- Start

- /

- Artikel

Eenmalige aanmelding in Control Hub configureren met Microsoft Azure

In dit artikel

In dit artikelU kunt een SSO-integratie (single sign-on) configureren tussen een Control Hub-klantorganisatie en een implementatie die Microsoft Azure gebruikt als identiteitsprovider (IdP).

Een single sign-on en Control Hub

Eenmalige aanmelding (SSO) is een sessie- of gebruikersverificatieproces waarbij een gebruiker aanmeldgegevens kan verstrekken om toegang te krijgen tot een of meer toepassingen. Het proces verifieert gebruikers voor alle toepassingen waarvoor ze rechten hebben gekregen. Gebruikers krijgen geen prompts meer te zien wanneer ze tijdens een bepaalde sessie tussen toepassingen schakelen.

Het Security Assertion Markup Language (SAML 2.0)-federatieprotocol wordt gebruikt voor SSO-verificatie tussen de Webex-cloud en uw identiteitsprovider (IdP).

Profielen

De Webex-app ondersteunt alleen de webbrowser SSO profiel. In het profiel van de SSO webbrowser ondersteunt de Webex-app de volgende bindingen:

-

SP-gestarte POST -> POST-binding

-

SP-gestarte OMLEIDING -> POST-binding

Indeling naam-ID

Het SAML 2.0-protocol ondersteunt verschillende NameID-indelingen voor communicatie over een specifieke gebruiker. De Webex-app ondersteunt de volgende NameID-indelingen.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

In de metagegevens die u vanuit uw IdP laadt, wordt de eerste invoer geconfigureerd voor gebruik in Webex.

Control Hub integreren met Microsoft Azure

Webex ondersteunt slechts één IdP per verificatieaanvraag. De authenticatiestroom verloopt als volgt: Gebruiker > Webex-authenticatie > IdP 1 > Webex-authenticatie > Gebruiker. Dit betekent dat verschillende gebruikers zich wel kunnen authenticeren met behulp van verschillende IdP's, maar dat een gebruiker niet kan schakelen tussen meerdere IdP's tijdens één authenticatieproces. Eventuele aanvullende stappen, zoals MFA, moeten worden geïntegreerd met de ene IdP die voor die specifieke aanvraag wordt gebruikt.

De configuratiehandleidingen geven een specifiek voorbeeld van SSO-integratie weer, maar bieden geen volledige configuratie voor alle mogelijkheden. De integratiestappen voor nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient zijn bijvoorbeeld gedocumenteerd. Andere formaten, zoals urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, werken voor SSO-integratie, maar vallen buiten het bereik van onze documentatie.

Stel deze integratie in voor gebruikers in uw Webex-organisatie ( inclusief Webex-app , Webex Meetingsen andere services die in Control Hub worden beheerd). Als uw Webex-site is geïntegreerd in Control Hub, neemt de Webex-site het gebruikersbeheer over. Als u op deze manier geen toegang hebt tot Webex Meetings en deze niet wordt beheerd in Control Hub, moet u een afzonderlijke integratie doen om toegang SSO voor gebruikers Webex Meetings.

Voordat u begint

Voor SSO en Control Hub moeten IdP's voldoen aan de SAML 2.0-specificatie. Daarnaast moeten IdP's op de volgende manier worden geconfigureerd:

- In Azure Active Directory wordt provisioning alleen ondersteund in de handmatige modus. Dit document gaat alleen over eenmalige aanmelding (SSO) integratie.

- Bestaande Webex-klanten met eerdere federatieconfiguraties kunnen problemen ondervinden met de standaard Entra ID Webex-sjabloon vanwege wijzigingen in SAML-kenmerken. Wij raden u aan een aangepaste Entra ID-federatie in te stellen om dit probleem op te lossen met behulp van uw vorige SAML-instellingen. Zorg ervoor dat u de Control Hub SSO-test uitvoert om de compatibiliteit te controleren en eventuele afwijkingen te verhelpen.

Download de Webex-metagegevens naar uw lokale systeem

| 1 | |

| 2 |

Ga naar . |

| 3 |

Ga naar het tabblad Identiteitsprovider en klik op SSO activeren. |

| 4 |

Selecteer een IdP. |

| 5 |

Kies het certificaattype voor uw organisatie:

Vertrouwensankers zijn openbare sleutels die optreden als bevoegdheid om het certificaat van een digitale handtekening te verifiëren. Raadpleeg de IdP-documentatie voor meer informatie. |

| 6 |

Download het bestand met metagegevens. De naam van het Webex-metagegevensbestand is idb-meta-<org-ID>-SP.xml. |

Configureer SSO voor toepassingen in Azure

Voordat u begint

-

Zie Wat is Azure Active Directory voor meer inzicht in de IdP-functies in Azure Active Directory.

-

Configureer Azure Active Directory.

-

Maak lokale gebruikers of synchroniseer met een Active Directory-systeem op locatie.

-

Open het Webex-metagegevensbestand dat u hebt gedownload van Control Hub.

-

Er is een gerelateerde zelfstudie op de Documentatiesite van Microsoft.

| 1 |

Meld u aan bij de Azure-portal op https://portal.azure.com met uw beheerdersgegevens. |

| 2 |

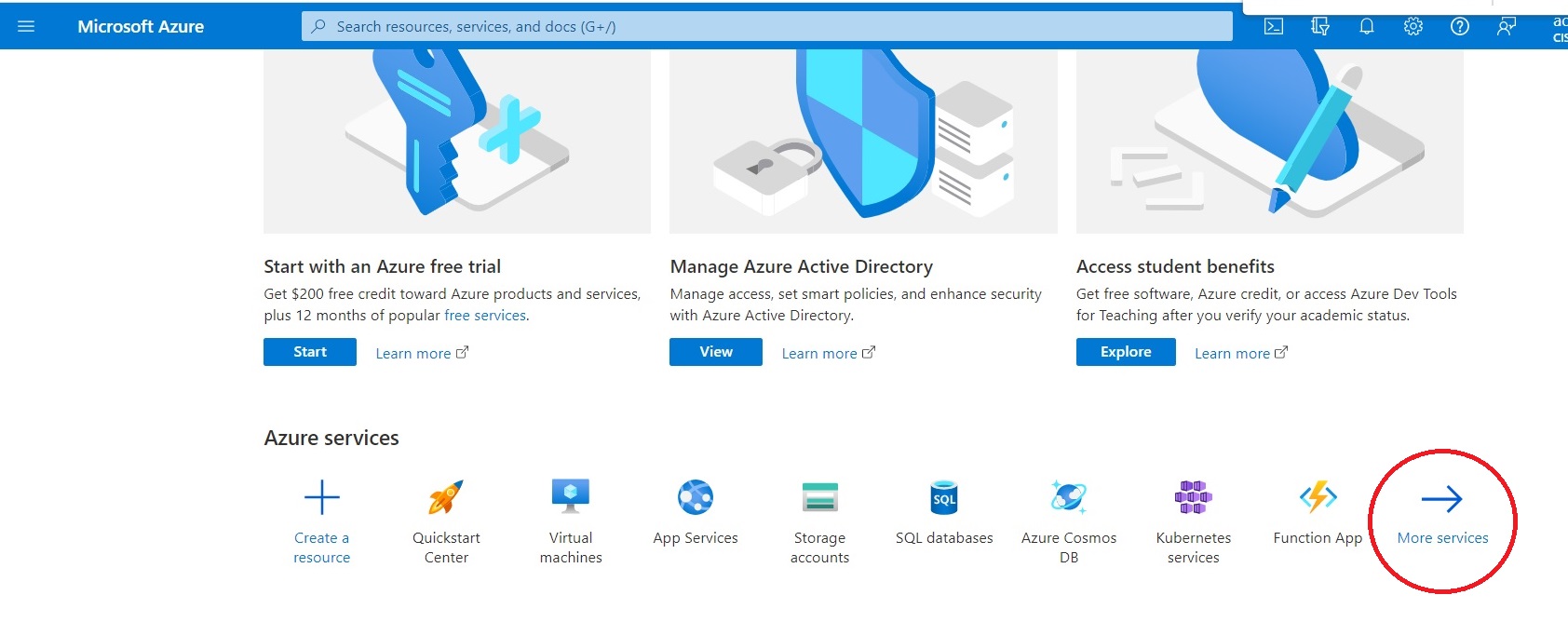

Als het pictogram Azure Active Directory niet wordt weergegeven, klikt u op Meer services.  |

| 3 |

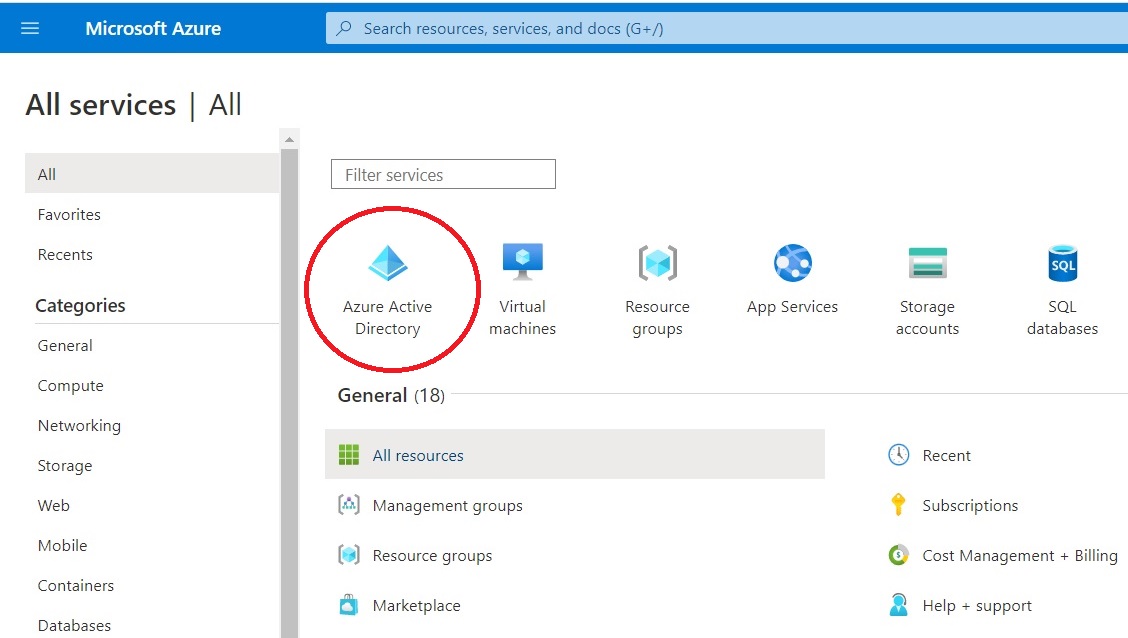

Ga naar Azure Active Directory uw organisatie.  |

| 4 |

Ga naar Enterprise-toepassingen en klik op Toevoegen. |

| 5 |

Klik op Een toepassing toevoegen vanuit de galerie. |

| 6 |

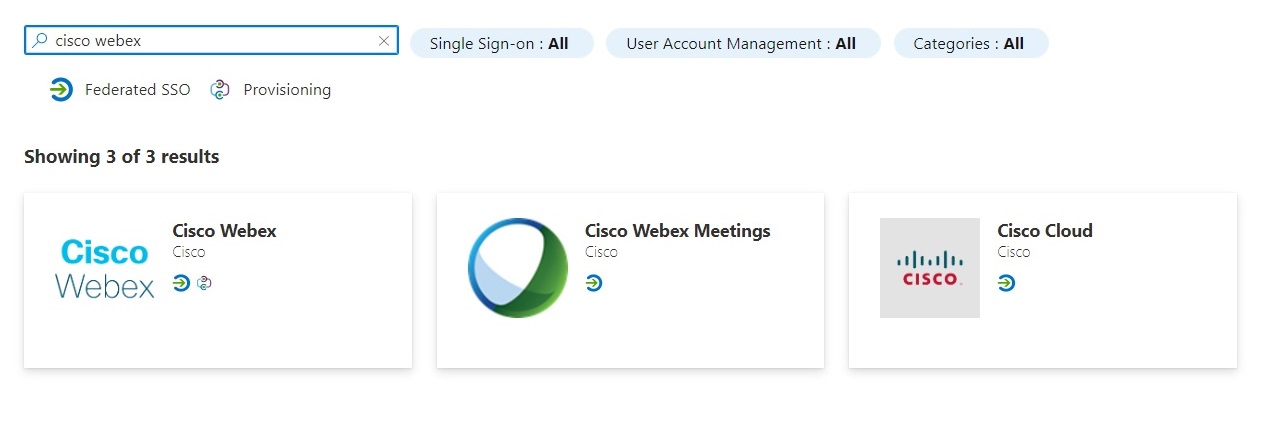

Typ het zoekvak in Cisco Webex.  |

| 7 |

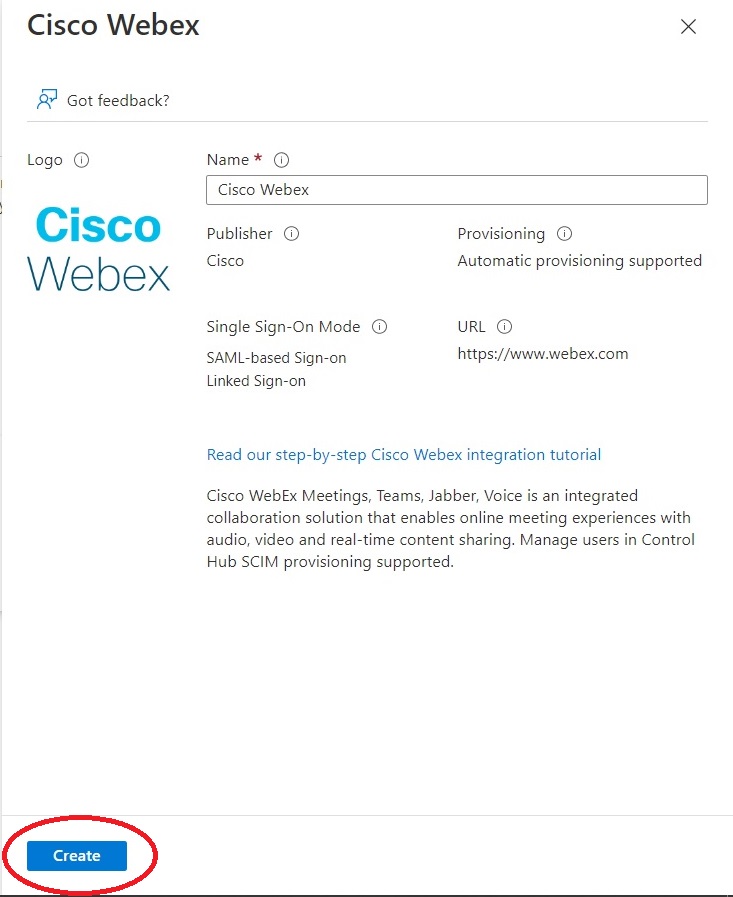

Selecteer in het deelvenster Resultaten Cisco Webex en klik vervolgens op Maken om de toepassing toe te voegen.  |

| 8 |

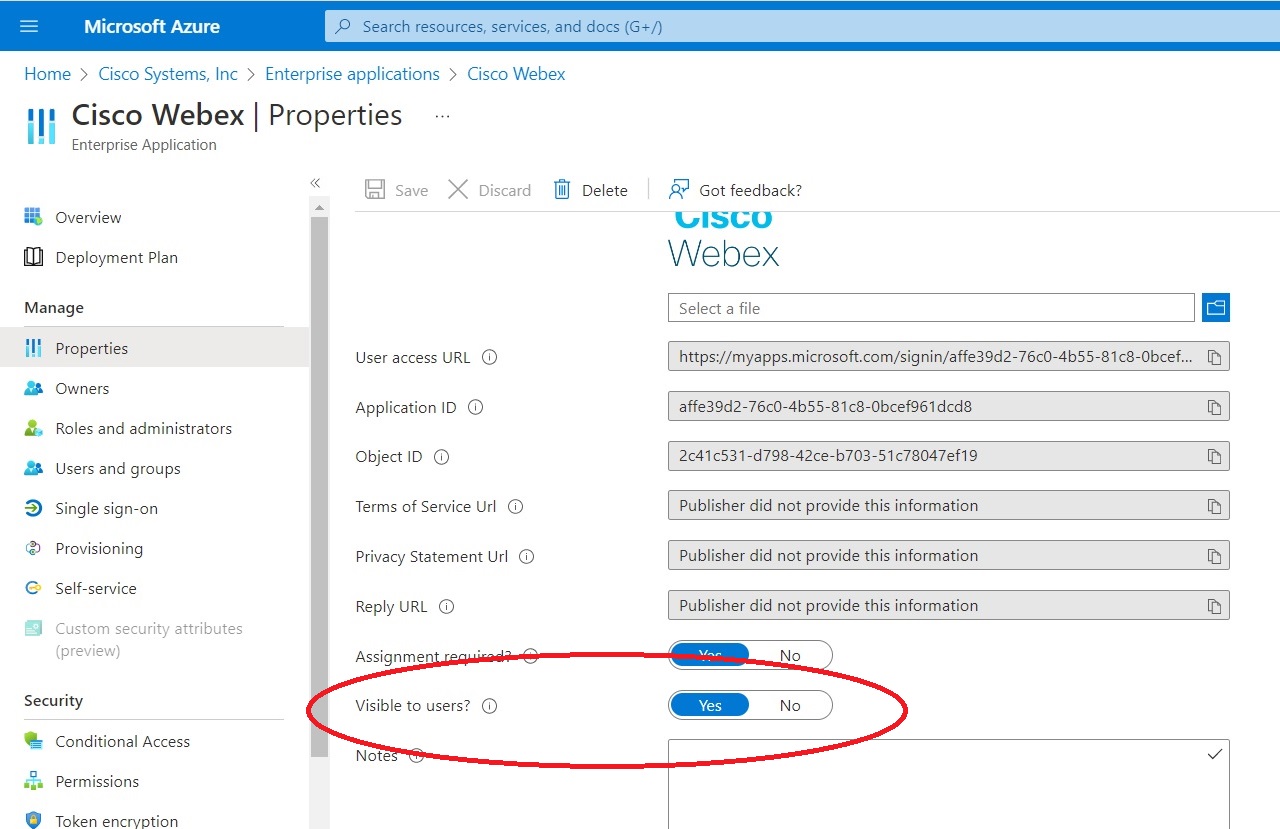

Open de nieuwe toepassing om ervoor te zorgen dat de Webex-toepassing die u hebt toegevoegd eenmalige aanmelding niet wordt geopend in de gebruikersportal. Klik onder Beheren op Eigenschappen en stel Zichtbaar in op Gebruikers? op Nee.  We bieden geen ondersteuning om de Webex-app zichtbaar te maken voor gebruikers. |

| 9 |

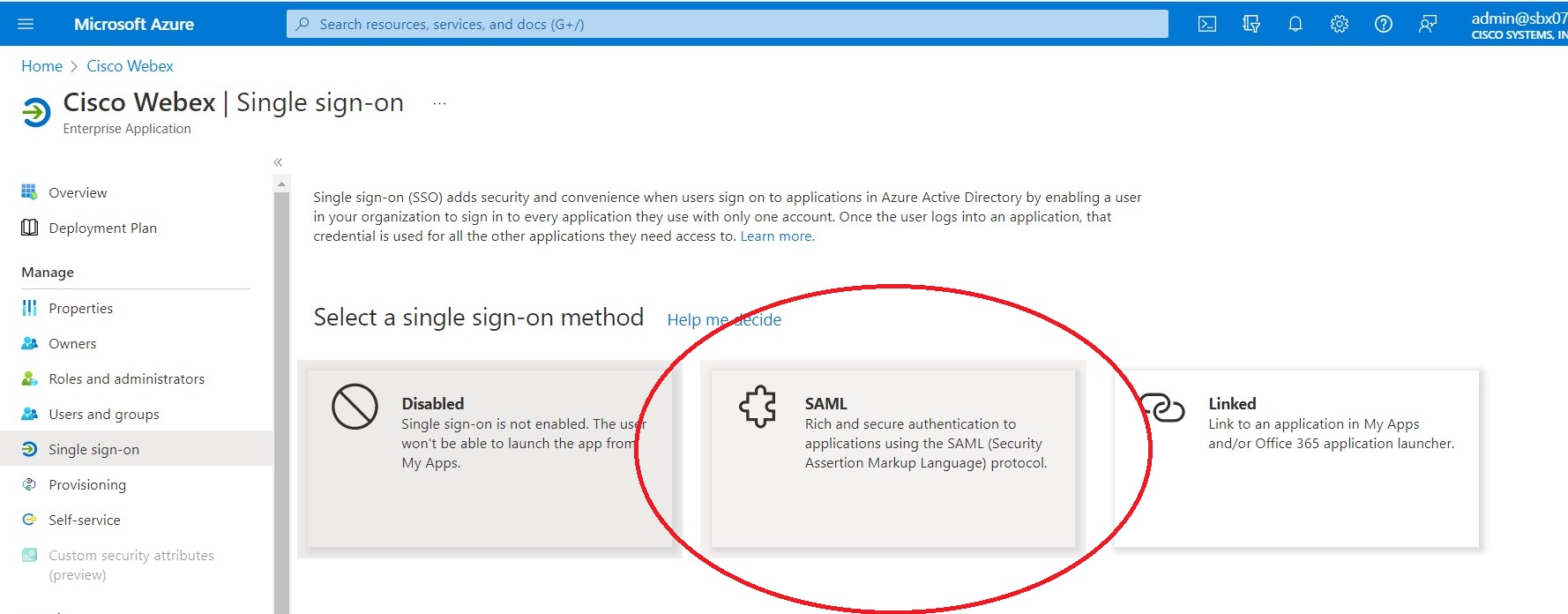

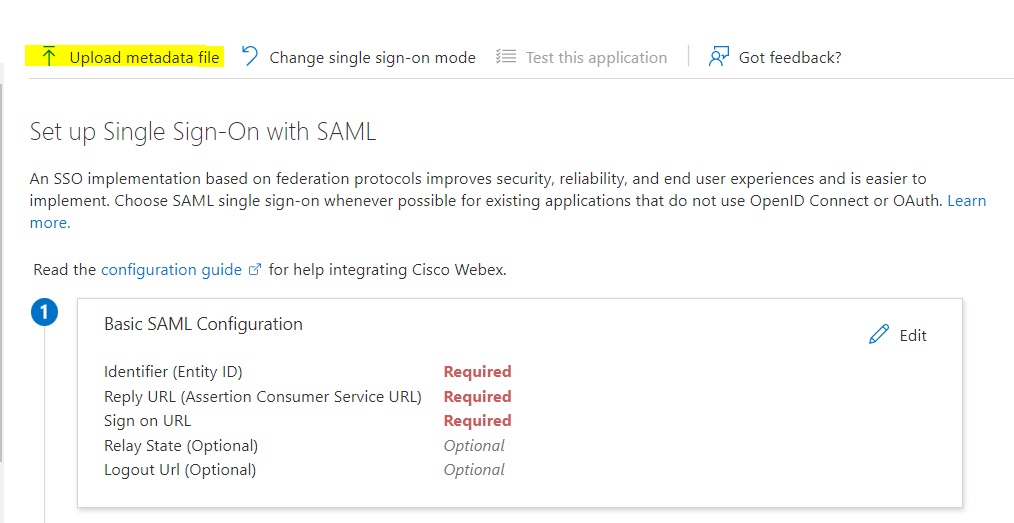

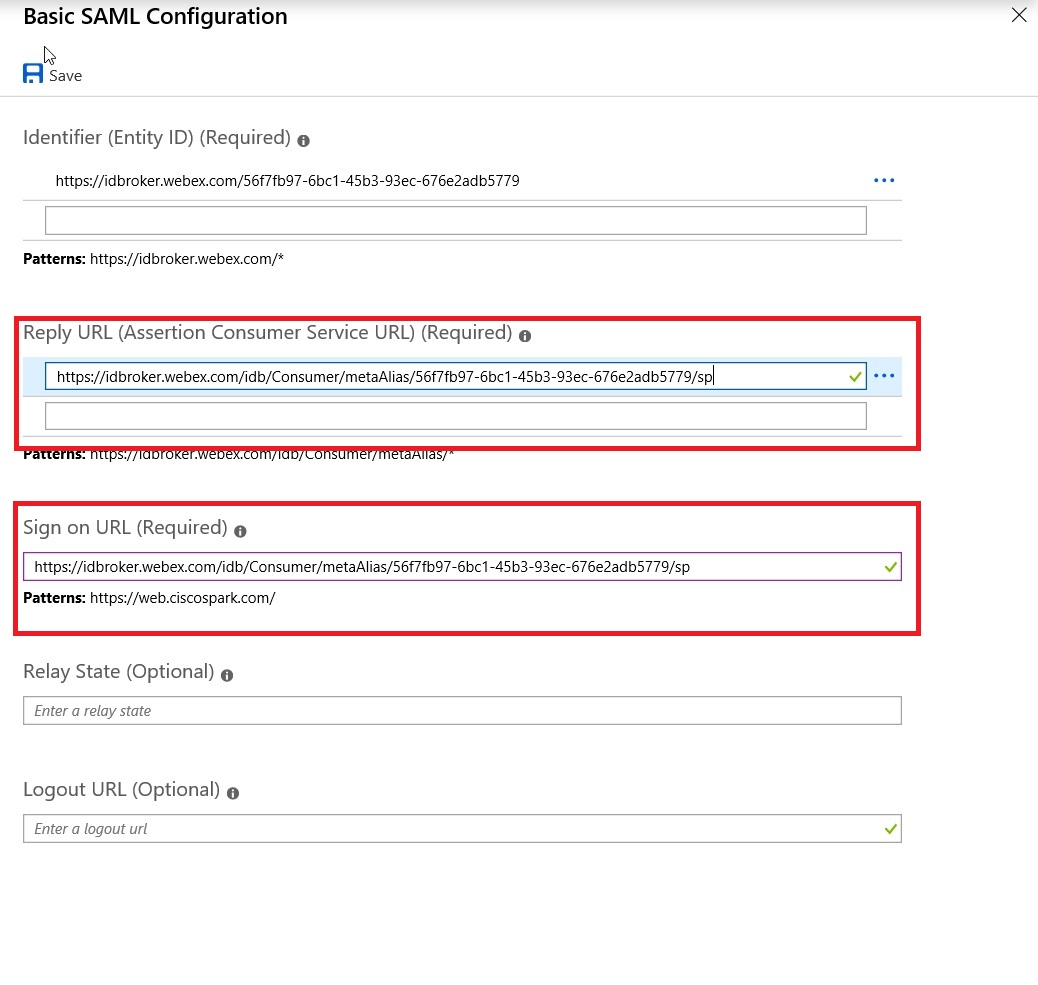

Een eenmalig aanmelden configureren: |

| 10 |

Ga naar Beheren > Gebruikers en groepenen kies vervolgens de relevante gebruikers en groepen die u toegang wilt verlenen tot de Webex-app. |

| 11 |

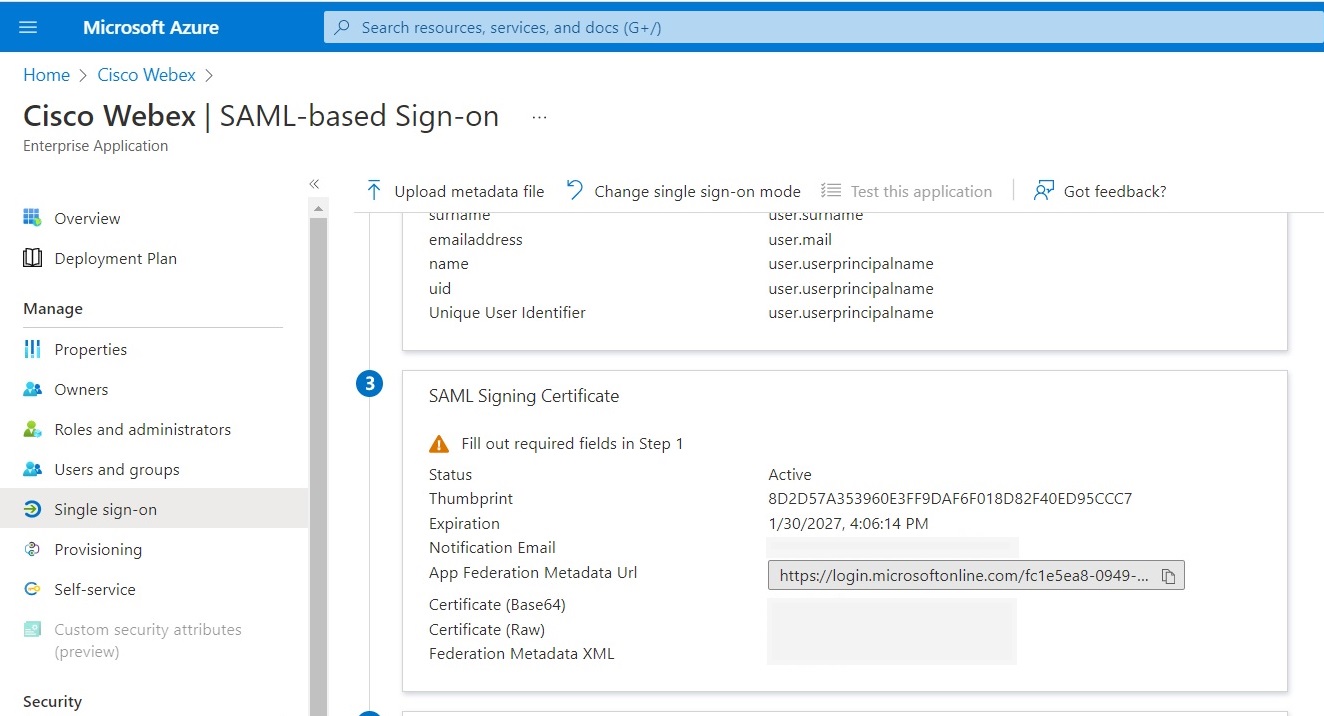

Klik op de pagina Eenmalig aanmelden met SAML instellen in het gedeelte SAML-ondertekeningscertificaat op Downloaden om de XML met federatie-metagegevens te downloaden en op uw computer op te slaan.  |

Importeer de IdP-metagegevens en schakel eenmalige aanmelding na een test in

Nadat u de Webex-metagegevens hebt geëxporteerd, uw IdP hebt geconfigureerd en de IdP-metagegevens naar uw lokale systeem hebt gedownload, bent u klaar om deze vanuit Control Hub in uw Webex-organisatie te importeren.

Voordat u begint

Test de SSO-integratie niet vanuit de interface van de identiteitsprovider (IdP). We ondersteunen alleen door serviceprovider geïnitieerde overdrachts stromen, dus u moet de Control hub gebruiken SSO test voor deze integratie.

| 1 |

Kies een van de opties:

|

| 2 |

Op de pagina IdP-metagegevens importeren kunt u het IdP-metagegevensbestand slepen en neerzetten op de pagina. U kunt ook de optie Bestandsbrowser gebruiken om het metagegevensbestand te zoeken en te uploaden. Klik op Volgende.

Gebruik de optie Veiliger , als dat mogelijk is. Dit is alleen mogelijk als uw IdP een openbare ca heeft gebruikt om de metagegevens te ondertekenen. In alle andere gevallen moet u de optie Minder veilig gebruiken. Dit geldt ook als de metagegevens niet zijn ondertekend, zelfonder ondertekend of zijn ondertekend door een privé-CA. Okta ondertekent de metagegevens niet. Daarom moet u Minder veilig kiezen voor een Okta SSO integratie. |

| 3 |

Selecteer Test SSO-configuratieen wanneer een nieuw browsertabblad wordt geopend, authenticeert u zich bij de IdP door u aan te melden. Als u een verificatiefout ontvangt, is er mogelijk een probleem met de aanmeldgegevens. Controleer de gebruikersnaam en het wachtwoord en probeer het opnieuw. Een Fout in Webex-app betekent meestal een probleem met de SSO installatie. In dit geval moet u de stappen opnieuw doorlopen, met name de stappen waarbij u de Control Hub-metagegevens kopieert en plakt in de configuratie van de identiteitsprovider. Als u de SSO-aanmeldingservaring rechtstreeks wilt bekijken, kunt u ook klikken op URL naar klembord kopiëren vanuit dit scherm en deze in het venster van een privébrowser plakken. Vanaf daar kunt u het aanmelden met SSO doorlopen. Deze stap stopt met false positives vanwege een toegangs token die mogelijk in een bestaande sessie is van uw aangemelde. |

| 4 |

Keer terug naar het Control Hub-browsertabblad.

De SSO configuratie wordt niet van kracht in uw organisatie, tenzij u eerst keuzerondje activeren en activeren SSO. |

De volgende stap

Gebruik de procedures in Okta-gebruikers synchroniseren Cisco Webex Control Hub als u gebruikers provisioning uit Okta in de Webex-cloud wilt uitvoeren.

Gebruik de procedures in Azure Active Directory synchroniseren in Cisco Webex Control Hub als u gebruikers provisioning uit Azure AD wilt uitvoeren in de Webex-cloud.

U kunt de procedure in Geautomatiseerde e-mails onderdrukken volgen om e-mails uit te schakelen die naar nieuwe Webex-appgebruikers in uw organisatie worden verzonden. Het document bevat ook aanbevolen procedures voor het verzenden van communicatie naar gebruikers in uw organisatie.

Problemen met Azure-integratie oplossen

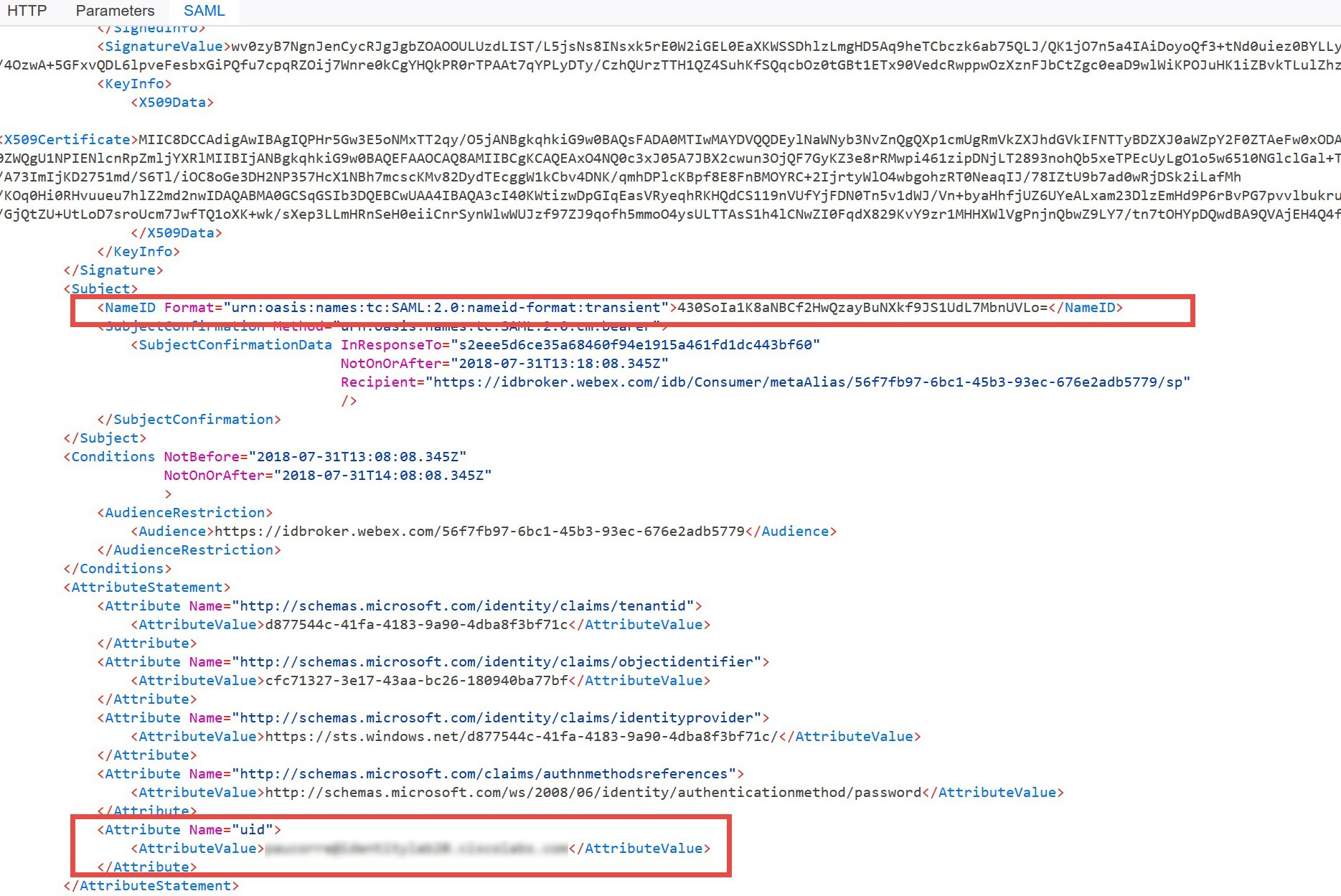

Zorg er bij het uitvoeren van de SAML-test voor dat u Mozilla Firefox gebruikt en dat u de SAML-tracer installeert vanaf https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/

Controleer de bevestiging die van Azure afkomstig is om ervoor te zorgen dat deze de juiste nameid-indeling heeft en een kenmerk-uid heeft die overeenkomt met een gebruiker in de Webex-app.