- Hjem

- /

- Artikkel

Installer Webex-appen med Microsoft Intune på administrerte enheter

I denne artikkelen

I denne artikkelenSom administrator kan du bruke Webex-integrasjonen med Intune til å klargjøre og administrere Webex-appen fra Microsoft Intune Endpoint Manager.

Oversikt

Webex støtter integrering med Enterprise Mobility Management (EMM) som Microsoft Intune, en skybasert tjeneste som tilbyr både Mobile Application Management (MAM) og Mobile Device Management (MDM)-funksjoner.

Med MAM-programvare kan du klargjøre, konfigurere og kontrollere tilgang til mobilapplikasjoner som er distribuert i organisasjonen din. MDM-programvare lar administratorer overvåke, administrere og sikre bedriftens mobile enheter som brukes i organisasjonen. Webex kan registreres og administreres på personlige enheter og bedriftstelefoner ved hjelp av MAM- og MDM-applikasjoner.

Distribusjonsalternativer

Webex for Intune– Ved hjelp av Intune SDK utviklet vi Webex for Intune, som er tilgjengelig fra App Store og Google Play.

Webex for Intune-applikasjons-ID-en er ee0f8f6b-011c-4d44-9cac-bb042de0ab18.

Webex Intune Intune tillater håndheving av apppolicyer, for eksempel VPN på forespørsel og bruk av jobb-e-post. Brukere laster ned Webex Intune, og deretter kontrollerer Intune-programbeskyttelsespolicyen tilgangen deres til Webex Intune-appen og deling av bedriftsdata.

Enhetsregistrering er valgfritt hvis du vil distribuere Webex Intune. Det kan brukes på administrerte og uadministrerte enheter.

EMM med administrasjon av mobile enheter– Alle mobile enheter og bedriftsapplikasjoner er registrert i og administreres av MDM-applikasjonen.

I denne distribusjonsmodellen legger administratoren til Webex Intune-applikasjonen i Intune-appkatalogen og tilordner den til brukere eller enheter (se Legg til Webex for Android og Legg til Webex for iOS i denne artikkelen). Intune-appbeskyttelsespolicyen gjelder på enhets- eller profilnivå. Denne policyen definerer et sett med regler for å kontrollere tilgang til Webex Intune og deling av bedriftsdata.

Du kan også konfigurere enhetsbegrensninger for å kontrollere datadeling fra iOS-enheter.

Se Opprett en policy for programbeskyttelse i denne artikkelen.

EMM med mobilapplikasjonsadministrasjon– I denne distribusjonsmodellen er ikke mobilenhetene registrert i Intune-portalen.

-

Brukere kan laste ned Webex Intune-appen direkte fra App Store for iOS-enheter og Google Play for Android-enheter. Retningslinjene for appbeskyttelse gjelder på applikasjonsnivå. Policyen kontrollerer krav til programtilgang, som PIN-kode for tilgang, og kontrollerer datadeling fra Webex Intune.

-

Et annet alternativ er å bruke et app-innpakningsverktøy for å pakke inn Webex-appen. De innpakkede applikasjonsfilene lar et MAM-program kontrollere hvordan apper kan brukes på en mobilenhet. Brukere kan laste ned den innpakkede og MAM-administrerte versjonen av Webex-appen fra bedriftens egen appbutikk eller MAM-applager. Programbeskyttelsespolicyen styrer delingen av bedriftsdata fra den innpakkede applikasjonen.

Se Opprett en policy for programbeskyttelse i denne artikkelen.

Innpakkede versjoner av Webex-apper (.IPA-filer for iOS og .APK-filer for Android) er tilgjengelige fra administrasjonsprogrammet for mobilapplikasjoner.

Ting å huske på

-

Sørg for at du har tilgang til administrasjonssenteret for Microsoft Endpoint Manager.

-

Brukeren må ha en Webex-konto.

-

Sørg for at brukere er opprettet i Active Directory, og at brukerne har blitt tildelt Intune-lisenser.

-

Hvis Android-enheter er registrert, må du sørge for at de er registrert i Intune med en Work-profil og at de er i samsvar med organisasjonens samsvarspolicy.

Legg til Webex for Android

| 1 |

Logg på Microsoft Endpoint Manager administrasjonssenter. |

| 2 |

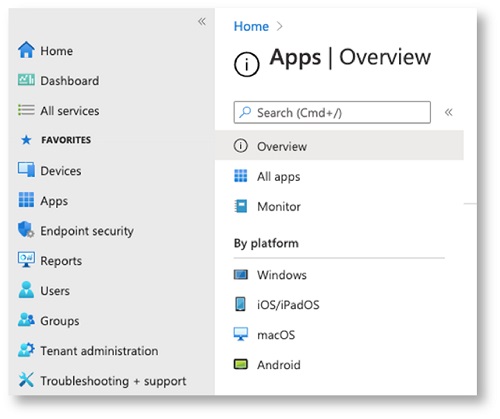

I venstre rute velger du Apper, og under Plattform velger du Android. |

| 3 |

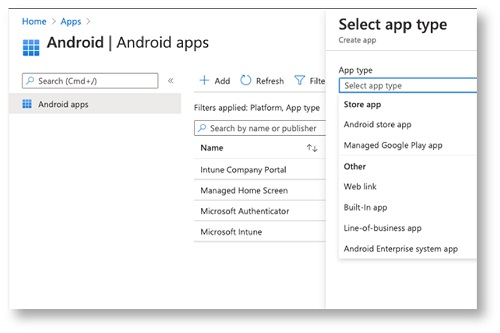

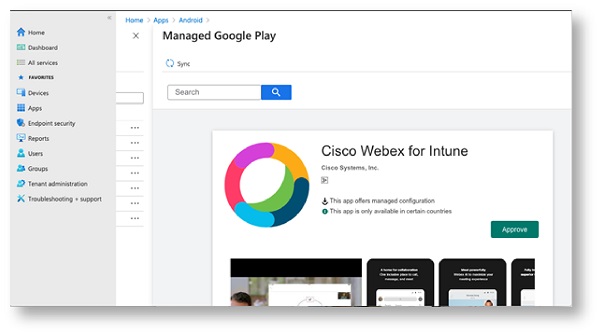

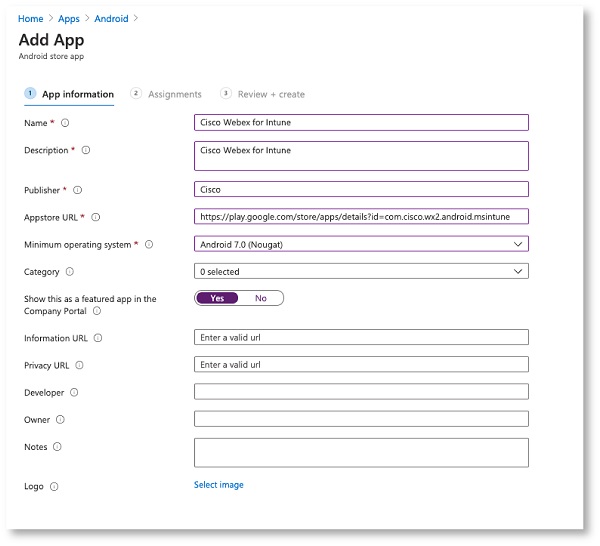

Klikk på Legg til.

Webex for Intune kan distribueres fra Store-appen på to måter:

|

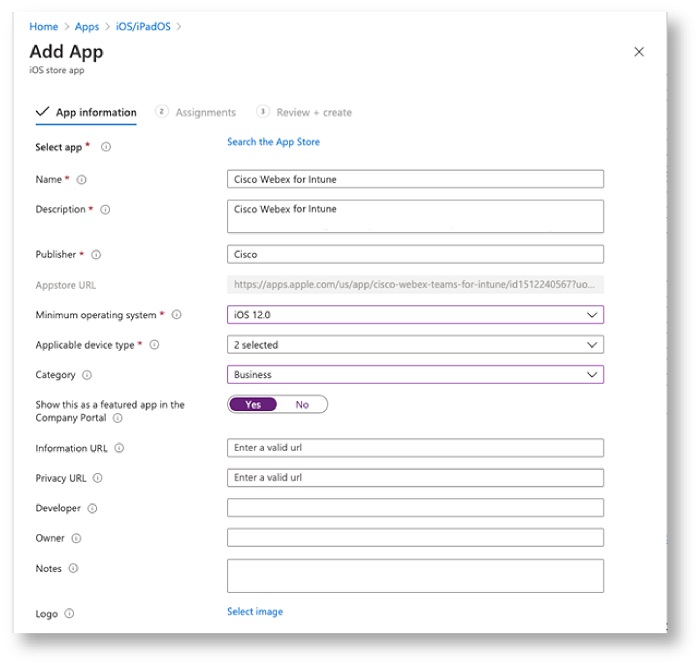

Legg til Webex for iOS

| 1 |

Logg på Microsoft Endpoint Manager administrasjonssenter. |

| 2 |

I venstre rute velger du Apper, og under Plattform velger du iOS/iPadOS. |

| 3 |

Klikk på Legg til applikasjon og velg iOS-butikkapp. |

| 4 |

Søk etter Cisco Webex for Intune, og skriv inn følgende informasjon:

For iPadOS, velg Minimum operativsystem som 13.1 og nyere |

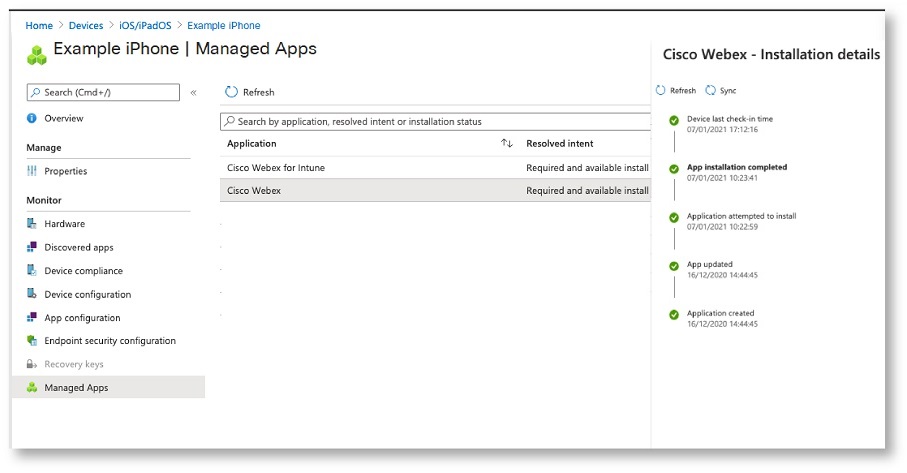

Sjekk statusen for applikasjonsinstallasjon

| 1 |

Logg på Microsoft Endpoint Manager administrasjonssenter. |

| 2 |

I venstre rute velger du Enheter og velger mellom Android eller iOS. |

| 3 |

Velg enheten du har installert Webex på, klikk på Administrert app, og søk deretter etter Cisco Webex for Intune.

|

| 4 |

Sjekk installasjonsstatusen. |

Opprett en konfigurasjonspolicy for appen

Du kan konfigurere Intune-appkonfigurasjonspolicyen for både Android og iOS/iPadOS enheter. Du kan bruke disse innstillingene på både administrerte enheter og administrerte apper. Webex-appen sjekker disse innstillingene når brukere kjører appen for første gang på mobilenhetene sine. Innstillingene for Intune-appkonfigurasjon brukes, som deretter gjør at appen kan tilpasses med appkonfigurasjon og -administrasjon.

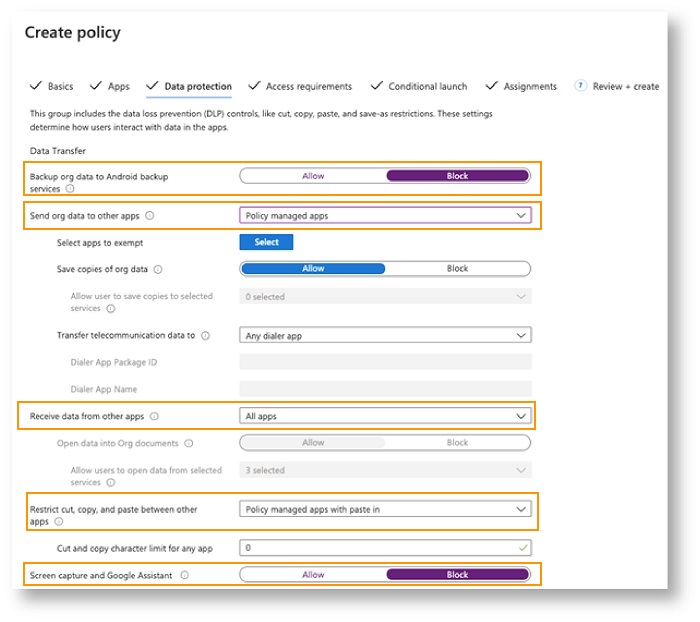

Opprett en policy for programbeskyttelse

Programbeskyttelsespolicyer er regler som sikrer at en organisasjons data forblir trygge eller lagret i en administrert app. En policy kan være en regel som håndheves når brukeren prøver å få tilgang til eller flytte bedriftsdata, eller et sett med handlinger som er forbudt eller overvåket når brukeren er i appen. Appbeskyttelsespolicyer er tilgjengelige for MDM-administrerte Webex for Intune og innpakkede applikasjoner (.IPA- og .APK-filer).

Hvis du har en eksisterende policy for programbeskyttelse, kan du bruke den samme policyen og tilordne den til brukeren. Eller du kan bruke følgende trinn for å opprette en ny policy for appbeskyttelse.

Du kan lese mer om denne prosedyren i Microsoft-dokumentasjonen.

| 1 |

Logg på Microsoft Endpoint Manager administrasjonssenter. |

| 2 |

I venstre rute velger du Apper og klikker på Retningslinjer for appbeskyttelse. |

| 3 |

Velg Opprett policy og velg Android eller iOS. |

| 4 |

Skriv inn et navn for beskyttelsespolicyen og klikk på Neste. |

| 5 |

Velg målenhetstypen: Administrert eller Uadministrert. |

| 6 |

Klikk på Velg offentlige apper, skriv inn |

| 7 |

Velg et passende alternativ og klikk på Neste. |

| 8 |

For Databeskyttelse, velg begrensningene som vist nedenfor. Se Innstillinger for databeskyttelse for mer informasjon: |

| 9 |

(Valgfritt) For å opprette unntak fra retningslinjene Velg apper som skal unntas. Bruk dette alternativet hvis du trenger å konfigurere unntak for Webex-applikasjoner. Du kan velge hvilke uadministrerte apper som kan overføre data til og fra administrerte apper. For uadministrerte Webex-applikasjoner bruker du følgende strenger for feltet Verdi på unntakslisten for policyen din:

|

| 10 |

Etter at du har konfigurert innstillingene, klikker du på Neste. |

| 11 |

For Tilgangskravkonfigurerer du en PIN-kode og krav til legitimasjon. |

| 12 |

For Betinget oppstartklikker du på Neste. |

| 13 |

For Tildelingertilordner du policyen til en Webex-brukergruppe og klikker deretter på Neste. |

| 14 |

Se gjennom innstillingene du har angitt, og klikk på Opprett. |

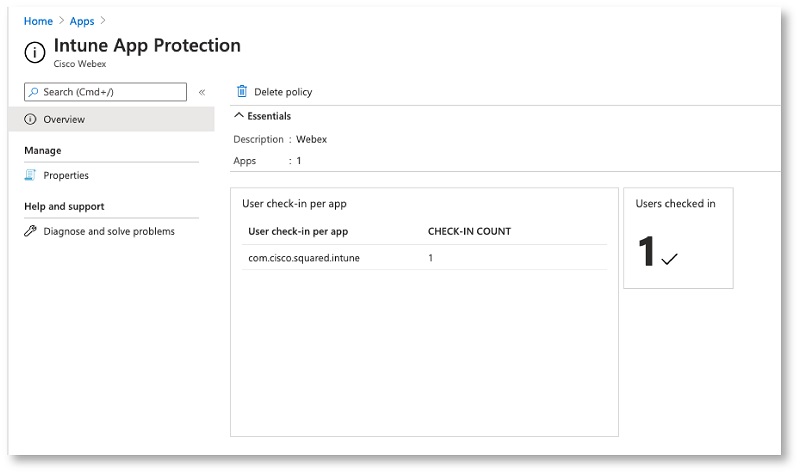

Sjekk retningslinjene for applikasjonsbeskyttelse

| 1 |

Logg på Microsoft Endpoint Manager administrasjonssenter. |

| 2 |

I venstre rute velger du Apper og klikker på Appbeskyttelsespolicyer. |

| 3 |

Velg App Protection Policy du vil sjekke, og bekreft at brukerne er sjekket inn og at policyen brukes.

|

Godkjenn brukertilgang

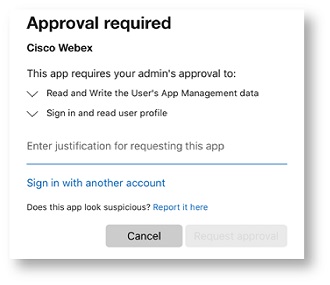

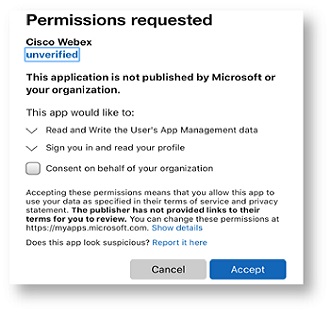

| 1 |

Brukere blir bedt om å be om tilgang når de logger seg på Webex for første gang.

|

| 2 |

Administratorer kan gi brukere tilgang til appen fra Azure Enterprise-appen.

|

Støttede retningslinjer

Microsoft Intune støtter følgende policyer med Webex for Intune på administrerte enheter:

-

Passcode/TouchID– La brukere sette opp en passordkode eller TouchID. Brukeren blir bedt om å oppgi et passord når de starter Webex-appen fra en mobil enhet.

-

Maksimalt antall PIN-forsøk– Definer det maksimale antallet ganger en bruker kan taste inn feil PIN-kode.

-

Administrert Open-In/Document Deling– Tillat deling av dokumenter fra Webex for Intune til andre policystyrte apper.

-

Forhindre sikkerhetskopiering av apper– Forhindrer at brukere lagrer Webex-data til Android-sikkerhetskopitjenesten eller iCloud for iOS.

-

Deaktiver skjermbilde– Blokker skjermbilde- og Google Assistant-funksjoner. For iOS-enheter bruker du alternativet for iOS-begrensninger i Intune.

-

Fjernslett app– Tillat administratorer å fjernslette Webex for Intune fra en mobil enhet.

-

Deaktiver kopiering og liming– Hindrer brukere i å bruke kopiering og liming mellom Webex for Intune og andre apper. Du kan imidlertid tillate kopiering og liming med andre bedriftspolicystyrte applikasjoner.

-

Deaktiver lagring av kopier av organisasjonsdata– Blokker brukere fra å lagre Webex for Intune-data på lokale enheter. Administratorer kan velge tjenester, for eksempel OneDrive eller SharePoint, for å lagre Webex for Intune-data.

-

Ulåste enheter– Begrens brukere fra å kjøre Webex for Intune på enheter som er ulåste (jailbroken eller rootet), for å få administrativ eller root-tilgangskontroller.

-

Minimum appversjon– Definer minimumsversjonen som kreves for at Webex for Intune skal kunne kjøre på mobile enheter.

Kjente begrensninger

Virkningen av PIN-policyinnstillinger på varsler

Når du aktiverer PIN-kravet i App Protection-policyen din, kan noen brukere oppleve tapte anrop eller varsler. Intune SDK låser appen bak den nødvendige PIN-koden eller den biometriske porten som håndheves av denne policyen. Dette forhindrer at varsler blir fullstendig behandlet eller vist før disse kontrollene er omgått.