Налаштування локального шлюзу в Cisco IOS XE для Webex Calling

Після настроювання Webex Calling для своєї організації можна настроїти магістральне підключення локального шлюзу до служби Webex Calling. Транспорт SIP TLS захищає багажник між місцевим шлюзом і хмарою Webex. Засоби масової інформації між локальним шлюзом і дзвінком Webex використовують SRTP.

Огляд

Webex Calling наразі підтримує дві версії Local Gateway:

-

Локальний шлюз

-

Локальний шлюз для Webex для уряду

-

Перш ніж розпочати, ознайомтеся з вимогами до телефонної мережі загального користування (PSTN) та локального шлюзу (LGW) для Webex Calling. Дивіться Бажана архітектура Cisco для Webex Закликаючи до отримання додаткової інформації.

-

У цій статті припускається, що існує спеціальна платформа локального шлюзу без існуючої конфігурації голосу. Якщо ви змінюєте існуючий шлюз PSTN або розгортання CUBE Enterprise для використання як функції локального шлюзу для викликів Webex, зверніть пильну увагу на конфігурацію. Переконайтеся, що внесені зміни не переривають існуючі потоки викликів та їх функціональність.

Процедури містять посилання на довідкову документацію з команд, де можна дізнатися більше про окремі параметри команд. Усі посилання на команди ведуть до Довідника команд керованих шлюзів Webex, якщо не зазначено інше (у такому разі посилання на команди ведуть до Довідника голосових команд Cisco IOS). Ви можете отримати доступ до всіх цих посібників у розділі «Довідники команд Cisco Unified Border Element ».

Щоб отримати інформацію про підтримувані SBC сторонніх виробників, зверніться до відповідної довідкової документації до продукту.

Існує два варіанти настроювання локального шлюзу для вашого транка Webex Calling :

-

Реєстрація на основі багажника

-

Магістраль на основі сертифікатів

Використовуйте потік завдань у розділі Локальний шлюз на основі реєстрації або Локальний шлюз на основі сертифіката, щоб налаштувати локальний шлюз для транкової лінії Webex Calling.

Див. Початок роботи з локальним шлюзом для отримання додаткової інформації про різні типи транків. Виконайте наступні дії на самому локальному шлюзі, використовуючи інтерфейс командного рядка (CLI). Ми використовуємо протоколи SIP (Session Initiation Protocol) та TLS (Transport Layer Security) для захисту транкінгової лінії, а також протокол SRTP (Secure Real Time Protocol) для захисту медіа між локальним шлюзом та Webex Calling.

-

Виберіть CUBE як локальний шлюз. Webex для уряду наразі не підтримує жодних сторонніх контролерів меж сеансів (SBC). Щоб переглянути останній список, див. Початок роботи з локальним шлюзом.

- Встановіть Cisco IOS XE Dublin 17.12.1a або пізнішої версії для всіх локальних шлюзів Webex для уряду.

-

Щоб переглянути список кореневих центрів сертифікації (ЦС), які підтримує Webex for Government, див. Корені центри сертифікації для Webex for Government.

-

Докладніше про діапазони зовнішніх портів для локального шлюзу в Webex for Government див. у статті Вимоги до мережі для Webex for Government (FedRAMP).

Локальний шлюз для Webex для уряду не підтримує наступне:

-

STUN/ICE-Lite для оптимізації медіа-шляху

-

Факс (T.38)

Щоб налаштувати локальний шлюз для транкової лінії викликів Webex у Webex for Government, скористайтеся наступним параметром:

-

Магістраль на основі сертифікатів

Використовуйте потік завдань у розділі Локальний шлюз на основі сертифікатів, щоб налаштувати локальний шлюз для транкової лінії Webex Calling. Докладніше про налаштування локального шлюзу на основі сертифікатів див. у статті Налаштування транкової лінії Webex Calling на основі сертифікатів.

Обов’язково налаштувати шифри GCM, сумісні з FIPS, для підтримки локального шлюзу для Webex for Government. Якщо ні, встановлення дзвінка не вдається. Докладнішу інформацію про конфігурацію див. у розділі Налаштування транкової лінії на основі сертифікатів Webex Calling.

Webex для уряду не підтримує локальний шлюз на основі реєстрації.

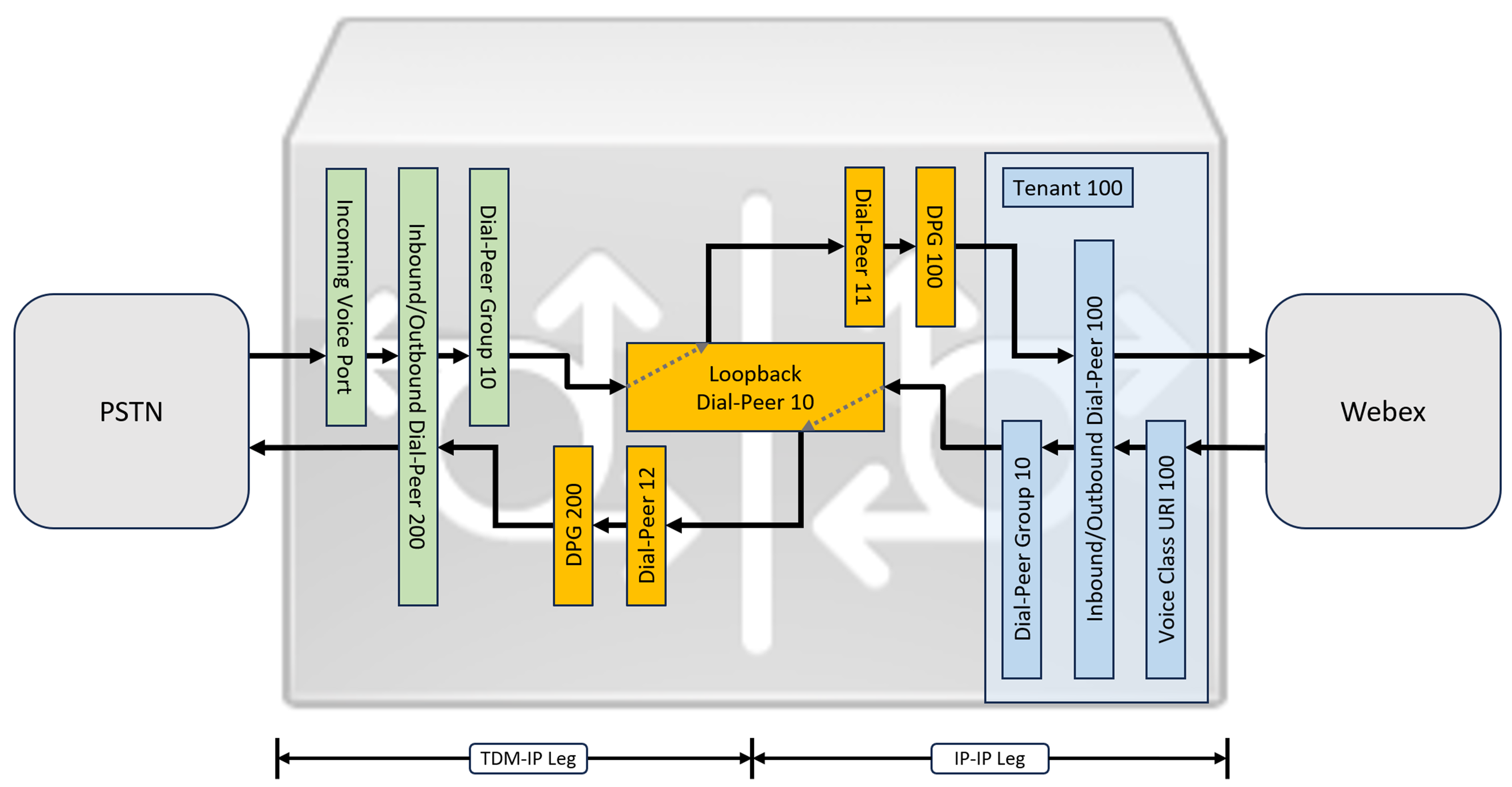

У цьому розділі описано, як налаштувати Cisco Unified Border Element (CUBE) як локальний шлюз для викликів Webex за допомогою реєструючої SIP-транкі. У першій частині цього документа показано, як налаштувати простий шлюз PSTN. У цьому випадку всі дзвінки з PSTN перенаправляються до Webex Calling, а всі дзвінки з Webex Calling перенаправляються до PSTN. На зображенні нижче показано це рішення та конфігурацію маршрутизації викликів високого рівня, яка буде використовуватись.

У цій конструкції використовуються такі основні конфігурації:

-

орендарі голосового класу: Використовується для створення конфігурацій, специфічних для магістральних ліній.

-

URI класу голосу: Використовується для класифікації SIP-повідомлень для вибору вхідного dial-peer.

-

вхідний dial-peer: Забезпечує обробку вхідних SIP-повідомлень та визначає вихідний маршрут за допомогою групи dial-peer.

-

група вузлів зв'язку: Визначає вихідні вузли зв'язку, що використовуються для подальшої маршрутизації викликів.

-

вихідний dial-peer: Забезпечує обробку вихідних SIP-повідомлень та направляє їх до потрібного цільового пункту.

Хоча IP та SIP стали протоколами за замовчуванням для транкових ліній PSTN, схеми ISDN з часовим поділом (TDM) все ще широко використовуються та підтримуються транковими лініями Webex Calling. Щоб забезпечити оптимізацію медіа для IP-шлюзів для локальних шлюзів із потоками викликів TDM-IP, наразі необхідно використовувати двоетапний процес маршрутизації викликів. Цей підхід змінює конфігурацію маршрутизації викликів, показану вище, шляхом введення набору внутрішніх точок зворотного зв'язку між транзитними лініями Webex Calling та PSTN, як показано на зображенні нижче.

Під час підключення локального рішення Cisco Unified Communications Manager до Webex Calling можна використовувати просту конфігурацію шлюзу PSTN як базову для створення рішення, проілюстрованого на наступній діаграмі. У цьому випадку Unified Communications Manager забезпечує централізовану маршрутизацію та обробку всіх викликів PSTN та Webex Calling.

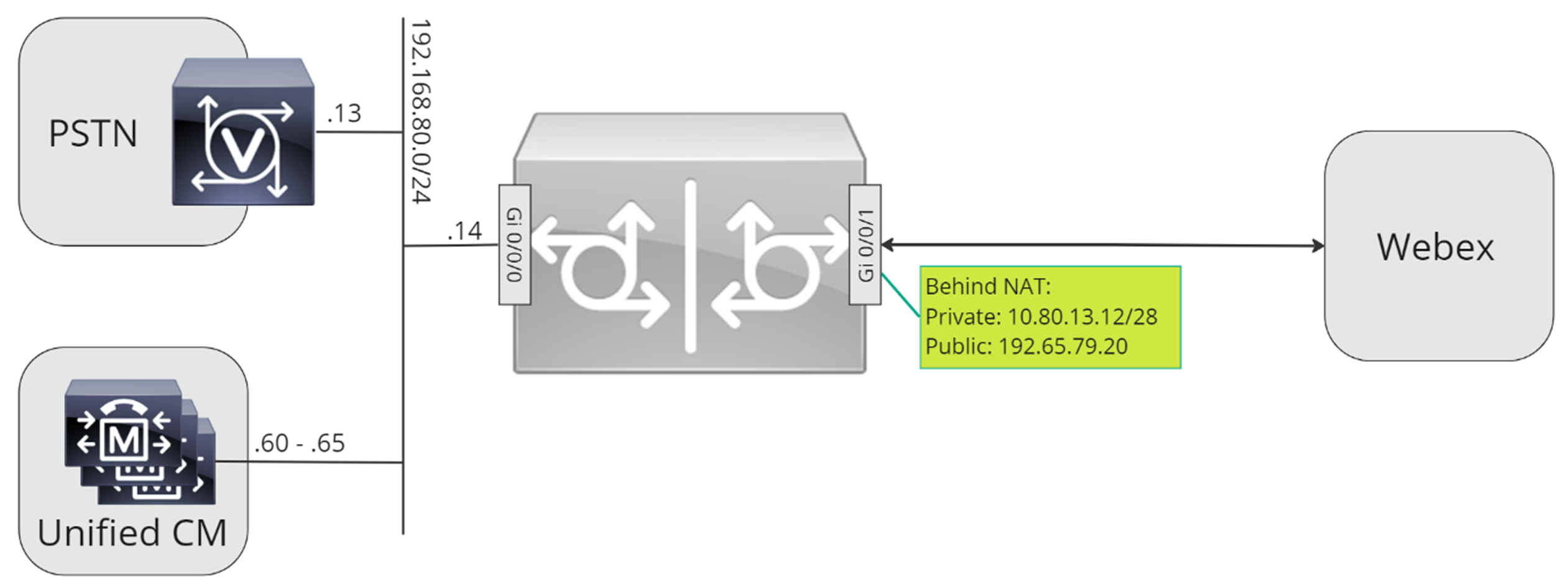

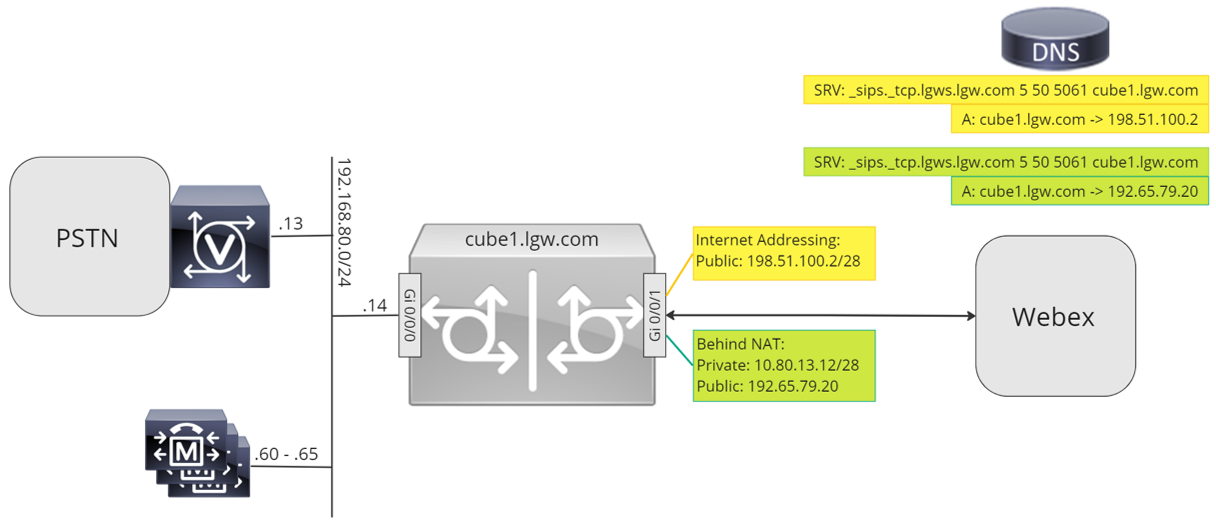

У цьому документі використовуються імена хостів, IP-адреси та інтерфейси, показані на наступному зображенні.

Скористайтеся інструкціями з налаштування, наведеними в решті цього документа, щоб завершити налаштування локального шлюзу наступним чином:

-

Крок 1. Налаштування базового підключення та безпеки маршрутизатора

-

Крок 2: Налаштування транкової лінії викликів Webex

Залежно від необхідної вам архітектури, виконайте один із наведених нижче дій.

-

Крок 3: Налаштування локального шлюзу з транком SIP PSTN

-

Крок 4: Налаштувати локальний шлюз з існуючим уніфікованим середовищем CM

Або:

-

Крок 3: Налаштування локального шлюзу з TDM PSTN-транком

Базова конфігурація

Першим кроком у підготовці вашого маршрутизатора Cisco як локального шлюзу для Webex Calling є створення базової конфігурації, яка захистить вашу платформу та встановить підключення.

-

Для всіх розгортань локальних шлюзів на основі реєстрації потрібна Cisco IOS XE 17.6.1a або пізнішої версії. Рекомендовано використовувати Cisco IOS 17.12.2 або пізнішої версії. Рекомендовані версії див. на сторінці Дослідження програмного забезпечення Cisco. Знайдіть платформу та виберіть один із запропонованих релізів.

-

Маршрутизатори серії ISR4000 повинні бути налаштовані з ліцензіями на технології уніфікованих комунікацій та безпеки.

-

Маршрутизатори серії Catalyst Edge 8000, оснащені голосовими картами або DSP, потребують ліцензії DNA Advantage. Маршрутизатори без голосових карт або DSP потребують щонайменше ліцензії DNA Essentials.

-

-

Створіть базову конфігурацію для вашої платформи, яка відповідає вашим бізнес-політикам. Зокрема, налаштуйте та перевірте наступне:

-

НТП

-

ACLs

-

Автентифікація користувачів та віддалений доступ

-

DNS

-

IP-маршрутизація

-

IP-адреси

-

-

Мережа, що підключається до Webex Calling, повинна використовувати IPv4-адресу.

-

Завантажте пакет кореневого центру сертифікації Cisco до локального шлюзу.

Конфігурація

| 1 |

Переконайтеся, що ви призначили дійсні та маршрутизовані IP-адреси будь-яким інтерфейсам рівня 3, наприклад:

|

| 2 |

Захистіть реєстраційні дані та облікові дані STUN на маршрутизаторі за допомогою симетричного шифрування. Налаштуйте основний ключ шифрування та тип шифрування наступним чином:

|

| 3 |

Створіть точку довіри PKI-заповнювача. Потрібна ця точка довіри для подальшого налаштування TLS. Для транків на основі реєстрації ця точка довіри не потребує сертифіката, як це потрібно для транка на основі сертифіката. |

| 4 |

Увімкніть ексклюзивність TLS1.2 та вкажіть точку довіри за замовчуванням за допомогою наступних команд конфігурації. Оновіть параметри транспорту, щоб забезпечити надійне безпечне з’єднання для реєстрації: Команда

|

| 5 |

Встановіть пакет кореневого центру сертифікації Cisco, який включає сертифікат IdenTrust Commercial Root CA1, що використовується Webex Calling. Використайте команду crypto pki trustpool import clean url, щоб завантажити пакет кореневого CA з вказаної URL-адреси та очистити поточний пул довіри CA, а потім встановити новий пакет сертифікатів: Якщо вам потрібно використовувати проксі-сервер для доступу до Інтернету за допомогою HTTPS, додайте таку конфігурацію перед імпортом пакета CA: IP http клієнт проксі-сервер yourproxy.com проксі-порт 80 |

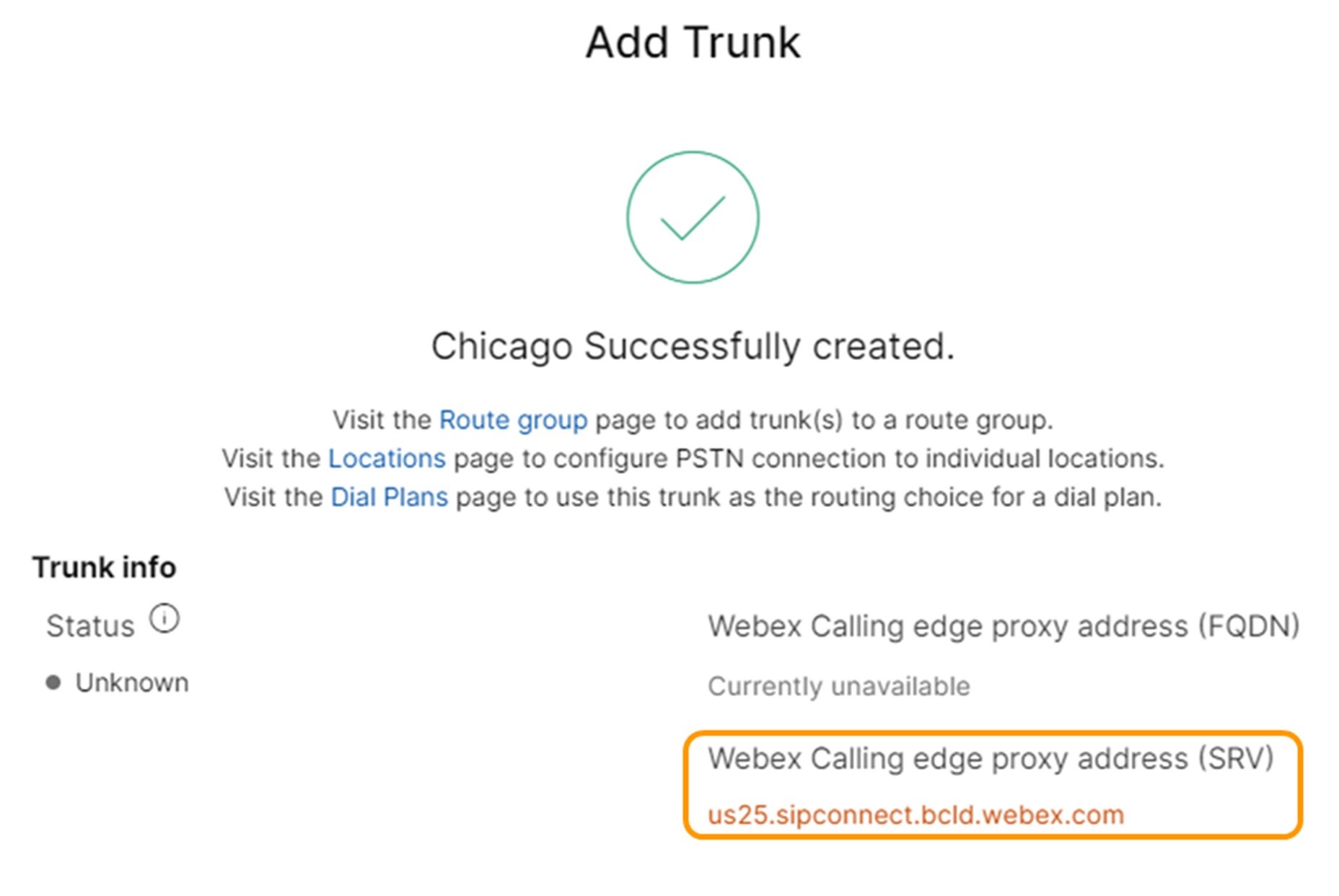

| 1 |

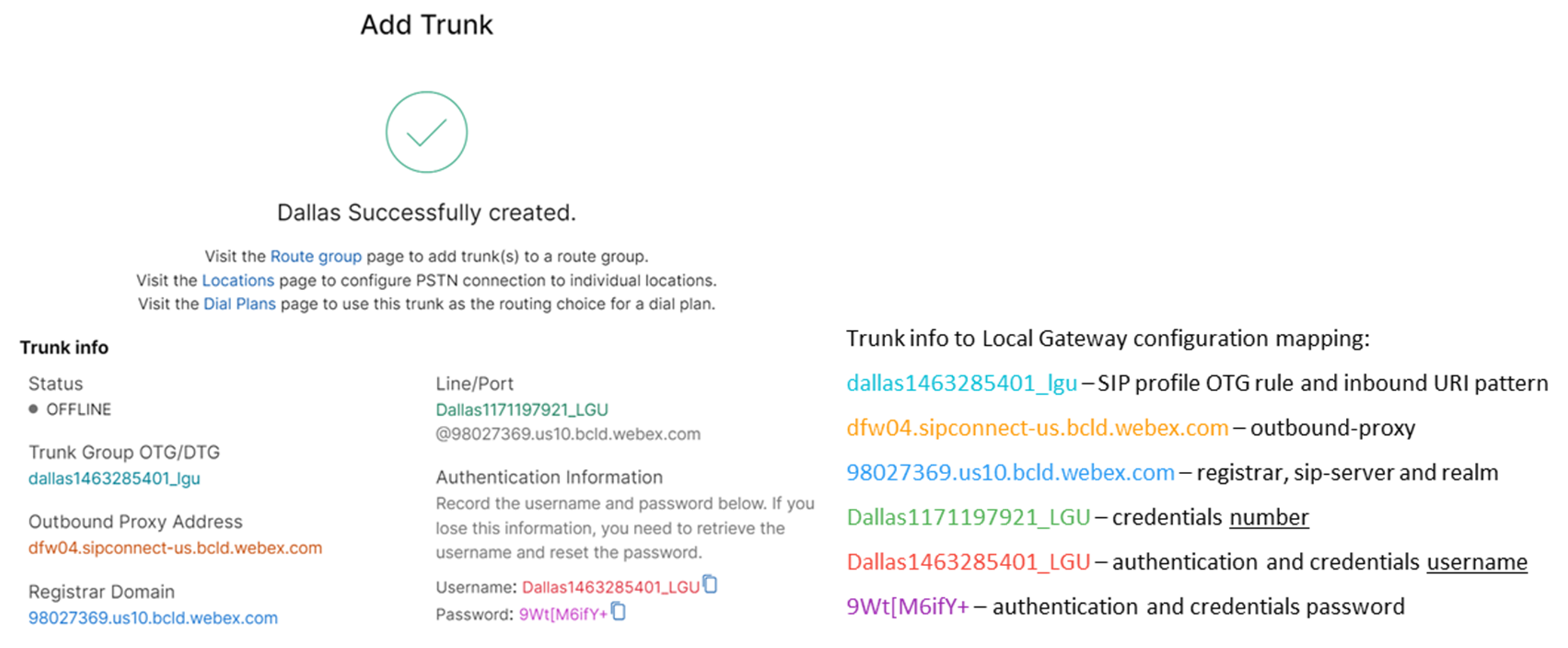

Створіть транк PSTN на основі реєстрації для існуючого розташування в Центрі керування. Запишіть інформацію про транк, яка надається після його створення. Деталі, виділені на ілюстрації, використовуються в кроках налаштування в цьому посібнику. Для отримання додаткової інформації див. Налаштування транзитних ліній, груп маршрутів та планів набору для Webex Calling.  |

| 2 |

Введіть такі команди, щоб налаштувати CUBE як локальний шлюз викликів Webex: Ось пояснення полів для конфігурації:

Вмикає функції Cisco Unified Border Element (CUBE) на платформі. медіа-статистикаЗабезпечує моніторинг медіафайлів на локальному шлюзі. масова статистика медіаДозволяє площині управління опитувати площину даних для статистики масових викликів. Для отримання додаткової інформації про ці команди див. Медіа. дозволити з'єднання sip до sipУвімкнути базову функціональність SIP-агента користувача CUBE. Для отримання додаткової інформації див. Дозволити підключення. За замовчуванням передачу факсів за протоколом T.38 увімкнено. Для отримання додаткової інформації див. протокол факсу t38 (голосова служба). Вмикає STUN (проходження сеансу UDP через NAT) у всьому світі.

Для отримання додаткової інформації див. stun flowdata agent-id та stun flowdata shared-secret. асиметричне корисне навантаження повнеНалаштовує підтримку асиметричного корисного навантаження SIP як для корисних навантажень DTMF, так і для динамічних кодеків. Для отримання додаткової інформації див. асиметричне корисне навантаження. вимушена рання пропозиціяЗмушує локальний шлюз надсилати інформацію SDP у початковому повідомленні INVITE замість очікування підтвердження від сусіднього вузла. Для отримання додаткової інформації про цю команду див. early-offer. |

| 3 |

Налаштуйте кодек голосового класу 100, дозволяючи використовувати лише кодеки G.711 для всіх транзитних ліній. Цей простий підхід підходить для більшості розгортань. За потреби до списку можна додати додаткові типи кодеків, що підтримуються як вихідними, так і кінцевими системами. Складніші рішення, що включають перекодування за допомогою модулів DSP, підтримуються, але не включені до цього посібника. Ось пояснення полів для конфігурації: голосовий клас кодека 100Використовується для дозволу лише бажаних кодеків для SIP-дзвінків через зовнішні лінії. Для отримання додаткової інформації див. кодек голосового класу. |

| 4 |

Налаштуйте голосовий клас stun-usage 100, щоб увімкнути ICE на транковій лінії Webex Calling. Ось пояснення полів для конфігурації: використання оглушення ice liteВикористовується для ввімкнення ICE-Lite для всіх вузлів зв'язку Webex Calling, що підключаються до мережі, щоб забезпечити оптимізацію медіа, коли це можливо. Для отримання додаткової інформації див. використання оглушення в класі голосу та використання оглушення в ice lite. Оптимізація медіа обговорюється скрізь, де це можливо. Якщо для виклику потрібні хмарні медіасервіси, такі як запис, медіафайли не можна оптимізувати. |

| 5 |

Налаштуйте політику шифрування медіа для трафіку Webex. Ось пояснення полів для конфігурації: голосовий клас srtp-crypto 100Визначає SHA1_80 як єдиний набір шифрів SRTP, який пропонує CUBE в SDP у повідомленнях пропозиції та відповіді. Webex Calling підтримує лише SHA1_80. Для отримання додаткової інформації див. голосовий клас srtp-crypto. |

| 6 |

Налаштуйте шаблон для ідентифікації викликів до транкової лінії локального шлюзу на основі параметра транкової лінії призначення: Ось пояснення полів для конфігурації: голосовий клас uri 100 sipВизначає шаблон для зіставлення вхідного SIP-запрошення з вхідним транковим вузлом dial-peer. Під час введення цього шаблону використовуйте dtg=, а потім Trunk OTG/DTG значення, надане в Центрі керування під час створення транку. Для отримання додаткової інформації див. uri класу голосу. |

| 7 |

Налаштуйте профіль SIP 100, який використовуватиметься для зміни повідомлень SIP перед їх надсиланням до Webex Calling.

Ось пояснення полів для конфігурації:

Постачальник послуг PSTN у Сполучених Штатах або Канаді може запропонувати перевірку ідентифікатора абонента для спам-дзвінків та шахрайських викликів із додатковою конфігурацією, згаданою у статті Індикація спам-дзвінків або шахрайських викликів у Webex Calling. |

| 8 |

Налаштування транкової лінії викликів Webex: |

Після визначення клієнта 100 та налаштування SIP VoIP dial-peer, шлюз ініціює TLS-з’єднання з Webex Calling. На цьому етапі SBC доступу надає свій сертифікат локальному шлюзу. Локальний шлюз перевіряє сертифікат SBC для доступу до Webex Calling за допомогою кореневого пакета CA, який було оновлено раніше. Якщо сертифікат розпізнано, між локальним шлюзом та контролером SBC доступу Webex Calling встановлюється постійний сеанс TLS. Після цього локальний шлюз може використовувати це безпечне з’єднання для реєстрації в SBC доступу Webex. Коли реєстрацію оскаржують для автентифікації:

-

У відповіді використовуються параметри username, passwordта realm з конфігурації credentials.

-

Правила модифікації в профілі SIP 100 використовуються для перетворення URL-адреси SIPS назад на SIP.

Реєстрація успішна, коли від SBC доступу отримано код 200 OK.

Після створення транку до Webex Calling, описаного вище, скористайтеся наступною конфігурацією для створення незашифрованого транку до постачальника PSTN на базі SIP:

Якщо ваш постачальник послуг пропонує захищену транкову лінію PSTN, ви можете скористатися аналогічною конфігурацією, як описано вище, для транкової лінії Webex Calling. CUBE підтримує безпечну маршрутизацію дзвінків.

Якщо ви використовуєте TDM / Транк ISDN PSTN, перейдіть до наступного розділу Налаштування локального шлюзу з транковою лінією TDM PSTN.

Щоб налаштувати інтерфейси TDM для викликів PSTN на шлюзах Cisco TDM-SIP, див. Налаштування ISDN PRI.

| 1 |

Налаштуйте наступний uri голосового класу для ідентифікації вхідних викликів із транкової лінії PSTN: Ось пояснення полів для конфігурації: голосовий клас uri 200 sipВизначає шаблон для зіставлення вхідного SIP-запрошення з вхідним транковим вузлом dial-peer. Під час введення цього шаблону використовуйте IP-адресу вашого шлюзу IP PSTN. Для отримання додаткової інформації див. uri класу голосу. |

| 2 |

Налаштуйте наступний IP PSTN dial-peer: Ось пояснення полів для конфігурації: Визначає VoIP-точку зв'язку з тегом 200 та надає змістовний опис для зручності керування та усунення несправностей. Для отримання додаткової інформації див. голосовий зв'язок між вузлами вибору. шаблон-призначення ПОГАНИЙ.ПОГАНИЙПід час маршрутизації вихідних викликів за допомогою групи вхідних вузлів dial-peer потрібен шаблон фіктивного пункту призначення. У цьому випадку можна використовувати будь-який дійсний шаблон призначення. Для отримання додаткової інформації див. шаблон-призначення (інтерфейс). протокол сеансу sipv2Вказує, що цей вузол видачі обробляє SIP-виклики. Для отримання додаткової інформації див. протокол сеансу (торговий вузол). ціль сеансу ipv4: 192.168.80.13Вказує цільову адресу для викликів, що надсилаються постачальнику PSTN. Це може бути або IP-адреса, або ім'я хоста DNS. Для отримання додаткової інформації див. ціль сеансу (VoIP-торгова точка). вхідний URI через 200Визначає голосовий клас, який використовується для зіставлення вхідних викликів з цим вузлом зв'язку за допомогою URI заголовка INVITE VIA. Для отримання додаткової інформації див. вхідний URL. голосовий-клас sip asserted-id pai

(Необов’язково) Вмикає обробку заголовка P-Asserted-Identity та контролює, як він використовується для транкінгу PSTN. Якщо використовується ця команда, ідентифікатор абонента, що викликає, наданий вхідним вузлом зв'язку, використовується для вихідних заголовків From та P-Asserted-Identity. Якщо ця команда не використовується, для вихідних заголовків From та Remote-Party-ID використовується ідентифікатор абонента, що викликає, наданий вхідним вузлом зв'язку. Для отримання додаткової інформації див. voice-class sip asserted-id. інтерфейс джерела керування зв'язуванням GigabitEthernet0/0/0

Налаштовує вихідний інтерфейс та пов’язану з ним IP-адресу для повідомлень, що надсилаються до PSTN. Для отримання додаткової інформації див. прив'язка. зв'язати медіа-інтерфейс-джерела GigabitEthernet0/0/0Налаштовує вихідний інтерфейс та пов’язану з ним IP-адресу для медіафайлів, що надсилаються до PSTN. Для отримання додаткової інформації див. прив'язка. кодек голосового класу 100Налаштовує вузол зв'язку для використання загального списку фільтрів кодеків 100. Для отримання додаткової інформації див. кодек голосового класу. DTMF-реле rtp-nteВизначає RTP-NTE (RFC2833) як можливість DTMF, очікувану на нозі виклику. Для отримання додаткової інформації див. DTMF Relay (голос через IP). немає вадВимикання виявлення голосової активності. Для отримання додаткової інформації див. vad (торговий вузол). |

| 3 |

Якщо ви налаштовуєте локальний шлюз лише для маршрутизації викликів між Webex Calling та PSTN, додайте наступну конфігурацію маршрутизації викликів. Якщо ви налаштовуєте локальний шлюз за допомогою платформи Unified Communications Manager, перейдіть до наступного розділу. |

Після створення транкінгу до Webex Calling скористайтеся наступною конфігурацією, щоб створити транк TDM для вашої служби PSTN із маршрутизацією викликів за петлею, що дозволить оптимізацію медіа на гілці виклику Webex.

Якщо вам не потрібна оптимізація IP-медіа, виконайте кроки з налаштування транкової лінії SIP PSTN. Використовуйте голосовий порт та точку доступу POTS (як показано в кроках 2 та 3) замість точки доступу PSTN VoIP.

| 1 |

Конфігурація зворотного dial-peer використовує групи dial-peer та теги маршрутизації викликів, щоб забезпечити правильну передачу викликів між Webex та PSTN без створення петель маршрутизації викликів. Налаштуйте такі правила перетворення, які будуть використовуватися для додавання та видалення тегів маршрутизації викликів: Ось пояснення полів для конфігурації: правило-перекладу-голосуВикористовує регулярні вирази, визначені в правилах, для додавання або видалення тегів маршрутизації викликів. Для покращення зрозумілості під час усунення несправностей використовуються цифри, що перевищують десятковий розряд ('A'). У цій конфігурації тег, доданий translation-profile 100, використовується для спрямування викликів від Webex Calling до PSTN через точки зворотного зв'язку. Аналогічно, тег, доданий translation-profile 200, використовується для спрямування викликів з PSTN до Webex Calling. Профілі перекладу 11 та 12 видаляють ці теги перед доставкою викликів до транкових ліній Webex та PSTN відповідно. У цьому прикладі припускається, що номери викликів з Webex Calling представлені в +E.164 формат. Правило 100 видаляє провідну + для збереження дійсного номера виклику. Правило 12 потім додає національну або міжнародну цифру(и) маршрутизації під час видалення мітки. Використовуйте цифри, що відповідають вашому місцевому національному плану набору ISDN. Якщо Webex Calling відображає номери в національному форматі, налаштуйте правила 100 та 12, щоб просто додати та видалити тег маршрутизації відповідно. Для отримання додаткової інформації див. профіль-перекладу голосу та правило-перекладу голосу. |

| 2 |

Налаштуйте порти голосового інтерфейсу TDM відповідно до типу транкової лінії та використовуваного протоколу. Для отримання додаткової інформації див. Налаштування ISDN PRI. Наприклад, базова конфігурація інтерфейсу ISDN первинної швидкості, встановленого в слоті NIM 2 пристрою, може включати наступне: |

| 3 |

Налаштуйте наступний TDM PSTN dial-peer: Ось пояснення полів для конфігурації: Визначає VoIP-точку зв'язку з тегом 200 та надає змістовний опис для зручності керування та усунення несправностей. Для отримання додаткової інформації див. голосовий зв'язок між вузлами зв'язку. шаблон-призначення ПОГАНИЙ.ПОГАНИЙПід час маршрутизації вихідних викликів за допомогою групи вхідних вузлів dial-peer потрібен шаблон фіктивного пункту призначення. У цьому випадку можна використовувати будь-який дійсний шаблон призначення. Для отримання додаткової інформації див. шаблон-призначення (інтерфейс). вхідний профіль перекладу 200Призначає профіль перетворення, який додасть тег маршрутизації викликів до номера вхідного виклику. прямий внутрішній набірМаршрутизує виклик без надання додаткового гудка. Для отримання додаткової інформації див. прямий-вхідний-набір. порт 0/2/0:15Фізичний голосовий порт, пов'язаний з цим вузлом зв'язку. |

| 4 |

Щоб увімкнути оптимізацію медіа для IP-шлюзів для локальних шлюзів із потоками викликів TDM-IP, можна змінити маршрутизацію викликів, ввівши набір внутрішніх точок зворотного зв'язку між транзитними лініями Webex Calling та PSTN. Налаштуйте наступні точки зворотного зв'язку. У цьому випадку всі вхідні дзвінки спочатку будуть спрямовані до вузла dial-peer 10, а звідти до вузла dial-peer 11 або 12, залежно від застосованого тегу маршрутизації. Після видалення тегу маршрутизації, дзвінки будуть перенаправлятися на вихідну транкову лінію за допомогою груп однорангових вузлів. Ось пояснення полів для конфігурації: Визначає VoIP-точку зв'язку та надає змістовний опис для зручності керування та усунення несправностей. Для отримання додаткової інформації див. голосовий зв'язок між вузлами зв'язку. вхідний профіль перекладу 11Застосовує профіль трансляції, визначений раніше, для видалення тегу маршрутизації викликів перед передачею до вихідної магістралі. шаблон-призначення ПОГАНИЙ.ПОГАНИЙПід час маршрутизації вихідних викликів за допомогою групи вхідних вузлів dial-peer потрібен шаблон фіктивного пункту призначення. Для отримання додаткової інформації див. шаблон-призначення (інтерфейс). протокол сеансу sipv2Вказує, що цей вузол видачі обробляє SIP-виклики. Для отримання додаткової інформації див. протокол сеансу (торговий вузол). ціль сеансу ipv4: 192.168.80.14Вказує адресу інтерфейсу локального маршрутизатора як ціль виклику для зворотного замикання. Для отримання додаткової інформації див. ціль сеансу (VoIP-торговий вузол). керування зв'язуванням інтерфейсу джерела GigabitEthernet0/0/0Налаштовує вихідний інтерфейс та пов'язану з ним IP-адресу для повідомлень, що надсилаються через зворотну петлю. Для отримання додаткової інформації див. прив'язка. зв'язати медіа-інтерфейс-джерела GigabitEthernet0/0/0Налаштовує вихідний інтерфейс та пов'язану з ним IP-адресу для медіафайлів, що надсилаються через зворотну петлю. Для отримання додаткової інформації див. прив'язка. DTMF-реле rtp-nteВизначає RTP-NTE (RFC2833) як можливість DTMF, очікувану на нозі виклику. Для отримання додаткової інформації див. DTMF Relay (голос через IP). кодек g711alaw Примусово використовує G.711 для всіх дзвінків PSTN. Виберіть a-law або u-law, щоб відповідати методу компандування, який використовується вашою ISDN-службою. немає вадВимикання виявлення голосової активності. Для отримання додаткової інформації див. vad (торговий вузол). |

| 5 |

Додайте таку конфігурацію маршрутизації викликів: На цьому налаштування локального шлюзу завершено. Збережіть конфігурацію та перезавантажте платформу, якщо це перше налаштування функцій CUBE.

|

Конфігурацію викликів PSTN-Webex, описану в попередніх розділах, можна змінити, щоб включити додаткові транкінги до кластера Cisco Unified Communications Manager (UCM). У цьому випадку всі дзвінки маршрутизуються через Unified CM. Виклики з UCM на порту 5060 спрямовуються до PSTN, а виклики з порту 5065 – до Webex Calling. Для включення цього сценарію виклику можна додати такі додаткові конфігурації.

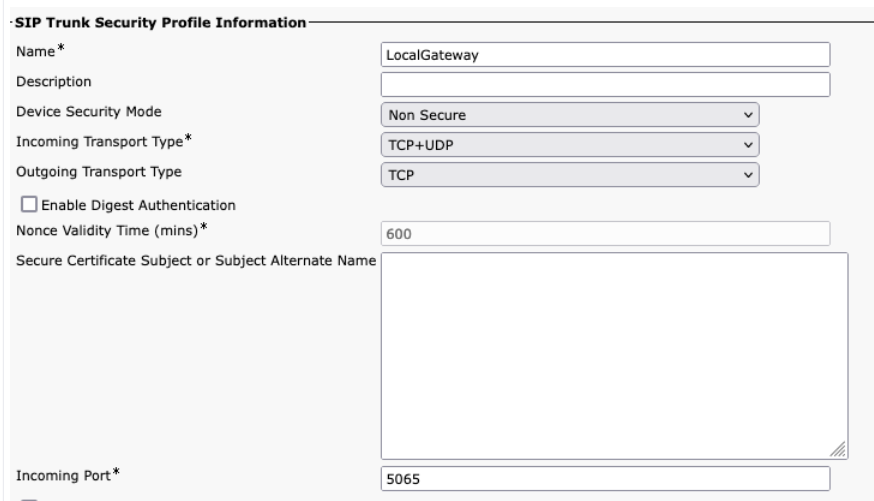

Під час створення транкової лінії Webex Calling в Unified CM переконайтеся, що вхідний порт у налаштуваннях профілю безпеки транкової лінії SIP налаштовано на 5065. Це дозволяє вхідні повідомлення на порту 5065 та заповнює заголовок VIA цим значенням під час надсилання повідомлень до локального шлюзу.

| 1 |

Налаштуйте наведені нижче URI класу голосових викликів. |

| 2 |

Налаштуйте такі записи DNS, щоб указати маршрутизацію SRV до хостів Unified CM: IOS XE використовує ці записи для локального визначення цільових хостів та портів UCM. З цією конфігурацією не потрібно налаштовувати записи у вашій системі DNS. Якщо ви бажаєте використовувати свій DNS, то ці локальні налаштування не потрібні. Ось пояснення полів для конфігурації: Наведена нижче команда створює запис ресурсу DNS SRV. Створіть запис для кожного хоста та транку UCM: IP-хост _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: Ім'я запису ресурсу SRV 2: Пріоритет запису ресурсу SRV 1: Вага запису ресурсу SRV 5060: Номер порту, який слід використовувати для цільового хоста в цьому записі ресурсу ucmsub5.mydomain.com: Цільовий хост запису ресурсу Щоб розпізнати імена цільових хостів записів ресурсів, створіть локальні записи DNS A. Наприклад: IP-адреса хоста ucmsub5.mydomain.com 192.168.80.65 IP-адреса хоста: Створює запис у локальній базі даних IOS XE. ucmsub5.mydomain.com: Ім'я хоста запису A. 192.168.80.65: IP-адреса хоста. Створіть записи ресурсів SRV та записи A, щоб відобразити ваше середовище UCM та бажану стратегію розподілу викликів. |

| 3 |

Налаштуйте такі вузли видачі: |

| 4 |

Додайте маршрутизацію викликів, використовуючи такі конфігурації: |

Діагностичні підписи (DS) проактивно виявляють проблеми, які часто спостерігаються в локальному шлюзі на основі IOS XE, і генерують повідомлення електронної пошти, системного або термінального повідомлення про подію. Ви також можете встановити DS для автоматизації збору діагностичних даних та передачі зібраних даних до корпусу Cisco TAC для пришвидшення вирішення проблеми.

Діагностичні підписи (DS) - це XML-файли, які містять інформацію про тригерні події та дії, які слід виконати для інформування, усунення несправностей та усунення проблеми. Ви можете визначити логіку виявлення проблем за допомогою повідомлень системного журналу, подій SNMP та періодичного моніторингу певних виводів команди show.

Типи дій включають збір результатів команд показу:

-

Створення об'єднаного файлу журналу

-

Завантаження файлу до наданого користувачем мережевого розташування, такого як HTTPS, SCP, FTP-сервер.

Інженери TAC створюють файли DS і підписують їх цифровим підписом для захисту цілісності. Кожен файл DS має унікальний числовий ідентифікатор, призначений системою. Інструмент пошуку діагностичних сигнатур (DSLT) – це єдине джерело для пошуку відповідних сигнатур для моніторингу та усунення несправностей різних проблем.

Перш ніж почати.

-

Не редагуйте файл DS, який ви завантажуєте з DSLT. Файли, які ви змінюєте, не вдається інсталювати через помилку перевірки цілісності.

-

Сервер простого протоколу передавання пошти (SMTP), який потрібен локальному шлюзу для надсилання сповіщень електронною поштою.

-

Переконайтеся, що локальний шлюз працює під керуванням IOS XE 17.6.1 або новішої версії, якщо ви хочете використовувати захищений сервер SMTP для сповіщень електронною поштою.

Передумови

Локальний шлюз під керуванням IOS XE 17.6.1a або вище

-

Діагностичні підписи ввімкнено за замовчуванням.

-

Налаштуйте захищений поштовий сервер для надсилання проактивних сповіщень, якщо пристрій працює під керуванням Cisco IOS XE 17.6.1a або вище.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Налаштуйте змінну середовища ds_email, вказавши адресу електронної пошти адміністратора, щоб він вас сповіщав.

configure terminal call-home diagnostic-signature environment ds_email end

Нижче наведено приклад конфігурації локального шлюзу, що працює на Cisco IOS XE 17.6.1a або вище, для надсилання проактивних сповіщень до tacfaststart@gmail.com використання Gmail як захищеного SMTP-сервера:

Ми рекомендуємо використовувати Cisco IOS XE Bengaluru 17.6.x або пізнішої версії.

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" Локальний шлюз, запущений на програмному забезпеченні Cisco IOS XE, не є типовим веб-клієнтом Gmail, який підтримує OAuth, тому ми повинні налаштувати певні налаштування облікового запису Gmail і надати конкретний дозвіл на правильну обробку електронної пошти з пристрою:

-

Перейдіть до та увімкніть налаштування Доступ для менш безпечних програм.

-

Дайте відповідь "Так, це був я", коли ви отримаєте електронний лист від Gmail із написом "Google заборонив комусь увійти у ваш обліковий запис за допомогою додатка, відмінного від Google".

Інсталяція діагностичних сигнатур для проактивного моніторингу

Моніторинг високої завантаженості ЦП

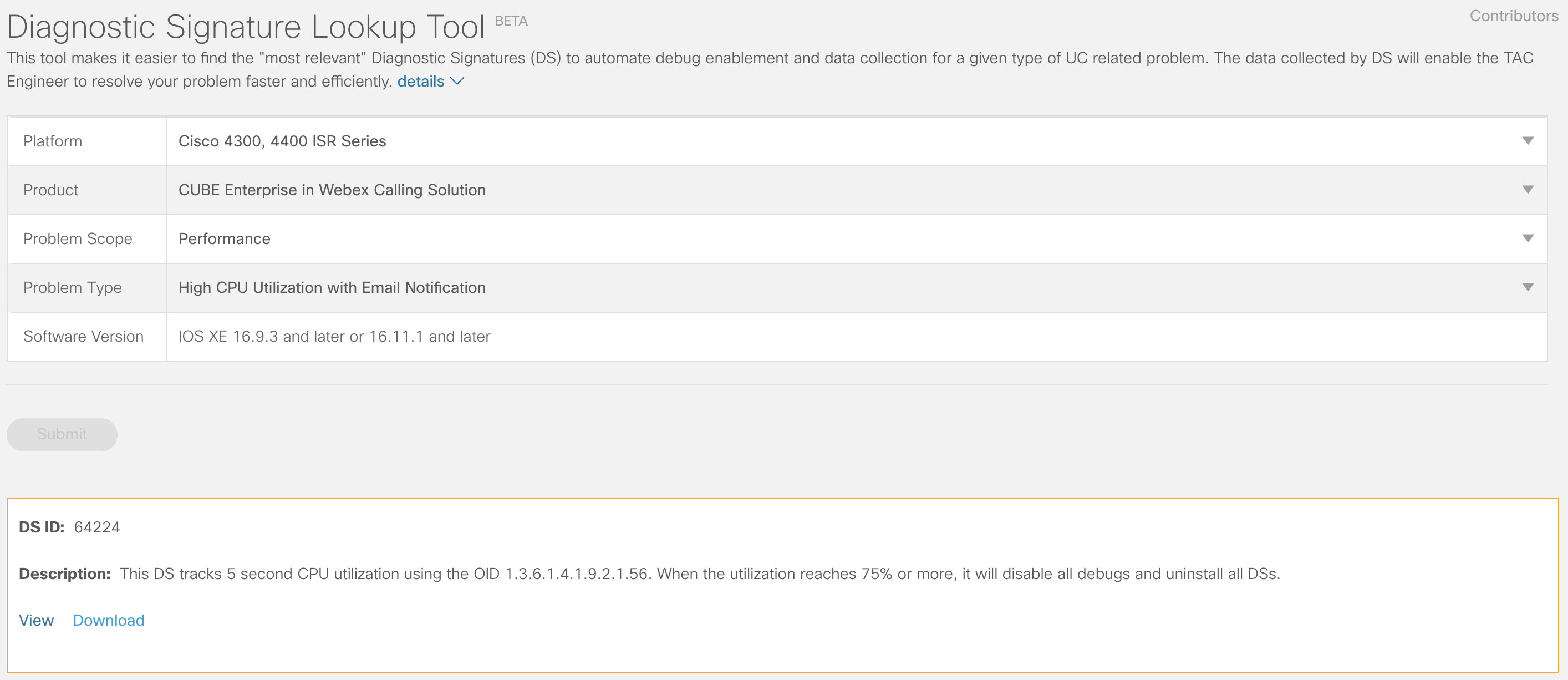

Ця DS відстежує використання процесора протягом п'яти секунд за допомогою SNMP OID. 1.3.6.1.4.1.9.2.1.56. Коли використання досягає 75% або більше, він вимикає всі налагодження та видаляє всі діагностичні сигнатури, встановлені в локальному шлюзі. Щоб установити підпис, виконайте наведені нижче дії.

-

Використовуйте команду show snmp, щоб увімкнути SNMP. Якщо ви не ввімкнете, налаштуйте команду snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Завантажте DS 64224 за допомогою наведених нижче параметрів розкривного списку в засобі пошуку діагностичних підписів.

Назва поля

Значення поля

Платформа

Серія Cisco 4300, 4400 ISR або серія Cisco CSR 1000V

Продукт

Корпоративна версія CUBE у рішенні Webex Calling

Область проблеми

Продуктивність

Тип проблеми

Високе використання ЦП із сповіщенням електронною поштою.

-

Скопіюйте файл XML DS до флешпам’яті локального шлюзу.

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:У наведеному нижче прикладі показано копіювання файлу з FTP-сервера до локального шлюзу.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Установіть файл XML DS на локальному шлюзі.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Скористайтеся командою відображення діагностичного підпису виклику додому, щоб переконатися, що підпис успішно інстальовано. У стовпці стану має бути значення «Зареєстровано».

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comЗавантажені DS:

Ідентифікатор DS

Ім’я DS

Редакція

Стан

Останнє оновлення (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Зареєстровано

2020-11-07 22:05:33

У разі запуску цей підпис видалить усі запущені DS, а також видалить себе. За потреби перевстановіть DS 64224, щоб продовжувати моніторинг високого завантаження процесора на локальному шлюзі.

Моніторинг реєстрації SIP-транка

Ця DS перевіряє на зняття реєстрації локального шлюзового SIP-транка з хмарою викликів Webex кожні 60 секунд. Після виявлення події скасування реєстрації програма генерує сповіщення електронною поштою та в системному журналі, а також видаляє себе після двох випадків скасування реєстрації. Виконайте наведені нижче дії, щоб встановити підпис:

-

Завантажте DS 64117 за допомогою наведених нижче параметрів розкривного списку в засобі пошуку діагностичних підписів.

Назва поля

Значення поля

Платформа

Серія Cisco 4300, 4400 ISR або серія Cisco CSR 1000V

Продукт

Корпоративна версія CUBE у рішенні Webex Calling

Область проблеми

SIP-SIP

Тип проблеми

SIP Trunk Unregistration з повідомленням електронною поштою.

-

Скопіюйте файл XML DS до локального шлюзу.

copy ftp://username:password@/DS_64117.xml bootflash: -

Установіть файл XML DS на локальному шлюзі.

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

Скористайтеся командою відображення діагностичного підпису виклику додому, щоб переконатися, що підпис успішно інстальовано. Стовпець стану повинен мати значення "зареєстровано".

Моніторинг аномальних відключень дзвінків

Ця DS використовує опитування SNMP кожні 10 хвилин для виявлення аномальних розривів викликів з помилками SIP 403, 488 та 503. Якщо приріст кількості помилок більше або дорівнює 5 порівняно з останнім опитуванням, генерується сповіщення системного журналу та електронною поштою. Будь ласка, виконайте наведені нижче кроки, щоб встановити підпис.

-

Використайте команду show snmp, щоб перевірити, чи ввімкнено SNMP. Якщо ця функція не ввімкнена, налаштуйте команду snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Завантажте DS 65221 за допомогою наведених нижче параметрів у засобі пошуку діагностичних підписів.

Назва поля

Значення поля

Платформа

Серія Cisco 4300, 4400 ISR або серія Cisco CSR 1000V

Продукт

Корпоративна версія CUBE у рішенні Webex Calling

Область проблеми

Продуктивність

Тип проблеми

SIP аномальне виявлення відключення виклику за допомогою сповіщення електронної пошти та Syslog.

-

Скопіюйте файл XML DS до локального шлюзу.

copy ftp://username:password@/DS_65221.xml bootflash: -

Установіть файл XML DS на локальному шлюзі.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Скористайтеся командою відображення діагностичного підпису виклику додому, щоб переконатися, що підпис успішно інстальовано. Стовпець стану повинен мати значення "зареєстровано".

Інсталяція діагностичних сигнатур для виправлення неполадок

Використовуйте діагностичні підписи (DS), щоб швидко вирішувати проблеми. Інженери Cisco TAC є авторами декількох підписів, які дозволяють проводити необхідні налагодження, необхідні для усунення заданої проблеми, виявлення виникнення проблеми, збору потрібного набору діагностичних даних і автоматичної передачі даних в корпус Cisco TAC. Діагностичні сигнатури (DS) усувають необхідність ручної перевірки виникнення проблеми та значно спрощують усунення несправностей періодичних та тимчасових проблем.

Ви можете використовувати інструмент пошуку діагностичних підписів, щоб знайти відповідні підписи та встановити їх, щоб самостійно вирішити дану проблему, або ви можете встановити підпис, який рекомендується інженером TAC як частину підтримки.

Нижче наведено приклад того, як знайти й встановити DS для виявлення екземпляра системного журналу «%VOICE_IEC-3-GW: CCAPI: Внутрішня помилка (порогове значення підвищення кількості викликів): IEC=1.1.181.1.29.0" слогуйте та автоматизуйте збір діагностичних даних, виконавши такі дії:

-

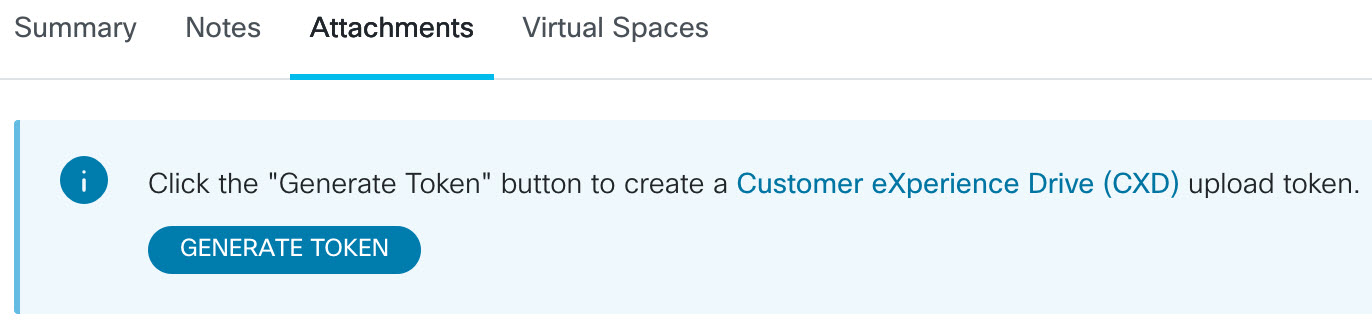

Налаштуйте додаткову змінну середовища DS ds_fsurl_prefix, яка є шляхом файлового сервера Cisco TAC (cxd.cisco.com), на який завантажуються зібрані діагностичні дані. Ім’я користувача в шляху до файлу – це номер справи, а пароль – це токен завантаження файлу, який можна отримати з Support Case Manager за допомогою наступної команди. Токен завантаження файлу можна згенерувати в розділі Attachments Support Case Manager за потреби.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endПриклад:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

Переконайтеся, що SNMP увімкнено, за допомогою команди show snmp. Якщо ця функція не ввімкнена, налаштуйте команду snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Переконайтеся, що встановіть моніторинг високого процесора DS 64224 як проактивний захід для вимкнення всіх налагоджувальних та діагностичних сигнатур під час високого використання ЦП. Завантажте DS 64224 за допомогою наведених нижче параметрів у засобі пошуку діагностичних підписів.

Назва поля

Значення поля

Платформа

Серія Cisco 4300, 4400 ISR або серія Cisco CSR 1000V

Продукт

Корпоративна версія CUBE у рішенні Webex Calling

Область проблеми

Продуктивність

Тип проблеми

Високе використання ЦП із сповіщенням електронною поштою.

-

Завантажте DS 65095 за допомогою наведених нижче параметрів у засобі пошуку діагностичних підписів.

Назва поля

Значення поля

Платформа

Серія Cisco 4300, 4400 ISR або серія Cisco CSR 1000V

Продукт

Корпоративна версія CUBE у рішенні Webex Calling

Область проблеми

Системні журнали

Тип проблеми

Системний журнал — %VOICE_IEC-3-GW: CCAPI: Внутрішня помилка (порогове значення підвищення кількості викликів): IEC=1.1.181.1.29.0

-

Скопіюйте файли XML DS до локального шлюзу.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Установіть DS 64224 моніторингу високого рівня використання ЦП, а потім файл XML DS 65095 на локальному шлюзі.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Перевірте успішне встановлення підпису за допомогою команди show call-home diagnostic-signature. Стовпець стану повинен мати значення "зареєстровано".

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comЗавантажені DS:

Ідентифікатор DS

Ім’я DS

Редакція

Стан

Останнє оновлення (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Зареєстровано

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Зареєстровано

2020-11-08

Перевірка виконання діагностичних підписів

У наступній команді стовпець «Стан» команди show call-home diagnostic-signature змінюється на «виконується», поки локальний шлюз виконує дію, визначену в сигнатурі. Висновок відображення статистики діагностичного підпису виклику є найкращим способом перевірити, чи виявляє діагностичний підпис подію, що цікавить, і виконує дію. У стовпці "Спрацьовування/Макс/Деінсталяція" вказується кількість разів, коли даний підпис ініціював подію, максимальна кількість разів, коли вона визначається для виявлення події, і чи деінсталюється підпис після виявлення максимальної кількості тригерних подій.

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com Завантажені DS:

|

Ідентифікатор DS |

Ім’я DS |

Редакція |

Стан |

Останнє оновлення (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Зареєстровано |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Виконується |

2020-11-08 00:12:53 |

Відображення статистики діагностичних підписів «Виклик додому»

|

Ідентифікатор DS |

Ім’я DS |

Запущено/Max/Deinstall |

Середній час виконання (секунди) |

Максимальний час виконання (секунди) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

Повідомлення електронної пошти, надіслане під час виконання діагностичного підпису, містить ключову інформацію, таку як тип проблеми, відомості про пристрій, версію програмного забезпечення, запущену конфігурацію та відображення результатів команд, які мають відношення до усунення цієї проблеми.

Видалення діагностичних сигнатур

Використання діагностичних сигнатур для виправлення неполадок, як правило, визначається для видалення після виявлення деяких випадків проблеми. Якщо ви хочете видалити підпис вручну, отримайте ідентифікатор DS з виводу команди show call-home diagnostic-signature та виконайте таку команду:

call-home diagnostic-signature deinstall

Приклад:

call-home diagnostic-signature deinstall 64224

До засобу пошуку сигнатур діагностики періодично додаються нові сигнатури на основі проблем, які зазвичай спостерігаються під час розгортання. Наразі TAC не підтримує запити на створення нових користувацьких підписів.

Для кращого керування шлюзами Cisco IOS XE рекомендуємо реєструвати та керувати шлюзами через Центр керування. Це додаткова конфігурація. Після реєстрації ви можете скористатися опцією перевірки конфігурації в Центрі керування, щоб перевірити конфігурацію локального шлюзу та виявити будь-які проблеми з конфігурацією. Наразі цю функціональність підтримують лише транкінгові лінії на основі реєстрації.

Для отримання додаткової інформації зверніться до наступного:

У цьому розділі описано, як налаштувати Cisco Unified Border Element (CUBE) як локальний шлюз для викликів Webex за допомогою транкінгу SIP на основі сертифікатів та взаємної TLS (mTLS). У першій частині цього документа показано, як налаштувати простий шлюз PSTN. У цьому випадку всі дзвінки з PSTN перенаправляються до Webex Calling, а всі дзвінки з Webex Calling перенаправляються до PSTN. На наступному зображенні показано це рішення та конфігурацію маршрутизації викликів високого рівня, яка буде використовуватись.

У цій конструкції використовуються такі основні конфігурації:

-

орендарі голосового класу: Used для створення конфігурацій, специфічних для магістральних ліній.

-

uri класу голосу: Використовується для класифікації SIP-повідомлень для вибору вхідного dial-peer.

-

вхідний вузол зв'язку: Забезпечує обробку вхідних SIP-повідомлень та визначає вихідний маршрут за допомогою групи dial-peer.

-

група вузлів зв'язку: Визначає вихідні вузли зв'язку, що використовуються для подальшої маршрутизації викликів.

-

вихідний dial-peer: Забезпечує обробку вихідних SIP-повідомлень та направляє їх до потрібного цільового пункту.

Під час підключення локального рішення Cisco Unified Communications Manager до Webex Calling можна використовувати просту конфігурацію шлюзу PSTN як основу для створення рішення, проілюстрованого на наступній діаграмі. У цьому випадку Unified Communications Manager забезпечує централізовану маршрутизацію та обробку всіх викликів PSTN та Webex Calling.

У цьому документі використовуються імена хостів, IP-адреси та інтерфейси, показані на наступному зображенні. Передбачено варіанти для публічної або приватної (за NAT) адресації. Записи SRV DNS необов'язкові, окрім випадків балансування навантаження між кількома екземплярами CUBE.

Скористайтеся інструкціями з налаштування, наведеними в решті цього документа, щоб завершити налаштування локального шлюзу наступним чином:

Базова конфігурація

Першим кроком у підготовці вашого маршрутизатора Cisco як локального шлюзу для Webex Calling є створення базової конфігурації, яка захистить вашу платформу та встановить підключення.

-

Для всіх розгортань локальних шлюзів на основі сертифікатів потрібна Cisco IOS XE 17.9.1a або пізнішої версії. Рекомендовано використовувати Cisco IOS XE 17.12.2 або пізнішої версії. Рекомендовані версії див. на сторінці Дослідження програмного забезпечення Cisco. Знайдіть платформу та виберіть один із запропонованих релізів.

-

Маршрутизатори серії ISR4000 повинні бути налаштовані з ліцензіями на технології уніфікованих комунікацій та безпеки.

-

Маршрутизатори серії Catalyst Edge 8000, оснащені голосовими картами або DSP, потребують ліцензії DNA Advantage. Маршрутизатори без голосових карт або DSP потребують щонайменше ліцензії DNA Essentials.

-

Для потреб високої ємності вам також може знадобитися ліцензія високого рівня безпеки (HSEC) та додаткове право на пропускну здатність.

Див. Коди авторизації для отримання додаткової інформації.

-

-

Створіть базову конфігурацію для вашої платформи, яка відповідає вашим бізнес-політикам. Зокрема, налаштуйте та перевірте наступне:

-

НТП

-

ACLs

-

Автентифікація користувачів та віддалений доступ

-

DNS

-

IP-маршрутизація

-

IP-адреси

-

-

Мережа, що підключається до Webex Calling, повинна використовувати IPv4-адресу. Адреси повністю кваліфікованих доменних імен (FQDN) або записів служби (SRV) локального шлюзу, налаштовані в Центрі керування, повинні відповідати публічній IPv4-адресі в Інтернеті.

-

Усі SIP- та медіа-порти на інтерфейсі локального шлюзу, що звертається до Webex, повинні бути доступні з Інтернету, безпосередньо або через статичний NAT. Переконайтеся, що ви оновлюєте свій брандмауер відповідно.

-

Виконайте наведені нижче детальні кроки налаштування, щоб встановити підписаний сертифікат на локальному шлюзі:

-

Публічний центр сертифікації (CA), як детально описано в Які кореневі центри сертифікації підтримуються для викликів до аудіо- та відеоплатформ Cisco Webex?, повинен підписати сертифікат пристрою.

-

Загальне ім'я суб'єкта сертифіката (CN) або одне з альтернативних імен суб'єкта (SAN) має збігатися з повним доменом (FQDN), налаштованим у Центрі керування. Наприклад:

-

Якщо налаштована транк-лінія в Центрі керування вашої організації має cube1.lgw.com:5061 як FQDN локального шлюзу, тоді CN або SAN у сертифікаті маршрутизатора повинні містити cube1.lgw.com.

-

Якщо налаштований транк у Центрі керування вашої організації має lgws.lgw.com як адресу SRV локального(их) шлюзу(ів), до якого(их) можна дістатися з транку, тоді CN або SAN у сертифікаті маршрутизатора повинні містити lgws.lgw.com. Записи, до яких вирішується адреса SRV (CNAME, A Record або IP-адреса), не є обов'язковими в SAN.

-

Незалежно від того, чи використовуєте ви FQDN, чи SRV для транкової лінії, контактна адреса для всіх нових діалогів SIP від вашого локального шлюзу повинна використовувати ім'я, налаштоване в Центрі керування.

-

-

Переконайтеся, що сертифікати підписані для використання клієнтом і сервером.

-

-

Завантажте пакет кореневого центру сертифікації Cisco до локального шлюзу. Цей пакет включає кореневий сертифікат CA, який використовується для перевірки платформи Webex.

Конфігурація

| 1 |

Переконайтеся, що ви призначили дійсні та маршрутизовані IP-адреси будь-яким інтерфейсам рівня 3, наприклад:

|

| 2 |

Захистіть облікові дані STUN на маршрутизаторі за допомогою симетричного шифрування. Налаштуйте основний ключ шифрування та тип шифрування наступним чином: |

| 3 |

Створіть точку довіри шифрування за допомогою сертифіката для вашого домену, підписаного підтримуваним центром сертифікації (CA). |

| 4 |

Надайте сертифікат проміжного центру сертифікації підпису для автентифікації сертифіката вашого хоста. Введіть таку команду exec або конфігурації:

|

| 5 |

Імпортуйте підписаний сертифікат хоста за допомогою такої команди exec або configuration:

|

| 6 |

Увімкніть ексклюзивність TLS1.2 та вкажіть точку довіри за замовчуванням для голосових програм за допомогою таких команд конфігурації:

|

| 7 |

Встановіть пакет кореневого центру сертифікації Cisco, який включає сертифікат IdenTrust Commercial Root CA 1, що використовується Webex Calling. Використайте команду crypto pki trustpool import clean url url, щоб завантажити пакет кореневого CA з вказаної URL-адреси та очистити поточний CA trustpool, а потім встановити новий пакет сертифікатів: Якщо вам потрібно використовувати проксі-сервер для доступу до Інтернету за допомогою HTTPS, додайте таку конфігурацію перед імпортом пакета CA: ip http клієнт проксі-сервер yourproxy.com проксі-порт 80 |

| 1 |

Створіть транк PSTN на основі сертифіката CUBE для існуючого розташування в Центрі керування. Для отримання додаткової інформації див. Налаштування транзитних ліній, груп маршрутів та планів набору для Webex Calling. Запишіть інформацію про стовбур під час його створення. Ці деталі, як показано на наступній ілюстрації, використовуються в кроках налаштування в цьому посібнику.  |

| 2 |

Введіть такі команди, щоб налаштувати CUBE як локальний шлюз викликів Webex: Ось пояснення полів для конфігурації:

Вмикає функції Cisco Unified Border Element (CUBE) на платформі. дозволити з'єднання sip до sipУвімкнути функціональність агента користувача CUBE Basic SIP, що забезпечує послідовне використання. Для отримання додаткової інформації див. Дозволити підключення. За замовчуванням передачу факсів за протоколом T.38 увімкнено. Для отримання додаткової інформації див. протокол факсу t38 (голосова служба). Вмикає STUN (проходження сеансу UDP через NAT) у всьому світі. Ці глобальні команди stun потрібні лише під час розгортання локального шлюзу за NAT.

Для отримання додаткової інформації див. stun flowdata agent-idта stun flowdata shared-secret. асиметричне корисне навантаження повнеНалаштовує підтримку асиметричного корисного навантаження SIP як для корисних навантажень DTMF, так і для динамічних кодеків. Для отримання додаткової інформації про цю команду див. асиметричне корисне навантаження. вимушена рання пропозиціяЗмушує локальний шлюз надсилати інформацію SDP у початковому повідомленні INVITE замість очікування підтвердження від сусіднього вузла. Для отримання додаткової інформації про цю команду див. early-offer. вхідні sip-профіліДозволяє CUBE використовувати SIP-профілі для зміни повідомлень під час їх отримання. Профілі застосовуються через вузли виходу або клієнти. |

| 3 |

Налаштуйте кодек голосового класу 100, дозволяючи використовувати лише кодеки G.711 для всіх транзитних ліній. Цей простий підхід підходить для більшості розгортань. За потреби додайте до списку додаткові типи кодеків, що підтримуються як вихідними, так і кінцевими системами. Складніші рішення, що включають перекодування за допомогою модулів DSP, підтримуються, але не включені до цього посібника. Ось пояснення полів для конфігурації: кодек голосового класу 100Використовується для дозволу лише бажаних кодеків для SIP-дзвінків через зовнішні лінії. Для отримання додаткової інформації див. кодек голосового класу. |

| 4 |

Налаштуйте голосовий клас stun-usage 100, щоб увімкнути ICE на транковій лінії Webex Calling. (Цей крок не застосовується до Webex для уряду) Ось пояснення полів для конфігурації: використання оглушення ice liteВикористовується для ввімкнення ICE-Lite для всіх вузлів зв'язку Webex Calling, що підключаються до мережі, щоб забезпечити оптимізацію медіа, коли це можливо. Для отримання додаткової інформації див. використання оглушення в класі голосу та використання оглушення в ice lite. Командаstun usage firewall-traversal flowdataпотрібна лише під час розгортання локального шлюзу за NAT. Оптимізація медіа обговорюється скрізь, де це можливо. Якщо для виклику потрібні хмарні медіасервіси, такі як запис, медіафайли не можна оптимізувати. |

| 5 |

Налаштуйте політику шифрування медіа для трафіку Webex. (Цей крок не застосовується до Webex для уряду) Ось пояснення полів для конфігурації: голосовий клас srtp-crypto 100Визначає SHA1_80 як єдиний набір шифрів SRTP, який пропонує CUBE в SDP у повідомленнях пропозиції та відповіді. Webex Calling підтримує лише SHA1_80. Для отримання додаткової інформації див. голосовий клас srtp-crypto. |

| 6 |

Налаштуйте шифри GCM, сумісні з FIPS (цей крок застосовується лише для Webex for Government). Ось пояснення полів для конфігурації: голосовий клас srtp-crypto 100Визначає GCM як набір шифрів, що пропонує CUBE. Обов’язково налаштувати шифри GCM для локального шлюзу для Webex for Government. |

| 7 |

Налаштуйте шаблон для унікальної ідентифікації викликів до транкової лінії локального шлюзу на основі її повного доменного імені (FQDN) або значення SRV призначення: Ось пояснення полів для конфігурації: голосовий клас uri 100 sipВизначає шаблон для зіставлення вхідного SIP-запрошення з вхідним транковим вузлом dial-peer. Під час введення цього шаблону використовуйте повне доменне ім'я (FQDN) або ім'я SRV транзитної лінії, налаштоване в Центрі керування для транзитної лінії. Використовуйте адресу Webex Calling на основі SRV на локальному шлюзі під час налаштування транкових ліній на основі сертифікатів. |

| 8 |

Налаштуйте профілі маніпулювання SIP-повідомленнями. Якщо ваш шлюз налаштовано з публічною IP-адресою, налаштуйте профіль наступним чином або перейдіть до наступного кроку, якщо ви використовуєте NAT. У цьому прикладі cube1.lgw.com – це повне доменне ім’я (FQDN), налаштоване для локального шлюзу: Ось пояснення полів для конфігурації: правила 10 та 20Щоб Webex міг автентифікувати повідомлення від вашого локального шлюзу, заголовок «Contact» у запитах і відповідях SIP має містити значення, передбачене для транкової лінії в Центрі керування. Це буде або повне доменне ім'я (FQDN) одного хоста, або ім'я SRV, що використовується для кластера пристроїв. |

| 9 |

Якщо ваш шлюз налаштовано з приватною IP-адресою за статичним NAT, налаштуйте вхідні та вихідні профілі SIP наступним чином. У цьому прикладі cube1.lgw.com – це повне доменне ім’я (FQDN), налаштоване для локального шлюзу, «10.80.13.12» – IP-адреса інтерфейсу, зверненого до Webex Calling, а «192.65.79.20» – публічна IP-адреса NAT. SIP-профілі для вихідних повідомлень до Webex Calling

Ось пояснення полів для конфігурації: правила 10 та 20Щоб Webex міг автентифікувати повідомлення від вашого локального шлюзу, заголовок «Contact» у повідомленнях запитів і відповідей SIP має містити значення, передбачене для транкової лінії в Центрі керування. Це буде або повне доменне ім'я (FQDN) одного хоста, або ім'я SRV, що використовується для кластера пристроїв. правила 30–81Перетворюйте посилання на приватні адреси на зовнішні публічні адреси сайту, що дозволить Webex правильно інтерпретувати та маршрутизувати наступні повідомлення. SIP-профіль для вхідних повідомлень від Webex CallingОсь пояснення полів для конфігурації: правила з 10 по 80Перетворити посилання на публічні адреси на налаштовані приватні адреси, що дозволить CUBE обробляти повідомлення від Webex. Для отримання додаткової інформації див. sip-профілі класу голосу. Постачальник послуг PSTN у Сполучених Штатах або Канаді може запропонувати перевірку ідентифікатора абонента для спам-дзвінків та шахрайських викликів із додатковою конфігурацією, згаданою у статті Індикація спам-дзвінків або шахрайських викликів у Webex Calling. |

| 10 |

Налаштуйте підтримку активності SIP-параметрів із профілем модифікації заголовка.

|

| 11 |

Налаштування транкової лінії викликів Webex: |

Після створення транку до Webex Calling, описаного вище, скористайтеся наступною конфігурацією для створення незашифрованого транку до постачальника PSTN на базі SIP:

Якщо ваш постачальник послуг пропонує захищену транкову лінію PSTN, ви можете скористатися аналогічною конфігурацією, як описано вище, для транкової лінії Webex Calling. CUBE підтримує безпечну маршрутизацію дзвінків.

Якщо ви використовуєте TDM / Транк ISDN PSTN, перейдіть до наступного розділу Налаштування локального шлюзу з транковою лінією TDM PSTN.

Щоб налаштувати інтерфейси TDM для викликів PSTN на шлюзах Cisco TDM-SIP, див. Налаштування ISDN PRI.

| 1 |

Налаштуйте наступний uri голосового класу для ідентифікації вхідних викликів із транкової лінії PSTN: Ось пояснення полів для конфігурації: голосовий клас uri 200 sipВизначає шаблон для зіставлення вхідного SIP-запрошення з вхідним транковим вузлом dial-peer. Під час введення цього шаблону використовуйте IP-адресу вашого шлюзу IP PSTN. Для отримання додаткової інформації див. uri класу голосу. |

| 2 |

Налаштуйте наступний IP PSTN dial-peer: Ось пояснення полів для конфігурації: Визначає VoIP-точку зв'язку з тегом 200 та надає змістовний опис для зручності керування та усунення несправностей. Для отримання додаткової інформації див. голосовий зв'язок між вузлами вибору. шаблон-призначення ПОГАНИЙ.ПОГАНИЙПід час маршрутизації вихідних викликів за допомогою групи вхідних вузлів dial-peer потрібен шаблон фіктивного пункту призначення. У цьому випадку можна використовувати будь-який дійсний шаблон призначення. Для отримання додаткової інформації див. шаблон-призначення (інтерфейс). протокол сеансу sipv2Вказує, що цей вузол видачі обробляє SIP-виклики. Для отримання додаткової інформації див. протокол сеансу (торговий вузол). ціль сеансу ipv4: 192.168.80.13Вказує цільову адресу для викликів, що надсилаються постачальнику PSTN. Це може бути або IP-адреса, або ім'я хоста DNS. Для отримання додаткової інформації див. ціль сеансу (VoIP-торгова точка). вхідний URI через 200Визначає голосовий клас, який використовується для зіставлення вхідних викликів з цим вузлом зв'язку за допомогою URI заголовка INVITE VIA. Для отримання додаткової інформації див. вхідний URL. голосовий-клас sip asserted-id pai

(Необов’язково) Вмикає обробку заголовка P-Asserted-Identity та контролює, як він використовується для транкінгу PSTN. Якщо використовується ця команда, ідентифікатор абонента, що викликає, наданий вхідним вузлом зв'язку, використовується для вихідних заголовків From та P-Asserted-Identity. Якщо ця команда не використовується, ідентифікатор абонента, що викликає, наданий вхідним вузлом зв'язку, використовується для вихідних заголовків From та Remote-Party-ID. Для отримання додаткової інформації див. voice-class sip asserted-id. інтерфейс джерела керування зв'язуванням GigabitEthernet0/0/0

Налаштовує вихідний інтерфейс та пов’язану з ним IP-адресу для повідомлень, що надсилаються до PSTN. Для отримання додаткової інформації див. прив'язка. зв'язати медіа-інтерфейс-джерела GigabitEthernet0/0/0Налаштовує вихідний інтерфейс та пов’язану з ним IP-адресу для медіафайлів, що надсилаються до PSTN. Для отримання додаткової інформації див. прив'язка. кодек голосового класу 100Налаштовує вузол зв'язку для використання загального списку фільтрів кодеків 100. Для отримання додаткової інформації див. кодек голосового класу. DTMF-реле rtp-nteВизначає RTP-NTE (RFC2833) як можливість DTMF, очікувану на нозі виклику. Для отримання додаткової інформації див. DTMF Relay (голос через IP). немає вадВимикання виявлення голосової активності. Для отримання додаткової інформації див. vad (торговий вузол). |

| 3 |

Якщо ви налаштовуєте локальний шлюз лише для маршрутизації викликів між Webex Calling та PSTN, додайте наступну конфігурацію маршрутизації викликів. Якщо ви налаштовуєте локальний шлюз за допомогою платформи Unified Communications Manager, перейдіть до наступного розділу. |

Після створення транкінгу до Webex Calling скористайтеся наступною конфігурацією, щоб створити транк TDM для вашої служби PSTN із маршрутизацією викликів за допомогою зворотного зв'язку, що дозволить оптимізацію медіа на гілці виклику Webex.

Якщо вам не потрібна оптимізація IP-медіа, виконайте кроки з налаштування транкової лінії SIP PSTN. Використовуйте голосовий порт та точку доступу POTS (як показано в кроках 2 та 3) замість точки доступу PSTN VoIP.

| 1 |

Конфігурація зворотного dial-peer використовує групи dial-peer та теги маршрутизації викликів, щоб забезпечити правильну передачу викликів між Webex та PSTN без створення петель маршрутизації викликів. Налаштуйте такі правила перетворення, які будуть використовуватися для додавання та видалення тегів маршрутизації викликів: Ось пояснення полів для конфігурації: правило-перекладу-голосуВикористовує регулярні вирази, визначені в правилах, для додавання або видалення тегів маршрутизації викликів. Для покращення зрозумілості під час усунення несправностей використовуються цифри, що перевищують десятковий розряд ('A'). У цій конфігурації тег, доданий translation-profile 100, використовується для спрямування викликів від Webex Calling до PSTN через точки зворотного зв'язку. Аналогічно, тег, доданий translation-profile 200, використовується для спрямування викликів з PSTN до Webex Calling. Профілі перекладу 11 та 12 видаляють ці теги перед доставкою викликів до транкових ліній Webex та PSTN відповідно. У цьому прикладі припускається, що номери викликів з Webex Calling представлені в +E.164 формат. Правило 100 видаляє провідну + для збереження дійсного номера виклику. Правило 12 потім додає національну або міжнародну цифру(и) маршрутизації під час видалення мітки. Використовуйте цифри, що відповідають вашому місцевому національному плану набору ISDN. Якщо Webex Calling відображає номери в національному форматі, налаштуйте правила 100 та 12, щоб просто додати та видалити тег маршрутизації відповідно. Для отримання додаткової інформації див. профіль-перекладу голосу та правило-перекладу голосу. |

| 2 |

Налаштуйте порти голосового інтерфейсу TDM відповідно до типу транкової лінії та використовуваного протоколу. Для отримання додаткової інформації див. Налаштування ISDN PRI. Наприклад, базова конфігурація інтерфейсу ISDN первинної швидкості, встановленого в слоті NIM 2 пристрою, може включати наступне: |

| 3 |

Налаштуйте наступний TDM PSTN dial-peer: Ось пояснення полів для конфігурації: Визначає VoIP-точку зв'язку з тегом 200 та надає змістовний опис для зручності керування та усунення несправностей. Для отримання додаткової інформації див. голосовий зв'язок між вузлами зв'язку. шаблон-призначення ПОГАНИЙ.ПОГАНИЙПід час маршрутизації вихідних викликів за допомогою групи вхідних вузлів dial-peer потрібен шаблон фіктивного пункту призначення. У цьому випадку можна використовувати будь-який дійсний шаблон призначення. Для отримання додаткової інформації див. шаблон-призначення (інтерфейс). вхідний профіль перекладу 200Призначає профіль перетворення, який додасть тег маршрутизації викликів до номера вхідного виклику. прямий внутрішній набірМаршрутизує виклик без надання додаткового гудка. Для отримання додаткової інформації див. прямий-вхідний-набір. порт 0/2/0:15Фізичний голосовий порт, пов'язаний з цим вузлом зв'язку. |

| 4 |

Щоб увімкнути оптимізацію медіа для IP-шлюзів для локальних шлюзів із потоками викликів TDM-IP, можна змінити маршрутизацію викликів, ввівши набір внутрішніх точок зворотного зв'язку між транзитними лініями Webex Calling та PSTN. Налаштуйте наступні точки зворотного зв'язку. У цьому випадку всі вхідні дзвінки спочатку будуть спрямовані до вузла dial-peer 10, а звідти до вузла dial-peer 11 або 12, залежно від застосованого тегу маршрутизації. Після видалення тегу маршрутизації, дзвінки будуть перенаправлятися на вихідну транкову лінію за допомогою груп однорангових вузлів. Ось пояснення полів для конфігурації: Визначає VoIP-точку зв'язку та надає змістовний опис для зручності керування та усунення несправностей. Для отримання додаткової інформації див. голосовий зв'язок між вузлами зв'язку. вхідний профіль перекладу 11Застосовує профіль трансляції, визначений раніше, для видалення тегу маршрутизації викликів перед передачею до вихідної магістралі. шаблон-призначення ПОГАНИЙ.ПОГАНИЙПід час маршрутизації вихідних викликів за допомогою групи вхідних вузлів dial-peer потрібен шаблон фіктивного пункту призначення. Для отримання додаткової інформації див. шаблон-призначення (інтерфейс). протокол сеансу sipv2Вказує, що цей вузол видачі обробляє SIP-виклики. Для отримання додаткової інформації див. протокол сеансу (торговий вузол). ціль сеансу ipv4: 192.168.80.14Вказує адресу інтерфейсу локального маршрутизатора як ціль виклику для зворотного замикання. Для отримання додаткової інформації див. ціль сеансу (VoIP-торговий вузол). керування зв'язуванням інтерфейсу джерела GigabitEthernet0/0/0Налаштовує вихідний інтерфейс та пов'язану з ним IP-адресу для повідомлень, що надсилаються через зворотну петлю. Для отримання додаткової інформації див. прив'язка. зв'язати медіа-інтерфейс-джерела GigabitEthernet0/0/0Налаштовує вихідний інтерфейс та пов'язану з ним IP-адресу для медіафайлів, що надсилаються через зворотну петлю. Для отримання додаткової інформації див. прив'язка. DTMF-реле rtp-nteВизначає RTP-NTE (RFC2833) як можливість DTMF, очікувану на нозі виклику. Для отримання додаткової інформації див. DTMF Relay (голос через IP). кодек g711alaw Примусово використовує G.711 для всіх дзвінків PSTN. Виберіть a-law або u-law, щоб відповідати методу компандування, який використовується вашою ISDN-службою. немає вадВимикання виявлення голосової активності. Для отримання додаткової інформації див. vad (торговий вузол). |

| 5 |

Додайте таку конфігурацію маршрутизації викликів: На цьому налаштування локального шлюзу завершено. Збережіть конфігурацію та перезавантажте платформу, якщо це перше налаштування функцій CUBE.

|

Конфігурацію викликів PSTN-Webex, описану в попередніх розділах, можна змінити, щоб включити додаткові транкінги до кластера Cisco Unified Communications Manager (UCM). У цьому випадку всі дзвінки маршрутизуються через Unified CM. Виклики з UCM на порту 5060 спрямовуються до PSTN, а виклики з порту 5065 – до Webex Calling. Для включення цього сценарію виклику можна додати такі додаткові конфігурації.

| 1 |

Налаштуйте наведені нижче URI класу голосових викликів. |

| 2 |

Налаштуйте такі записи DNS, щоб указати маршрутизацію SRV до хостів Unified CM: IOS XE використовує ці записи для локального визначення цільових хостів та портів UCM. З цією конфігурацією не потрібно налаштовувати записи у вашій системі DNS. Якщо ви бажаєте використовувати свій DNS, то ці локальні налаштування не потрібні. Ось пояснення полів для конфігурації: Наведена нижче команда створює запис ресурсу DNS SRV. Створіть запис для кожного хоста та транку UCM: IP-хост _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: Ім'я запису ресурсу SRV 2: Пріоритет запису ресурсу SRV 1: Вага запису ресурсу SRV 5060: Номер порту, який слід використовувати для цільового хоста в цьому записі ресурсу ucmsub5.mydomain.com: Цільовий хост запису ресурсу Щоб розпізнати імена цільових хостів записів ресурсів, створіть локальні записи DNS A. Наприклад: IP-адреса хоста ucmsub5.mydomain.com 192.168.80.65 IP-хост: Створює запис у локальній базі даних IOS XE. ucmsub5.mydomain.com: Ім'я хоста запису A. 192.168.80.65: IP-адреса хоста. Створіть записи ресурсів SRV та записи A, щоб відобразити ваше середовище UCM та бажану стратегію розподілу викликів. |

| 3 |

Налаштуйте такі вузли видачі: |

| 4 |

Додайте маршрутизацію викликів, використовуючи такі конфігурації: |

Діагностичні підписи (DS) проактивно виявляють проблеми, що часто спостерігаються в локальному шлюзі на базі Cisco IOS XE, і генерують повідомлення електронної пошти, системного або термінального повідомлення про подію. DS також можна встановити з метою автоматизації збору діагностичних даних і передавання отриманих даних до Cisco TAC для прискорення часу вирішення проблеми.

Діагностичні підписи (DS) – це XML-файли, які містять відомості про події тригера проблеми та дії для інформування, виправлення неполадок і усунення проблеми. Використовуйте повідомлення syslog, події SNMP і за допомогою періодичного моніторингу конкретних виходів команд show для визначення логіки виявлення проблеми. До типів дій відносяться:

-

Збирання показаних командних виходів

-

Створення об'єднаного файлу журналу

-

Завантаження файлу на вказане користувачем мережеве розташування, таке як HTTPS, SCP, FTP-сервер

Інженери TAC створюють файли DS і підписують їх цифровим підписом для захисту цілісності. Кожен файл DS має унікальний числовий ідентифікатор, присвоєний системою. Інструмент пошуку діагностичних сигнатур (DSLT) – це єдине джерело для пошуку відповідних сигнатур для моніторингу та усунення несправностей різних проблем.

Перш ніж почати.

-

Не редагуйте файл DS, який ви завантажуєте з DSLT. Файли, які ви змінюєте, не вдається інсталювати через помилку перевірки цілісності.

-

Сервер простого протоколу передавання пошти (SMTP), який потрібен локальному шлюзу для надсилання сповіщень електронною поштою.

-

Переконайтеся, що локальний шлюз працює під керуванням IOS XE 17.6.1 або новішої версії, якщо ви хочете використовувати захищений сервер SMTP для сповіщень електронною поштою.

Передумови

Локальний шлюз, що працює під керуванням IOS XE 17.6.1 або новішої версії

-

Діагностичні підписи ввімкнено за замовчуванням.

-

Налаштуйте захищений сервер електронної пошти, який використовується для надсилання проактивного сповіщення, якщо пристрій працює під керуванням IOS XE 17.6.1 або новішої версії.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Налаштуйте змінну ds_email середовища з адресою електронної пошти адміністратора, про яку ви сповіщаєте.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

Інсталяція діагностичних сигнатур для проактивного моніторингу

Моніторинг високої завантаженості ЦП

Цей DS відстежує 5-секундне використання процесора за допомогою SNMP OID 1.3.6.1.4.1.9.2.1.56. Коли використання досягає 75% або більше, він вимикає всі налагодження та видаляє всі діагностичні сигнатури, які ви встановлюєте в локальному шлюзі. Щоб установити підпис, виконайте наведені нижче дії.

-

Переконайтеся, що ви ввімкнули SNMP за допомогою команди показати snmp. Якщо SNMP не ввімкнено, налаштуйте команду snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled Завантажте DS 64224 за допомогою наведених нижче параметрів розкривного списку в засобі пошуку діагностичних підписів.

copy ftp://username:password@/DS_64224.xml bootflash:Назва поля

Значення поля

Платформа

Програмне забезпечення Cisco 4300, серії 4400 ISR або Catalyst 8000V Edge

Продукт

CUBE Enterprise у рішенні Webex Calling

Область проблеми

Продуктивність

Тип проблеми

Високе використання ЦП зі сповіщенням електронною поштою

-

Скопіюйте файл XML DS до флешпам’яті локального шлюзу.

copy ftp://username:password@/DS_64224.xml bootflash:У наведеному нижче прикладі показано копіювання файлу з FTP-сервера до локального шлюзу.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Установіть файл XML DS на локальному шлюзі.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Скористайтеся командою відображення діагностичного підпису виклику додому, щоб переконатися, що підпис успішно інстальовано. Стовпець стану повинен мати значення "зареєстровано".

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comЗавантажені DS:

Ідентифікатор DS

Ім’я DS

Редакція

Стан

Останнє оновлення (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Зареєстровано

2020-11-07 22:05:33

У разі запуску цей підпис видалить усі запущені DS, а також видалить себе. Якщо необхідно, будь ласка, перевстановіть DS 64224, щоб продовжити моніторинг високого використання ЦП на локальному шлюзі.

Моніторинг ненормальних роз 'єднань дзвінків

Ця DS використовує опитування SNMP кожні 10 хвилин для виявлення аномальних розривів викликів з помилками SIP 403, 488 та 503. Якщо приріст кількості помилок більше або дорівнює 5 порівняно з останнім опитуванням, генерується сповіщення системного журналу та електронною поштою. Будь ласка, виконайте наведені нижче кроки, щоб встановити підпис.

-

Переконайтеся, що SNMP включений за допомогою команди show snmp. Якщо SNMP не ввімкнено, налаштуйте команду snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Завантажте DS 65221 за допомогою наведених нижче параметрів у засобі пошуку діагностичних підписів.

Назва поля

Значення поля

Платформа

Програмне забезпечення Cisco 4300, серії 4400 ISR або Catalyst 8000V Edge

Продукт

Корпоративна версія CUBE у рішенні Webex Calling

Область проблеми

Продуктивність

Тип проблеми

SIP аномальне виявлення відключення виклику за допомогою сповіщення електронної пошти та Syslog.

-

Скопіюйте файл XML DS до локального шлюзу.

copy ftp://username:password@/DS_65221.xml bootflash: -

Установіть файл XML DS на локальному шлюзі.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Використайте команду show call-home diagnostic-signature, щоб перевірити, чи успішно встановлено підпис. У стовпці стану має бути значення «Зареєстровано».

Встановлення діагностичних підписів для усунення несправностей

Діагностичні підписи (DS) також можна використовувати для швидкого вирішення проблем. Інженери Cisco TAC є авторами декількох підписів, які дозволяють проводити необхідні налагодження, необхідні для усунення заданої проблеми, виявлення виникнення проблеми, збору потрібного набору діагностичних даних і автоматичної передачі даних в корпус Cisco TAC. Це усуває необхідність перевірки виникнення проблеми вручну й робить виправлення неполадок переривчастих і тимчасових проблем набагато простішим.

За допомогою засобу пошуку діагностичних підписів можна знайти відповідні підписи та інсталювати їх для самостійного вирішення певної проблеми, або інсталювати підпис, рекомендований інженером TAC як частину підтримки підтримки.

Нижче наведено приклад того, як знайти й встановити DS для виявлення екземпляра системного журналу «%VOICE_IEC-3-GW: CCAPI: Внутрішня помилка (порогове значення підвищення кількості викликів): IEC=1.1.181.1.29.0" слогуйте та автоматизуйте збір діагностичних даних, виконавши такі дії:

Налаштуйте іншу змінну середовища DS ds_fsurl_prefixяк шлях до файлового сервера Cisco TAC (cxd.cisco.com) для завантаження діагностичних даних. Ім'я користувача в шляху до файлу – це номер справи, а пароль – це токен завантаження файлу, який можна отримати з Support Case Manager, як показано нижче. Токен завантаження файлу можна згенерувати в розділі Attachments Support Case Manager, за потреби.