Gerenciar configurações de política de token e acesso a aplicativos no Control Hub

Comentários?

Comentários?Os administradores podem permitir ou negar acesso a clientes web, móveis ou de desktop. Os administradores podem definir quais clientes podem ser acessados dentro de sua organização.

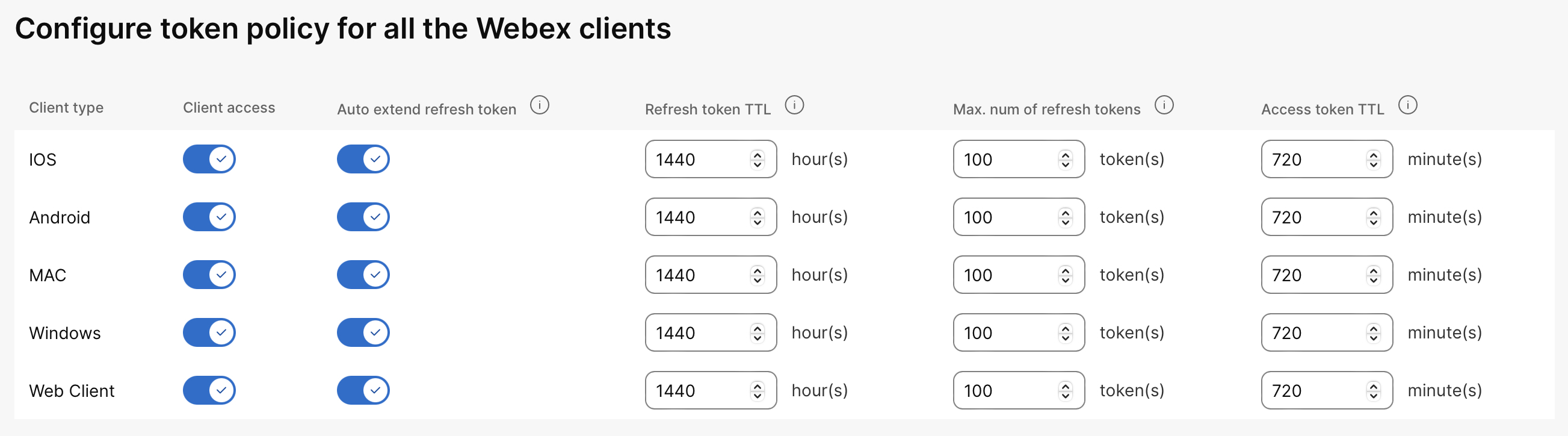

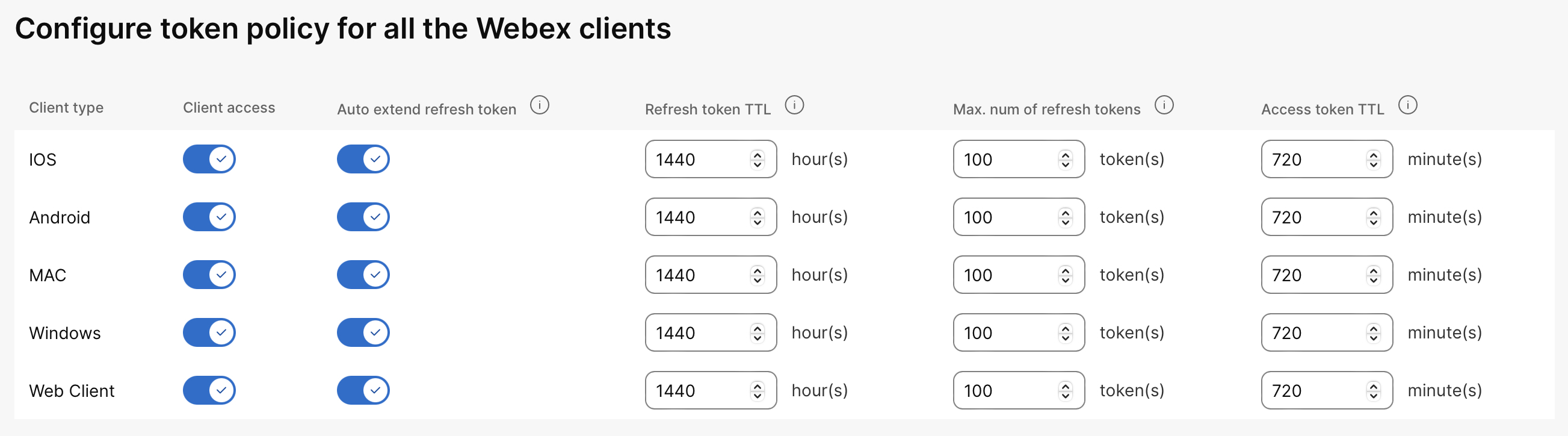

Os administradores podem criar uma política de token personalizada para seu aplicativo Webex para usuários da web, dispositivos móveis ou desktop. Uma política de token personalizado lhe dá o controle sobre o seguinte:

-

Ativar ou desativar o token de atualização de extensão automática

-

Especificar a vida útil (TTL) do token da web JSON (JWT)

-

Especificar o TTL do token de atualização

Com esses recursos, você pode controlar a frequência com que os usuários precisam fazer login em clientes móveis, de desktop ou da web. Como uma exigência de conformidade, você pode querer que os usuários reaututicam para garantir que eles estão usando a política de segurança mais recente da sua organização.

Sua organização gerenciada pelo Control Hub deve estar habilitada para Pro Pack. Se você não estiver inscrito no Pro Pack, as configurações da política do token ficam escinzenadas ao acessar as configurações da organização no Control Hub.

Você pode permitir ou negar acesso a clientes Webex para dispositivos móveis, desktop e web. Você pode definir quais tipos de clientes podem ser acessados dentro da sua organização. Os seguintes tipos de clientes são suportados:

- Móvel (iOS e Android)

- Área de trabalho (MAC e Windows)

- Cliente web

| 1 | |

| 2 |

Ir para . |

| 3 |

Vá até a seção Política de acesso e token do aplicativo. |

| 4 |

Clique em Configurar. |

| 5 |

Vá até o Tipo de clientenecessário e ative Acesso do cliente para permitir o acesso ao aplicativo. |

| 6 |

Clique em Salvar. |

O que fazer em seguida

Você pode personalizar os TTLs de atualização e token de acesso. Veja as próximas seções para mais informações.

Com essas configurações, você pode especificar manualmente os intervalos de atualização e acesso de tokens.

A configuração padrão é que a extensão automática dos tokens de atualização está desativada. Altere esta configuração apenas se você quiser especificar manualmente o Time-to-Live (TTL) para os tokens de atualização e tokens de acesso para os usuários em sua organização.

| 1 | |

| 2 |

Ir para . |

| 3 |

Vá até a seção Política de acesso e token do aplicativo. |

| 4 |

Clique em Configurar. |

| 5 |

Vá para o tipo de cliente específico e ative Acesso do cliente. |

| 6 |

Ative Token de atualização de extensão automática para o tipo de cliente. Esta configuração fornece um novo Time-to-Live (TTL) para o token de atualização. Alterar essa configuração alterará o TTL da próxima vez que um usuário for emitido um token de atualização. Contanto que as contas de usuários não sejam revogadas no seu diretório, os usuários obterão um novo token de atualização e manterão uma sessão válida. |

| 7 |

Especifique um valor para Atualizar token TTL. Essa configuração controla o tempo que o token de atualização é válido, permitindo que novos tokens de acesso sejam criados para os usuários. O intervalo válido é de 24 a 1440 horas. |

| 8 |

Especifique um valor para o token de acesso TTL. Se o token de atualização for válido, um token de acesso será criado dentro do limite de tempo que você definir. O intervalo válido é de 360 a 1080 minutos. |

| 9 |

Clique em Salvar. As configurações serão aplicadas na próxima vez que um usuário usar um cliente móvel ou de desktop. |

Configure esta configuração se você quiser controlar quantos Tokens de Atualização podem ser emitidos por usuário por cliente. Por exemplo, você pode querer minimizar os logins simultâneos para conformidade ou maximizar os logins para usuários que precisam se autenticar em vários dispositivos móveis ou estações de trabalho.

| 1 | |

| 2 |

Ir para . |

| 3 |

Vá até a seção Política de acesso e token do aplicativo. |

| 4 |

Clique em Configurar. |

| 5 |

Vá até o Tipo de clientenecessário e ative Acesso do cliente. |

| 6 |

Especifique um valor para Número máximo de tokens de atualização. O intervalo válido é de 10 a 100 sessões. |

| 7 |

Clique em Salvar. |

O que fazer em seguida

Um usuário que autentica com êxito de um cliente que excede o número de tokens de atualização tem um de seus tokens existentes revogados após a autenticação. Se o token expirar, os usuários são forçados a reauthenticar.