Registrar gateways gerenciados do Cisco IOS no Webex Cloud

Conectar seus dispositivos de gateway gerenciados pelo IOS ao Cisco Webex Control Hub permite que você gerencie e monitore-os de qualquer lugar, junto com o restante da sua infraestrutura de Comunicações Unificadas .

Gateways gerenciados

Registrar seus gateways Cisco IOS no Control Hub ajuda a simplificar o gerenciamento de dispositivos e permite novos serviços de chamada Webex. Como os gateways mantêm uma conexão com o Control Hub, você pode gerenciá-los e monitorá-los de qualquer lugar, junto com o restante dos seus dispositivos Webex Calling. Para registrar um gateway, você precisa instalar um aplicativo de conector de gerenciamento e garantir que haja uma conexão segura com a nuvem Cisco Webex. Depois de estabelecer essa conexão, você pode registrar o gateway fazendo login no Control Hub.

Esse processo não se aplica aos Cisco IOS Voice Gateways, como o VG400, que é totalmente gerenciado como dispositivos no Control Hub.

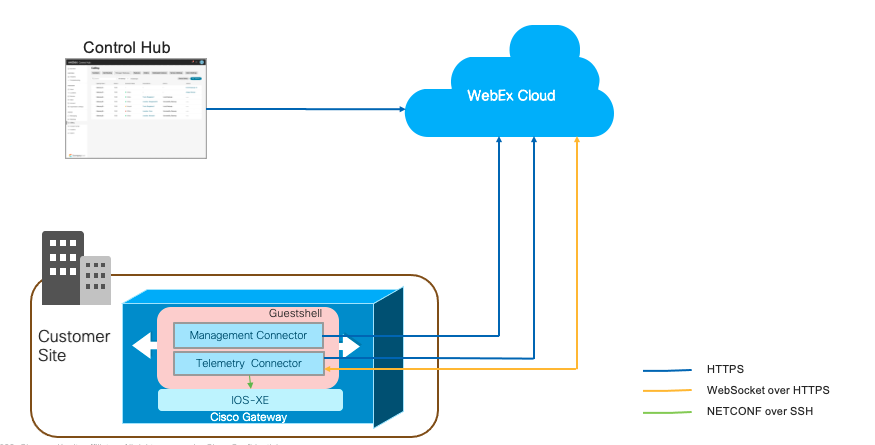

Um pequeno aplicativo conector, conhecido como GuestShell, é responsável por estabelecer e manter uma conexão do gateway com o Control Hub. Os aplicativos GuestShell e do conector são configurados e instalados usando um script, que é executado no gateway da nuvem Webex durante o processo de inscrição.

Para simplificar o processo de instalação, o script adiciona uma série de configurações de gateway necessárias.

Os conectores de gateway são pequenos aplicativos executados no GuestShell do gateway para manter uma conexão com o Control Hub, coordenar eventos e coletar informações de status. Para obter mais informações sobre GuestShell, consulte GuestShell.

Os conectores de gateway são instalados no contêiner Cisco IOS XE GuestShell.

Existem dois tipos de conectores:

-

Conector de gerenciamento

-

Conector de telemetria

Um script TCL interativo baseado em menu ajuda a configurar o GuestShell, bem como a instalação e manutenção do conector de gerenciamento.

O conector de gerenciamento cuida do registro do gateway e do gerenciamento do ciclo de vida do conector de telemetria.

Após a conclusão bem-sucedida do registro, o conector de gerenciamento baixa e instala o conector de telemetria mais recente.

O gráfico a seguir mostra como os diferentes componentes se conectam em uma solução Webex Calling:

Como parte da execução do script TCL, as seguintes informações são coletadas do usuário:

-

Interface externa

-

Endereços de servidor DNS

-

Detalhes do proxy

-

Endereço IP do conector

-

Credenciais do Gateway (nome de usuário e senha)

O script TCL executa as seguintes configurações:

-

Grupo de portas virtuais — necessário para configuração do guestshell.

-

Concha de hóspedes

-

NETCONF Yang

-

Configuração de interceptação SNMP — necessária para notificações do Cisco IOS XE.

-

Rota IP — Para rotear o tráfego relacionado ao conector por meio do grupo de portas virtuais.

O script TCL executa as seguintes configurações:

!

interface VirtualPortGroup 0

ip unnumbered GigabitEthernet1

no mop enabled

no mop sysid

!

!

app-hosting appid guestshell

app-vnic gateway0 virtualportgroup 0 guest-interface 0

guest-ipaddress 10.65.125.227 netmask 255.255.255.128

app-default-gateway 10.65.125.142 guest-interface 0

app-resource profile custom

cpu 800

memory 256

persist-disk 500

name-server0 72.163.128.140

name-server1 8.8.8.8

!

!

netconf-yang

netconf-yang cisco-ia snmp-trap-control trap-list 1.3.6.1.4.1.9.9.41.2.0.1

netconf-yang cisco-ia snmp-community-string Gateway-Webex-Cloud

!

!

logging snmp-trap emergencies

logging snmp-trap alerts

logging snmp-trap critical

logging snmp-trap errors

logging snmp-trap warnings

logging snmp-trap notifications

!

!

snmp-server community Gateway-Webex-Cloud RO

snmp-server enable traps syslog

snmp-server manager

!

!

ip route 10.65.125.227 255.255.255.255 VirtualPortGroup0

!

Para a configuração de exemplo:

-

GigabitEthernet1 é atribuído como interface externa. O endereço IP do GigabitEthernet1 é 10.65.125.142.

-

O endereço IP do conector deve estar na mesma rede escolhida para conectividade externa. Pode ser um endereço de rede privada, mas deve ter acesso HTTPS à internet.

-

O script TCL rastreia e salva as alterações de configuração na configuração de inicialização do Cisco IOS XE.

-

Como parte do processo de desinstalação, o script TCL remove as alterações de configuração.

Antes da instalação, considere que o aplicativo do conector não pode ser usado com o seguinte:

- Plataformas de roteador de serviços integrados Cisco 1100

- Plataformas configuradas no modo de alta disponibilidade (HA)

- Plataformas configuradas no modo Controlador para redes SD-WAN

Para Cisco IOS Voice Gateways, como o VG400, você não precisa instalar o aplicativo do conector. Você pode configurá-lo e gerenciá-lo totalmente por meio do Control Hub.

Considere o seguinte ao configurar seu roteador para uso com um aplicativo de conector:

-

O iOS XE usa proxy ARP para rotear o tráfego para o shell convidado. Não configure o comando no ip proxy-arp para desabilitar esse recurso.

-

Não use a Network Address Translation (NAT) em plataformas configuradas para um Cisco Unified Border Element (CUBE). Portanto, configure o aplicativo do conector com um endereço IP roteável. Ou seja, ele não pode compartilhar o endereço da interface do roteador.

Prepare seu dispositivo para um registro de gateway:

-

Acesso ao Control Hub como administrador da organização

-

Endereço IP, nome de usuário e senha para os dispositivos que você deseja configurar.

-

Versão do Cisco IOS XE:

-

Gateways locais — Cisco IOS XE Bengaluru 17.6.1a ou posterior

-

Gateways de sobrevivência — Cisco IOS XE Dublin 17.12.3 ou posterior

Para as versões recomendadas, consulte Cisco Software Research. Pesquise a plataforma e selecione um dos lançamentos sugeridos.

-

-

Pré-requisitos do sistema

-

Memória livre mínima — 256 MB

-

Espaço mínimo em disco — O disco rígido (SSD) conectado ao gateway usado para instalação do conector deve ter 2.000 MB de espaço livre. Além disso, o bootflash deve ter 50 MB de espaço livre. Ele é usado para armazenar os logs e arquivos RPM.

Se um disco rígido não estiver conectado ao gateway, o bootflash será usado para instalação do conector. Então, o bootflash deve ter 2000 MB de espaço livre.

-

Se o bootflash do seu roteador tiver 4 GB e houver menos de 2 GB de capacidade disponível (a capacidade mínima), exclua todas as imagens binárias do IOS (.bin), exceto aquela que está em execução no momento. Depois de excluir os arquivos, libere espaço extra.

A seguir estão algumas etapas opcionais para liberar espaço em disco bootflash. Execute as seguintes etapas e altere os arquivos de inicialização para o modo de instalação somente se:

-

O roteador está usando o modo de inicialização agrupado (inicializando de .bin).

-

O .pkgs ainda não foi extraído (modo de instalação).

Use as seguintes etapas para expandir a imagem binária e inicializar a partir dos componentes:

-

Crie um novo diretório usando.

mkdir bootflash:/image -

Expanda a imagem binária do IOS usando.

request platform software package expand file bootflash:/.bin to bootflash:/image

-

No modo de configuração, remova as opções de inicialização atuais usando.

no boot system -

Configure uma nova instrução de inicialização:

boot system bootflash:/image/packages.conf. -

Saia do modo de configuração, salve a configuração e reinicie.

-

Depois que o roteador for reiniciado, use

show versionpara verificar se o roteador inicializou a partir debootflash:/image/packages.conf. Se for assim:-

Verifique se o diretório

bootflash:/sysbootestá vazio. -

Exclua a imagem binária restante do IOS.

-

Exclua todas as imagens principais usando.

delete /f /r bootflash:/core/* -

Excluir arquivos de log de rastreamento usando.

delete /f /r bootflash:/tracelogs/* -

Se ainda não houver espaço em disco suficiente, revise os arquivos restantes no bootflash: e exclua quaisquer outros arquivos não essenciais, como logs e CDRs.

-

-

Um roteador Cisco compatível, que está conectado a uma rede com um caminho para a Internet. A configuração básica deve ter o seguinte:

-

O servidor DNS está configurado para resolver nomes de domínio público.

-

Para configurar o servidor DNS, use o seguinte comando:

-

servidor de nomes IP <IP address>

-

-

Servidor proxy HTTP se você quiser acessar a internet por meio de um proxy.

-

Credenciais do gateway: Uma credencial local (nome de usuário e senha) com acesso de nível de privilégio 15 é necessária para que o conector acesse o gateway por meio de sua interface NETCONF.

Para autenticar e autorizar o acesso NETCONF, certifique-se de que as listas aaa padrão estejam configuradas conforme ilustrado no exemplo a seguir. Somente os comandos listados neste documento foram validados e são suportados para Gateways Gerenciados. Configurações envolvendo outros métodos (por exemplo, TACACS ou ISE) não foram validadas e não são suportadas atualmente.

aaa new-model aaa authentication login default local aaa authorization exec default local if-authenticated username test privilege 15 secret

Pré-requisitos de rede

-

O endereço IP do conector deve estar na mesma rede escolhida para conectividade externa. Pode ser um endereço de rede privada, mas deve ter acesso HTTPS à internet.

Se você usar o Virtual CUBE na Amazon Web Services (AWS) como seu Gateway local, consulte Associar um endereço IP secundário para o Virtual CUBE na AWS para obter etapas sobre como associar um endereço IP secundário para uso do conector.

-

Esteja conectado ao Control Hub e aos dispositivos locais para concluir o processo de inscrição.

-

URLs para serviços Webex:

-

*.ucmgmt.cisco.com

-

*.webex.com

-

*.wbx2.com

-

-

Protocolos de transporte: Transport Layer Security (TLS) versão 1.2

-

Importe o pacote de autoridade de certificação pública do IOS. Os certificados adicionados ao pool de confiança do gateway são usados para verificar o acesso aos servidores Webex. Use o seguinte comando de configuração para importar o pacote.

crypto pki trustpool import url https://www.cisco.com/security/pki/trs/ios.p7b

-

Se você usar o Virtual CUBE na AWS como seu Gateway Local, execute as seguintes etapas na interface da AWS para associar um endereço IP secundário para uso do conector.

Recomendamos que você execute esta atividade durante uma janela de manutenção.

Antes de começar

-

Para usar o Virtual CUBE na Amazon Web Services (AWS) como seu Gateway Local, você deve associar um endereço IP privado secundário à interface do gateway. Você pode usar este endereço IP como o endereço IP do conector.

-

Associe um endereço IP público Elastic ao endereço IP secundário para que o endereço IP secundário fique publicamente disponível para registro de gateway.

-

A política de grupo de segurança associada deve permitir tráfego de entrada HTTPS para registro bem-sucedido. Você pode remover isso quando a inscrição estiver concluída.

| 1 |

Ir para Serviços > EC2 > Instânciase selecione a instância do gateway Cisco. |

| 2 |

Na janela Interfaces de rede, clique em eth0. Uma caixa de diálogo exibe informações detalhadas sobre a interface eth0. |

| 3 |

Clique em Valor do ID da interface. |

| 4 |

Clique em Açõese escolha Gerenciar endereço IP na lista suspensa. |

| 5 |

Expanda eth0 e selecione atribuir novo endereço IP e confirme a atribuição. Observe este endereço IP secundário. |

| 6 |

Clique em Ações e selecione Associar endereço na lista suspensa. |

| 7 |

Escolha um endereço IP público disponível na lista Endereço IP elástico. Valide se o endereço IP selecionado corresponde ao endereço IP secundário que você anotou. |

| 8 |

(Opcional) Para reatribuir um endereço IP público que está em uso e mapeado para outra interface de rede elástica (ENI), clique em Permitir reassociação. |

| 9 |

Clique em Associar endereço para associar o endereço IP público (IP elástico da Amazon) ao endereço IP privado da interface de rede. |

Agora você pode usar esse endereço IP privado como o endereço IP do conector ao fazer a instalação do conector. Use o endereço IP público correspondente (endereço IP elástico da Amazon) para registro no Control Hub.

Se você já adicionou o gateway ao Control Hub e instalou o conector de gerenciamento, pode pular este procedimento. Vá para a Etapa 5 de Registrar o gateway no Control Hub para concluir o processo de registro.

| 1 | |

| 2 |

Vá para SERVIÇOS, clique em Chamadas e depois clique em Gateways Gerenciados. |

| 3 |

Clique em Adicionar Gateway. |

| 4 |

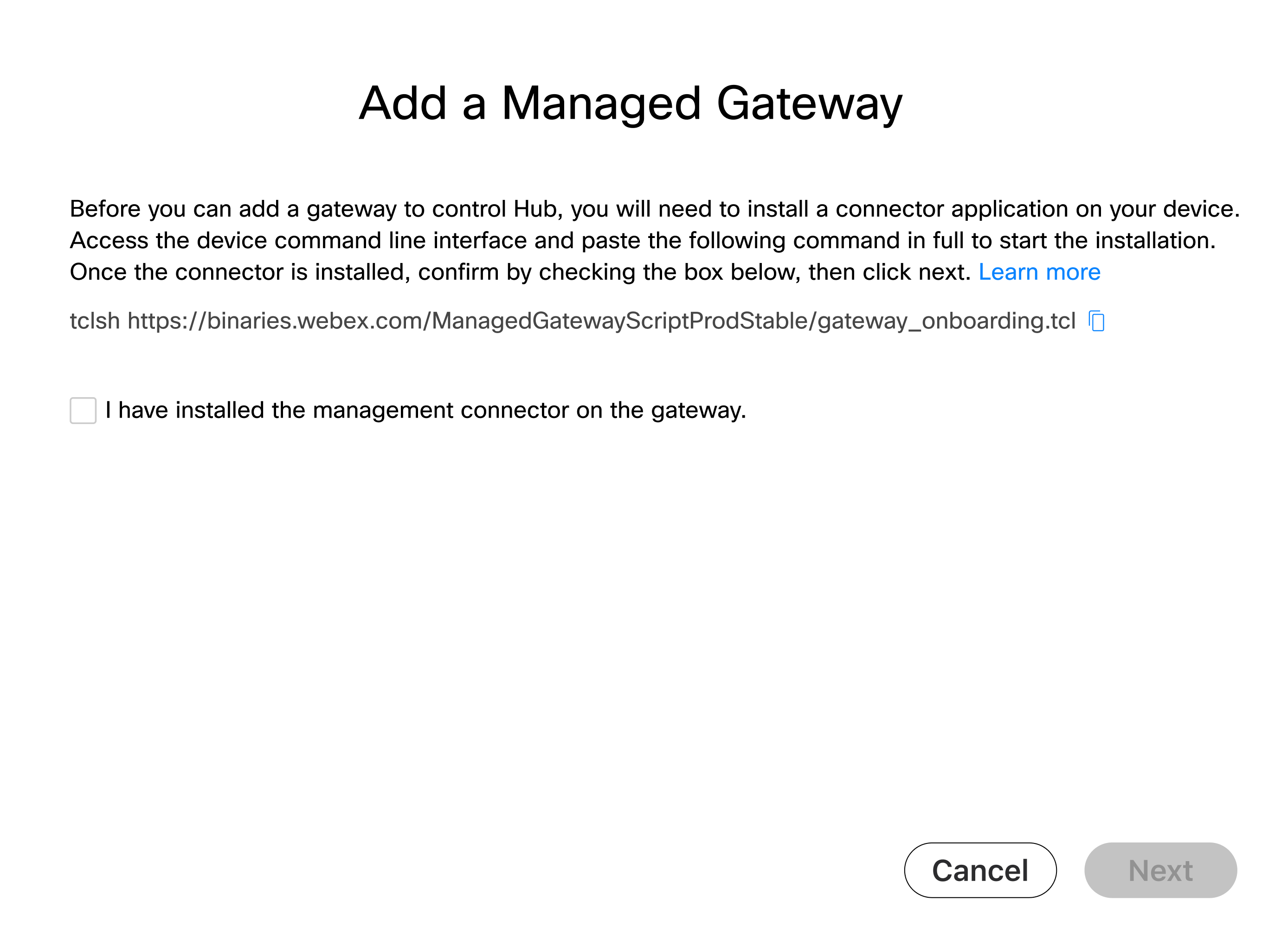

Copie o comando tclsh mostrado na janela Adicionar um Gateway Gerenciado. Você deve executar o comando na CLI do gateway durante o procedimento de instalação do conector de gerenciamento. |

O que fazer em seguida

Você pode retomar o processo de registro no Control Hub depois que o conector estiver instalado no gateway.

Antes de prosseguir com a instalação do conector de gerenciamento, certifique-se de atender a todos os Pré-requisitos.

Execute o script

|

Entre no gateway usando um console ou conexão SSH e cole a seguinte string no prompt de comando exec do roteador: tclsh https://binaries.webex.com/ManagedGatewayScriptProdStable/gateway_onboarding.tcl

|

Iniciar a instalação

Se o conector ainda não estiver configurado, o script o levará ao menu de instalação; se o conector estiver configurado, ele o levará ao menu inicial.

| 1 |

Escolha a interface que está na mesma rede que o endereço reservado para o conector.

|

| 2 |

Configure o servidor DNS a ser usado pelo conector. Por padrão, use os servidores configurados no IOS.

Y é a entrada padrão aqui. Se você pressionar Enter, Y será considerado a entrada. As configurações detectadas podem ser substituídas, se necessário: |

| 3 |

Se você precisar usar um proxy para acessar a internet, insira os detalhes do proxy quando solicitado. Se o gateway já tiver sido configurado com um proxy, os seguintes detalhes serão usados por padrão. Digite n para substituir essas configurações, se necessário.

|

| 4 |

Configurar definições de interceptação SNMP. Para enviar notificações para a nuvem Cisco Webex, o script atualiza o nível de configuração da interceptação SNMP no roteador se ele estiver definido abaixo do nível de notificação. O sistema solicita que você confirme se deseja alterar a configuração de interceptação SNMP para o nível de notificação. Para manter o nível de configuração de interceptação SNMP atual, selecione n. |

| 5 |

Digite o endereço IP do conector.

|

| 6 |

Digite o nome de usuário e a senha que o conector usa para acessar a interface NETCONF do roteador.

Digite a senha manualmente. Copiar e colar pode não funcionar. Insira as credenciais do gateway que você identificou na seção Pré-requisitos. O conector usa as credenciais para acessar a interface IOS NETCONF do roteador. Você recebe a mensagem "O conector de nuvem foi instalado com sucesso" após a instalação bem-sucedida.

Você pode sair do script escolhendo a opção 'q' após a instalação bem-sucedida. Se houver uma falha na instalação, você pode escolher a opção 'h' para alterar quaisquer configurações, coletar logs e assim por diante. Consulte a seção Atividades pós-instalação para obter mais detalhes. Se quiser tentar a instalação novamente, você pode escolher a desinstalação e reiniciar o script para tentar a instalação novamente. Você pode iniciar (ou reiniciar) o script TCL diretamente usando |

Antes de começar

| 1 |

No Control Hub, verifique os detalhes do gateway instalado na janela Adicionar um Gateway Gerenciado. Se a janela não for exibida, vá para SERVIÇOS, clique em Chamadas. Clique em Gateways gerenciadose, em seguida, clique em Adicionar gateway.  |

| 2 |

Na janela Adicionar um gateway gerenciado, marque Eu instalei o conector de gerenciamento no gateway e clique em Avançar. Certifique-se de que o conector esteja instalado com sucesso antes de executar esta etapa.

|

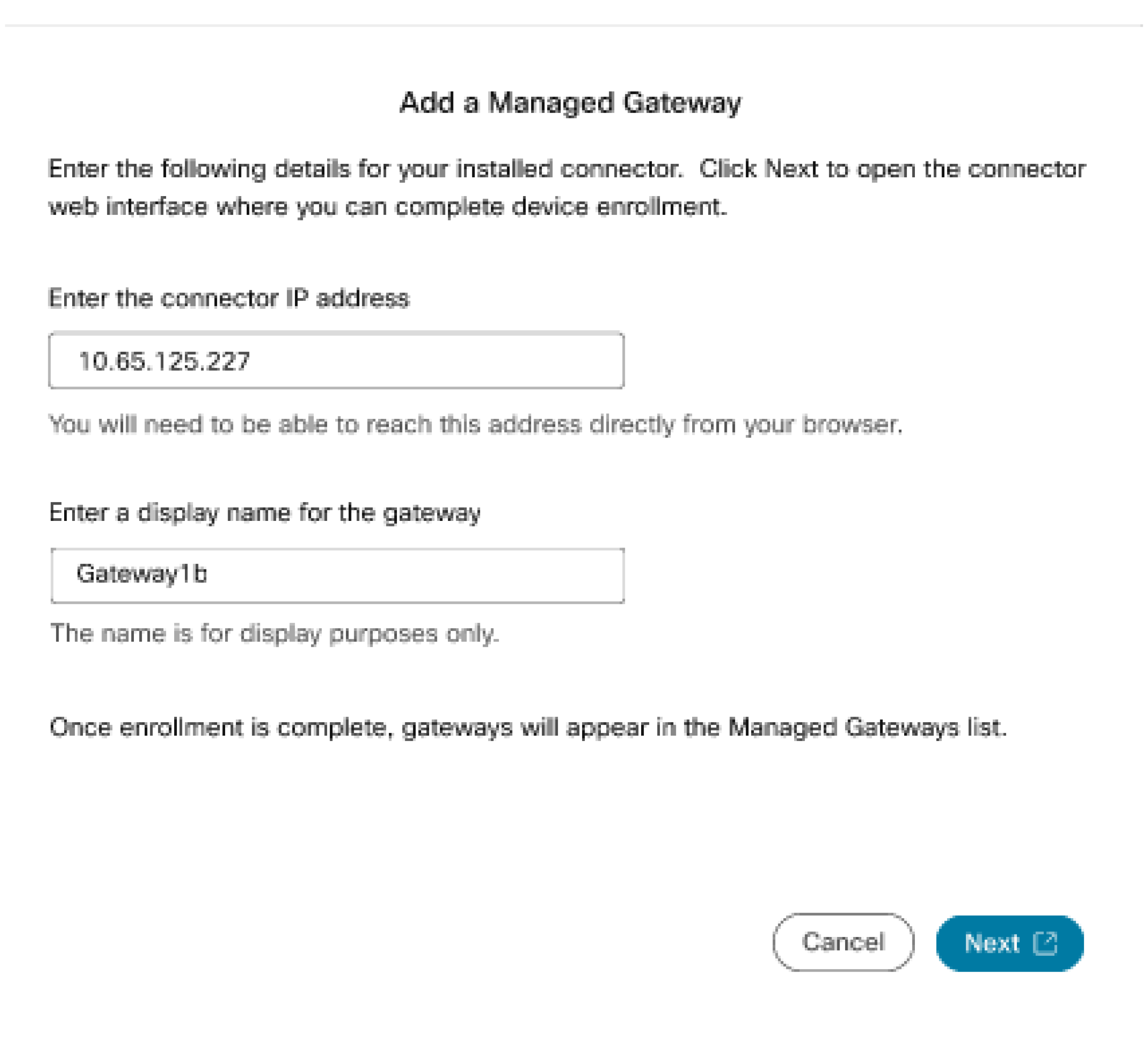

| 3 |

Na tela Adicionar um gateway gerenciado, insira o endereço IP do conector que você inseriu durante o procedimento de instalação do conector e um nome de exibição preferido para o gateway.

|

| 4 |

Clique em Próximo.

Uma aba do navegador que conecta à página de gerenciamento do conector no roteador é aberta para que você possa concluir o registro.

|

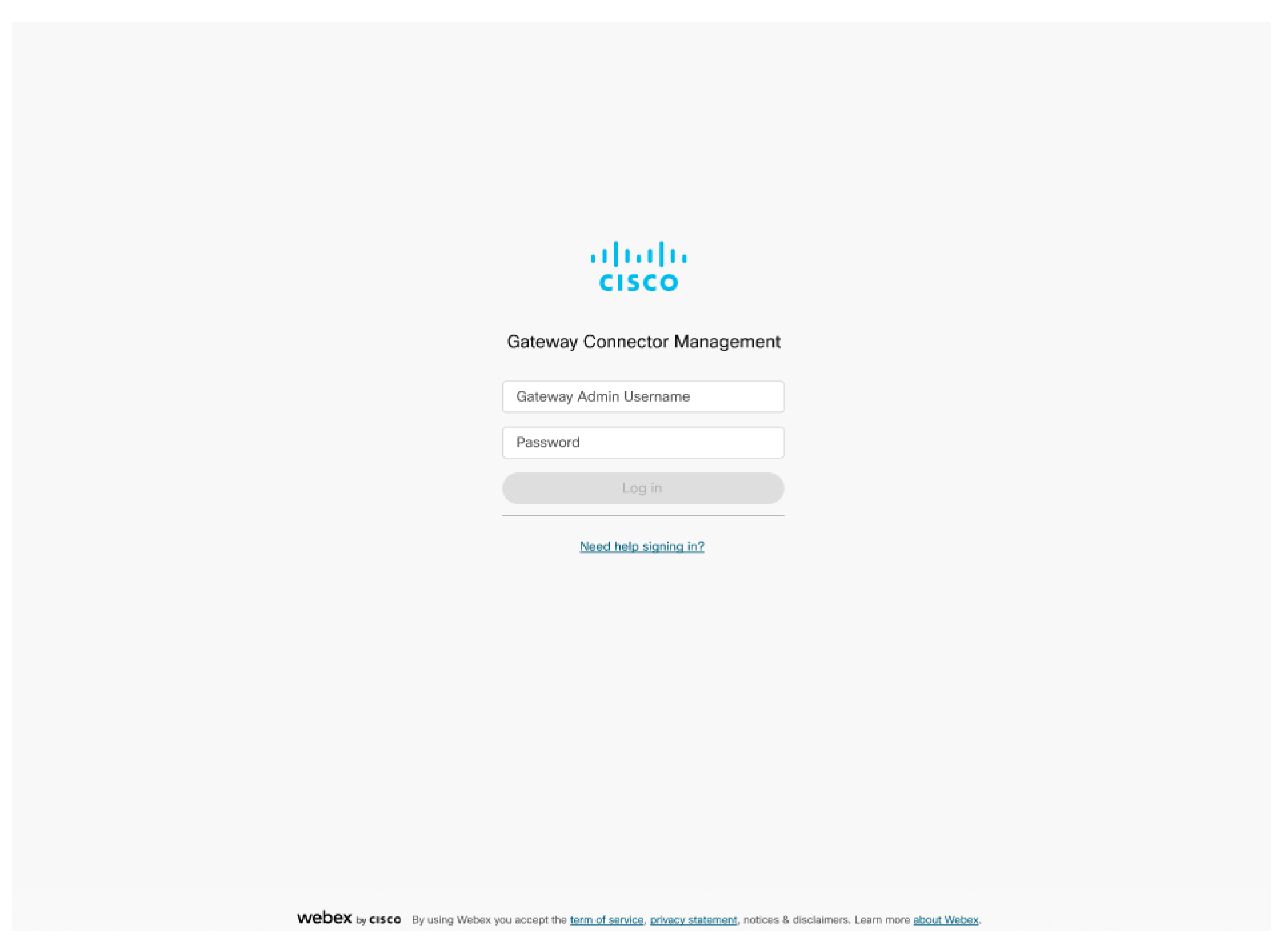

| 5 |

Para efetuar login, insira o Nome de usuário do administrador do gateway e a Senha que você usou durante o procedimento de instalação do conector, listados na etapa 6.

|

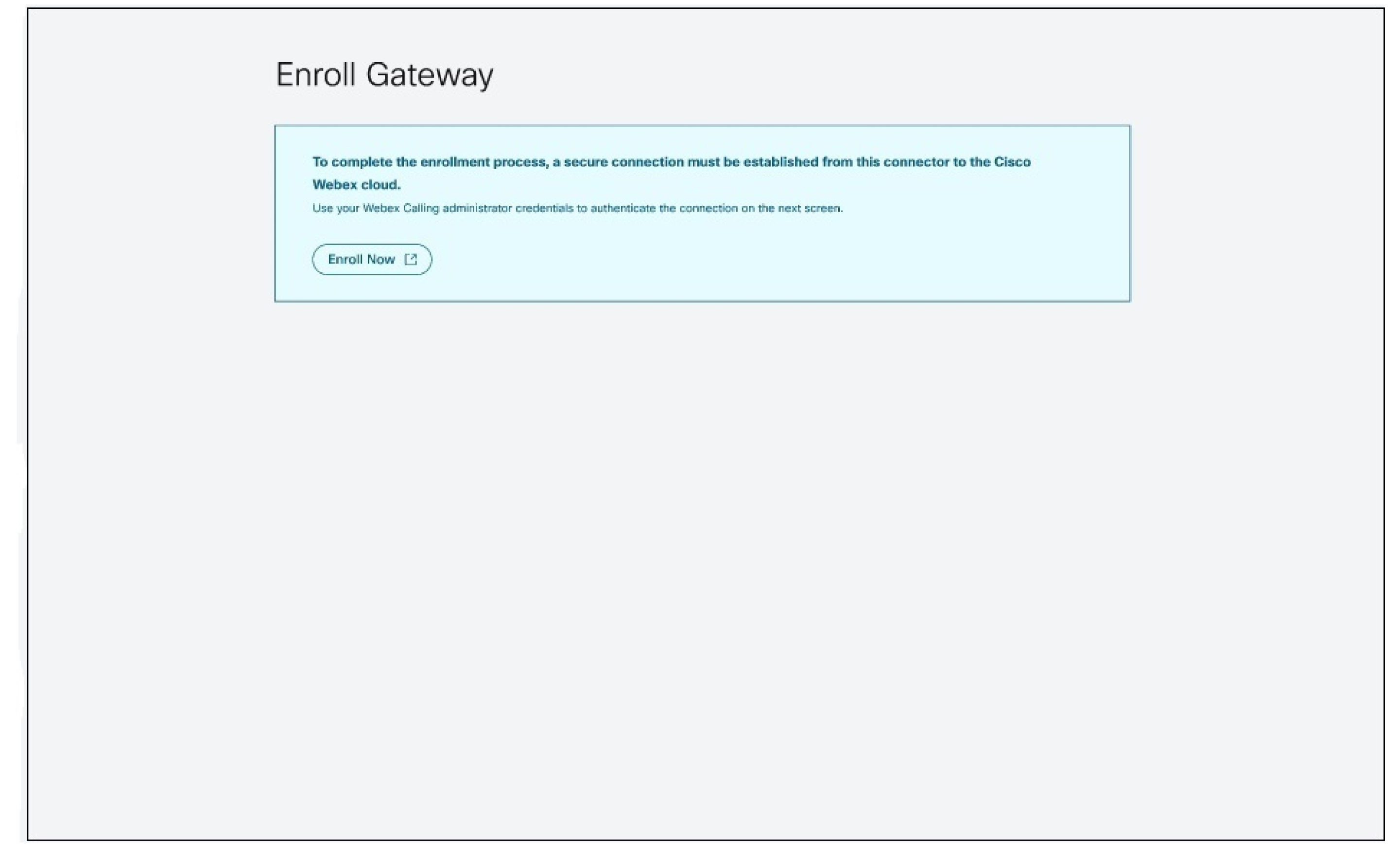

| 6 |

Clique em Inscrever-se agora para abrir uma nova janela para autenticar o conector na nuvem Webex. Certifique-se de que seu navegador permite pop-ups.

|

| 7 |

Efetue login usando uma conta de administrador Webex. |

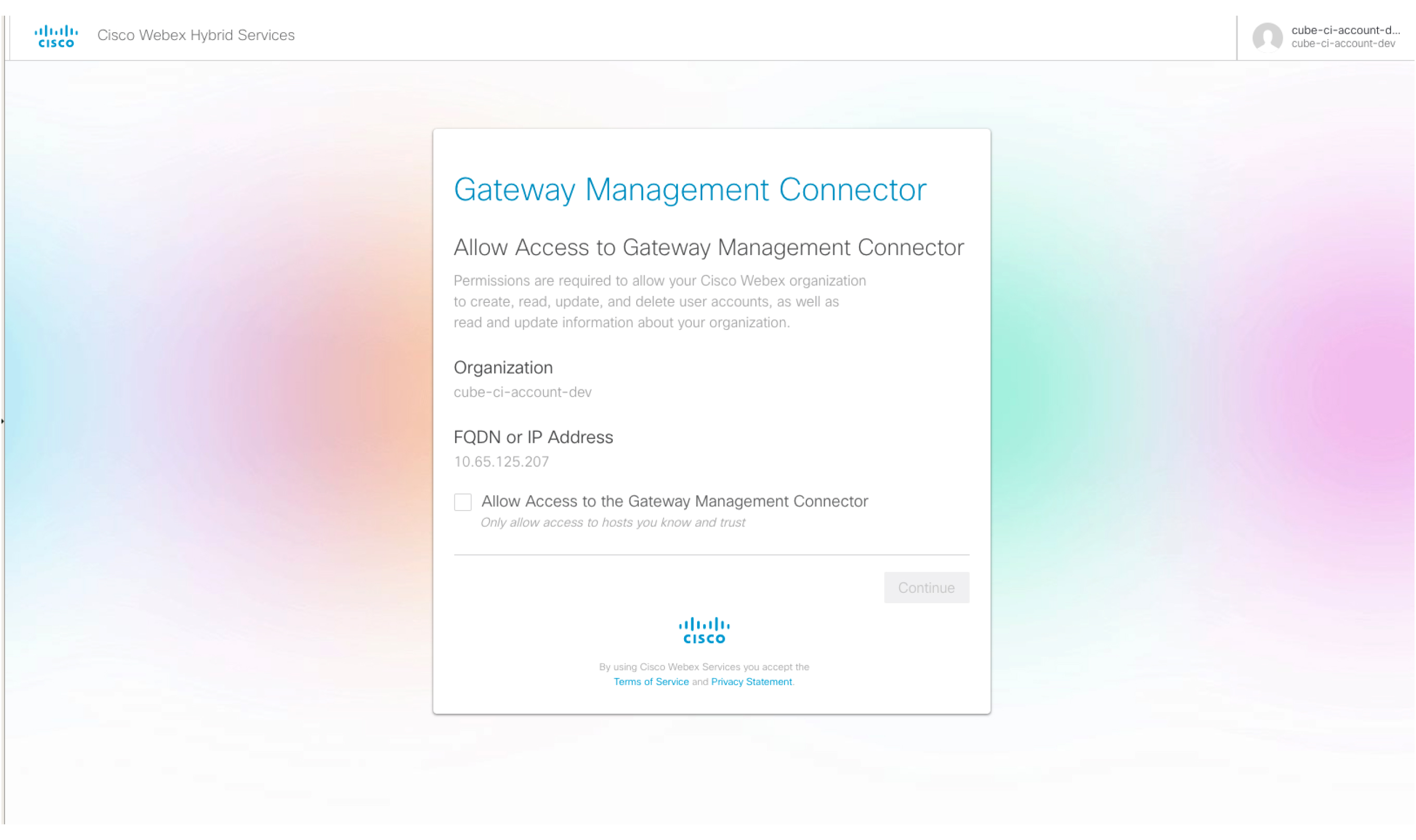

| 8 |

Marque Permitir acesso ao conector de gerenciamento de gateway .

|

O status geral do conector exibido no Control Hub depende do estado dos conectores de telemetria e gerenciamento no Managed Gateway.

| Estados do conector no Control Hub | Descrição |

|---|---|

| Online | Indica que o conector está Conectado à nuvem Cisco Webex. |

| Offline | Indica que o conector está Não conectado à nuvem Cisco Webex. |

| Pausado | Indica que o conector está conectado, mas está Pausado temporariamente. |

Alarmes e eventos do conector

Esta seção descreve os alarmes gerados no módulo do conector de telemetria. O Telemetry Connector envia alarmes para a nuvem Cisco Webex. No Hub de Controle, A página Histórico de eventos exibe esses alarmes.

Você pode usar o ID de rastreamento exibido na página de detalhes do evento para correlacionar com os logs correspondentes no lado do conector.

A tabela a seguir descreve as mensagens relacionadas ao conector:

|

Título |

Descrição |

Gravidade |

Solução |

|---|---|---|---|

|

Módulo de telemetria iniciado. |

Esta mensagem é enviada quando o módulo Telemetria se torna funcional. |

Alerta |

N/D |

|

Módulo de telemetria atualizado. |

Esta mensagem é enviada quando o módulo Telemetria foi atualizado de "old_version" para "new_version". |

Alerta |

N/D |

|

Falha na conexão NETCONF. |

Este alarme é acionado quando o módulo de telemetria falha ao estabelecer conexão NETCONF com o gateway. |

Crítico |

Verifique se o NETCONF está habilitado no gateway e se pode ser acessado do conector. Tente desabilitar e habilitar o contêiner do conector. Se o problema persistir, vá para https://help.webex.com/contact, clique em Suportee abra um caso. |

|

Falha de autenticação NETCONF. |

Este alarme é acionado quando o módulo de telemetria falha ao estabelecer conexão NETCONF com o gateway. |

Crítico |

Verifique se o nome de usuário e a senha estão configurados corretamente no gateway. Tente desabilitar e habilitar o contêiner do conector. Se o problema persistir, vá para https://help.webex.com/contact, clique em Suportee abra um caso. |

|

Falha na assinatura de eventos SNMP do NETCONF. |

Este alarme é acionado quando o módulo Telemetria falha ao criar uma assinatura NETCONF para eventos SNMP. |

Crítico |

Verifique se o NETCONF está habilitado no gateway e se ele pode ser acessado no conector. Tente desabilitar e habilitar o contêiner do conector. Se o problema persistir, vá para https://help.webex.com/contact, clique em Suportee abra um caso. Para obter mais informações sobre como habilitar e desabilitar, consulte Atividades pós-instalação. |

|

Falha na coleta de métricas de telemetria. |

Este alarme é acionado quando o módulo Telemetria falha ao coletar métricas do gateway por meio de uma consulta NETCONF GET. |

Crítico |

Verifique se o NETCONF está habilitado no gateway e se pode ser acessado do conector. Tente desabilitar e habilitar o contêiner do conector. Se o problema persistir, vá para https://help.webex.com/contact, clique em Suportee abra um caso. Para obter mais informações sobre como habilitar e desabilitar, consulte Atividades pós-instalação. |

|

Falha na conexão do gateway de telemetria. |

Este alarme é acionado quando o conector não consegue estabelecer uma conexão de soquete da Web com o gateway de telemetria. |

Crítico |

Verifique se o URL do gateway de telemetria (*.ucmgmt.cisco.com) está na lista permitida do firewall corporativo e pode ser acessado pelo gateway. Se o problema persistir, vá para https://help.webex.com/contact, clique em Suportee abra um caso. |

|

Falha na conexão do gateway de telemetria via proxy. |

Este alarme é acionado quando o conector não consegue estabelecer uma conexão com o proxy configurado. |

Crítico |

Verifique se os detalhes do proxy (endereço IP e credenciais de porta) estão configurados corretamente no conector e se o proxy está acessível. Se o problema persistir, vá para https://help.webex.com/contact, clique em Suportee abra um caso. |

Login do conector

Os estados dos conectores de gerenciamento e telemetria são exibidos na página de detalhes do conector.

Faça login na página de detalhes do conector em https://<connector-ip-address>

Para efetuar login, utilize as credenciais inseridas durante a instalação.

Você também pode verificar o status do conector selecionando s : Opção Exibir página de status no script TCL. Veja Atividades pós-instalação.

Consulte as tabelas para entender os estados dos módulos conectores.

Estados do conector de gerenciamento

|

Estados do conector de gerenciamento |

Status de conectividade |

Descrição |

|---|---|---|

|

Executando |

Conectado |

Indica que o conector está no estado em execução e o dispositivo está conectado à nuvem Cisco Webex. |

|

Executando |

Não Conectado |

Indica que o conector está no estado em execução, mas o dispositivo não está conectado à nuvem Cisco Webex. |

|

Executando |

Falha no batimento cardíaco |

Indica que o conector está no estado em execução, mas o heartbeat falhou para o dispositivo registrado. |

|

Executando |

Falha na inscrição |

Indica que o conector está no estado em execução, mas o registro do dispositivo na nuvem Cisco Webex falhou. |

Estados do conector de telemetria

|

Estados do conector de telemetria |

Status de conectividade |

Descrição |

|---|---|---|

|

Não instalado |

Indisponível |

Indica que o conector de telemetria não está instalado. |

|

Baixando |

Indisponível |

Indica que o download do conector de telemetria está em andamento. |

|

Instalando |

Indisponível |

Indica que a instalação do conector de telemetria está em andamento. |

|

Não configurado |

Indisponível |

Indica que a instalação do conector de telemetria foi bem-sucedida, mas os serviços não foram iniciados ou ainda não foram configurados. |

|

Executando |

Indisponível |

Indica que o conector de telemetria está em execução, mas informações sobre sua conectividade com a nuvem Cisco Webex não estão disponíveis. |

|

Executando |

Conectado |

Indica que o conector de telemetria está no estado em execução e está conectado à nuvem Cisco Webex. |

|

Executando |

Não Conectado |

Indica que o conector de telemetria está no estado em execução, mas não está conectado à nuvem Cisco Webex. |

|

Executando |

Falha no batimento cardíaco |

Indica que o conector de telemetria está no estado em execução e o heartbeat de telemetria para a nuvem Cisco Webex falhou. |

|

Desativado |

Indisponível |

Indica que o conector de telemetria está no modo de manutenção (estado desabilitado) e as informações sobre sua conectividade com a nuvem não estão disponíveis. |

|

Parado |

Desconectado |

Indica que o conector de telemetria está no estado parado (pode estar parcial ou ambos os serviços de telemetria e do WebSocket Broker estão parados) e não está conectado à nuvem Cisco Webex. |

Administração Local do Conector de Gestão

Você pode usar o Webex Calling com seu gateway após instalar o conector com sucesso. Se necessário, você pode atualizar uma série de configurações do conector usando as opções disponíveis no menu de script:

Você pode reiniciar o script a qualquer momento usando o seguinte comando: tclsh

bootflash:/gateway_connector/gateway_onboarding.tcl.

===============================================================

Webex Managed Gateway Connector

===============================================================

Options

s : Display Status Page

v : View and Modify Cloud Connector Settings

e : Enable Guestshell

d : Disable Guestshell

l : Collect Logs

r : Clear Logs

u : Uninstall Connector

q : Quit

===============================================================

Select an option from the menu:Status de exibição

Use a opção de menu s: Display Status Page. O sistema exibe o status de diferentes módulos de conectores.

===============================================================

Webex Managed Gateway Connector

===============================================================

-------------------------------------------------------

*** Interface Status ***

-------------------------------------------------------

Interface IP-Address Status

-------------------------------------------------------

GigabitEthernet1 10.123.221.224 up

Connector 10.123.221.223 up

-------------------------------------------------------

*** App Status ***

-------------------------------------------------------

Service Status

-------------------------------------------------------

Guestshell RUNNING

Management Connector RUNNING

-------------------------------------------------------

===============================================================

Select option h for home menu or q to quit: q

Habilitar Guestshell

Habilite o conector de nuvem usando a opção de menu e: Enable Guestshell. Isso altera o status do conector de INACTIVE para ACTIVE.

Desativar Guestshell

Desabilite o conector de nuvem usando a opção de menu d: Disable Guestshell. Isso altera o status do conector de ACTIVE para INACTIVE.

Desinstalar conector

Desinstale o conector de nuvem usando a opção de menu u: Uninstall Connector. Isso exclui todos os dados no contêiner Guestshell e remove todas as configurações relacionadas ao conector de nuvem.

Coletar registros

Colete os logs usando a opção de menu l: Collect Logs. O sistema exibe o local onde esses logs são armazenados após a coleta dos logs.

Se você tiver um caso de suporte ativo com o Cisco TAC, poderá anexar os logs diretamente à sua solicitação de serviço usando o comando copy

bootflash:/guest-share/

scp://:@cxd.cisco.com.

A seguir, um exemplo de comando:

vcubeprod#copy bootflash:/guest-share/gateway_webex_cloud_logs_2022114090628.tar.gz scp://123456789:a1b2c3d4e5@cxd.cisco.comLimpar registros

Limpe todos os arquivos de log no dispositivo usando a opção de menu r: Clear Logs. Isso exclui todos os logs existentes, exceto os logs mais recentes do script TCL e dos conectores.

Visualizar e modificar as configurações do Cloud Connector

Faça as seguintes alterações nas configurações existentes de um conector de nuvem usando a opção de menu v: View and Modify Cloud Connector Settings.

===============================================================

Webex Managed Gateway Connector

===============================================================

Script Version : 2.0.2

Hostname/IP Addr : 10.65.125.188

DNS Server(s) : 10.64.86.70

Gateway Username : lab

External Interface : GigabitEthernet1

Proxy Hostname/IP Addr : proxy-wsa.esl.cisco.com:80

===============================================================

Options

c : Update Gateway Credentials

e : Update External Interface

p : Update Proxy Details

n : Update DNS Server

k : Update Connector Package Verification Key

l : Modify log level for Cloud Connector

h : Go to home menu

q : Quit

===============================================================

Select an option from the menu: cAtualizar credenciais do Gateway

Atualize o nome de usuário e a senha do gateway usando a opção de menu c: Update Gateway

Credentials.

Atualizar interface externa

Altere a interface à qual o conector está vinculado e o endereço IP do conector usando a opção de menu v: View and Modify Cloud Connector Settings.

Atualizar detalhes do proxy

Você pode executar as seguintes tarefas usando a opção de menu p: Update Proxy

Details :

-

i: Update Proxy IP and Port -

c: Update Proxy Credentials -

r: Remove Proxy Credentials -

a: Remove All Proxy Details -

h: Go to home menu

Atualizar chave de verificação do pacote do conector

No caso de um problema técnico, se o engenheiro de suporte solicitar a substituição da sua chave de verificação de pacote, carregue o novo arquivo gateway-webex-connectors.gpg para bootflash:/gateway_connector/ e use a opção de menu k: Update

Connector Package Verification Key para verificar.

Modificar o nível de log do conector de gerenciamento

Altere o nível de registro do conector usando a opção de menu l: Modify log level for

Cloud Connector e selecione uma das seguintes opções:

=====================================

Number Log Level

=====================================

1 DEBUG

2 INFO

3 WARNING

4 ERROR

5 CRITICAL

======================================

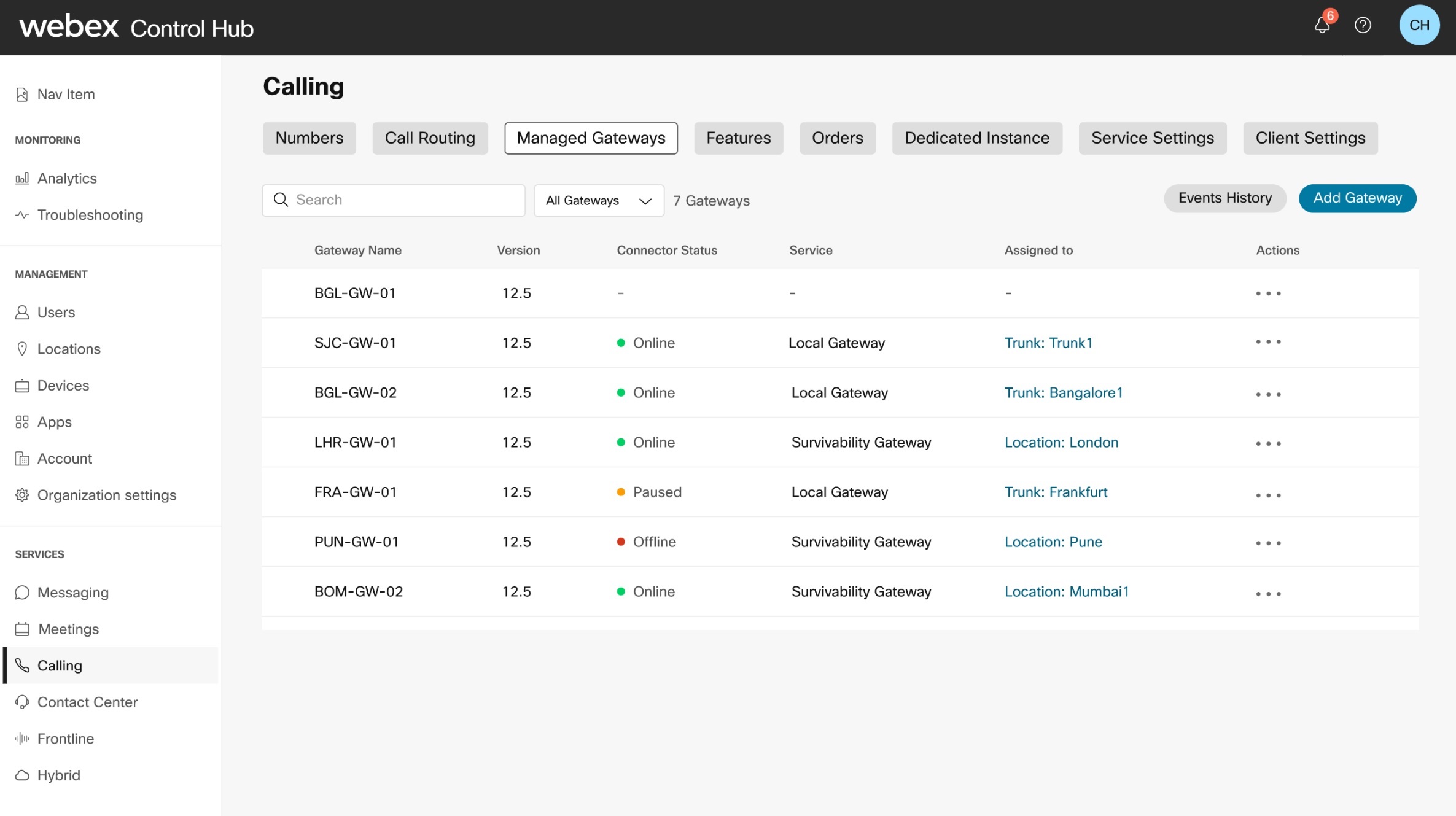

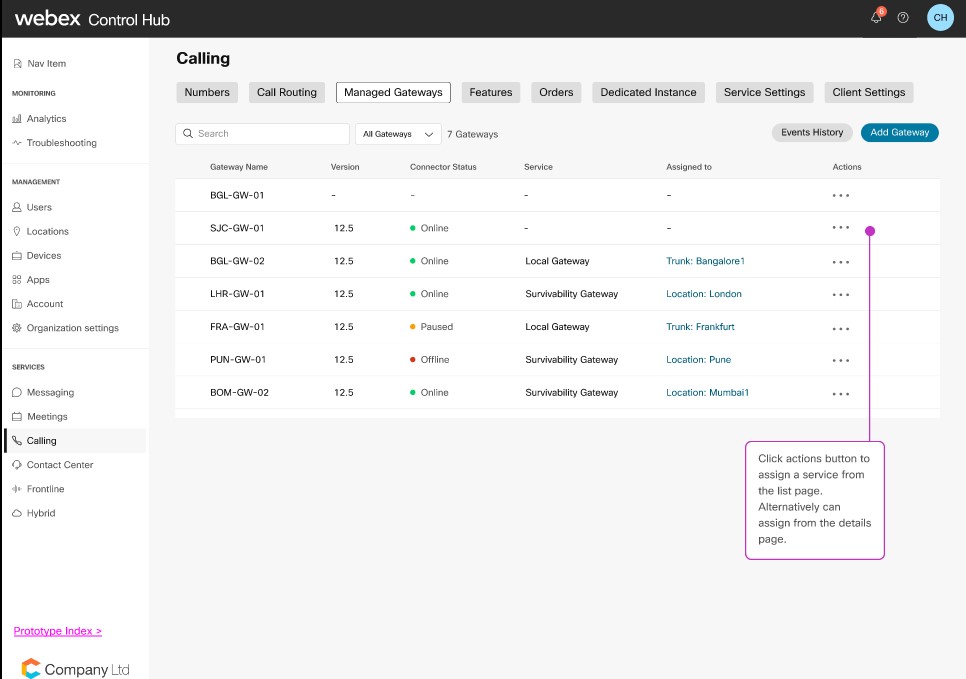

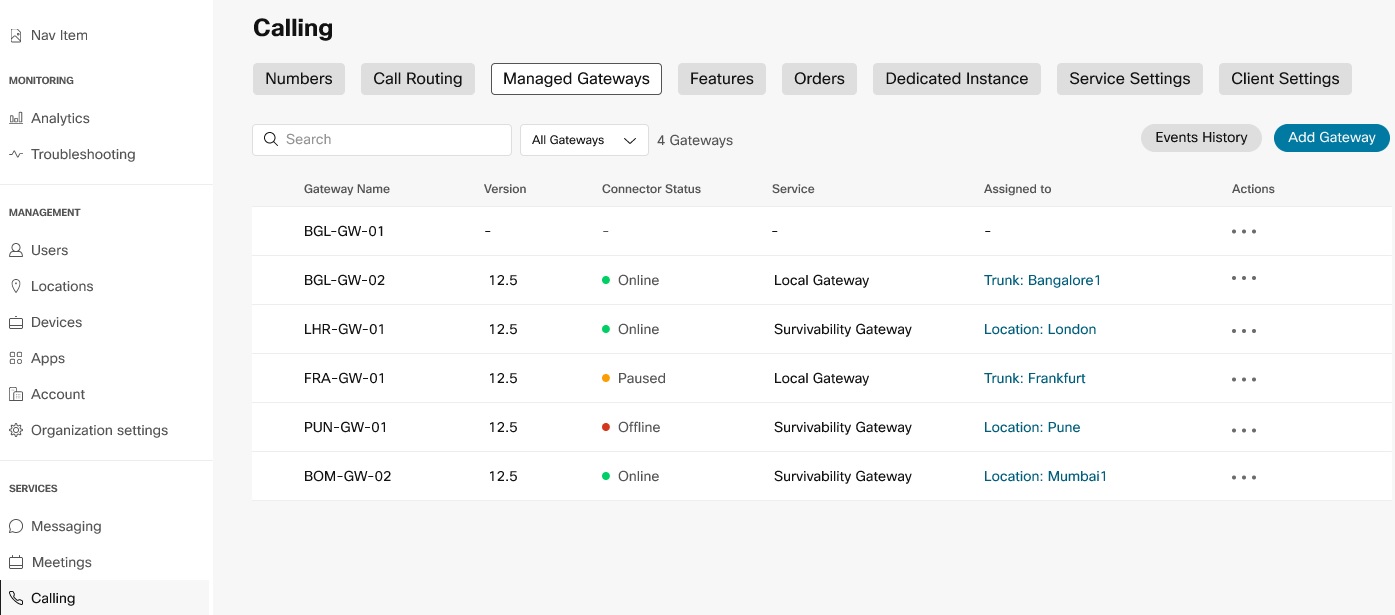

Para gerenciar sua instância de gateway:

-

Vá para SERVIÇOS, clique em Chamadase, em seguida, clique em Gateways Gerenciados.

-

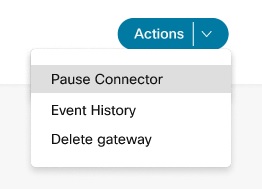

Para a instância de gateway aplicável, clique em … na coluna Ações e selecione a ação aplicável.

Conector de pausa ou retomada

O Conector de pausa instrui o conector de gerenciamento a parar o conector de telemetria. Você pode usar esta opção para interromper o conector de telemetria temporariamente enquanto soluciona quaisquer problemas com um gateway. Quando você pausa o conector, serviços como validação de configuração não funcionam. Use a ação Resume Connector para reiniciar o conector de telemetria.

| 1 |

No menu Ações, selecione Pausar conector para pausar seu conector de gerenciamento. |

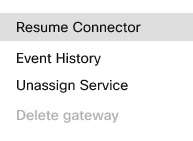

| 2 |

Para retomar o conector que você pausou, clique em Retomar Conector no menu Ações. |

Histórico de eventos

O Control Hub registra e exibe o histórico de eventos dos seus gateways gerenciados. Visualize os detalhes de um gateway individual ou os detalhes consolidados de todos os seus gateways gerenciados.

| 1 |

Clique em Histórico de eventos na página Chamadas para obter detalhes dos eventos de todos os seus gateways gerenciados.  |

| 2 |

Para obter detalhes de eventos específicos de um gateway, clique em Histórico de eventos no menu Ações desse gateway. |

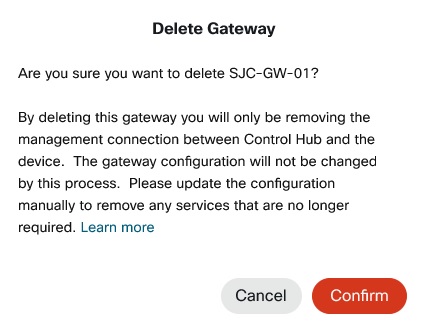

Excluir gateway

| 1 |

No menu Ações, clique em Excluir Gateway para excluir qualquer uma das suas instâncias de gateway. |

| 2 |

Clique em Confirmar.  Não é possível excluir uma instância de gateway com serviços atribuídos. Primeiro, cancele a atribuição dos serviços. |

Após o registro do gateway, você pode continuar a configuração em Atribuir serviços a gateways gerenciados.