- الرئيسية

- /

- المقال

Cisco IP Phone على 9800/8875 (متعدد المنصات)

في هذه المقالة

في هذه المقالةمقالة التعليمات هذه مخصصة لسلسلة Cisco Desk Phone 9800 وهاتف الفيديو Cisco 8875 المسجل في Cisco BroadWorks أو Webex Calling.

شهادة الجهاز المخصص (CDC) على 802.1X

تثبيت شهادة الجهاز المخصصة يدويًا

يمكنك تثبيت شهادة الجهاز المخصصة (CDC) يدويًا على الهاتف عن طريق تحميل الشهادة من صفحة ويب إدارة الهاتف.

قبل البدء

قبل تثبيت شهادة الجهاز المخصصة لهاتف، يجب أن يكون لديك:

- ملف شهادة (.p12 أو .pfx) محفوظ على الكمبيوتر. يحتوي الملف على الشهادة والمفتاح الخاص.

- كلمة مرور استخراج الشهادة. تُستخدم كلمة المرور لفك تشفير ملف الشهادة.

| 1 |

يمكنك الوصول إلى صفحة ويب إدارة الهاتف. |

| 2 |

حدد شهادة. |

| 3 |

في القسم إضافة شهادة، انقر فوق استعراض.... |

| 4 |

قم بالاستعراض للشهادة الموجودة على جهاز الكمبيوتر الخاص بك. |

| 5 |

في كلمة المرور استخراج الحقل، أدخل كلمة المرور استخراج الشهادة. |

| 6 |

انقر فوق تحميل. إذا كان ملف الشهادة وكلمة المرور صحيحَين، فستتلقى الرسالة "

تمت إضافة الشهادة.". بخلاف ذلك، سيفشل التحميل وستظهر رسالة خطأ تشير إلى عدم إمكانية تحميل الشهادة. |

| 7 |

للتحقق من تفاصيل الشهادة المثبتة، انقر فوق عرض في قسم الشهادات الحالية. |

| 8 |

لإزالة الشهادة المثبتة من الهاتف، انقر فوق حذف في قسم الشهادات الحالية. بمجرد النقر فوق الزر، تبدأ عملية الإزالة على الفور دون تأكيد.

إذا تمت إزالة الشهادة بنجاح، فستتلقى الرسالة " |

تثبيت شهادة الجهاز المخصصة تلقائيًا بواسطة SCEP

يمكنك إعداد معلمات بروتوكول تسجيل الشهادات البسيط (SCEP) لتثبيت شهادة الجهاز المخصصة (CDC) تلقائيًا، إذا كنت لا ترغب في تحميل ملف الشهادة يدويًا أو لم يكن ملف الشهادة لديك مُتاحًا.

عند تكوين معلمات SCEP بشكل صحيح، يرسل الهاتف طلبات إلى خادم SCEP، ويتم التحقق من صحة شهادة CA بواسطة الجهاز باستخدام بصمة الإصبع المحددة.

قبل البدء

قبل أن تتمكن من إجراء التثبيت التلقائي لشهادة جهاز مخصصة للهاتف، يجب أن يكون لديك:

- عنوان خادم SCEP

- بصمة الإصبع SHA-1 أو SHA-256 لشهادة CA الجذر الخاصة بخادم SCEP

| 1 |

يمكنك الوصول إلى صفحة ويب إدارة الهاتف. |

| 2 |

حدد شهادة. |

| 3 |

في قسم تكوين SCEP 1، قم بتعيين المعلمات كما هو موضح في الجدول التالي معلمات تكوين SCEP. |

| 4 |

انقر فوق إرسال جميع التغييرات. |

معلمات تكوين SCEP

يحدد الجدول التالي وظيفة معلمات تكوين SCEP واستخدامها في قسم تهيئة SCEP 1 ضمن الشهادة Tab في واجهة ويب الهاتف. كما أنه يحدد بنية السلسلة التي تمت إضافتها في ملف تكوين الهاتف (cfg.xml) لتكوين معلمة.

| المعلمة | الوصف |

|---|---|

| الخادم |

عنوان خادم SCEP. هذه المعلمة إلزامية. قم بتنفيذ أحد الإجراءين التاليين:

القيم الصالحة: عنوان URL أو عنوان IP. نظام HTTPS غير مدعوم. القيمة الافتراضية: فارغ |

| بصمة إصبع سلطة الشهادة (CA) الجذرية |

بصمة إصبع SHA256 أو SHA1 لسلطة CA الجذر للتحقق أثناء عملية SCEP. هذه المعلمة إلزامية. قم بتنفيذ أحد الإجراءين التاليين:

القيمة الافتراضية: فارغ |

| كلمة مرور التحقق |

كلمة مرور التحقق لتفويض Certificate Authority (CA) مقابل الهاتف أثناء تسجيل الشهادة عبر SCEP. هذه المعلمة اختيارية. وفقًا لبيئة SCEP الفعلية، يختلف أداء كلمة مرور التحقق.

قم بتنفيذ أحد الإجراءين التاليين:

القيمة الافتراضية: فارغ |

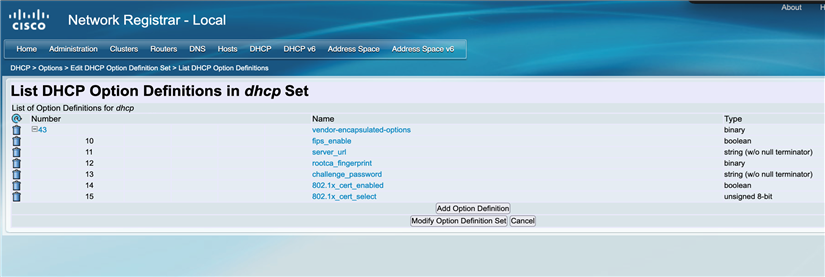

تكوين معلمات SCEP عبر خيار DHCP 43

بالإضافة إلى تسجيل شهادة SCEP من خلال إعدادات التكوين اليدوي على صفحة الويب الخاصة بالهاتف، يمكنك أيضًا استخدام خيار DHCP 43 لملء المعلمات من خادم DHCP. تتم تهيئة خيار DHCP 43 مسبقًا باستخدام معلمات SCEP، وبإمكان الهاتف لاحقًا جلب المعلمات من خادم DHCP لإجراء تسجيل شهادة SCEP.

- يتوفر تكوين معلمات SCEP عبر خيار DHCP 43 فقط للهاتف الذي تم تنفيذ إعادة ضبط المصنع عليه.

- يجب عدم وضع الهواتف في شبكة تدعم كلّاً من الخيار 43 والتوفير عن بُعد (على سبيل المثال، الخيارات 66، 160، 159، 150، أو التوفير عبر السحابة). وإلا، فقد لا تتمكن الهواتف من الحصول على تكوينات الخيار 43.

لتسجيل شهادة SCEP عبر تكوين معلمات SCEP في الخيار DHCP 43، قم بما يلي:

- قم بتجهيز بيئة SCEP.

للحصول على معلومات حول إعداد بيئة SCEP، راجع وثائق خادم SCEP.

- قم بإعداد خيار DHCP 43 (الموضح في 8.4 المعلومات الخاصة بالبائع، RFC 2132).

يتم حجز الخيارات الفرعية (10-15) للطريقة:

المعلمة على صفحة ويب الهاتف خيار فرعي النوع الطول (بايت) إلزامي وضع FIPS 10 منطقي 1 لا* الخادم 11 السلسلة 208 - الطول (كلمة مرور التحدي) نعم بصمة إصبع سلطة الشهادة (CA) الجذرية 12 ثنائي 20 أو 32 نعم كلمة مرور التحقق 13 السلسلة 208 - الطول (الخادم) لا* تمكين مصادقة 802.1X 14 منطقي 1 لا تحديد الشهادة 15 8 بت غير موقّع 1 لا عند استخدام الخيار DHCP 43، لاحظ الخصائص التالية للطريقة:

- الخيارات الفرعية (10-15) محجوزة لشهادة الجهاز المخصصة (CDC).

- أقصى طول لخيار DHCP رقم 43 هو 255 بايت.

- يجب أن يكون أقصى طول لسلسة الخادم + كلمة مرور التحقق أقل من 208 بايت.

- يجب أن تكون قيمة وضع FIPS متوافقة مع تكوين تزويد الإعداد الأولي. وإلا، سيفشل الهاتف في استرداد الشهادة المثبتة مسبقًا بعد الإعداد الأولي. على وجه التحديد،

- إذا كان سيتم تسجيل الهاتف في بيئة يكون فيها وضع FIPS معطلاً، فلن تحتاج إلى تكوين معلمة الوضع FIPS في خيار DHCP رقم 43. وبشكل افتراضي، سيتم تعطيل وضع FIPS.

- إذا كان الهاتف سيتم تسجيله في بيئة يتم فيها تمكين وضع FIPS، فيجب تمكين وضع FIPS في الخيار DHCP 43. راجع تمكين وضع FIPS للحصول على التفاصيل.

- ستكون كلمة المرور في الخيار 43 مكتوبة بنص واضح.

إذا كانت كلمة مرور التحقق فارغة، فسيستخدم الهاتف MIC/SUDI للتسجيل الأولي وعملية تجديد الشهادة. إذا تم تكوين كلمة مرور التحقق، يتم استخدامها فقط للتسجيل الأولي، وسيتم استخدام الشهادة المثبتة لتجديد الشهادة.

- يتم استخدام تمكين مصادقة 802.1X مع تحديد الشهادة فقط للهواتف في الشبكة السلكية.

- يتم استخدام خيار DHCP رقم 60 (معرّف فئة المورِّد) لتحديد طراز الجهاز.

يوضح الجدول التالي مثالاً على خيار DHCP رقم 43 (الخيارات الفرعية 10-15):

الخيار الفرعي بالتنسيق العشري أو السداسي العشري طول القيمة (بايت) عشري/سداسي عشري القيمة القيمة السداسية العشرية 10/0a 1/01 1 (0: معطل؛ 1: ممكّن) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0d 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1 (0: لا؛ 1: نعم) 01 15/0f 1/01 1 (0: تثبيت من جانب جهة التصنيع؛ 1: تثبيت مخصص) 01 ملخص قيم المعلمات:

-

الوضع FIPS =

ممكّن -

الخادم =

http://10.79.57.91 -

بصمة إصبع سلطة الشهادة (CA) الجذرية =

12040870625C5B755D73F5925285F8F5FF5D55AF -

كلمة مرور التحقق =

D233CCF9B9952A15 -

تمكين مصادقة 802.1X =

نعم -

تحديد الشهادة =

تثبيت مخصص

بناء جملة القيمة السداسية النهائية هو:

{<الخيار الفرعي><الطول><القيمة>} ...وفقًا لقيم المعلمات أعلاه، تكون القيمة السداسية العشرية النهائية على النحو التالي:

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - قم بتكوين الخيار DHCP رقم 43 على خادم DHCP.توفر هذه الخطوة مثالاً على تكوينات الخيار DHCP رقم 43 على تسجيل شبكة Cisco.

- أضف مجموعة تعريف خيار DHCP.

سلسلة خيارات المورد هي اسم طراز هواتف IP. القيمة الصالحة هي: DP-9841 أو DP-9851 أو DP-9861 أو DP-9871 أو CP-8875.

- أضف الخيار DHCP رقم 43 والخيارات الفرعية إلى مجموعة تعريف الخيار DHCP.

مثال:

- أضف الخيارات 43 إلى نهج DHCP وقم بإعداد القيمة كما يلي:

مثال:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - تحقق من الإعدادات. يمكنك استخدام Wireshark لالتقاط تتبع حركة مرور الشبكة بين الهاتف والخدمة.

- أضف مجموعة تعريف خيار DHCP.

- قم بإجراء إعادة ضبط المصنع للهاتف.

بعد إعادة تعيين الهاتف، سيتم ملء معلمات الخادم، وبصمة إصبع CA الجذرية، وكلمة مرور التحقق تلقائيًا. توجد هذه المعلمات في القسم تكوين SCEP 1 من في صفحة ويب إدارة الهاتف.

للتحقق من تفاصيل الشهادة المثبتة، انقر فوق عرض في قسم الشهادات الحالية.

للتحقق من حالة تثبيت الشهادة، حدد شهادة مخصصة. تعرض حالة التنزيل 1 أحدث نتيجة. في حالة حدوث أي مشكلة أثناء تسجيل الشهادة، يمكن أن تعرض حالة التنزيل سبب المشكلة لأغراض استكشاف الأخطاء وإصلاحها.

إذا فشلت مصادقة كلمة مرور التحقق، فسيُطلب من المستخدمين إدخال كلمة المرور على شاشة الهاتف. - (اختياري): لإزالة الشهادة المثبتة من الهاتف، انقر فوق حذف في قسم الشهادات الموجودة.بمجرد النقر فوق الزر، تبدأ عملية الإزالة على الفور دون تأكيد.

تجديد الشهادة بواسطة SCEP

يمكن تحديث شهادة الجهاز تلقائيًا بواسطة عملية SCEP.

- يتحقق الهاتف كل 4 ساعات مما إذا كانت الشهادة ستنتهي صلاحيتها خلال 15 يومًا. وإذا كانت ستنتهي، فسيبدأ الهاتف عملية تجديد الشهادة تلقائيًا.

- إذا كانت كلمة مرور التحقق فارغة، فسيستخدم الهاتف MIC/SUDI لكلٍ من التسجيل الأولي وعملية تجديد الشهادة. إذا تم تكوين كلمة مرور التحقق، يتم استخدامها للتسجيل الأولي فقط، ويتم استخدام الشهادة الحالية/المثبتة لتجديد الشهادة.

- لا يقوم الهاتف بإزالة شهادة الجهاز القديمة حتى يسترد الشهادة الجديدة.

- إذا فشل تجديد الشهادة بسبب انتهاء صلاحية شهادة الجهاز أو إصدار CA، يقوم الهاتف بتشغيل عملية التسجيل الأولية تلقائيًا. في هذه الأثناء، إذا فشلت مصادقة كلمة مرور التحقق، فستظهر شاشة إدخال كلمة المرور على شاشة الهاتف، وسيتم مطالبة المستخدمين بإدخال كلمة مرور التحقق على الهاتف.

تعيين الحد الأدنى لإصدار TLS للعميل والخادم

بشكل افتراضي ، يكون الحد الأدنى لإصدار TLS للعميل والخادم هو 1.2. هذا يعني أن العميل والخادم يقبلان إنشاء اتصالات مع TLS 1.2 أو أعلى. الحد الأقصى للإصدار المدعوم من TLS للعميل والملقم هو 1.3. عند التكوين، سيتم استخدام الحد الأدنى لإصدار TLS للتفاوض بين العميل TLS وخادم TLS.

يمكنك تعيين الحد الأدنى لإصدار TLS للعميل والخادم على التوالي، مثل 1.1 أو 1.2 أو 1.3.

قبل البدء

| 1 |

يمكنك الوصول إلى صفحة ويب إدارة الهاتف. |

| 2 |

حدد . |

| 3 |

في القسم إعدادات الأمان، قم بتكوين المعلمة TLS Client Min Version.

يمكنك أيضًا تكوين هذه المعلمة في ملف التكوين (cfg.xml): <TLS_Client_Min_Version ua="na">TLS 1.2</TLS_Client_Min_Version>

القيم المسموح بها: TLS 1.1 وTLS1.2 وTLS 1.3. القيمة الافتراضية: TLS 1.2 |

| 4 |

في القسم إعدادات الأمان، قم بتكوين المعلمة TLS Server Min-Version. Webex Calling لا يدعم TLS 1.1.

يمكنك أيضًا تكوين هذه المعلمة في ملف التكوين (cfg.xml): <TLS_Server_Min_Version ua="na">TLS 1.2</TLS_Server_Min_Version>

القيم المسموح بها: TLS 1.1 وTLS1.2 وTLS 1.3. القيمة الافتراضية: TLS 1.2 |

| 5 |

انقر فوق إرسال جميع التغييرات. |

تمكين وضع FIPS

يمكنك جعل الهاتف متوافقًا مع معايير معالجة المعلومات الفيدرالية (FIPS).

إن FIPS عبارة عن مجموعة من المعايير التي تصف معالجة المستندات وخوارزميات التشفير ومعايير تكنولوجيا المعلومات الأخرى للاستخدام داخل الحكومة غير العسكرية ومن قِبل المقاولين الحكوميين والموردين الحكوميين الذين يعملون مع الوكالات. CiscoSSL FOM (وحدة كائن FIPS) عبارة عن مكون برمجي محدد بعناية ومصمم للتوافق مع مكتبة CiscoSSL ، لذلك يمكن تحويل المنتجات التي تستخدم مكتبة CiscoSSL و API لاستخدام التشفير المعتمد FIPS 140-2 بأقل جهد.

| 1 |

يمكنك الوصول إلى صفحة ويب إدارة الهاتف. |

| 2 |

حدد . |

| 3 |

في قسم إعدادات الأمان، اختر نعم أو لا من معلمة وضع FIPS. |

| 4 |

انقر فوق إرسال جميع التغييرات. عند تمكين FIPS، تعمل الميزات التالية بسلاسة على الهاتف:

|

إزالة شهادة الأمان يدويًا

يمكنك إزالة شهادات أمان يدوياً من خلال هاتف في حالة عدم توفر بروتوكول تسجيل الشهادات البسيطة (SCEP).

| 1 |

من صفحة ويب إدارة الهاتف، حدد الشهادات. |

| 2 |

حدد موقع الشهادة على صفحة شهادات. |

| 3 |

انقر فوق حذف. |

| 4 |

قم بإعادة تشغيل الهاتف بعد إكمال عملية الحذف. |

تعيين كلمات مرور المستخدم والمسؤول

بعد تسجيل الهاتف في نظام التحكم في المكالمات لأول مرة أو إجراء إعادة ضبط المصنع على الهاتف، يجب تعيين كلمات مرور المستخدم والمسؤول لتعزيز أمان الهاتف. بعد تعيين كلمات المرور، يمكنك الوصول إلى واجهة ويب الهاتف.

بشكل افتراضي، تكون كلمات مرور المستخدم والمسؤول فارغة. لذلك، يمكنك العثور على المشكلة "لم يتم توفير كلمة مرور" على .

| 1 |

الوصول إلى صفحة ويب إدارة الهاتف |

| 2 |

حدد . |

| 3 |

(اختياري) في المقطع تكوين النظام، قم بتعيين معلمة "عرض تحذيرات كلمة المرور" إلى نعم، ثم انقر فوق إرسال كافة التغييرات. يمكنك أيضًا تمكين المعلمات في ملف تكوين الهاتف (cfg.xml).

القيمة الافتراضية: نعم الخيارات: نعم|لا إذا تم تعيين المعلمة على "لا"، فلن يظهر تحذير كلمة المرور على شاشة الهاتف. |

| 4 |

حدد موقع المعلمة User Password أو Admin Password، وانقر فوق Change Password بجوار المعلمة. |

| 5 |

أدخل كلمة مرور المستخدم الحالية في حقل كلمة المرور القديمة. إذا لم يكن لديك كلمة مرور، فاترك الحقل فارغًا. القيمة الافتراضية هي فارغ.

|

| 6 |

أدخل كلمة مرور جديدة في حقل كلمه المرور الجديدة. قواعد كلمة المرور الصالحة:

إذا كانت كلمة المرور الجديدة لا تفي بالمتطلبات، رفض الإعداد. |

| 7 |

انقر فوق إرسال. سيتم عرض رسالة بعد تعيين كلمة مرور المستخدم، تعرض هذه المعلمة ما يلي في ملف XML لتكوين الهاتف (cfg.xml):

|

مصادقة 802.1X

تدعم هواتف Cisco IP مصادقة 802.1X.

عادةً ما تستخدم هواتف Cisco IP ومحولات Cisco IP بروتوكول اكتشاف Cisco (يُعرف اختصارًا بـ CDP) للتعرف على هوية بعضها البعض وتحديد معلمات مثل متطلبات تخصيص VLAN وطاقة الكبلات الداخلية. يحدد بروتوكول CDP محطات العمل المتصلة محليًا. توفر هواتف Cisco IP آلية لعبور EAPOL. وتتيح هذه الآلية لمحطة العمل المتصلة بهاتف Cisco IP تمرير رسائل EAPOL إلى مصدّق 802.1X في محول LAN. تضمن آلية المرور عدم تصرف هاتف IP كمحول LAN لمصادقة نقطة نهاية بيانات قبل الوصول إلى الشبكة.

كما توفر هواتف Cisco IP آلية لتسجيل الخروج من EAPOL للوكيل. إذا تم فصل اتصال الكمبيوتر الشخصي المتصل محليًا عن هاتف IP، لا يعلم محول LAN عطل الارتباط المادي، وذلك نظرًا لخضوع الوصلة التي تربط بين محول LAN وهاتف IP للصيانة. ولتجنب المخاطرة بسلامة الشبكة، يرسل هاتف IP رسالة تسجيل خروج من EAPOL إلى المحول بالنيابة عن الكمبيوتر الشخصي المتدفقة إليه البيانات، والذي يقوم بتشغيل محول LAN لمسح إدخال المصادقة للكمبيوتر الشخصي المتدفقة إليه البيانات.

يتطلب دعم مصادقة 802.1X العديد من المكونات:

-

هاتف Cisco IP : يعمل الهاتف على تكوين الطلب للوصول إلى الشبكة. تشتمل هواتف Cisco IP Phone على عميل 802.1X. يتيح هذا العميل لمسؤولي الشبكة التحكم في اتصال هواتف IP بمنافذ محول LAN. يستخدم الإصدار الحالي من عميل 802.1X للهواتف الخيارين EAP—FAST وEAP—TLS لمصادقة الشبكة.

-

خادم المصادقة: يجب تكوين كل من خادم المصادقة والمحول باستخدام سر مشترك يقوم بمصادقة الهاتف.

-

المفتاح: يجب أن يدعم المفتاح 802.1X، لذا يمكن أن يعمل المحول كمصدق ويمرر الرسائل بين الهاتف وخادم المصادقة. بعد اكتمال عملية التبادل، يمنح المحول أو يرفض إمكانية وصول الهاتف إلى الشبكة.

ويجب أن تنفذ الإجراءات التالية لتكوين 802.1X.

-

كوِّن المكونات الأخرى قبل تمكين "مصادقة 802.1X" على الهاتف.

-

تكوين منفذ PC: لا يضع المعيار 802.1X في اعتباره وجود شبكات VLAN، ويوصي بناءً على ذلك بوجوب مصادقة جهاز واحد فقط إلى منفذ محدد في المحول. ومع ذلك، تدعم بعض المفاتيح المصادقة متعددة المجالات. يحدد تكوين المحول ما إذا كان بإمكانك توصيل كمبيوتر شخصي بمنفذ PC الخاص بالهاتف أم لا.

-

ممكَّن: إذا كنت تستخدم محولاً يدعم المصادقة متعددة المجالات، فيمكنك تفعيل منفذ PC وتوصيل كمبيوتر شخصي به. وفي هذه الحالة، فإن هواتف Cisco IP تدعم تسجيل الخروج من EAPOL للوكيل لمراقبة عمليات تبادل المصادقة بين المحول والكمبيوتر الشخصي المتصل.

لمزيد من المعلومات حول دعم IEEE 802.1X في محولات Cisco Catalyst، راجع أدلة تكوين محول Cisco Catalyst على:

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

-

معطَّل: إذا كان المحول لا يدعم أجهزة متعددة متوافقة مع 802.1X على المنفذ نفسه، فيجب أن تقوم بتعطيل منفذ PC عند تمكين مصادقة 802.1X. إذا لم تقم بتعطيل هذا المنفذ وحاولت بعد ذلك توصيل كمبيوتر شخصي به، فسيرفض المحول وصول الشبكة إلى كل من الهاتف والكمبيوتر الشخصي على حدٍ سواء.

-

- تكوين VLAN للصوت: لأن معيار 802.1X لا يعتد بوجود شبكات VLAN، يجب أن تعمد إلى تكوين هذا الإعداد بناءً على دعم المحول.

- ممكَّن: إذا كنت تستخدم محولاً يدعم المصادقة متعددة المجالات، فيمكنك الاستمرار في استخدام VLAN للصوت.

- معطَّل: إذا كان المحول لا يدعم المصادقة متعددة المجالات، فقم بتعطيل "VLAN للصوت" وضع في اعتبارك تعيين المنفذ إلى شبكة VLAN الأصلية.

- (لسلسلة هاتف المكتب Cisco 9800 فقط)

Cisco يحتوي هاتف المكتب 9800 Series على بادئة مختلفة في PID عن تلك الخاصة بهواتف Cisco الأخرى. لتمكين هاتفك من اجتياز مصادقة 802.1X، قم بتعيين نصف القطر· معلمة اسم المستخدم لتضمين سلسلة هاتف المكتب Cisco 9800.

على سبيل المثال ، PID للهاتف 9841 هو DP-9841 ؛ يمكنك ضبط نصف القطر · اسم المستخدم للبدء

ب DPأويحتوي على DP.يمكنك تعيينه في كلا القسمين التاليين: -

تمكين مصادقة 802.1X

عند تمكين مصادقة 802.1X، يستخدم الهاتف مصادقة 802.1X لطلب الوصول إلى الشبكة. عند تعطيل مصادقة 802.1X، يستخدم الهاتف Cisco Discovery Protocol (CDP) للحصول على VLAN والوصول إلى الشبكة. يمكنك أيضا عرض حالة المعاملة وتغييرها من قائمة شاشة الهاتف.

عند تمكين مصادقة 802.1X، يمكنك أيضا تحديد شهادة الجهاز (MIC/SUDI أو مخصصة) للتسجيل الأولي وتجديد الشهادة. عادة ، MIC ل Cisco Video Phone 8875 ، SUDI مخصص ل Cisco Desk Phone 9800 Series. يمكن استخدام CDC للمصادقة فقط في 802.1x.

| 1 |

قم بتنفيذ أحد الإجراءات التالية لتمكين مصادقة 802.1X:

|

| 2 |

حدد شهادة (MIC أو مخصصة) لمصادقة 802.1X على صفحة ويب الهاتف.

للحصول على معلومات حول كيفية تحديد نوع شهادة على شاشة الهاتف، راجع توصيل هاتفك بشبكة Wi-Fi.

|

معلمات مصادقة 802.1X

|

معلمات |

الخيارات |

افتراضي |

الوصف |

|---|---|---|---|

|

مصادقة الجهاز |

تشغيل إيقاف |

إيقاف |

قم بتمكين مصادقة 802.1X أو تعطيلها على الهاتف. يمكن الاحتفاظ بإعداد المعلمة بعد تسجيل الهاتف الجاهز (OOB). |

|

حالة المعاملة | معطل |

يعرض حالة مصادقة 802.1X. يمكن أن تكون الدولة (على سبيل المثال لا الحصر):

| |

|

البروتوكول | بلا |

يعرض الأسلوب EAP المستخدم لمصادقة 802.1X. يمكن أن يكون البروتوكول EAP-FAST أو EAP-TLS. | |

|

نوع شهادة المستخدم |

تثبيت من جانب جهة التصنيع تثبيت مخصص |

تثبيت من جانب جهة التصنيع |

اختر الشهادة لمصادقة 802.1X أثناء التسجيل الأولي وعملية تجديد الشهادة.

تظهر هذه المعلمة على الهاتف فقط عند تمكين مصادقة الجهاز. |

عرض معلومات حول إعدادات الأمان على الهاتف

|

معلمات |

الوصف |

|---|---|

| مصادقة 802.1X | لتمكين مصادقة IEEE 802.1X أو تعطيلها. لمعرفة التفاصيل، يرجى الاطلاع على تمكين مصادقة 802.1X. |

| التوافق مع الإصدارات السابقة مع WPA |

لتحديد ما إذا كان الإصدار الأقدم من Wi-Fi الوصول المحمي (WPA) متوافقا على الهاتف للاتصال بشبكة لاسلكية أو نقطة وصول (AP).

لا تتوفر هذه الميزة إلا على هواتف 9861/9871/8875. |

قبل البدء

يمكنك عرض المعلومات حول إعدادات الأمان في قائمة الهاتف. يعتمد توفر المعلومات على إعدادات الشبكة في مؤسستك.

| 1 |

اضغط على إعدادات |

| 2 |

انتقل إلى . |

| 3 |

في إعدادات الأمان، اعرض معلومات الأمان. |

إعداد خادم وكيل

يمكنك تكوين الهاتف لاستخدام خادم وكيل لتحسين الأمان. عادة ما يوفر خادم وكيل HTTP الخدمات التالية:

- توجيه حركة المرور بين الشبكات الداخلية والخارجية

- تصفية حركة المرور أو مراقبتها أو تسجيلها

- استجابات التخزين المؤقت لتحسين الأداء

أيضا ، يمكن أن يعمل خادم وكيل HTTP كجدار حماية بين الهاتف والإنترنت. بعد التكوين الناجح ، يتصل الهاتف بالإنترنت من خلال الخادم الوكيل الذي يحمي الهاتف من الهجوم الإلكتروني.

عند التكوين، تنطبق ميزة وكيل HTTP على جميع التطبيقات التي تستخدم بروتوكول HTTP. على سبيل المثال:

- GDS (إعداد رمز التنشيط)

- تنشيط جهاز EDOS

- الإعداد إلى Webex Cloud (عبر EDOS أو GDS)

- المرجع المصدق المخصص

- التوفير

- ترقية البرامج الثابتة

- تقرير حالة الهاتف

- تحميل PRT

- خدمات XSI

- خدمات Webex

- حاليا ، تدعم الميزة فقط IPv4.

- يمكن الاحتفاظ بإعدادات وكيل HTTP بعد تسجيل الهاتف الجاهز (OOB).

| 1 |

يمكنك الوصول إلى صفحة ويب إدارة الهاتف. |

| 2 |

حدد . |

| 3 |

في القسم إعدادات وكيل HTTP ، حدد وضع وكيل من القائمة المنسدلة وضع الوكيل وقم بتكوين المعلمات ذات الصلة. لمزيد من المعلومات حول المعلمات والمعلمات المطلوبة لكل وضع وكيل، راجع معلمات إعدادات وكيل HTTP. |

| 4 |

انقر فوق إرسال جميع التغييرات. |

معلمات إعدادات وكيل HTTP

يحدد الجدول التالي وظيفة معلمات وكيل HTTP واستخدامها في قسم إعدادات وكيل HTTP ضمن Tab في واجهة ويب الهاتف. كما أنه يحدد بنية السلسلة التي تمت إضافتها في ملف تكوين الهاتف (cfg.xml) باستخدام رمز XML لتكوين معلمة.

| المعلمة | الوصف |

|---|---|

| وضع الوكيل | يحدد وضع بروكسي HTTP الذي يستخدمه الهاتف، أو يعطل ميزة بروكسي HTTP.

قم بتنفيذ أحد الإجراءين التاليين:

القيم المسموح بها: تلقائي ويدوي وإيقاف الافتراضي: إيقاف |

| الاكتشاف التلقائي لوكيل الويب | لتحديد ما إذا كان الهاتف يستخدم بروتوكول الاكتشاف التلقائي لوكيل الويب (WPAD) لاسترداد ملف PAC. يستخدم بروتوكول WPAD DHCP أو DNS أو بروتوكولي الشبكة كليهما لتحديد موقع ملف التكوين التلقائي للوكيل (PAC) تلقائيا. ويتم استخدام ملف PAC لتحديد خادم وكيل لعنوان URL محدد. ويمكن استضافة هذا الملف محليًا أو على شبكة.

قم بتنفيذ أحد الإجراءين التاليين:

القيم المسموح بها: نعم ولا القيمة الافتراضية: نعم |

| عنوان URL لـ PAC | عنوان URL لملف PAC. على سبيل المثال، يتم دعم TFTP وHTTP وHTTPS. إذا قمت بتعيين وضع الوكيل على تلقائي والاكتشاف التلقائي لوكيل الويب على لا، فيجب عليك تكوين هذه المعلمة. قم بتنفيذ أحد الإجراءين التاليين:

القيمة الافتراضية: فارغ |

| مضيف الوكيل | عنوان IP أو اسم المضيف لخادم مضيف الوكيل الذي يمكن للهاتف الوصول إليه. على سبيل المثال:

المخطط ( إذا قمت بتعيين وضع الوكيل على يدوي، فيجب تكوين هذه المعلمة. قم بتنفيذ أحد الإجراءين التاليين:

القيمة الافتراضية: فارغ |

| منفذ الوكيل | رقم المنفذ لخادم مضيف الوكيل. إذا قمت بتعيين وضع الوكيل على يدوي، فيجب تكوين هذه المعلمة. قم بتنفيذ أحد الإجراءين التاليين:

القيمة الافتراضية: 3128 |

| مصادقة الوكيل | يحدد ما إذا كان المستخدم بحاجة إلى توفير بيانات اعتماد المصادقة (اسم المستخدم وكلمة المرور) التي يتطلبها الخادم الوكيل. يتم تكوين هذه المعلمة وفقًا للسلوك الفعلي للخادم الوكيل. إذا قمت بتعيين المعلمة على نعم، فيجب عليك تكوين اسم المستخدم وكلمة المرور. للحصول على تفاصيل حول المعلمات ، راجع المعلمة "اسم المستخدم" و "كلمة المرور" في هذا الجدول. يسري مفعول تكوين المعلمة عندما يتم تعيين وضع الوكيل على يدوي. قم بتنفيذ أحد الإجراءين التاليين:

القيم المسموح بها: نعم ولا القيمة الافتراضية: لا |

| اسم المستخدم | اسم المستخدم لمستخدم بيانات الاعتماد على الخادم الوكيل. إذا تم تعيين "وضع الوكيل" على "يدوي " وتم تعيين "مصادقة الوكيل" على "نعم"، فيجب عليك تكوين المعلمة. قم بتنفيذ أحد الإجراءين التاليين:

القيمة الافتراضية: فارغ |

| كلمة المرور | كلمة مرور لاسم المستخدم المحدد لغرض مصادقة الوكيل. إذا تم تعيين "وضع الوكيل" على "يدوي " وتم تعيين "مصادقة الوكيل" على "نعم"، فيجب عليك تكوين المعلمة. قم بتنفيذ أحد الإجراءين التاليين:

القيمة الافتراضية: فارغ |

| وضع الوكيل | المعلمات المطلوبة | الوصف |

|---|---|---|

| إيقاف | NA | تم تعطيل وكيل HTTP على الهاتف. |

| يدوي | مضيف الوكيل منفذ الوكيل مصادقة الوكيل: نعم اسم المستخدم كلمة المرور | حدد يدويا خادم وكيل (اسم مضيف أو عنوان IP) ومنفذ وكيل. إذا كان الخادم الوكيل يتطلب المصادقة ، فيجب عليك إدخال اسم المستخدم وكلمة المرور. |

| مضيف الوكيل منفذ الوكيل مصادقة الوكيل: لا | حدد خادم وكيل يدويا. لا يتطلب الخادم الوكيل بيانات اعتماد المصادقة. | |

| تلقائي | الاكتشاف التلقائي لوكيل الويب: لا عنوان URL لـ PAC | أدخل عنوان URL PAC صالحا لاسترداد ملف PAC. |

| الاكتشاف التلقائي لوكيل الويب: نعم |

يستخدم بروتوكول WPAD لاسترداد ملف PAC تلقائيا. |

تمكين الوضع الذي بدأه العميل لمفاوضات أمان مستوى الوسائط

لحماية جلسات الوسائط، يمكنك تكوين الهاتف لبدء مفاوضات أمان مستوى الوسائط مع الخادم. تتبع آلية الأمان المعايير المنصوص عليها في RFC 3329 ومسودة امتدادها أسماء آلية الأمان للوسائط (انظر https://tools.ietf.org/html/draft-dawes-sipcore-mediasec-parameter-08#ref-2). يمكن أن يستخدم نقل المفاوضات بين الهاتف والخادم بروتوكول SIP عبر UDP وTCP وTLS. يمكنك تقييد تفاوض أمان مستوى الوسائط هذا فقط عندما يكون بروتوكول نقل الإشارة هو TLS.

| المعلمة | الوصف |

|---|---|

|

طلب MediaSec |

تحديد ما إذا كان الهاتف يبدأ مفاوضات أمان مستوى الوسائط مع الخادم. قم بتنفيذ أحد الإجراءين التاليين:

القيم المسموح بها: نعم|لا

القيمة الافتراضية: لا |

|

MediaSec عبر TLS فقط |

تحديد بروتوكول نقل الإشارات الذي يتم من خلاله تطبيق مفاوضات أمان مستوى الوسائط. قبل تعيين هذا الحقل إلى نعم، تأكد من أن بروتوكول نقل الإشارات هو TLS. قم بتنفيذ أحد الإجراءين التاليين:

القيم المسموح بها: نعم|لا

القيمة الافتراضية: لا |

| 1 |

يمكنك الوصول إلى صفحة ويب إدارة الهاتف. |

| 2 |

حدد . |

| 3 |

في قسم إعدادات SIP، قم بتعيين حقلي طلب MediaSec وMediaSec عبر TLS فقط كما هو محدد في الجدول أعلاه. |

| 4 |

انقر فوق إرسال جميع التغييرات. |

WLAN الأمن

نظرًا لإمكانية تلقي جميع أجهزة الشبكة المحلية اللاسلكية الواقعة ضمن النطاق كل حركة مرور الشبكة المحلية اللاسلكية الأخرى، فإن تأمين الاتصالات الصوتية أصبح يمثل عنصرًا مهمًا في الشبكات المحلية اللاسلكية. لضمان عدم تلاعب المتسللين بحركة مرور الصوت أو اعتراضها، تدعم بنية Cisco SAFE Security الهاتف. للحصول على مزيد من المعلومات حول الأمان في الشبكات، راجع http://www.cisco.com/en/US/netsol/ns744/networking_solutions_program_home.html.

يوفر حل الاتصال الهاتفي Cisco Wireless IP أمان الشبكة اللاسلكية الذي يمنع عمليات تسجيل الدخول غير المصرح بها والاتصالات المخترقة باستخدام طرق المصادقة التالية التي يدعمها الهاتف:

-

المصادقة المفتوحة: يمكن لأي جهاز لاسلكي طلب المصادقة في نظام مفتوح. يمنح AP الذي يتلقى الطلب المصادقة لأي طالب أو للطالبين الموجودين في قائمة المستخدمين. قد يكون الاتصال بين الجهاز اللاسلكي ونقطة الوصول (AP) غير مشفر.

-

المصادقة المرنة لبروتوكول المصادقة القابل للتوسيع عبر مصادقة الأنفاق الآمنة (EAP-FAST): تقوم بنية أمان خادم العميل هذه بتشفير معاملات EAP داخل نفق أمان مستوى النقل (TLS) بين AP وخادم RADIUS، مثل محرك خدمات الهوية (ISE).

يستخدم نفق TLS بيانات اعتماد الوصول المحمية (PACs) للمصادقة بين العميل (هاتف) وخادم RADIUS. يرسل الخادم معرف المرجع (AID) إلى العميل (هاتف)، الذي بدوره يحدد PAC الملائم. يعيد العميل (هاتف) PAC-Opaque إلى خادم RADIUS. يلغي الخادم تشفير PAC باستخدام المفتاح الرئيسي. تحتوي نقطتا النهاية الآن على مفتاح PAC ويتم إنشاء نفق TLS. يدعم EAP-FAST توفير PAC تلقائي، ولكن يجب عليك تمكينه على خادم RADIUS.

في ISE ، بشكل افتراضي ، تنتهي صلاحية PAC في أسبوع واحد. إذا كان الهاتف يشتمل على PAC منتهية الصلاحية، فتستغرق عملية المصادقة على خادم RADIUS وقتاً أطول مقارنة بوجود PAC جديدة في الهاتف. لتجنب التأخير في توفير PAC، قم بتعيين مدة انتهاء الصلاحية لـ PAC حتى 90 يومًا أو أكثر على ISE أو خادم RADIUS.

-

"بروتوكول المصادقة" القابل للتوسعة عبر "أمان طبقة النقل" (EAP-TLS): يتطلب EAP TLS شهادة عميل للمصادقة والوصول إلى الشبكة. بالنسبة إلى EAP-TLS اللاسلكية، يمكن أن تكون شهادة العميل MIC, LSC, أو شهادة مثبتة من قبل المستخدم.

-

بروتوكول المصادقة القابل للتوسعة المحمي (PEAP): نظام مصادقة متبادل يستند إلى كلمة مرور ملك Cisco بين العميل (هاتف) وخادم RADIUS. يمكن للهاتف استخدام PEAP للمصادقة مع الشبكة اللاسلكية. يتم دعم طريقتي المصادقة PEAP-MSCHAPV2 وPEAP-GTC.

-

المفتاح المشترك مسبقا (PSK): يدعم الهاتف تنسيق ASCII. يجب عليك استخدام هذا التنسيق عند إعداد مفتاح WPA/WPA2/SAE مشترك مسبقا:

ASCII: سلسلة أحرف ASCII يتراوح طولها من 8 إلى 63 حرفًا (0-9، وأحرف صغيرة وأحرف كبيرة A-Z، وأحرف خاصة)

مثال: GREG123567@9ZX&W

تستخدم أنظمة المصادقة التالية خادم RADIUS لإدارة مفاتيح المصادقة:

-

WPA/WPA2/WPA3: يستخدم معلومات خادم RADIUS لإنشاء مفاتيح فريدة للمصادقة. ونظرًا لإنشاء تلك المفاتيح على الخادم RADIUS المركزي، يوفر WPA2/WPA3 أماناً أكبر من مفاتيح WPA المشتركة مسبقًا والمخزنة في AP والهاتف.

-

تجوال الأمان السريع: يستخدم خادم RADIUS ومعلومات خادم المجال اللاسلكي (WDS) لإدارة ومصادقة المفاتيح. يقوم WDS بإنشاء ذاكرة تخزين مؤقت لبيانات اعتماد الأمان للأجهزة العميلة التي تدعم FT لإعادة المصادقة بسرعة وأمان. Cisco هاتف المكتب 9861 و 9871 و Cisco هاتف فيديو 8875 دعم 802.11r (FT). يتم دعم كل من عبر الأثير وعبر DS للسماح بالتجوال الآمن السريع. لكننا نوصي بشدة باستخدام طريقة 802.11r (FT) عبر الهواء.

باستخدام WPA/WPA2/WPA3، لا يتم إدخال مفاتيح التشفير على الهاتف، ولكن يتم اشتقاقها تلقائيا بين نقطة الوصول والهاتف. ولكن يجب إدخال اسم المستخدم وكلمة المرور لـ EAP التي يتم استخدامها للمصادقة على كل هاتف.

لضمان أمان حركة مرور الصوت، يدعم الهاتف TKIP وAES للتشفير. عند استخدام هذه الآليات للتشفير، يتم تشفير كل من حزم الإشارة SIP وحزم بروتوكول النقل في الوقت الحقيقي (RTP) الصوتي بين نقطة الوصول والهاتف.

- TKIP

-

يستخدم WPA تشفير TKIP الذي يحتوي على العديد من التحسينات على WEP. يوفر TKIP التشفير باستخدام المفاتيح لكل حزمة وموجهات تهيئة أطول (IVs) تعزز من التشفير. بالإضافة إلى ذلك، يضمن التحقق من تكامل الرسائل (MIC) عدم تغيير الحزم المشفرة. يزيل TKIP التنبؤ بـ WEP الذي يساعد المقتحمين على فك تشفير مفتاح WEP.

- AES

-

طريقة تشفير تستخدم لمصادقة WPA2/WPA3. يستخدم هذا المعيار الوطني للتشفير خوارزمية متناظرة تحتوي على نفس المفتاح للتشفير وفك التشفير. يستخدم AES التشفير سلسلة حظر التشفير (CBC) بحجم 128 بت، وهي التي تدعم حجم 128 و192 و256 بت، كحد أدنى. يدعم الهاتف مفتاح بحجم 256 بت.

Cisco هاتف المكتب 9861 و 9871 و Cisco هاتف فيديو 8875 لا تدعم Cisco بروتوكول التكامل الرئيسي (CKIP) مع CMIC.

يتم إعداد أنظمة المصادقة والتشفير داخل الشبكة المحلية اللاسلكية. يتم تهيئة شبكات VLAN في الشبكة ونقاط الاتصال الموجودة وتحدد مجموعات مختلفة من المصادقة والتشفير. يرتبط SSID بشبكة VLAN ونظام المصادقة والتشفير المعين. لكي تتم مصادقة الأجهزة العميلة اللاسلكية بنجاح، يجب عليك تكوين نفس معرفات SSID مع أنظمة المصادقة والتشفير الخاصة بها على نقاط الوصول وعلى الهاتف.

تتطلب بعض مخططات المصادقة أنواعًا معينة من التشفير.

- عند استخدام مفتاح WPA مشترك مسبقا أو مفتاح WPA2 مشترك مسبقا أو SAE، يجب تعيين المفتاح المشترك مسبقا بشكل ثابت على الهاتف. يجب أن تطابق هذه المفاتيح المفاتيح الموجودة على AP.

-

يدعم الهاتف التفاوض التلقائي EAP ل FAST أو PEAP ، ولكن ليس ل TLS. بالنسبة للوضع EAP-TLS، يجب تحديده.

تعرض أنظمة المصادقة والتشفير في الجدول التالي خيارات تهيئة الشبكة للهاتف الذي يتوافق مع تكوين AP.

| نوع FSR | المصادقه | إدارة المفاتيح | التشفير | إطار الإدارة المحمي (PMF) |

|---|---|---|---|---|

| 802.11r (قدم) | PSK |

WPA-PSK وبا-PSK-SHA256 FT-PSK | AES | لا |

| 802.11r (قدم) | WPA3 |

سا FT-SAE | AES | نعم |

| 802.11r (قدم) | EAP-TLS |

WPA-EAP FT-EAP | AES | لا |

| 802.11r (قدم) | EAP-TLS (WPA3) |

وبا-EAP-SHA256 FT-EAP | AES | نعم |

| 802.11r (قدم) | EAP-FAST |

WPA-EAP FT-EAP | AES | لا |

| 802.11r (قدم) | EAP-FAST (WPA3) |

وبا-EAP-SHA256 FT-EAP | AES | نعم |

| 802.11r (قدم) | EAP-PEAP |

WPA-EAP FT-EAP | AES | لا |

| 802.11r (قدم) | EAP-PEAP (WPA3) |

وبا-EAP-SHA256 FT-EAP | AES | نعم |

إعداد ملف تعريف Wi-Fi

يمكنك تكوين ملف تعريف Wi-Fi من صفحة ويب الهاتف أو من إعادة مزامنة ملف تعريف الجهاز البعيد ثم ربط ملف التعريف بشبكات Wi-Fi المتاحة. يمكنك استخدام ملف تعريف Wi-Fi هذا للاتصال بشبكة Wi-Fi. حاليا ، يمكن تكوين ملف تعريف Wi-Fi واحد فقط.

يحتوي على ملف تعريف المعلمات المطلوبة للهواتف لتوصيل خادم الهاتف بشبكة Wi-Fi. عند إنشاء ملف تعريف Wi-Fi واستخدامه، لا تحتاج أنت أو المستخدمون لديك إلى تهيئة الشبكة اللاسلكية للهواتف الفردية.

ملف تعريف شبكة Wi-fi يتيح لك إمكانية منع أو تحديد التغييرات في تهيئة شبكة Wi-fi على الهاتف بالمستخدم.

نوصي باستخدام ملف تعريف آمن مع بروتوكولات ممكنة للتشفير لحماية المفاتيح وكلمات المرور عند استخدام ملف تعريف Wi-Fi.

عند إعداد الهواتف لاستخدام أسلوب المصادقة EAP-FAST في وضع الأمان، يحتاج المستخدمون إلى بيانات اعتماد فردية للاتصال بنقطة وصول.

| 1 |

يمكنك الوصول إلى صفحة ويب الهاتف. |

| 2 |

حدد . |

| 3 |

في القسم Wi-Fi ملف التعريف (n)، قم بتعيين المعلمات كما هو موضح في الجدول التالي معلمات ملف تعريف Wi-Fi. تكوين ملف التعريف Wi-Fi متاح أيضا لتسجيل دخول المستخدم.

|

| 4 |

انقر فوق إرسال جميع التغييرات. |

معلمات ملف تعريف Wi-Fi

يحدد الجدول التالي وظيفة كل معلمة واستخدامها في قسم ملف تعريف Wi-Fi (n) ضمن علامة التبويب النظام في صفحة ويب الهاتف. كما أنه يحدد بنية السلسلة التي تمت إضافتها في ملف تكوين الهاتف (cfg.xml) لتكوين معلمة.

| المعلمة | الوصف |

|---|---|

| اسم الشبكة | يتيح لك إدخال اسم لـ SSID التي سيتم عرضها على الهاتف. يمكن أن يكون لملفات التعريف المتعددة نفس اسم الشبكة بوضع أمان مختلف. قم بتنفيذ أحد الإجراءين التاليين:

القيمة الافتراضية: فارغ |

| وضع الأمان | السماح لك بتحديد طريقة المصادقة المستخدمة لتأمين الوصول إلى شبكة Wi-Fi. وفقا للطريقة التي تختارها، يظهر حقل كلمة مرور بحيث يمكنك توفير بيانات الاعتماد المطلوبة للانضمام إلى شبكة Wi-Fi هذه. قم بتنفيذ أحد الإجراءين التاليين:

القيمة التلقائية: تلقائي |

| معرف مستخدم Wi-Fi | السماح لك بإدخال معرف مستخدم لملف تعريف الشبكة. يتوفر هذا الحقل عند تعيين وضع الأمان على تلقائي أو EAP-FAST أو EAP-PEAP. هذا حقل إلزامي ويسمح بحد أقصى 32 حرفًا أبجديًا رقميًا. قم بتنفيذ أحد الإجراءين التاليين:

القيمة الافتراضية: فارغ |

| كلمة المرور الخاصة بشبكة Wi-Fi | يتيح لك إدخال كلمة المرور لمعرّف مستخدم Wi-Fi المحدد. قم بتنفيذ أحد الإجراءين التاليين:

القيمة الافتراضية: فارغ |

| نطاق التردد | يتيح لك تحديد نطاق تردد الإشارة اللاسلكية الذي تستخدمه شبكة WLAN. قم بتنفيذ أحد الإجراءين التاليين:

القيمة التلقائية: تلقائي |

| تحديد الشهادة | يتيح لك تحديد نوع الشهادة للتسجيل الأولي للشهادة وتجديد الشهادة في الشبكة اللاسلكية. لا تتوفر هذه العملية إلا لمصادقة 802.1X. قم بتنفيذ أحد الإجراءين التاليين:

الإعداد الافتراضي: التصنيع مثبت |

التحقق من حالة أمان الجهاز على الهاتف

يتحقق هاتفك من حالة أمان الجهاز تلقائيا. إذا اكتشفت قائمة المشكلات والتشخيصات تهديدات أمنية محتملة على الهاتف، فيمكن أن تعرض تفاصيل المشكلات. استنادا إلى المشكلات التي تم الإبلاغ عنها، يمكن لمسؤول النظام لديك القيام بعمليات لتأمين هاتفك وتصلبه.

تتوفر حالة أمان الجهاز قبل تسجيل الهاتف في نظام التحكم في المكالمات (Webex Calling أو BroadWorks).

لعرض تفاصيل مشكلات الأمان على الهاتف، قم بما يلي:

| 1 |

اضغط على إعدادات |

| 2 |

حدد . حاليا، يحتوي تقرير أمان الجهاز على المشكلات التالية:

|

| 3 |

اتصل بالمسؤول للحصول على الدعم لحل مشكلات الأمان. |

.

.