- Domov

- /

- Článok

Cisco IP Phone zabezpečenie na 9800/8875 (Multiplatform)

V tomto článku

V tomto článkuTento článok Pomocníka je určený pre Cisco stolový telefón série 9800 a Cisco videotelefón 8875 registrovaný na Cisco BroadWorks alebo Webex Calling.

Certifikát vlastného zariadenia (CDC) na 802.1X

Manuálna inštalácia certifikátu vlastného zariadenia

Certifikát vlastného zariadenia (CDC) môžete do telefónu nainštalovať manuálne nahraním certifikátu z webovej stránky správy telefónu.

Skôr než začnete

Pred inštaláciou certifikátu vlastného zariadenia do telefónu musíte mať:

- Súbor certifikátu (.p12 alebo .pfx) uložený v počítači. Súbor obsahuje certifikát a súkromný kľúč.

- Výpis hesla certifikátu. Heslo sa používa na dešifrovanie súboru certifikátu.

| 1 |

Prejdite na webovú stránku správy telefónu. |

| 2 |

Vyberte položku Certifikát. |

| 3 |

V časti Pridať certifikát kliknite na tlačidlo Prehľadávať.... |

| 4 |

V počítači vyhľadajte certifikát. |

| 5 |

Do poľa Extrahovať heslo zadajte heslo pre výpis certifikátu. |

| 6 |

Kliknite na položku Nahrať. Ak je súbor certifikátu a heslo správne, zobrazí sa správa "

Certifikát bol pridaný.". V opačnom prípade nahrávanie zlyhá s chybovým hlásením oznamujúcim, že certifikát nie je možné nahrať. |

| 7 |

Ak chcete skontrolovať podrobnosti o nainštalovanom certifikáte, kliknite na tlačidlo Zobraziť v časti Existujúce certifikáty . |

| 8 |

Ak chcete odstrániť nainštalovaný certifikát z telefónu, kliknite na položku Odstrániť v časti Existujúce certifikáty . Po kliknutí na tlačidlo sa operácia odstránenia spustí okamžite bez potvrdenia.

Ak bude certifikát úspešne odstránený, zobrazí sa správa " |

Automatická inštalácia certifikátu vlastného zariadenia pomocou SCEP

Parametre protokolu SCEP (Simple Certificate Enrollment Protocol) môžete nastaviť na automatickú inštaláciu certifikátu vlastného zariadenia (CDC), ak nechcete manuálne nahrávať súbor certifikátu alebo nemáte súbor certifikátu.

Keď sú parametre SCEP správne nakonfigurované, telefón odosiela požiadavky na server SCEP a certifikát CA je overený zariadením pomocou definovaného odtlačku prsta.

Skôr než začnete

Pred vykonaním automatickej inštalácie certifikátu vlastného zariadenia pre telefón musíte mať:

- Adresa servera SCEP

- SHA-1 alebo SHA-256 odtlačok koreňového certifikátu CA pre server SCEP

| 1 |

Prejdite na webovú stránku správy telefónu. |

| 2 |

Vyberte položku Certifikát. |

| 3 |

V časti Konfigurácia SCEP 1 nastavte parametre podľa popisu v nasledujúcej tabuľke Parametre pre konfiguráciu SCEP. |

| 4 |

Kliknite na možnosť Odoslať všetky zmeny. |

Parametre pre konfiguráciu SCEP

Nasledujúca tabuľka definuje funkciu a použitie parametrov konfigurácie SCEP v časti SCEP Konfigurácia 1 pod Certifikát # Tab vo webovom rozhraní telefónu. Definuje tiež syntax reťazca, ktorý sa pridá do konfiguračného súboru telefónu (cfg.XML) na konfiguráciu parametra.

| Parameter | Popis |

|---|---|

| Server |

Adresa servera SCEP. Tento parameter je povinný. Vykonajte jeden z nasledovných krokov:

Platné hodnoty: URL alebo IP adresa. Schéma HTTPS nie je podporovaná. Predvolené: prázdne |

| Koreňový odtlačok CA |

SHA256 alebo SHA1 odtlačok koreňovej CA na overenie počas procesu SCEP. Tento parameter je povinný. Vykonajte jeden z nasledovných krokov:

Predvolené: prázdne |

| Heslo výzvy |

Heslo výzvy pre autorizáciu Certificate Authority (CA) voči telefónu počas registrácie certifikátu cez SCEP. Tento parameter je voliteľný. Podľa aktuálneho prostredia SCEP sa správanie hesla výzvy líši.

Vykonajte jeden z nasledovných krokov:

Predvolené: prázdne |

Konfigurácia parametrov SCEP prostredníctvom DHCP možnosti 43

Okrem registrácie certifikátu SCEP pomocou manuálnych konfigurácií na webovej stránke telefónu môžete použiť aj možnosť DHCP 43 na vyplnenie parametrov zo servera DHCP. Možnosť DHCP 43 je vopred nakonfigurovaná s parametrami SCEP, neskôr môže telefón načítať parametre zo servera DHCP a vykonať registráciu certifikátu SCEP.

- Konfigurácia parametrov SCEP prostredníctvom možnosti DHCP 43 je k dispozícii iba pre telefón, v ktorom sa vykonáva obnovenie továrenských nastavení.

- Telefóny nesmú byť umiestnené v sieti, ktorá podporuje možnosť 43 aj vzdialené zriaďovanie (napríklad možnosti 66,160,159,150 alebo cloudové poskytovanie). V opačnom prípade sa môže stať, že telefóny nebudú mať konfigurácie možnosti 43.

Ak chcete zaregistrovať certifikát SCEP konfiguráciou parametrov SCEP v DHCP možnosti 43, postupujte nasledovne:

- Pripravte prostredie SCEP.

Informácie o nastavení prostredia SCEP nájdete v dokumentácii k serveru SCEP.

- Nastavte DHCP možnosť 43 (definovaná v 8.4 Informácie špecifické pre dodávateľa, RFC 2132).

Čiastkové možnosti (10–15) sú vyhradené pre metódu:

Parameter na webovej stránke telefónu Čiastková možnosť Typ Dĺžka (bajt) Povinný Režim FIPS 10 Boolean 1 Nie* Server 11 Reťazec 208 - dĺžka (heslo výzvy) Áno Koreňový odtlačok CA 12 binárny 20 alebo 32 Áno Heslo výzvy 13 Reťazec 208 - dĺžka (server) Nie* Povoliť overenie 802.1X 14 Boolean 1 Nie Vybrať certifikát 15 Nepodpísaná 8-bitová verzia 1 Nie Keď použijete možnosť DHCP 43, všimnite si nasledujúce charakteristiky metódy:

- Čiastkové možnosti (10 – 15) sú vyhradené pre certifikát vlastného zariadenia (CDC).

- Maximálna dĺžka možnosti DHCP 43 je 255 bajtov.

- Maximálna dĺžka hesla Server + výzva musí byť menšia ako 208 bajtov.

- Hodnota režimu FIPS musí byť konzistentná s konfiguráciou poskytovania pri zaradení. V opačnom prípade telefón nedokáže po zaradení načítať predtým nainštalovaný certifikát. Špeciálne

- Ak bude telefón zaregistrovaný v prostredí, v ktorom je režim FIPS vypnutý, nemusíte konfigurovať parameter FIPS Mode v DHCP možnosti 43. Režim FIPS je predvolene vypnutý.

- Ak bude telefón zaregistrovaný v prostredí, v ktorom je povolený režim FIPS, musíte režim FIPS povoliť v DHCP možnosti 43. Podrobnosti nájdete v časti Zapnutie režimu FIPS.

- Heslo v možnosti 43 je v nešifrovanom texte.

Ak je heslo výzvy prázdne, telefón použije MIC/SUDI na počiatočnú registráciu a obnovenie certifikátu. Ak je nakonfigurované heslo výzvy, použije sa iba pre počiatočnú registráciu a nainštalovaný certifikát sa použije na obnovenie certifikátu.

- Povoliť overenie 802.1X a výber certifikátu sa používajú len pre telefóny v káblovej sieti.

- DHCP na identifikáciu modelu zariadenia sa používa možnosť 60 (Identifikátor triedy dodávateľa).

V nasledujúcej tabuľke je uvedený príklad DHCP možnosti 43 (čiastkové možnosti 10 – 15):

Čiastková možnosť desatinné/hexadecimálne Dĺžka hodnoty (bajt) desatinné/hexadecimálne Hodnota Hexadecimálna hodnota 10/0a 1/01 1 (0: Vypnuté; 1: Povolené) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0d 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1 (0: Nie; 1: Áno) 01 15/0f 1/01 1 (0: Nainštalovaná výroba; 1: Nainštalovaná na mieru) 01 Súhrn hodnôt parametrov:

-

Režim FIPS =

povolený -

Server =

http://10.79.57.91 -

Koreňový odtlačok CA =

12040870625C5B755D73F5925285F8F5FF5D55AF -

Heslo výzvy =

D233CCF9B9952A15 -

Povoliť overenie 802.1X =

Áno -

Výber certifikátu =

Vlastné nainštalované

Syntax konečnej hexadecimálnej hodnoty je:

{<suboption><length><value>}...Podľa vyššie uvedených hodnôt parametrov je konečná hexadecimálna hodnota nasledovná:

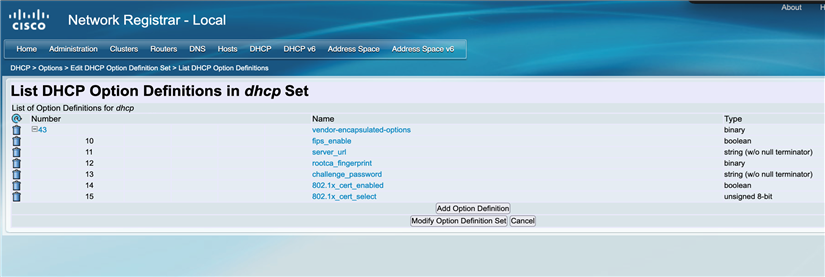

0A01010B12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - Nakonfigurujte možnosť DHCP 43 na serveri DHCP.Tento krok poskytuje príklad konfigurácie DHCP možnosti 43 v registri siete Cisco.

- Pridajte množinu definícií možností DHCP.

Reťazec možností dodávateľa je názov modelu IP telefónov. Platná hodnota je: DP-9841, DP-9851, DP-9861, DP-9871 alebo CP-8875.

- Pridajte možnosť DHCP 43 a vedľajšie možnosti do množiny definícií možností DHCP.

Príklad:

- Pridajte možnosti 43 do politiky DHCP a nastavte hodnotu takto:

Príklad:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - Overte nastavenia. Wireshark môžete použiť na zachytenie stopy sieťovej prevádzky medzi telefónom a službou.

- Pridajte množinu definícií možností DHCP.

- Vykonajte obnovenie výrobných nastavení telefónu.

Po resetovaní telefónu sa automaticky vyplnia parametre Server, Root CA Fingerprint a Challenge Password . Tieto parametre sa nachádzajú v časti SCEP Konfigurácia 1 z na webovej stránke správy telefónu.

Ak chcete skontrolovať podrobnosti o nainštalovanom certifikáte, kliknite na tlačidlo Zobraziť v časti Existujúce certifikáty .

Ak chcete skontrolovať stav inštalácie certifikátu, vyberte Certificate . Stav preberania 1 zobrazuje najnovší výsledok. Ak sa počas registrácie certifikátu vyskytne nejaký problém, stav sťahovania môže ukázať dôvod problému na účely riešenia problémov.

Ak overenie heslom výzvy zlyhá, používatelia budú vyzvaní na zadanie hesla na obrazovke telefónu. - (Voliteľné): Ak chcete odstrániť nainštalovaný certifikát z telefónu, kliknite na Odstrániť v časti Existujúce certifikáty .Po kliknutí na tlačidlo sa operácia odstránenia spustí okamžite bez potvrdenia.

Obnovenie certifikátu SCEP

Certifikát zariadenia je možné automaticky obnoviť procesom SCEP.

- Telefón každé 4 hodiny kontroluje, či platnosť certifikátu vyprší o 15 dní. Ak áno, telefón automaticky spustí proces obnovenia certifikátu.

- Ak je heslo výzvy prázdne, telefón použije MIC/SUDI na počiatočnú registráciu aj obnovenie certifikátu. Ak je heslo výzvy nakonfigurované, používa sa iba na počiatočnú registráciu, existujúci/nainštalovaný certifikát sa použije na obnovenie certifikátu.

- Telefón neodstráni starý certifikát zariadenia, kým nenačíta nový.

- Ak obnovenie certifikátu zlyhá, pretože vyprší platnosť certifikátu zariadenia alebo certifikačnej autority, telefón automaticky spustí počiatočnú registráciu. Medzitým, ak overenie hesla výzvy zlyhá, na obrazovke telefónu sa zobrazí obrazovka na zadanie hesla a používatelia sú vyzvaní, aby na telefóne zadali heslo výzvy.

Nastavte minimálnu verziu TLS pre klienta a server

V predvolenom nastavení je minimálna verzia TLS pre klienta a server 1.2. To znamená, že klient a server súhlasia s nadviazaním spojení s TLS 1.2 alebo vyšším. Podporovaná maximálna verzia TLS pre klienta a server je 1.3. Po nakonfigurovaní sa minimálna verzia TLS použije na vyjednávanie medzi klientom TLS a serverom TLS.

Môžete nastaviť minimálnu verziu TLS pre klienta a server, napríklad 1.1, 1.2 alebo 1.3.

Skôr než začnete

| 1 |

Prejdite na webovú stránku správy telefónu. |

| 2 |

Vyberte položku . |

| 3 |

V časti Nastavenia zabezpečenia nakonfigurujte parameter TLS Min. verzia klienta.

Tento parameter môžete nakonfigurovať aj v konfiguračnom súbore (cfg.XML): <TLS_Client_Min_Version ua="na">TLS 1.2</TLS_Client_Min_Version>

Povolené hodnoty: TLS 1.1, TLS1.2 a TLS 1.3. Predvolené nastavenie: TLS 1.2 |

| 4 |

V časti Nastavenie zabezpečenia nakonfigurujte parameter TLS Server Min Version. Webex Calling nepodporuje TLS 1.1.

Tento parameter môžete nakonfigurovať aj v konfiguračnom súbore (cfg.XML): <TLS_Server_Min_Version ua="na">TLS 1.2</TLS_Server_Min_Version>

Povolené hodnoty: TLS 1.1, TLS1.2 a TLS 1.3. Predvolené: TLS 1.2 |

| 5 |

Kliknite na možnosť Odoslať všetky zmeny. |

Zapnutie režimu FIPS

Telefón môžete nastaviť tak, aby bol v súlade s federálnymi normami na spracovanie informácií (FIPS).

FIPS je súbor štandardov, ktoré popisujú spracovanie dokumentov, šifrovacie algoritmy a ďalšie štandardy informačných technológií pre použitie v rámci nevojenskej vlády a vládnymi dodávateľmi a dodávateľmi, ktorí spolupracujú s agentúrami. CiscoSSL FOM (FIPS Object Module) je starostlivo definovaný softvérový komponent navrhnutý na kompatibilitu s knižnicou CiscoSSL, takže produkty používajúce knižnicu CiscoSSL a API je možné konvertovať na používanie kryptografie overenej podľa normy FIPS 140-2 s minimálnym úsilím.

| 1 |

Prejdite na webovú stránku správy telefónu. |

| 2 |

Vyberte položku . |

| 3 |

V časti Nastavenie zabezpečenia vyberte z parametra režimu FIPS možnosť Áno alebo Nie . |

| 4 |

Kliknite na možnosť Odoslať všetky zmeny. Po zapnutí FIPS budú v telefóne bez problémov fungovať nasledujúce funkcie:

|

Manuálne odstránenie certifikátu zabezpečenia

Certifikát zabezpečenia môžete z telefónu odstrániť manuálne, ak nie je k dispozícii protokol SCEP (Simple Certificate Enrollment Protocol).

| 1 |

Na webovej stránke správy telefónu vyberte položku Certifikáty. |

| 2 |

Vyhľadajte certifikát na stránke Certifikáty . |

| 3 |

Kliknite na položku Odstrániť. |

| 4 |

Po dokončení procesu odstránenia reštartujte telefón. |

Nastavenie hesla používateľa a správcu

Po prvej registrácii telefónu v systéme riadenia hovorov alebo po obnovení výrobných nastavení telefónu musíte nastaviť používateľské heslo a heslo správcu, aby ste zvýšili zabezpečenie telefónu. Po nastavení hesiel máte prístup k webovému rozhraniu telefónu.

V predvolenom nastavení sú heslá používateľa a správcu prázdne. Preto problém "Neposkytnite žiadne heslo" nájdete na obrazovke telefónu .

| 1 |

Prístup na webovú stránku správy telefónu |

| 2 |

Vyberte položku . |

| 3 |

(Voliteľné) V časti Konfigurácia systému nastavte parameter Upozornenia na heslo zobrazenia na hodnotu Áno a potom kliknite na tlačidlo Odoslať všetky zmeny. Môžete tiež povoliť parametre v konfiguračnom súbore telefónu (cfg.XML).

Predvolená hodnota: Áno Možnosti: Áno|Nie Ak je parameter nastavený na hodnotu Nie, upozornenie na heslo sa na obrazovke telefónu nezobrazí. |

| 4 |

Vyhľadajte parameter Používateľské heslo alebo Heslo správcu a kliknite na položku Zmeniť heslo vedľa parametra. |

| 5 |

Zadajte aktuálne používateľské heslo do poľa Staré heslo . Ak heslo nemáte, nechajte pole prázdne. Predvolená hodnota je prázdna.

|

| 6 |

Zadajte nové heslo do poľa Nové heslo . Platné pravidlá pre heslá:

Ak nové heslo nespĺňa požiadavky, nastavenie bude zamietnuté. |

| 7 |

Kliknite na tlačidlo Odoslať. Na webovej stránke sa zobrazí správa Po nastavení hesla používateľa zobrazí tento parameter v súbore konfigurácie telefónu XML (porov. XML):

|

Overenie 802.1X

Cisco IP Phones podporuje autentifikáciu 802.1X.

Spínače Cisco IP Phones a Cisco Catalyst tradične používajú Cisco Discovery Protocol (CDP) na vzájomnú identifikáciu a určenie parametrov, ako je alokácia VLAN a požiadavky na inline napájanie. CDP neidentifikuje lokálne pripojené pracovné stanice. Cisco IP Phones poskytnúť mechanizmus prechodu EAPOL-om. Tento mechanizmus umožňuje pracovnej stanici pripojenej k Cisco IP Phone odovzdávať správy EAPOL do autentifikátora 802.1X na prepínači LAN. Mechanizmus priechodu zabezpečuje, že telefón IP nefunguje ako prepínač LAN na autentifikáciu koncového bodu údajov pred prístupom do siete.

Cisco IP Phones tiež poskytnúť proxy mechanizmus odhlásenia EAPOL. Ak sa lokálne pripojený počítač odpojí od telefónu IP, prepínač siete LAN nevidí fyzické prepojenie zlyhané, pretože spojenie medzi prepínačom LAN a telefónom IP je zachované. Aby sa nenarušila integrita siete, telefón IP odošle prepínaču v mene nadväzujúceho počítača správu EAPOL-Odhlásenie, ktorá spustí prepínač siete LAN na vymazanie položky overenia pre nadväzujúci počítač.

Podpora overovania 802.1X vyžaduje niekoľko komponentov:

-

Cisco IP Phone: Telefón iniciuje žiadosť o prístup k sieti. Cisco IP Phones obsahovať prosebníka 802.1X. Tento prosebník umožňuje správcom siete kontrolovať pripojenie IP telefónov k portom prepínača LAN. Aktuálne vydanie prosebníka telefónu 802.1X využíva možnosti EAP-FAST a EAP-TLS na overovanie siete.

-

Autentifikačný server: Autentifikačný server aj prepínač musia byť nakonfigurované so zdieľaným kľúčom, ktorý autentifikuje telefón.

-

Prepínač: Prepínač musí podporovať štandard 802.1X, aby mohol fungovať ako autentifikátor a prenášať správy medzi telefónom a overovacím serverom. Po dokončení výmeny prepínač udelí alebo zakáže telefónu prístup k sieti.

Ak chcete nakonfigurovať 802.1X, musíte vykonať nasledujúce akcie.

-

Pred zapnutím overovania 802.1X v telefóne nakonfigurujte ostatné súčasti.

-

Konfigurácia portu PC: Štandard 802.1X neberie do úvahy VLAN, a preto odporúča, aby bolo na konkrétnom porte prepínača autentifikované iba jedno zariadenie. Niektoré prepínače však podporujú viacdoménové overovanie. Konfigurácia prepínača určuje, či je možné pripojiť počítač k portu PC telefónu.

-

Povolené: Ak používate prepínač, ktorý podporuje overovanie viacerých domén, môžete zapnúť port počítača a pripojiť k nemu počítač. V tomto prípade Cisco IP Phones podporovať proxy EAPOL-Logoff na monitorovanie autentifikačných výmen medzi prepínačom a pripojeným počítačom.

Ďalšie informácie o podpore štandardu IEEE 802.1X na spínačoch Cisco Catalyst nájdete v príručkách konfigurácie prepínača Cisco Catalyst na adrese:

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

-

Vypnuté: Ak prepínač nepodporuje viacero zariadení kompatibilných so štandardom 802.1X na rovnakom porte, mali by ste vypnúť port PC, keď je povolené overovanie 802.1X. Ak tento port nevypnete a potom sa k nemu pokúsite pripojiť počítač, prepínač zakáže sieťový prístup k telefónu aj počítaču.

-

- Konfigurácia hlasu VLAN: Keďže štandard 802.1X nezohľadňuje siete VLAN, mali by ste toto nastavenie nakonfigurovať na základe podpory prepínača.

- Povolené: Ak používate prepínač, ktorý podporuje overovanie viacerých domén, môžete pokračovať v používaní hlasu VLAN.

- Vypnuté: Ak prepínač nepodporuje overovanie viacerými doménami, vypnite hlas VLAN a zvážte priradenie portu k natívnemu VLAN.

- (Iba pre Cisco stolový telefón série 9800)

Cisco Desk Phone 9800 Series má inú predvoľbu v PID ako pre ostatné telefóny Cisco. Ak chcete, aby váš telefón prešiel overením 802.1X, nastavte okruh· Parameter používateľského mena , ktorý zahŕňa váš Cisco Desk Phone 9800 Series.

Napríklad PID telefónu 9841 je DP-9841; môžete nastaviť polomer· Meno používateľa na

začiatok na DPaleboobsahuje DP.Môžete ho nastaviť v oboch nasledujúcich častiach: -

Zapnutie overovania 802.1X

Keď je povolené overovanie 802.1X, telefón používa overenie 802.1X na vyžiadanie prístupu k sieti. Keď je overenie 802.1X vypnuté, telefón používa Cisco Discovery Protocol (CDP) na získanie prístupu VLAN a k sieti. Stav a zmenu transakcie si môžete pozrieť aj v ponuke na obrazovke telefónu.

Keď je povolené overovanie 802.1X, môžete tiež vybrať certifikát zariadenia (MIC/SUDI alebo vlastný) pre počiatočnú registráciu a obnovenie certifikátu. Zvyčajne je MIC pre Cisco Video Phone 8875, SUDI je pre Cisco Desk Phone 9800 Series. CDC je možné použiť na overenie iba v štandarde 802.1x.

| 1 |

Ak chcete povoliť overenie 802.1X, vykonajte jednu z nasledujúcich akcií:

|

| 2 |

Vyberte certifikát (MIC alebo vlastný) pre overenie 802.1X na webovej stránke telefónu.

Informácie o výbere typu certifikátu na obrazovke telefónu nájdete v téme Pripojenie telefónu k sieti Wi-Fi.

|

Parametre overovania 802.1X

|

Parametre |

Možnosti |

Predvolené |

Popis |

|---|---|---|---|

|

Overenie zariadenia |

Zapnuté Off |

Off |

Povoľte alebo zakážte overovanie 802.1X v telefóne. Nastavenie parametrov je možné zachovať po prvej registrácii telefónu (OOB). |

|

Stav transakcie | Vypnuté |

Zobrazuje stav overenia 802.1X. Štát môže byť (nie výlučne):

| |

|

Protokol | Žiadne |

Zobrazuje metódu EAP, ktorá sa používa na overenie 802.1X. Protokol môže byť EAP-FAST alebo EAP-TLS. | |

|

Typ certifikátu používateľa |

Inštalovaná výroba Vlastné nainštalované |

Inštalovaná výroba |

Vyberte certifikát pre overenie 802.1X počas počiatočnej registrácie a obnovenia certifikátu.

Tento parameter sa v telefóne zobrazuje iba vtedy, keď je povolené overovanie zariadenia. |

Zobrazenie informácií o nastaveniach zabezpečenia v telefóne

|

Parametre |

Popis |

|---|---|

| Overenie 802.1X | Zapína alebo vypína overovanie IEEE 802.1X. Podrobnosti nájdete v časti Povolenie overovania 802.1X. |

| Spätná kompatibilita s WPA |

Určuje, či je najstaršia verzia chráneného prístupu Wi-Fi (WPA) kompatibilná s telefónom na pripojenie k bezdrôtovej sieti alebo prístupovému bodu (AP).

Táto funkcia je k dispozícii len na telefónoch 9861/9871/8875. |

Skôr než začnete

Informácie o nastaveniach zabezpečenia si môžete pozrieť v ponuke telefónu. Dostupnosť informácií závisí od nastavení siete vo vašej organizácii.

| 1 |

Stlačte tlačidlo Nastavenia |

| 2 |

Prejdite do časti . |

| 3 |

V nastaveniach zabezpečenia si pozrite informácie o zabezpečení. |

Nastavenie servera proxy

Telefón môžete nakonfigurovať tak, aby používal server proxy na zvýšenie zabezpečenia. Server HTTP proxy môže zvyčajne poskytovať nasledujúce služby:

- Smerovanie prevádzky medzi internými a externými sieťami

- Filtrovanie, monitorovanie alebo zaznamenávanie návštevnosti

- Odpovede ukladania do vyrovnávacej pamäte na zlepšenie výkonu

Server HTTP proxy môže tiež fungovať ako brána firewall medzi telefónom a internetom. Po úspešnej konfigurácii sa telefón pripojí k internetu prostredníctvom proxy servera, ktorý chráni telefón pred kybernetickým útokom.

Po nakonfigurovaní sa funkcia HTTP proxy vzťahuje na všetky aplikácie, ktoré používajú protokol HTTP. Príklad:

- GDS (Activation Code Onboarding)

- Aktivácia zariadenia EDOS

- Onboarding do Webex Cloudu (cez EDOS alebo GDS)

- Vlastná certifikačná autorita

- Poskytovanie

- Zvýšenie verzie firmvéru

- Správa o stave telefónu

- Nahrať PRT

- Služby XSI

- Webex Služby

- V súčasnosti táto funkcia podporuje iba IPv4.

- Nastavenia HTTP proxy je možné uchovať po prvej registrácii telefónu (OOB).

| 1 |

Prejdite na webovú stránku správy telefónu. |

| 2 |

Vyberte položku . |

| 3 |

V časti Nastavenie HTTP Proxy vyberte z roletového zoznamu Režim proxy režim a nakonfigurujte súvisiace parametre. Ďalšie informácie o parametroch a požadovaných parametroch pre jednotlivé režimy proxy nájdete v téme Parametre pre nastavenie HTTP proxy. |

| 4 |

Kliknite na možnosť Odoslať všetky zmeny. |

Parametre pre nastavenia HTTP proxy

Nasledujúca tabuľka definuje funkciu a použitie parametrov HTTP proxy v časti Nastavenia HTTP Proxy v časti Hlas Tab vo webovom rozhraní telefónu. Definuje tiež syntax reťazca, ktorý sa pridá do konfiguračného súboru telefónu (cfg.xml) s kódom XML na konfiguráciu parametra.

| Parameter | Popis |

|---|---|

| Režim servera proxy | Určuje režim HTTP proxy, ktorý telefón používa, alebo zakáže funkciu HTTP proxy.

Vykonajte jeden z nasledovných krokov:

Povolené hodnoty: Automaticky, Manuálne a Vypnuté Predvolené nastavenie: vypnuté |

| Automatické zisťovanie webového servera proxy | Určuje, či telefón používa na načítanie súboru PAC protokol WPAD (Web Proxy Auto Discovery). Protokol WPAD používa DHCP alebo DNS alebo oba sieťové protokoly na automatické vyhľadanie súboru automatickej konfigurácie servera proxy (PAC). Súbor PAC sa používa na výber proxy servera pre danú adresu URL. Tento súbor môže byť hosťovaný lokálne alebo v sieti.

Vykonajte jeden z nasledovných krokov:

Povolené hodnoty: Áno a Nie Predvolená hodnota: Áno |

| ADRESA PAC | URL súboru PAC. Príklad: TFTP, HTTP a HTTPS sú podporované. Ak nastavíte režim servera proxy na možnosť Automatické zisťovanie a automatické zisťovanie webového servera proxy na hodnotu Nie , musíte tento parameter nakonfigurovať. Vykonajte jeden z nasledovných krokov:

Predvolené: prázdne |

| Hostiteľ servera proxy | IP adresu alebo názov hostiteľa servera proxy hostiteľa, ku ktorému má telefón získať prístup. Príklad:

Schéma ( Ak nastavíte režim servera proxy na možnosť Manuálne , musíte tento parameter nakonfigurovať. Vykonajte jeden z nasledovných krokov:

Predvolené: prázdne |

| Port servera proxy | Číslo portu hostiteľského servera proxy. Ak nastavíte režim servera proxy na možnosť Manuálne , musíte tento parameter nakonfigurovať. Vykonajte jeden z nasledovných krokov:

Predvolené: 3128 |

| Overenie serverom proxy | Určuje, či používateľ musí poskytnúť autentifikačné poverenia (meno používateľa a heslo), ktoré vyžaduje server proxy. Tento parameter sa konfiguruje podľa aktuálneho správania proxy servera. Ak nastavíte parameter na hodnotu Áno, musíte nakonfigurovať meno používateľa a heslo. Podrobnosti o parametroch nájdete v parametri "Používateľské meno" a "Heslo" v tejto tabuľke. Konfigurácia parametrov sa prejaví, keď je režim proxy nastavený na možnosť Manuálne . Vykonajte jeden z nasledovných krokov:

Povolené hodnoty: Áno a Nie Predvolené: Nie |

| Meno používateľa | Meno používateľa poverenia na serveri proxy. Ak je režim servera proxy nastavený na možnosť Manuálne a overenie servera proxy je nastavené na hodnotu Áno, musíte nakonfigurovať parameter. Vykonajte jeden z nasledovných krokov:

Predvolené: prázdne |

| Heslo | Heslo zadaného používateľského mena na účely autentifikácie servera proxy. Ak je režim servera proxy nastavený na možnosť Manuálne a overenie servera proxy je nastavené na hodnotu Áno, musíte nakonfigurovať parameter. Vykonajte jeden z nasledovných krokov:

Predvolené: prázdne |

| Režim servera proxy | Požadované parametre | Popis |

|---|---|---|

| Off | Nepoužité | V telefóne je zakázané HTTP proxy. |

| Manuálne | Hostiteľ servera proxy Port servera proxy Overenie serverom proxy: Áno Meno používateľa Heslo | Manuálne zadajte server proxy (názov hostiteľa alebo IP adresu) a port servera proxy. Ak proxy server vyžaduje autentifikáciu, musíte ďalej zadať užívateľské meno a heslo. |

| Hostiteľ servera proxy Port servera proxy Overenie serverom proxy: Nie | Manuálne zadajte server proxy. Server proxy nevyžaduje overovacie poverenia. | |

| Automaticky | Automatické zisťovanie webového servera proxy: Nie ADRESA PAC | Zadajte platnú adresu URL PAC na načítanie súboru PAC. |

| Automatické zisťovanie webového servera proxy: Áno |

Používa protokol WPAD na automatické načítanie súboru PAC. |

Povoliť režim iniciovaný klientom pre rokovania o bezpečnosti mediálnej roviny

Ak chcete chrániť relácie médií, môžete telefón nakonfigurovať tak, aby inicioval rokovania o zabezpečení mediálneho lietadla so serverom. Bezpečnostný mechanizmus sa riadi normami uvedenými v RFC 3329 a jeho rozšíreným návrhom názvov bezpečnostných mechanizmov pre médiá (pozri https://tools.ietf.org/html/draft-dawes-sipcore-mediasec-parameter-08#ref-2). Na prepravu rokovaní medzi telefónom a serverom je možné použiť protokol SIP cez UDP, TCP, a TLS. Môžete obmedziť, že vyjednávanie o bezpečnosti mediálnej roviny sa použije iba vtedy, keď je signalizačný prenosový protokol TLS.

| Parameter | Popis |

|---|---|

|

Požiadavka MediaSec |

Určuje, či telefón iniciuje rokovania o zabezpečení média so serverom. Vykonajte jeden z nasledovných krokov:

Povolené hodnoty: Áno | nie

Predvolené: Nie |

|

MediaSec iba cez TLS |

Určuje signalizačný prenosový protokol, na ktorý sa vzťahuje vyjednávanie o bezpečnosti lietadla média. Pred nastavením tohto poľa na hodnotu Áno sa uistite, že protokol prenosu signalizácie je TLS. Vykonajte jeden z nasledovných krokov:

Povolené hodnoty: Áno | nie

Predvolené: Nie |

| 1 |

Prejdite na webovú stránku správy telefónu. |

| 2 |

Vyberte položku . |

| 3 |

V časti SIP Nastavenia nastavte polia Žiadosť MediaSec a MediaSec nad TLS Iba tak, ako je definované vo vyššie uvedenej tabuľke. |

| 4 |

Kliknite na možnosť Odoslať všetky zmeny. |

Zabezpečenie WLAN

Pretože všetky zariadenia WLAN, ktoré sú v dosahu, môžu prijímať všetku ostatnú prevádzku WLAN, zabezpečenie hlasovej komunikácie je v sieťach WLAN rozhodujúce. Aby sa zabezpečilo, že votrelci nebudú manipulovať ani nezachytiť hlasovú prevádzku, architektúra Cisco SAFE Security podporuje telefón. Ďalšie informácie o zabezpečení sietí nájdete v téme http://www.cisco.com/en/US/netsol/ns744/networking_solutions_program_home.html.

Riešenie bezdrôtovej IP telefónie Cisco poskytuje zabezpečenie bezdrôtovej siete, ktoré zabraňuje neoprávneným prihláseniam a narušeniu komunikácie pomocou nasledujúcich metód overovania, ktoré telefón podporuje:

-

Otvorené overenie: Každé bezdrôtové zariadenie môže požiadať o overenie v otvorenom systéme. Prístupový bod, ktorý prijme žiadosť, môže udeliť autentifikáciu ktorémukoľvek žiadateľovi alebo len žiadateľom, ktorí sa nachádzajú v zozname používateľov. Komunikácia medzi bezdrôtovým zariadením a prístupovým bodom (AP) mohla byť nešifrovaná.

-

Rozšíriteľný autentifikačný protokol – flexibilné overovanie prostredníctvom zabezpečeného tunelovania (EAP-FAST) Autentifikácia: Táto architektúra zabezpečenia klient-server šifruje EAP transakcie v rámci tunela Transport Level Security (TLS) medzi prístupovým bodom a serverom RADIUS, ako je napríklad Identity Services Engine (ISE).

Tunel TLS používa poverenia chráneného prístupu (PAC) na autentifikáciu medzi klientom (telefónom) a serverom RADIUS. Server odošle klientovi (telefónu) ID autority (AID), ktoré v TURN vyberie príslušné PAC. Klient (telefón) vráti PAC-Opaque na server RADIUS. Server dešifruje PAC primárnym kľúčom. Oba koncové body teraz obsahujú kľúč PAC a vytvorí sa tunel TLS. EAP-FAST podporuje automatické poskytovanie PAC, ale musíte ho povoliť na serveri RADIUS.

V systéme ISE predvolene platnosť PAC vyprší o týždeň. Ak má telefón PAC s vypršanou platnosťou, overenie pomocou servera RADIUS trvá dlhšie, kým telefón dostane nový PAC. Aby ste sa vyhli oneskoreniam pri poskytovaní PAC, nastavte dobu vypršania platnosti PAC na 90 dní alebo dlhšie na serveri ISE alebo RADIUS.

-

Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) Autentifikácia: EAP-TLS vyžaduje certifikát klienta na autentifikáciu a prístup do siete. V prípade bezdrôtového pripojenia EAP-TLS môže byť certifikátom klienta certifikát MIC, LSC, alebo certifikát nainštalovaný používateľom.

-

Protected Extensible Authentication Protocol (PEAP): Cisco proprietárna vzájomná autentifikačná schéma založená na hesle medzi klientom (telefónom) a serverom RADIUS. Telefón môže používať PEAP na autentifikáciu v bezdrôtovej sieti. Podporované sú metódy overovania PEAP-MSCHAPV2 aj PEAP-GTC.

-

Predzdieľaný kľúč (PSK): Telefón podporuje formát ASCII. Tento formát musíte použiť pri nastavovaní predzdieľaného kľúča WPA/WPA2/SAE:

ASCII: reťazec znakov ASCII s dĺžkou 8 až 63 znakov (0-9, malé a veľké písmená A-Z a špeciálne znaky)

Príklad: GREG123567@9ZX&W

Nasledujúce schémy overovania používajú server RADIUS na správu autentifikačných kľúčov:

-

WPA/WPA2/WPA3: Používa informácie o serveri RADIUS na generovanie jedinečných kľúčov na overenie. Keďže tieto kľúče sú generované na centralizovanom serveri RADIUS, WPA2/WPA3 poskytuje väčšiu bezpečnosť ako WPA predzdieľané kľúče, ktoré sú uložené v prístupovom bode a telefóne.

-

Rýchly zabezpečený roaming: Používa informácie zo servera RADIUS a bezdrôtového doménového servera (WDS) na správu a overovanie kľúčov. WDS vytvára vyrovnávaciu pamäť bezpečnostných poverení pre klientske zariadenia s podporou FT pre rýchlu a bezpečnú opätovnú autentifikáciu. Cisco Stolový telefón 9861 a 9871 a Cisco Video Phone 8875 podporujú 802.11r (FT). Podporované sú vzduchom aj DS, ktoré umožňujú rýchly a bezpečný roaming. Dôrazne však odporúčame použiť metódu 802.11r (FT) nad vzduchom.

Pri WPA/WPA2/WPA3 sa šifrovacie kľúče nezadávajú do telefónu, ale automaticky sa odvodzujú medzi prístupovým bodom a telefónom. Používateľské meno a heslo EAP, ktoré sa používajú na overenie, však musia byť zadané na každom telefóne.

Aby bola hlasová prevádzka bezpečná, telefón podporuje šifrovanie TKIP a AES. Keď sa tieto mechanizmy používajú na šifrovanie, medzi prístupovým bodom a telefónom sú šifrované pakety signalizačných SIP aj hlasové pakety protokolu prenosu v reálnom čase (RTP).

- TKIP

-

WPA používa šifrovanie TKIP, ktoré má oproti WEP niekoľko vylepšení. TKIP poskytuje šifrovanie kľúčom pre každý paket a dlhšie inicializačné vektory (IV), ktoré posilňujú šifrovanie. Okrem toho kontrola integrity správ (MIC) zabezpečuje, že šifrované pakety sa nemenia. TKIP odstraňuje predvídateľnosť WEP, ktorá pomáha votrelcom dešifrovať kľúč WEP.

- AES

-

Metóda šifrovania používaná na overovanie WPA2/WPA3. Tento národný štandard pre šifrovanie používa symetrický algoritmus, ktorý má rovnaký kľúč na šifrovanie a dešifrovanie. AES používa šifrovanie Cipher Blocking Chain (CBC) s veľkosťou 128 bitov, ktoré podporuje minimálne veľkosti kľúčov 128 bitov, 192 bitov a 256 bitov. Telefón podporuje veľkosť kľúča 256 bitov.

Cisco Stolový telefón 9861 a 9871 a Cisco Video Phone 8875 nepodporujú Cisco Key Integrity Protocol (CKIP) s CMIC.

Schémy overovania a šifrovania sú nastavené v rámci bezdrôtovej siete LAN. VLAN sú konfigurované v sieti a na prístupových bodoch a špecifikujú rôzne kombinácie autentifikácie a šifrovania. SSID sa spája s VLAN a konkrétnou autentifikačnou a šifrovacou schémou. Ak chcete, aby sa bezdrôtové klientske zariadenia úspešne overili, musíte na prístupových bodoch a v telefóne nakonfigurovať rovnaké identifikátory SSID s ich schémami overovania a šifrovania.

Niektoré schémy overovania vyžadujú špecifické typy šifrovania.

- Ak používate WPA predzdieľaný kľúč, WPA2 predzdieľaný kľúč alebo SAE, predzdieľaný kľúč musí byť staticky nastavený v telefóne. Tieto klávesy sa musia zhodovať s klávesmi, ktoré sú na prístupovom bode.

-

Telefón podporuje automatické vyjednávanie EAP pre FAST alebo PEAP, ale nie pre TLS. Pre režim EAP-TLS ho musíte zadať.

Schémy overovania a šifrovania v nasledujúcej tabuľke zobrazujú možnosti konfigurácie siete pre telefón, ktorá zodpovedá konfigurácii prístupového bodu.

| Typ FSR | Overovanie | Správa kľúčov | Šifrovanie | Chránený rámec správy (PMF) |

|---|---|---|---|---|

| 802.11r (FT) | PSK |

WPA-PSK WPA-PSK-SHA256 FT-PSK | AES | Nie |

| 802.11r (FT) | WPA3 |

SAE FT-SAE | AES | Áno |

| 802.11r (FT) | EAP-TLS |

WPA-EAP FT-EAP | AES | Nie |

| 802.11r (FT) | EAP-TLS (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Áno |

| 802.11r (FT) | EAP-FAST |

WPA-EAP FT-EAP | AES | Nie |

| 802.11r (FT) | EAP-FAST (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Áno |

| 802.11r (FT) | EAP-PEAP |

WPA-EAP FT-EAP | AES | Nie |

| 802.11r (FT) | EAP-PEAP (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Áno |

Nastavenie profilu Wi-Fi

Profil Wi-Fi môžete nakonfigurovať z webovej stránky telefónu alebo zo stránky opätovnej synchronizácie profilu vzdialeného zariadenia a potom priradiť profil k dostupným sieťam Wi-Fi. Tento profil Wi-Fi môžete použiť na pripojenie k sieti Wi-Fi. V súčasnosti je možné nakonfigurovať iba jeden profil Wi-Fi.

Profil obsahuje parametre potrebné na to, aby sa telefóny mohli pripojiť k serveru telefónu cez pripojenie Wi-Fi. Keď vytvoríte a používate profil Wi-Fi, vy ani vaši používatelia nemusíte konfigurovať bezdrôtovú sieť pre jednotlivé telefóny.

Profil Wi-Fi umožňuje zakázať alebo obmedziť zmeny v konfigurácii Wi-Fi na telefóne zo strany používateľov.

Odporúčame, aby ste pri používaní profilu Wi-Fi používali zabezpečený profil s protokolmi s povoleným šifrovaním na ochranu kľúčov a hesiel.

Keď nastavíte telefóny na používanie metódy overovania EAP-FAST v režime zabezpečenia, vaši používatelia potrebujú na pripojenie k prístupovému bodu individuálne poverenia.

| 1 |

Prejdite na webovú stránku telefónu. |

| 2 |

Vyberte položku . |

| 3 |

V časti Wi-Fi Profil (n) nastavte parametre podľa popisu v nasledujúcej tabuľke Parametre pre profil Wi-Fi. Konfigurácia profilu Wi-Fi je k dispozícii aj na prihlásenie používateľa.

|

| 4 |

Kliknite na možnosť Odoslať všetky zmeny. |

Parametre profilu Wi-Fi

Nasledovná tabuľka definuje funkcie a použitie každého parametra v sekcii Wi-Fi profil(n) na karte Systém na webovej stránke telefónu. Definuje tiež syntax reťazca, ktorý sa pridá do konfiguračného súboru telefónu (cfg.XML) na konfiguráciu parametra.

| Parameter | Popis |

|---|---|

| Názov siete | Umožňuje zadať názov SSID, ktorý sa bude zobrazovať v telefóne. Viaceré profily môžu mať rovnaký názov siete s rôznymi režimami zabezpečenia. Vykonajte jeden z nasledovných krokov:

Predvolené: prázdne |

| Režim zabezpeč. | Umožňuje vybrať režim overenia používaný na zabezpečenie prístupu k sieti Wi-Fi. V závislosti od vybranej metódy sa zobrazí pole hesla, aby ste mohli zadať poverenia, ktoré sú potrebné na pripojenie k tejto sieti Wi-Fi. Vykonajte jeden z nasledovných krokov:

Predvolená hodnota: Automaticky |

| ID používateľa siete Wi-Fi | Umožňuje zadať ID užívateľa pre profil siete. Toto pole je k dispozícii, keď režim zabezpečenia nastavíte na možnosť Auto, EAP-FAST alebo EAP-PEAP. Toto je povinné pole s maximálnou dĺžkou 32 alfanumerických znakov. Vykonajte jeden z nasledovných krokov:

Predvolené: prázdne |

| Heslo pre sieť Wi-Fi | Umožňuje zadať heslo pre zadané ID používateľa Wi-Fi. Vykonajte jeden z nasledovných krokov:

Predvolené: prázdne |

| Frekvenčné pásmo | Umožňuje vybrať frekvenčné pásmo signálu bezdrôtového prenosu v sieti WLAN. Vykonajte jeden z nasledovných krokov:

Predvolená hodnota: Automaticky |

| Vybrať certifikát | Umožňuje vybrať typ certifikátu pre počiatočnú registráciu certifikátu a obnovenie certifikátu v bezdrôtovej sieti. Tento proces je k dispozícii len pre overenie 802.1X. Vykonajte jeden z nasledovných krokov:

Predvolené nastavenie: Výroba je nainštalovaná |

Kontrola stavu zabezpečenia zariadenia v telefóne

Telefón automaticky kontroluje stav zabezpečenia zariadenia. Ak sa v telefóne zistia potenciálne bezpečnostné hrozby, v ponuke Problémy a diagnostika sa môžu zobraziť podrobnosti o problémoch. Na základe nahlásených problémov môže správca vykonať operácie na zabezpečenie a upevnenie telefónu.

Stav zabezpečenia zariadenia je dostupný pred registráciou telefónu do systému riadenia hovorov (Webex Calling alebo BroadWorks).

Ak chcete zobraziť podrobnosti o problémoch so zabezpečením telefónu, postupujte takto:

| 1 |

Stlačte tlačidlo Nastavenia |

| 2 |

Vyberte položku . Správa o zabezpečení zariadenia v súčasnosti obsahuje nasledujúce problémy:

|

| 3 |

Požiadajte správcu o podporu pri riešení problémov so zabezpečením. |

.

.