- Головна

- /

- Стаття

Cisco IP Phone на 9800/8875 (Multiplatform)

У цій статті

У цій статтіЦя довідкова стаття призначена для Cisco Desk Phone 9800 Series та Cisco Video Phone 8875, зареєстрованих на Cisco BroadWorks або Webex Calling.

Сертифікат спеціального пристрою (CDC) на 802.1X

Інсталяція сертифіката настроюваного пристрою вручну

Ви можете вручну встановити сертифікат користувацького пристрою (CDC) на телефон, завантаживши сертифікат із веб-сторінки адміністрації телефону.

Перш ніж почати

Перш ніж інсталювати сертифікат настроюваного пристрою для телефону, потрібно мати:

- Файл сертифіката (.p12 або .pfx), збережений на ПК. Файл містить сертифікат і закритий ключ.

- Витяг пароля сертифіката. Пароль використовується для розшифрування файлу сертифіката.

| 1 |

Відкрийте веб-сторінку адміністрування телефона. |

| 2 |

Виберіть Сертифікат. |

| 3 |

У розділі « Додати сертифікат» натисніть « Огляд ...». |

| 4 |

Перейдіть до сертифіката на ПК. |

| 5 |

У полі Extract password (Пароль для розпакування) введіть пароль для розпакування сертифіката. |

| 6 |

Натисніть Upload (Завантажити). Якщо файл сертифіката та пароль правильні, ви отримаєте повідомлення "

Сертифікат додано". В іншому випадку не вдасться завантажити файл із повідомленням про помилку, яке вказує на те, що сертифікат не можна завантажити. |

| 7 |

Щоб перевірити відомості про встановлений сертифікат, натисніть «Переглянути » в розділі «Існуючі сертифікати ». |

| 8 |

Щоб видалити встановлений сертифікат з телефону, натисніть Видалити в розділі Існуючі сертифікати . Як тільки ви натиснете кнопку, операція видалення почнеться негайно без підтвердження.

Якщо сертифікат буде успішно видалено, ви отримаєте повідомлення " |

Автоматична інсталяція сертифіката користувацького пристрою від SCEP

Ви можете налаштувати параметри простого протоколу реєстрації сертифіката (SCEP) для автоматичної інсталяції сертифіката спеціального пристрою (CDC), якщо ви не хочете завантажувати файл сертифіката вручну або у вас немає файлу сертифіката.

Коли параметри SCEP налаштовані правильно, телефон надсилає запити на сервер SCEP, а сертифікат ЦС перевіряється пристроєм за допомогою визначеного відбитка пальця.

Перш ніж почати

Перш ніж виконати автоматичну інсталяцію сертифіката настроюваного пристрою для телефону, необхідно мати:

- Адреса сервера SCEP

- Відбиток кореневого сертифіката ЦС за SHA-1 або SHA-256 для сервера SCEP.

| 1 |

Відкрийте веб-сторінку адміністрування телефона. |

| 2 |

Виберіть Сертифікат. |

| 3 |

У розділі Конфігурація SCEP 1 встановіть параметри, як описано в наступній таблиці Параметри для конфігурації SCEP. |

| 4 |

Натисніть "Надіслати всі зміни". |

Параметри для конфігурації SCEP

У наведеній нижче таблиці описано функцію та використання параметрів конфігурації SCEP у розділі Конфігурація SCEP 1 під Сертифікатом Tab у веб-інтерфейсі телефону. Він також визначає синтаксис рядка, який додається у файл конфігурації телефону (cfg.XML) для налаштування параметра.

| Параметр | Опис |

|---|---|

| Сервер |

Адреса сервера SCEP. Цей параметр є обов'язковим. Виконайте одну з таких дій:

Допустимі значення: URL-адреса або IP-адреса. Схема HTTPS не підтримується. За замовчуванням: пусто |

| Корінь ЦС Відбиток пальця |

Відбиток SHA256 або SHA1 кореневого ЦС для перевірки під час процесу SCEP. Цей параметр є обов'язковим. Виконайте одну з таких дій:

За замовчуванням: пусто |

| Пароль виклику |

Пароль виклику для авторизації Certificate Authority (CA) на телефоні під час реєстрації сертифіката через SCEP. Цей параметр не є обов'язковим. Згідно з фактичним середовищем SCEP, поведінка пароля виклику може бути різною.

Виконайте одну з таких дій:

За замовчуванням: пусто |

Налаштування параметрів SCEP за допомогою DHCP опції 43

Окрім реєстрації сертифіката SCEP за допомогою ручних конфігурацій на веб-сторінці телефону, ви також можете використовувати опцію DHCP 43 для заповнення параметрів із сервера DHCP. Параметр DHCP 43 попередньо налаштований з параметрами SCEP, пізніше телефон може отримати параметри з сервера DHCP для виконання реєстрації сертифіката SCEP.

- Конфігурація параметрів SCEP за допомогою опції DHCP 43 доступна лише для телефону, де виконується скидання до заводських налаштувань.

- Телефони не можна розміщувати в мережі, яка підтримує як Опцію 43, так і віддалену ініціалізацію (наприклад, Опції 66,160,159,150 або хмарне забезпечення). В іншому випадку телефони можуть не отримати конфігурації Option 43.

Щоб зареєструвати сертифікат SCEP, налаштувавши параметри SCEP у варіанті DHCP 43, виконайте такі дії:

- Підготуйте середовище SCEP.

Для отримання інформації про налаштування середовища SCEP зверніться до документації вашого сервера SCEP.

- Налаштуйте параметр DHCP 43 (визначено в 8.4 Специфічна інформація для постачальників, RFC 2132).

Підпараметри (10–15) зарезервовані для методу:

Параметр на веб-сторінці телефону Підваріант Тип Довжина (байт) Обов’язково Режим FIPS 10 Логічні 1 Ні* Сервер 11 Рядок 208 - довжина (Пароль виклику) Так Корінь ЦС Відбиток пальця 12 двійковий 20 або 32 Так Пароль виклику 13 Рядок 208 - довжина (Сервер) Ні* Увімкніть аутентифікацію 802.1X 14 Логічні 1 Ні Вибір сертифіката 15 8-біт без знаку 1 Ні Коли ви використовуєте варіант DHCP 43, зверніть увагу на наступні характеристики методу:

- Підпараметри (10–15) зарезервовано для сертифіката користувацького пристрою (CDC).

- Максимальна довжина варіанту DHCP 43 становить 255 байт.

- Максимальна довжина пароля Server + Challenge має бути меншою за 208 байт.

- Значення режиму FIPS має відповідати конфігурації ініціалізації вбудованого обладнання. В іншому випадку телефону не вдасться відновити раніше встановлений сертифікат після підключення. Специфічно

- Якщо телефон буде зареєстрований у середовищі, де режим FIPS вимкнено, вам не потрібно налаштовувати параметр FIPS Mode у варіанті DHCP 43. За замовчуванням режим FIPS вимкнено.

- Якщо телефон буде зареєстрований у середовищі, де ввімкнено режим FIPS, ви повинні увімкнути режим FIPS у варіанті DHCP опції 43. Дивіться розділ Увімкнення режиму FIPS для отримання детальної інформації.

- Пароль у варіанті 43 вказано у відкритому тексті.

Якщо пароль виклику порожній, телефон використовує MIC/SUDI для початкової реєстрації та поновлення сертифіката. Якщо пароль виклику налаштовано, він використовується лише для початкової реєстрації, а встановлений сертифікат буде використовуватися для продовження сертифіката.

- Увімкнути аутентифікацію 802.1X і вибір сертифіката використовуються лише для телефонів, підключених до дротової мережі.

- DHCP варіант 60 (ідентифікатор класу постачальника) використовується для ідентифікації моделі пристрою.

У наступній таблиці наведено приклад варіанту DHCP 43 (підваріанти 10–15):

Підпараметр десятковий/шістнадцятковий Довжина значення (байт) десяткове/шістнадцяткове Значення Шістнадцяткове значення 10/0А 1/01 1 (0: вимкнено; 1: увімкнено) 01 11/0Б 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0С 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0д 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1 (0: Ні; 1: Так) 01 15/0f 1/01 1 (0: Виробництво встановлено; 1: Встановлено на замовлення) 01 Підсумок значень параметрів:

-

Режим FIPS =

Увімкнено -

Сервер =

http://10.79.57.91 -

Відбиток кореневого ЦС =

12040870625C5B755D73F5925285F8F5FF5D55AF -

Пароль виклику =

D233CCF9B9952A15 -

Увімкнути аутентифікацію 802.1X =

Так -

Вибір сертифіката =

Встановлено на замовлення

Синтаксис кінцевого шістнадцяткового значення:

{<suboption><length><value>}...Відповідно до наведених вище значень параметрів, кінцеве шістнадцяткове значення виглядає наступним чином:

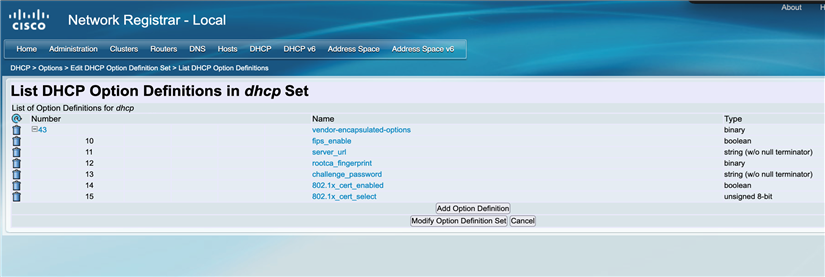

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - Налаштуйте варіант DHCP 43 на сервері DHCP.На цьому кроці наведено приклад конфігурації параметра DHCP 43 на Cisco Network Register.

- Додайте набір визначень опції DHCP.

Рядок опції постачальника – це назва моделі телефонів IP. Допустиме значення: DP-9841, DP-9851, DP-9861, DP-9871 або CP-8875.

- Додайте параметр DHCP 43 та підпараметри до набору визначень опції DHCP.

Приклад:

- Додайте опції 43 до політики DHCP та встановіть значення наступним чином:

Приклад:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - Перевірте налаштування. Ви можете використовувати Wireshark для фіксації слідів мережевого трафіку між телефоном і сервісом.

- Додайте набір визначень опції DHCP.

- Виконайте скидання до заводських налаштувань телефону.

Після скидання налаштувань телефону параметри Server, Root CA, Fingerprint і Challenge Password будуть заповнені автоматично. Ці параметри знаходяться в розділі SCEP Configuration 1 від на веб-сторінці адміністрації телефону.

Щоб перевірити відомості про встановлений сертифікат, натисніть «Переглянути » в розділі «Існуючі сертифікати ».

Щоб перевірити статус інсталяції сертифіката, виберіть сертифіката. Статус завантаження 1 показує останній результат. Якщо під час реєстрації сертифіката виникає будь-яка проблема, у статусі завантаження може відображатися причина проблеми для усунення неполадок.

Якщо автентифікація за допомогою пароля виклику не пройде, користувачам буде запропоновано ввести пароль на екрані телефону. - (Необов'язково): щоб видалити встановлений сертифікат із телефону, натисніть Видалити в розділі Наявні сертифікати .Як тільки ви натиснете кнопку, операція видалення почнеться негайно без підтвердження.

Продовження сертифікату SCEP

Сертифікат пристрою може бути автоматично поновлений за допомогою процесу SCEP.

- Телефон кожні 4 години перевіряє, чи закінчиться термін дії сертифіката через 15 днів. Якщо так, телефон автоматично розпочне процес оновлення сертифіката.

- Якщо пароль виклику порожній, телефон використовує MIC/SUDI як для початкової реєстрації, так і для поновлення сертифіката. Якщо пароль виклику налаштований, він використовується лише для початкової реєстрації, існуючий/встановлений сертифікат використовується для продовження сертифіката.

- Телефон не видаляє старий сертифікат пристрою, доки не отримає новий.

- Якщо не вдається оновити сертифікат через закінчення терміну дії сертифіката пристрою або центру сертифікації, телефон автоматично ініціює початкову реєстрацію. Тим часом, якщо автентифікація за допомогою пароля виклику не вдається, на екрані телефону з'являється екран введення пароля, і користувачам пропонується ввести пароль виклику на телефоні.

Встановіть мінімальну версію TLS для клієнта та сервера

За замовчуванням мінімальна версія TLS для клієнта та сервера становить 1.2. Це означає, що клієнт і сервер погоджуються встановлювати з'єднання з TLS 1.2 або вище. Підтримувана максимальна версія TLS для клієнта та сервера – 1.3. При налаштуванні, мінімальна версія TLS буде використовуватися для переговорів між клієнтом TLS і сервером TLS.

Ви можете встановити мінімальну версію TLS для клієнта та сервера відповідно, наприклад 1.1, 1.2 або 1.3.

Перш ніж почати

| 1 |

Відкрийте веб-сторінку адміністрування телефона. |

| 2 |

Виберіть . |

| 3 |

У розділі Налаштування безпеки налаштуйте параметр TLS Client Min Version.

Ви також можете налаштувати цей параметр у файлі конфігурації (cfg.XML): <TLS_Client_Min_Version ua="na">TLS 1.2</TLS_Client_Min_Version>

Допустимі значення: TLS 1.1, TLS1.2 і TLS 1.3. За замовчуванням: TLS 1.2 |

| 4 |

У розділі Налаштування безпеки налаштуйте параметр TLS Server Min Version. Webex Calling не підтримує TLS 1.1.

Ви також можете налаштувати цей параметр у файлі конфігурації (cfg.XML): <TLS_Server_Min_Version ua="na">TLS 1.2</TLS_Server_Min_Version>

Допустимі значення: TLS 1.1, TLS1.2 та TLS 1.3. За замовчуванням: TLS 1.2 |

| 5 |

Натисніть "Надіслати всі зміни". |

Увімкнення режиму FIPS

Ви можете зробити телефон сумісним із федеральними стандартами обробки інформації (FIPS).

FIPS – це набір стандартів, які описують обробку документів, алгоритми шифрування та інші стандарти інформаційних технологій для використання в невійськовому уряді та урядовими підрядниками та постачальниками, які співпрацюють з агентствами. CiscoSSL FOM (FIPS Object Module) є ретельно визначеним програмним компонентом і розроблений для сумісності з бібліотекою CiscoSSL, тому продукти, що використовують бібліотеку CiscoSSL і API, можуть бути перетворені на використання перевіреної криптографії FIPS 140-2 з мінімальними зусиллями.

| 1 |

Відкрийте веб-сторінку адміністрування телефона. |

| 2 |

Виберіть . |

| 3 |

У розділі «Налаштування безпеки» виберіть «Так» або «Ні» з параметра «Режим FIPS». |

| 4 |

Натисніть "Надіслати всі зміни". Коли ви ввімкнете FIPS, на телефоні безперебійно працюватимуть такі функції:

|

Видалення сертифіката безпеки вручну

Якщо простий протокол реєстрації сертифікатів (SCEP) недоступний, сертифікат безпеки можна видалити з телефона вручну.

| 1 |

На вебсторінці адміністрування телефона виберіть Certificates (Сертифікати). |

| 2 |

Знайдіть на сторінці Certificates (Сертифікати) потрібний сертифікат. |

| 3 |

Натисніть Видалити. |

| 4 |

Перезапустіть телефон після завершення видалення. |

Встановлення паролів користувача та адміністратора

Після першої реєстрації телефону в системі керування викликами або скидання до заводських налаштувань телефону необхідно встановити паролі користувача та адміністратора для підвищення безпеки телефону. Після того, як паролі будуть встановлені, ви зможете отримати доступ до веб-інтерфейсу телефону.

За замовчуванням паролі користувача та адміністратора порожні. Тому ви можете знайти проблему «Пароль не надано» на ».

| 1 |

Відкриття вебсторінки адміністрування телефона |

| 2 |

Виберіть . |

| 3 |

(Необов'язково) У розділі «Конфігурація системи» встановіть для параметра «Відображати попередження пароля» значення «Так», а потім натисніть « Надіслати всі зміни». Ви також можете включити параметри у файлі конфігурації телефону (cfg.XML).

За замовчуванням: Так Параметри: Так|Ні Якщо для параметра встановлено значення Ні, попередження про пароль не з'явиться на екрані телефону. |

| 4 |

Знайдіть параметр User Password або Admin Password і натисніть Change Password поруч з параметром. |

| 5 |

Введіть поточний пароль користувача в поле Старий пароль . Якщо у вас немає пароля, залиште поле пустим. Значення за замовчуванням: пусто.

|

| 6 |

Введіть новий пароль у поле « Новий пароль ». Правила дії пароля:

Якщо новий пароль не відповідає вимогам, у налаштуванні буде відмовлено. |

| 7 |

Натисніть Submit (Надіслати). На вебсторінці відобразиться повідомлення Після того, як ви встановили пароль користувача, цей параметр відображає наступне у файлі конфігурації телефону XML (cfg.XML):

|

Автентифікація 802.1X

IP-телефони Cisco підтримують автентифікацію 802.1X.

Як правило, IP-телефони Cisco й комутатори Cisco Catalyst використовують протокол Cisco Discovery Protocol (CDP) для взаємної ідентифікації та визначення таких параметрів, як розподіл VLAN і вимоги до живлення через лінію. CDP не ідентифікує локально під’єднані робочі станції. IP-телефони Cisco IP Phones забезпечують механізм фільтрації EAPOL. Цей механізм дозволяє робочій станції, підключеній до IP-телефона Cisco, передавати повідомлення EAPOL автентифікатору 802.1X на комутаторі локальної мережі. Механізм фільтрації гарантує, що IP-телефон не працюватиме як комутатор локальної мережі для автентифікації кінцевої точки даних, перш ніж отримає доступ до мережі.

IP-телефони Cisco також підтримують надсилання повідомлення EAPOL Logoff через проксі-сервер. Якщо локально під’єднаний ПК відключається від IP-телефона, комутатор локальної мережі не бачить збою фізичного зв’язку, тому що з’єднання між комутатором локальної мережі й IP-телефоном зберігається. Щоб уникнути порушення цілісності мережі, IP-телефон надсилає комутатору повідомлення EAPOL-Logoff від імені низхідного ПК, після чого комутатор локальної мережі видаляє запис про автентифікацію цього ПК.

Для роботи автентифікації 802.1X потрібно кілька компонентів:

-

IP-телефон Cisco. Телефон ініціює запит на доступ до мережі. IP-телефони Cisco обладнано запитувачем 802.1X. За його допомогою адміністратори мережі можуть контролювати підключення IP-телефонів до портів комутатора LAN. Поточний випуск запитувача 802.1X телефона використовує для автентифікації в мережі параметри EAP-FAST та EAP-TLS.

-

Сервер автентифікації: сервер автентифікації та комутатор мають бути налаштовані зі спільним секретом, який автентифікує телефон.

-

Комутатор. Комутатор має підтримувати стандарт 802.1X, щоб виконувати роль автентифікатора й передавати повідомлення між телефоном і сервером автентифікації. Після завершення обміну комутатор надає або блокує телефону доступ до мережі.

Щоб налаштувати 802.1X:

-

Налаштуйте решту компонентів, перш ніж вмикати автентифікацію 802.1X на телефоні.

-

Налаштуйте порт ПК. Стандарт 802.1X не враховує VLAN, а тому рекомендовано автентифікувати лише один пристрій для конкретного порту комутатора. Однак деякі комутатори підтримують багатодоменну автентифікацію. Конфігурація комутатора визначає, чи можна підключити ПК до порту ПК телефона.

-

Увімкнення. Якщо ви використовуєте комутатор, який підтримує багатодоменну автентифікацію, то можете ввімкнути порт ПК та підключити до нього ПК. Для таких випадків IP-телефони Cisco підтримують надсилання EAPOL-Logoff через проксі-сервер, щоб стежити за обміном автентифікацією між комутатором і підключеним ПК.

Додаткові відомості про підтримку стандарту IEEE 802.1X на комутаторах Cisco Catalyst див. в посібниках із конфігурації комутатора Cisco Catalyst за адресою:

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

-

Вимкнення. Якщо комутатор не підтримує на одному порту кілька пристроїв, сумісних зі стандартом 802.1X, то в разі ввімкнення автентифікації 802.1X потрібно вимикати порт ПК. Якщо ви не вимкнете цей порт, а потім спробуєте під’єднати до нього ПК, комутатор відмовить у доступі до мережі як телефону, так і ПК.

-

- Налаштуйте голосову VLAN. Стандарт 802.1X не враховує VLAN, а тому вам потрібно налаштовувати цей параметр залежно від підтримки комутатора.

- Підтримується. Якщо ваш комутатор підтримує багатодоменну автентифікацію, то можете використовувати його й надалі для голосової VLAN.

- Не підтримується. Якщо ваш комутатор не підтримує багатодоменну автентифікацію, вимкніть голосову VLAN і призначте порт нативній мережі VLAN.

- (Лише для настільних телефонів серії Cisco 9800)

Cisco Настільний телефон серії 9800 має інший префікс у PID, ніж для інших телефонів Cisco. Щоб ваш телефон пройшов автентифікацію 802.1X, встановіть радіус · User-Name , щоб включити ваш Cisco Desk Phone 9800 Series.

Наприклад, PID телефону 9841 – DP-9841; ви можете встановити Радіус· ім'я користувача для

початку з DPабомістить DP. Ви можете встановити його в обох наступних розділах: -

Увімкнення автентифікації 802.1X

Коли ввімкнено автентифікацію 802.1X, телефон використовує автентифікацію 802.1X для запиту доступу до мережі. Коли аутентифікація 802.1X вимкнена, телефон використовує Cisco Discovery Protocol (CDP) для отримання VLAN та доступу до мережі. Ви також можете переглянути статус транзакції та її зміну в меню на екрані телефону.

Якщо автентифікацію 802.1X увімкнено, ви також можете вибрати сертифікат пристрою (MIC/SUDI або користувацький) для початкової реєстрації та оновлення сертифіката. Як правило, MIC означає Cisco Video Phone 8875, SUDI - для Cisco Desk Phone 9800 Series. CDC може використовуватися для аутентифікації лише у стандарті 802.1x.

| 1 |

Виконайте одну з наведених нижче дій, щоб увімкнути автентифікацію 802.1X:

|

| 2 |

Виберіть сертифікат (MIC або користувацький) для автентифікації 802.1X на веб-сторінці телефону.

Відомості про те, як вибрати тип сертифіката на екрані телефону, наведено в статті Підключення телефону до мережі Wi-Fi.

|

Параметри для аутентифікації 802.1X

|

параметри; |

Варіанти |

За замовчуванням |

Опис |

|---|---|---|---|

|

Автентифікація пристрою |

Увімк. Вимк. |

Вимк. |

Увімкніть або вимкніть аутентифікацію 802.1X на телефоні. Налаштування параметрів можна зберегти після реєстрації телефону в коробці Out-Of-Box (OOB). |

|

Стан транзакції | Вимкнуто |

Відображає стан автентифікації 802.1X. Державою можуть бути (не обмежуючись):

| |

|

Протокол | Немає |

Відображає метод EAP, який використовується для аутентифікації 802.1X. Протокол може бути EAP-FAST або EAP-TLS. | |

|

Тип сертифіката користувача |

Виробництво встановлено Встановлено на замовлення |

Виробництво встановлено |

Виберіть сертифікат для автентифікації 802.1X під час початкової реєстрації та поновлення сертифіката.

Цей параметр з'являється на телефоні тільки при включеній аутентифікації пристрою. |

Перегляд інформації про настройки безпеки на телефоні

|

параметри; |

Опис |

|---|---|

| Аутентифікація 802.1X | Вмикає або вимикає автентифікацію IEEE 802.1X. Докладнішу інформацію дивіться в статті Увімкнення автентифікації 802.1X. |

| Зворотна сумісність з WPA |

Визначає, чи сумісна найстаріша версія захищеного доступу Wi-Fi (WPA) на телефоні для підключення до безпроводової мережі або точки доступу (AP).

Ця функція доступна лише на телефонах 9861/9871/8875. |

Перш ніж почати

Інформацію про налаштування безпеки можна переглянути в меню телефону. Доступність інформації залежить від настройок мережі у вашій організації.

| 1 |

Натисніть Settings (Налаштування). |

| 2 |

Перейдіть до розділу . |

| 3 |

У настройках безпеки перегляньте відомості про безпеку. |

Налаштуйте проксі-сервер

Ви можете налаштувати телефон на використання проксі-сервера для підвищення безпеки. Як правило, HTTP проксі-сервер може надавати такі послуги:

- Маршрутизація трафіку між внутрішніми та зовнішніми мережами

- Фільтрація, моніторинг або ведення журналу трафіку

- Реакції кешування для підвищення продуктивності

Також проксі-сервер HTTP може виступати в ролі брандмауера між телефоном та Інтернетом. Після вдалого налаштування телефон підключається до інтернету через проксі-сервер, який захищає телефон від кібератак.

Після налаштування функція проксі-сервера HTTP застосовується до всіх програм, які використовують протокол HTTP. Наприклад:

- GDS (введення коду активації)

- Активація пристрою EDOS

- Підключення до Webex Cloud (через EDOS або GDS)

- Користувальницький ЦС

- Підготовка

- Оновлення мікропрограм

- Звіт про стан телефону

- Завантаження PRT

- Послуги XSI

- Webex Послуги

- Наразі ця функція підтримує лише IPv4.

- Налаштування проксі-сервера HTTP можна зберегти після реєстрації телефону в Out-Of-Box (OOB).

| 1 |

Відкрийте веб-сторінку адміністрування телефона. |

| 2 |

Виберіть . |

| 3 |

У розділі HTTP Proxy Settings виберіть режим проксі з випадаючого списку Proxy mode і налаштуйте відповідні параметри. Для отримання додаткової інформації про параметри та необхідні параметри для кожного режиму проксі-сервера дивіться статтю Параметри для налаштувань проксі-сервера HTTP. |

| 4 |

Натисніть "Надіслати всі зміни". |

Параметри для налаштувань проксі HTTP

У наведеній нижче таблиці описано функцію та використання параметрів проксі-сервера HTTP у розділі «Налаштування проксі-сервера HTTP» у Tab у веб-інтерфейсі телефону. Тут також визначено синтаксис рядка, який додається до файлу конфігурації телефона (cfg.xml) з кодом XML для налаштування параметра.

| Параметр | Опис |

|---|---|

| Режим проксі | Визначає режим проксі-сервера HTTP, який використовує телефон, або вимикає функцію проксі-сервера HTTP.

Виконайте одну з таких дій:

Допустимі значення: Авто, Вручну та Вимкнено За замовчуванням: вимкнено |

| Автоматичне виявлення веб-проксі | Визначає, чи використовує телефон протокол автоматичного виявлення веб-проксі (WPAD) для отримання файлу PAC. Протокол WPAD використовує DHCP або DNS, або обидва мережеві протоколи для автоматичного пошуку файлу автоматичної конфігурації проксі (PAC). PAC-файл використовується для вибору проксі-сервера для заданої URL-адреси. Цей файл може бути розміщений локально або в мережі.

Виконайте одну з таких дій:

Допустимі значення: Так і Ні За замовчуванням: Так |

| PAC URL | URL-адреса файлу PAC. Наприклад, Підтримуються TFTP, HTTP та HTTPS. Якщо ви встановили для режиму проксі-сервера значення Auto Auto та Auto Proxy Auto Discovery (Автоматичне виявлення веб-проксі) значення Ні, вам потрібно налаштувати цей параметр. Виконайте одну з таких дій:

За замовчуванням: пусто |

| Хост проксі | IP-адреса або ім'я хоста проксі-сервера для доступу телефону. Наприклад:

Схема ( Якщо ви встановили для режиму проксі значення Вручну, вам потрібно налаштувати цей параметр. Виконайте одну з таких дій:

За замовчуванням: пусто |

| Порт проксі | Номер порту хост-сервера проксі-сервера. Якщо ви встановили для режиму проксі значення Вручну, вам потрібно налаштувати цей параметр. Виконайте одну з таких дій:

За замовчуванням: 3128 |

| Аутентифікація за допомогою проксі-сервера | Визначає, чи потрібно користувачу надавати облікові дані для автентифікації (ім'я користувача та пароль), які вимагає проксі-сервер. Цей параметр налаштовується відповідно до фактичної поведінки проксі-сервера. Якщо ви встановили параметр Так , вам потрібно налаштувати Ім'я користувача та Пароль. Детально про параметри дивіться в параметрах "Ім'я користувача" і "Пароль" в цій таблиці. Конфігурація параметрів набуває чинності, коли для параметра «Режим проксі» встановлено значення «Вручну ». Виконайте одну з таких дій:

Допустимі значення: Так і Ні За замовчуванням: No (Ні) |

| Ім’я користувача | Ім'я користувача облікових даних на проксі-сервері. Якщо для параметра «Проксі-режим» встановлено значення «Вручну», а для параметра «Автентифікація проксі-сервера» встановлено значення «Так », вам потрібно налаштувати цей параметр. Виконайте одну з таких дій:

За замовчуванням: пусто |

| Пароль | Пароль вказаного імені користувача для автентифікації проксі-сервера. Якщо для параметра «Проксі-режим» встановлено значення «Вручну», а для параметра «Автентифікація проксі-сервера» встановлено значення «Так », вам потрібно налаштувати цей параметр. Виконайте одну з таких дій:

За замовчуванням: пусто |

| Режим проксі | Необхідні параметри | Опис |

|---|---|---|

| Вимк. | Немає даних | На телефоні вимкнено HTTP-проксі. |

| Вручну | Хост проксі Порт проксі Аутентифікація проксі-сервера: Так Ім’я користувача Пароль | Вручну вкажіть проксі-сервер (ім'я хоста або IP-адресу) і порт проксі-сервера. Якщо проксі-сервер вимагає аутентифікації, необхідно додатково ввести логін і пароль. |

| Хост проксі Порт проксі Аутентифікація за проксі-сервером: Ні | Вручну вкажіть проксі-сервер. Проксі-сервер не вимагає облікових даних для автентифікації. | |

| Авто | Автоматичне виявлення веб-проксі: Ні PAC URL | Введіть дійсну URL-адресу PAC, щоб отримати файл PAC. |

| Автоматичне виявлення веб-проксі: Так |

Використовує протокол WPAD для автоматичного отримання файлу PAC. |

Увімкніть режим, ініційований клієнтом, для переговорів щодо безпеки медіаплощини

Щоб захистити медіасесії, ви можете налаштувати телефон таким чином, щоб він ініціював переговори з сервером щодо безпеки медіа-площини. Механізм безпеки відповідає стандартам, викладеним у RFC 3329 та його розширеному проекті Назв механізмів безпеки для медіа (Див. https://tools.ietf.org/html/draft-dawes-sipcore-mediasec-parameter-08#ref-2). Транспортування переговорів між телефоном і сервером може використовувати протокол SIP поверх UDP, TCP, і TLS. Ви можете обмежити те, що узгодження безпеки медіаплощини застосовується лише тоді, коли протокол транспортування сигналів має значення TLS.

| Параметр | Опис |

|---|---|

|

Запит MediaSec |

Визначає, чи ініціює телефон переговори щодо безпеки медіаплощини із сервером. Виконайте одну з таких дій:

Дозволені значення: Так|Ні

За замовчуванням: No (Ні) |

|

Лише MediaSec понад TLS |

Визначає транспортний протокол сигналізації, щодо якого застосовуються узгодження безпеки медіаплощини. Перш ніж встановити для цього поля значення Так, переконайтеся, що протокол транспортування сигналів має значення TLS. Виконайте одну з таких дій:

Дозволені значення: Так|Ні

За замовчуванням: No (Ні) |

| 1 |

Відкрийте веб-сторінку адміністрування телефона. |

| 2 |

Виберіть . |

| 3 |

У розділі SIP Налаштування встановіть поля Запит MediaSec і Тільки MediaSec Over TLS , як визначено в таблиці вище. |

| 4 |

Натисніть "Надіслати всі зміни". |

WLAN безпека

Оскільки всі пристрої WLAN у межах досяжності можуть приймати будь-який інший трафік WLAN, захист голосового зв’язку у WLAN має вирішальне значення. Щоб зловмисники не маніпулювали і не перехоплювали голосовий трафік, підтримує телефон архітектура Cisco SAFE Security. Додаткові відомості про безпеку в мережах див. на сторінці http://www.cisco.com/en/US/netsol/ns744/networking_solutions_program_home.html.

Рішення для бездротової IP телефонії Cisco забезпечує безпеку бездротової мережі, яка запобігає несанкціонованому входу та скомпрометованому зв'язку за допомогою таких методів автентифікації, які підтримує телефон:

-

Відкрита автентифікація. Будь-який бездротовий пристрій може подати запит на автентифікацію у відкритій системі. Точка доступу, яка отримує запит, може надавати автентифікацію будь-якому запитувачу або тільки запитувачам зі списку користувачів. Зв'язок між безпроводовим пристроєм і точкою доступу (AP) може бути незашифрованим.

-

Розширюваний протокол автентифікації - гнучка автентифікація за допомогою безпечного тунелювання (EAP-FAST) аутентифікації: ця архітектура безпеки клієнт-сервер шифрує транзакції EAP в тунелі безпеки транспортного рівня (TLS) між точкою доступу та сервером RADIUS, наприклад Identity Services Engine (ISE).

Тунель TLS використовує захищені облікові дані доступу (PAC) для автентифікації між клієнтом (телефоном) і сервером RADIUS. Сервер надсилає клієнту (телефону) ідентифікатор центру сертифікації (AID), який у свою чергу вибирає відповідні облікові дані PAC. Клієнт (телефон) повертає на сервер RADIUS повідомлення PAC-Opaque. Сервер розшифровує PAC за допомогою головного ключа. Обидва кінцеві пристрої тепер містять ключ PAC. Також створюється тунель TLS. EAP-FAST підтримує автоматичне надсилання PAC, але цю функцію потрібно ввімкнути на сервері RADIUS.

У ISE, за замовчуванням, термін дії PAC закінчується через один тиждень. Якщо на телефоні закінчився термін дії PAC, автентифікація на сервері RADIUS займатиме більше часу, доки телефон не отримає нові облікові дані PAC. Щоб уникнути затримок у надсиланні даних PAC, установіть на сервері ISE або RADIUS термін дії PAC принаймні 90 днів.

-

Розширюваний протокол автентифікації з протоколом безпеки транспортного рівня (EAP-TLS). Для автентифікації та доступу до мережі за допомогою EAP-TLS потрібен сертифікат клієнта. Для бездротового зв'язку EAP-TLS сертифікатом клієнта може бути MIC, LSC, або встановлений користувачем сертифікат.

-

Захищений розширюваний протокол автентифікації (PEAP). Розроблена Cisco схема взаємної автентифікації на основі пароля між клієнтом (телефоном) і сервером RADIUS. Телефон може використовувати PEAP для аутентифікації в бездротовій мережі. Підтримуються обидва методи автентифікації – PEAP-MSCHAPV2 й PEAP-GTC.

-

Попередній спільний ключ (PSK): Телефон підтримує формат ASCII. Ви повинні використовувати цей формат під час налаштування спільного ключа WPA/WPA2/SAE:

ASCII. Рядок ASCII-символів довжиною від 8 до 63 символів (цифри від 0 до 9, малі та великі літери від A до Z і спеціальні символи).

Приклад: GREG123567@9ZX&Б

Нижче наведено схеми автентифікації, які використовують керування ключами автентифікації сервер RADIUS.

-

WPA/WPA2/WPA3: використовує інформацію про сервер RADIUS для генерації унікальних ключів для аутентифікації. Ці ключі створюються на централізованому сервері RADIUS, тому WPA2/WPA3 забезпечує кращий захист, ніж заздалегідь установлені ключі WPA, які зберігаються в AP й на телефоні.

-

Швидкий безпечний роумінг – використовує інформацію про сервер RADIUS і сервер бездротового домену (WDS) для контролю та автентифікації ключів. WDS створює кеш облікових даних безпеки для клієнтських пристроїв з підтримкою FT для швидкої та безпечної повторної автентифікації. Cisco Настільний телефон 9861 і 9871 і Cisco Відеотелефон 8875 підтримують 802.11r (FT). Підтримуються як по повітрю, так і по DS, що забезпечує швидкий безпечний роумінг. Однак ми наполегливо рекомендуємо використовувати 802.11r (FT) замість методу оновлення "через повітря".

За допомогою WPA/WPA2/WPA3 ключі шифрування не вводяться на телефоні, а автоматично виводяться між точкою доступу та телефоном. Однак ім’я користувача й пароль EAP, які використовуються для автентифікації, потрібно ввести на кожному з телефонів.

Щоб забезпечити безпеку голосового трафіку, телефон підтримує шифрування TKIP і AES. Коли ці механізми використовуються для шифрування, як сигнальні пакети SIP, так і голосові пакети Real-Time Transport Protocol (RTP) шифруються між точкою доступу та телефоном.

- TKIP

-

WPA використовує шифрування TKIP, яке має кілька покращень у порівнянні з WEP. TKIP забезпечує шифрування ключа окремо для кожного пакета й довші вектори ініціалізації (ВІ), які посилюють шифрування. Крім того, перевірка цілісності повідомлень гарантує, що зашифровані пакети не буде змінено. TKIP усуває передбачуваність WEP, яка допомагає зловмисникам розшифрувати WEP-ключ.

- AES

-

Метод шифрування, який використовується для автентифікації WPA2/WPA3. Цей національний стандарт шифрування використовує симетричний алгоритм, який має однаковий ключ для шифрування та дешифрування. AES використовує зчеплення шифроблоків (CBC) розміром 128 біт, яке підтримує мінімальні розміри ключів 128 біт, 192 біта й 256 біт. Телефон підтримує розмір ключа 256 біт.

Cisco Desk Phone 9861 і 9871 і Cisco Video Phone 8875 не підтримують протокол цілісності ключа Cisco (CKIP) з CMIC.

Схеми автентифікації та шифрування налаштовуються в межах бездротової локальної мережі. Мережі VLAN налаштовуються в мережі й точках доступу, задаючи різні комбінації автентифікації та шифрування. SSID прив’язується до VLAN й особливої схеми автентифікації та шифрування. Для успішної автентифікації бездротових клієнтських пристроїв необхідно налаштувати однакові SSID з їхніми схемами автентифікації та шифрування на точках доступу та на телефоні.

Деякі схеми автентифікації вимагають конкретних типів шифрування.

- Коли ви використовуєте спільний ключ WPA, спільний ключ WPA2 або SAE, попередньо встановлений спільний ключ на телефоні має бути статично встановлено. Ці ключі мають відповідати ключам в AP.

-

Телефон підтримує узгодження авто EAP для FAST або PEAP, але не для TLS. Для режиму EAP-TLS його потрібно вказати.

Схеми автентифікації та шифрування в наступній таблиці показують параметри конфігурації мережі для телефону, що відповідає конфігурації точки доступу.

| Тип FSR | Автентифікація | Керування ключами | Шифрування | Захищена рамка керування (PMF) |

|---|---|---|---|---|

| 802.11r (FT) | PSK |

WPA-PSK WPA-PSK-SHA256 УНТ-ПСК | AES | Ні |

| 802.11r (FT) | WPA3 |

ДАЕ FT-SAE | AES | Так |

| 802.11r (FT) | EAP-TLS |

WPA-EAP FT-EAP | AES | Ні |

| 802.11r (FT) | EAP-TLS (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Так |

| 802.11r (FT) | EAP-FAST |

WPA-EAP FT-EAP | AES | Ні |

| 802.11r (FT) | EAP-FAST (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Так |

| 802.11r (FT) | EAP-PEAP |

WPA-EAP FT-EAP | AES | Ні |

| 802.11r (FT) | EAP-PEAP (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Так |

Налаштуйте профіль Wi-Fi

Можна налаштувати профіль Wi-Fi на веб-сторінці телефона або виконати повторну синхронізацію профілю віддаленого пристрою, а потім пов’язати профіль із доступними мережами Wi-Fi. За допомогою цього профілю Wi-Fi можна підключатися до Wi-Fi. Наразі можна налаштувати лише один профіль Wi-Fi.

Профіль містить параметри, необхідні для підключення телефонів до телефонного сервера за допомогою Wi-Fi. Коли ви створюєте та використовуєте профіль Wi-Fi, вам або вашим користувачам не потрібно налаштовувати безпроводову мережу для окремих телефонів.

Профіль Wi-Fi дає змогу заборонити або обмежити внесення змін у налаштування Wi-Fi на телефоні користувачем.

Ми рекомендуємо використовувати захищений профіль із протоколами шифрування для захисту ключів і паролів під час використання профілю Wi-Fi.

Коли ви налаштовуєте телефони на використання методу автентифікації EAP-FAST в режимі безпеки, вашим користувачам потрібні індивідуальні облікові дані для підключення до точки доступу.

| 1 |

Зайдіть на веб-сторінку телефону. |

| 2 |

Виберіть . |

| 3 |

У розділі Wi-Fi Профіль (n) встановіть параметри, як описано в наступній таблиці Параметри для профілю Wi-Fi. Конфігурація профілю Wi-Fi також доступна для входу користувача.

|

| 4 |

Натисніть "Надіслати всі зміни". |

Параметри профілю Wi-Fi

У таблиці нижче визначено функцію й використання кожного параметра в розділі Профіль Wi-Fi (n) на вкладці Система на веб-сторінці телефона. Він також визначає синтаксис рядка, який додається у файл конфігурації телефону (cfg.XML) для налаштування параметра.

| Параметр | Опис |

|---|---|

| Ім’я мережі | Тут можна ввести ім’я для SSID, яке відображатиметься на телефоні. У кількох профілях може бути те саме ім’я мережі з різними режимами захисту. Виконайте одну з таких дій:

За замовчуванням: пусто |

| Режим безпеки | У цьому режимі можна вибрати спосіб аутентифікації для захисту доступу до мережі Wi-Fi. Залежно від обраного вами методу з'являється поле пароля, щоб ви могли надати облікові дані, необхідні для приєднання до цієї мережі Wi-Fi. Виконайте одну з таких дій:

За замовчуванням: Auto (Авто) |

| Ідентифікатор користувача Wi-Fi | Можна ввести ідентифікатор користувача для профілю мережі. Це поле доступне при встановленні режиму охорони на Auto, EAP-FAST або EAP-PEAP. Це обов’язкове поле, у яке можна ввести до 32 букв і цифр. Виконайте одну з таких дій:

За замовчуванням: пусто |

| Пароль Wi-Fi | У це поле можна ввести пароль для зазначеного ідентифікатора користувача Wi-Fi. Виконайте одну з таких дій:

За замовчуванням: пусто |

| Частотний діапазон | Можна вибрати частотний діапазон для сигналу бездротової мережі, що використовується у WLAN. Виконайте одну з таких дій:

За замовчуванням: Auto (Авто) |

| Вибір сертифіката | Дозволяє вибрати тип сертифіката для первинного зарахування сертифіката та поновлення сертифіката в бездротовій мережі. Цей процес доступний лише для автентифікації 802.1X. Виконайте одну з таких дій:

Типове значення: Виробництво встановлено |

Перевірка стану безпеки пристрою на телефоні

Телефон автоматично перевіряє стан безпеки пристрою. Якщо він виявляє потенційні загрози безпеці на телефоні, меню "Проблеми та діагностика " може відображати деталі проблем. На основі повідомлених проблем адміністратор може вжити заходів для захисту та захисту вашого телефону.

Статус безпеки пристрою доступний до того, як телефон буде зареєстрований у системі керування викликами (Webex Calling або BroadWorks).

Щоб переглянути відомості про проблеми з безпекою на телефоні, виконайте такі дії:

| 1 |

Натисніть Settings (Налаштування). |

| 2 |

Виберіть . Наразі звіт про безпеку пристрою містить такі проблеми:

|

| 3 |

Зверніться до адміністратора по допомогу, щоб вирішити проблеми з безпекою. |

.

.