- Etusivu

- /

- Artikkeli

Cisco IP Phone -suojaus 9800/8875 (Monilevy)

Tässä artikkelissa

Tässä artikkelissaTämä ohjeartikkeli on tarkoitettu Cisco Desk Phone 9800 -sarjoille ja Cisco-videopuhelimelle 8875, jotka on rekisteröity numeroon Cisco BroadWorks tai Webex Calling.

Mukautettu laitevarmenne (CDC) 802.1X

Asenna mukautettu laitevarmenne manuaalisesti

Voit asentaa puhelimen mukautettuun laitevarmenteeseen (CDC) manuaalisesti lataamalla varmenteen puhelimen hallinnan Web-sivulta.

Ennen aloittamista

Ennen kuin voit asentaa puhelimelle mukautetun laitevarmenteen, sinulla on oltava:

- Tietokoneeseen tallennettu varmennetiedosto (.p12 tai .pfx). Tiedosto sisältää varmenteen ja yksityisen avaimen.

- Varmenteen salasanan purku. Salasanaa käytetään varmennetiedoston salauksen purkamiseen.

| 1 |

Siirry puhelimen hallintaverkkosivulle. |

| 2 |

Valitse varmenne. |

| 3 |

Valitse Lisää varmenne - osassa Selaa... |

| 4 |

Siirry tietokoneen varmenteeseen. |

| 5 |

Anna varmenneuutteen salasana Pura salasana -kenttään. |

| 6 |

Napsauta Lataa. Jos varmennetiedosto ja salasana ovat oikein, saat viestin "

Varmenne lisätty". Muussa tapauksessa lataaminen epäonnistuu, ja näyttöön tulee virheilmoitus, joka osoittaa, ettei varmennetta voi ladata. |

| 7 |

Tarkista asennetun varmenteen tiedot valitsemalla Olemassa olevat varmenteet -osasta Näytä . |

| 8 |

Poista asennettu varmenne puhelimesta valitsemalla Olemassa olevat varmenteet -osasta Poista . Kun napsautat painiketta, poistotoiminto käynnistyy heti ilman vahvistusta.

Jos varmenne poistetaan, näyttöön tulee sanoma " |

SCEP asentaa mukautetun laitevarmenteen automaattisesti

Voit määrittää SCEP (Simple Certificate Enrollment Protocol) -parametrit asentamaan mukautetun laitevarmenteen (CDC) automaattisesti, jos et halua ladata varmennetiedostoa manuaalisesti tai sinulla ei ole varmennetiedostoa valmiina.

Kun SCEP-parametrit on määritetty oikein, puhelin lähettää pyyntöjä SCEP-palvelimeen ja varmenteiden myöntäjän varmenne tarkistetaan laitteen määrittämällä sormenjäljellä.

Ennen aloittamista

Ennen kuin voit asentaa puhelimelle mukautetun laitevarmenteen automaattisesti, sinulla on oltava:

- SCEP-palvelimen osoite

- SCEP-palvelimen varmenteen päävarmenteen SHA-1 tai SHA-256-tunniste

| 1 |

Siirry puhelimen hallintaverkkosivulle. |

| 2 |

Valitse varmenne. |

| 3 |

Määritä SCEP-määritykset 1 -osassa parametrit seuraavassa taulukossa ScEP-kokoonpanon parametrit kuvatulla tavalla. |

| 4 |

Valitse Submit All Changes. |

SCEP-kokoonpanon parametrit

Seuraavassa taulukossa määritellään SCEP-määritysparametrien toiminta ja käyttö SCEP-kokoonpanon 1 osassa Puhelimen Web-käyttöliittymän Certificate Tab -kohdassa. Se määrittää myös puhelimen määritystiedostoon (cfg.XML) lisätyn merkkijonon syntaksin parametrin määrittämiseksi.

| Parametri | Kuvaus |

|---|---|

| Palvelin |

SCEP-palvelimen osoite. Tämä parametri on pakollinen. Tee jokin seuraavista:

Kelvolliset arvot: URL-osoite tai IP-osoite. HTTPS-mallia ei tueta. Oletus: tyhjä |

| Varmenteiden päämyöntäjän tunniste |

VARmenteen päämyöntäjän SHA256- tai SHA1-sormenjälki scep-prosessin aikana. Tämä parametri on pakollinen. Tee jokin seuraavista:

Oletus: tyhjä |

| Haasteen salasana |

PUHELIMEN Certificate Authority (CA) -valtuutuksen haastesalasana SCEP:n kautta varmenteen rekisteröinnin aikana. Tämä parametri on valinnainen. Varsinaisen SCEP-ympäristön mukaan haastesalasanan toiminta vaihtelee.

Tee jokin seuraavista:

Oletus: tyhjä |

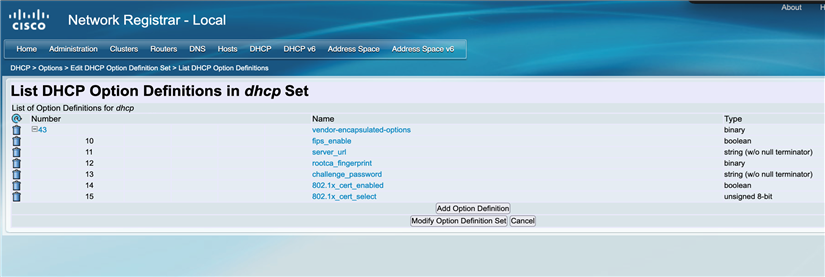

SCEP-parametrien määritys DHCP-asetuksen 43 kautta

Puhelimen Web-sivun manuaalisten määritysten SCEP-varmennerekisteröinnin lisäksi voit täyttää parametrit DHCP-palvelimesta DHCP-toiminnolla 43. DHCP -asetus 43 on esimääritetty SCEP-parametreilla. Myöhemmin puhelin voi noutaa parametrit DHCP-palvelimesta SCEP-varmennerekisteröintiä varten.

- SCEP-parametrien määritys DHCP-asetuksen 43 avulla on käytettävissä vain puhelimessa, jossa tehdasasetus palautetaan.

- Puhelimia ei saa sijoittaa verkkoon, joka tukee sekä asetuksen 43 että etävalmistelya (esimerkiksi asetukset 66,160,159,150 tai pilvivalmistely). Muussa tapauksessa puhelimet eivät välttämättä saa Option 43 -määrityksiä.

Jos haluat rekisteröidä SCEP-varmenteen määrittämällä SCEP-parametrit DHCP -vaihtoehtoon 43, tee seuraavaa:

- Valmistele SCEP-ympäristö.

Lisätietoja SCEP-ympäristön määrittämisestä on SCEP-palvelimen käyttöoppaissa.

- Määritä DHCP -asetus 43 (määritetty kohdassa 8.4 Toimittajan erityistiedot, RFC 2132).

Subominans (10–15) on varattu menetelmälle:

Puhelimen Web-sivun parametrit Subsummani Tyyppi Pituus (tavu) Pakollinen FIPS-tila 10 Boolean 1 Ei* Palvelin 11 merkkijono 208 - pituus (Challenge Password) Kyllä Varmenteiden päämyöntäjän tunniste 12 binääri 20 tai 32 Kyllä Haasteen salasana 13 merkkijono 208 - pituus (palvelin) Ei* Ota 802.1X-todennus käyttöön 14 Boolean 1 Ei Varmenteen valitseminen 15 8-bittinen allekirjoittamaton 1 Ei Kun käytät DHCP -asetusta 43, huomaa seuraavat menetelmän ominaisuudet:

- Subominans (10–15) on varattu CDC-varmennetta varten.

- Asetuksen 43 DHCP enimmäispituus on 255 tavua.

- Server + Challenge Password -salasanan enimmäispituus on oltava alle 208 tavua.

- FIPS-tilan arvon on oltava yhtenäinen laivallaolon valmistelun määritysten kanssa. Muussa tapauksessa puhelin ei pysty noutamaan aiemmin asennettua varmennetta lautaan asentamisen jälkeen. Erityisesti

- Jos puhelin rekisteröidään ympäristöön, jossa FIPS-tila on poistettu käytöstä, sinun ei tarvitse määrittää FIPS-tila-parametria DHCP -vaihtoehdossa 43. FIPS-tila on oletusarvoisesti poistettu käytöstä.

- Jos puhelin rekisteröidään ympäristöön, jossa FIPS-tila on käytössä, sinun on otettava FIPS-tila käyttöön DHCP -vaihtoehdossa 43. Lisätietoja on FIPS-tilan käyttöönotossa.

- Vaihtoehdon 43 salasana on tekstinä cleartext.

Jos haasteen salasana on tyhjä, puhelin käyttää MIC/SUDI-sertifikaattia alkurekisteröinnin ja varmenteen uusimiseen. Jos haasteen salasana on määritetty, sitä käytetään vain alkurekisteröintiin ja asennettua varmennetta käytetään varmenteen uusimiseen.

- Enable 802.1X -todennus ja varmennevalinta ovat käytössä vain langallisen verkon puhelimissa.

- DHCP -asetusta 60 (Toimittajaluokan tunnus) käytetään laitemallin tunnistamiseen.

Seuraavassa taulukossa on esimerkki DHCP-vaihtoehdosta 43 (sublevyns 10–15):

Subliittymän desimaali/heksa Arvon pituus (tavu) desimaali/heksa Arvo Heksa-arvo 10/0a pistettä 1/01 1 (0: Ei käytössä; 1: Käytössä) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0d 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1 (0: Ei; 1: Kyllä) 01 15/0f 1/01 1 (0: Valmistus asennettu; 1: Mukautettu asennettu) 01 Parametrien yhteenveto:

-

FIPS-tila =

käytössä -

Palvelin =

http://10.79.57.91 -

Varmenteiden päämyöntäjän sormenjälki =

12040870625C5B755D73F5925285F8F5FF5D55AF -

Haasteen salasana =

D233CCF9B9952A15 -

Ota 802.1X-todennus käyttöön =

Kyllä -

Varmennevalinta =

Mukautettu asennettu

Lopullisen heksa-arvon syntaksi on:

{<subleveyn><pituus><arvo>}...Edellä olevien parametrien mukaan lopullinen heksa-arvo on seuraava:

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - Määritä DHCP -asetus 43 DHCP-palvelimesta.Tässä vaiheessa on esimerkki DHCP-asetuksen 43 kokoonpanosta Cisco-verkkorekisteröinnissä.

- Lisää DHCP-asetuksen määritysjoukko.

Toimittajan asetusmerkkijono on IP puhelimen mallinimi. Kelvollinen arvo on: DP-9841, DP-9851, DP-9861, DP-9871 tai CP-8875.

- Lisää DHCP-asetus 43 ja alimallit DHCP-asetusjoukkoon.

Esimerkki:

- Lisää DHCP-käytäntöön asetuksia 43 ja määritä arvo seuraavasti:

Esimerkki:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - Tarkista asetukset. Wiresharkilla voit tallentaa jäljet puhelimen ja palvelun välisestä verkkoliikenteestä.

- Lisää DHCP-asetuksen määritysjoukko.

- Tee puhelimen tehdasasetusten palautus.

Kun puhelin on palautettu, parametrit Palvelin , Varmenteiden päämyöntäjän sormenjälkitunnus ja Haastesalasana tulevat automaattisesti täytetyksi. Nämä parametrit sijaitsevat Puhelimen hallinnan Web-sivun SCEP-kokoonpanon 1 osassa .

Tarkista asennetun varmenteen tiedot valitsemalla Olemassa olevat varmenteet -osasta Näytä .

Tarkista varmenteen asennustila valitsemalla . Latauksen tila 1 näyttää viimeisimmän tuloksen. Jos varmenteen ilmoittautumisen aikana ilmenee ongelmia, latauksen tila voi näyttää vianmäärityksen ongelman syyn.

Jos haasteen salasanan todennus epäonnistuu, käyttäjiä pyydetään antamaan salasana puhelimen näyttöön. - (Valinnainen): Poista asennettu varmenne puhelimesta valitsemalla Olemassa olevat varmenteet -osasta Poista .Kun napsautat painiketta, poistotoiminto käynnistyy heti ilman vahvistusta.

SCEP:n uusima varmenne

SCEP-prosessi voi päivittää laitevarmenteen automaattisesti.

- Puhelin tarkistaa, vanheneeko varmenne 15 päivän kuluttua 4 tunnin välein. Jos näin on, puhelin aloittaa varmenteen uusimisprosessin automaattisesti.

- Jos haasteen salasana on tyhjä, puhelin käyttää MIC/SUDI-sertifikaattia sekä alkurekisteröinnissä että varmenteen uusimisessa. Jos haasteen salasana on määritetty ja sitä käytetään vain alkurekisteröintiin, olemassa olevaa/asennettua varmennetta käytetään varmenteen uusimiseen.

- Puhelin ei poista vanhaa laitevarmennetta ennen kuin se noutaa uuden.

- Jos varmenteen uusiminen epäonnistuu laitevarmenteen tai myöntäjän vanhentumisen vuoksi, puhelin käynnistää ensimmäisen ilmoittautumisen automaattisesti. Jos haasteen salasanan todennus epäonnistuu, puhelimen näyttöön avautuu salasanan syötenäyttö ja käyttäjiä kehotetaan antamaan puhelimen haastesalasana.

Määritä pienin TLS -versio asiakkaalle ja palvelimelle

Asiakkaan ja palvelimen oletusarvoinen TLS-versio on 1,2. Tämä tarkoittaa, että asiakas ja palvelin voivat muodostaa yhteyden numeroon TLS 1.2 tai uudempi. Asiakkaan ja palvelimen TLS tuettu enimmäisversio on 1,3. Kun se on määritetty, pienin TLS -versio käytetään TLS- ja TLS -palvelimen väliissä neuvotteluissa.

Voit määrittää asiakkaalle ja palvelimelle TLS -vähimmäisversion, esimerkiksi 1.1, 1.2 tai 1.3.

Ennen aloittamista

| 1 |

Siirry puhelimen hallintaverkkosivulle. |

| 2 |

Valitse . |

| 3 |

Määritä Suojausasetukset-osassa parametri TLS Asiakkaan minimiversio.

Voit määrittää tämän parametrin myös määritystiedostossa (cfg.XML): <TLS_Client_Min_Version ua="na">TLS 1.2</TLS_Client_Min_Version>

Sallitut arvot: TLS 1.1, TLS1.2 ja TLS 1.3. Oletus: TLS 1.2 |

| 4 |

Määritä Suojausasetukset-osassa parametri TLS-palvelimen pienin versio. Webex Calling ei tue TLS 1.1.

Voit määrittää tämän parametrin myös määritystiedostossa (cfg.XML): <TLS_Server_Min_Version ua="na">TLS 1.2</TLS_Server_Min_Version>

Sallitut arvot: TLS 1.1, TLS1.2 ja TLS 1.3. Oletus: TLS 1.2 |

| 5 |

Valitse Submit All Changes. |

Ota FIPS-tila käyttöön

Voit tehdä puhelimesta FIPS (Federal Information Processing Standards) -yhteensopivan.

FIPS on joukko standardeja, jotka kuvaavat asiakirjojen käsittelyä, salausalmentteja ja muita tietotekniikkastandardeja, joita käytetään ei-sotilashallituksessa ja hallituksen salaustoimistojen kanssa työskentelevien toimittajien käyttöön. CiscoSSL FOM (FIPS-objektimoduuli) on huolellisesti määritetty ohjelmistoosa, joka on suunniteltu yhteensopivaksi CiscoSSL-kirjaston kanssa, joten CiscoSSL-kirjastoa ja API käyttävät tuotteet voidaan muuntaa käyttämään FIPS 140-2 -validoitua salausta mahdollisimman vähän.

| 1 |

Siirry puhelimen hallintaverkkosivulle. |

| 2 |

Valitse . |

| 3 |

Valitse Suojausasetukset-osassa Kyllä tai Ei FIPS-tilaparametrista . |

| 4 |

Valitse Submit All Changes. Kun FIPS on käytössä, puhelimen seuraavat ominaisuudet toimivat saumattomasti:

|

Poista suojausvarmenne manuaalisesti

Voit poistaa suojausvarmenteen puhelimesta manuaalisesti, jos SCEP (Simple Certificate Enrollment Protocol) ei ole käytettävissä.

| 1 |

Valitse Varmenteet puhelimen hallinnan Web-sivulta. |

| 2 |

Etsi varmenne Varmenteet-sivulla . |

| 3 |

Valitse Poista. |

| 4 |

Käynnistä puhelin uudelleen, kun poistoprosessi on valmis. |

Määritä käyttäjän ja järjestelmänvalvojan salasanat

Kun puhelin on rekisteröity puhelunhallintajärjestelmään ensimmäistä kertaa tai palautat puhelimen tehdasasetuksiin, sinun täytyy määrittää käyttäjän ja järj.valvojan salasanat puhelimen turvallisuuden parantamiseksi. Kun salasanat on asetettu, voit käyttää puhelimen Web-käyttöliittymää.

Käyttäjän ja järjestelmänvalvojan salasanat ovat oletusarvoisesti tyhjiä. Tästä syystä löydät "Ei salasanaa annettu" -ongelman .

| 1 |

Avaa puhelimen hallinnan Web-sivu |

| 2 |

Valitse . |

| 3 |

(Valinnainen) Määritä Järjestelmämääritykset-osassa Näytön salasanan varoitukset -parametriksi Kyllä ja valitse Lähetä kaikki muutokset. Voit ottaa parametrit käyttöön myös puhelimen määritystiedostossa (cfg.XML).

Oletusarvo: Kyllä Asetukset: Kyllä|Ei Jos parametriksi on valittu Ei, salasanavaroitus ei näy puhelimen näytössä. |

| 4 |

Etsi parametri Käyttäjäsalasana tai Järj.valvojan salasana ja valitseparametrin vieressä Vaihda salasana . |

| 5 |

Anna nykyinen käyttäjän salasana Vanha salasana - kenttään. Jos sinulla ei ole salasanaa, pidä kenttä tyhjänä. Oletusarvo on tyhjä.

|

| 6 |

Anna uusi salasana Uusi salasana - kenttään. Kelvolliset salasanasäännöt:

Jos uusi salasana ei täytä vaatimuksia, asetus kielletään. |

| 7 |

Valitse Submit. Verkkosivulle ilmestyy viesti Kun olet määrittänyt käyttäjän salasanan, tämä parametri näyttää seuraavat ominaisuudet puhelimen määrityksissä XML -tiedostossa (cfg.XML):

|

802.1X Todennus

Cisco IP Phones tukee 802.1X-todennusta.

Cisco IP Phones- ja Cisco Catalyst -kytkimet käyttävät yleensä Cisco Discovery Protocol (CDP) -painikkeita tunnistaakseen toisensa ja määrittääkseen parametreja, kuten VLAN -varaus- ja linjavirtavaatimukset. CDP ei tunnista paikallisesti liitettyjä työasemia. Cisco IP Phones tarjota EAPOL-läpikulkumekanismin. Tämän mekanismin avulla Cisco IP Phone liitetty työasema voi välittää EAPOL-viestejä LAN-kytkimen 802.1X-todentimelle. Läpivientimekanismi varmistaa sen, että IP-puhelin ei toimi LÄHI-kytkimenä todentaakseen datapäätepisteen ennen verkkoon siirtymistä.

Cisco IP Phones myös välityspalvelimen EAPOL-uloskirjautumismekanismin. Jos paikallisesti liitetty tietokone katkeaa IP puhelimesta, LAN-kytkin ei näe fyysistä yhteyttä virheellisen, koska LAN-kytkimen ja IP-puhelimen välinen yhteys säilyy. Verkon eheyden välttämiseksi IP-puhelin lähettää EAPOL-Logoff-viestin kytkimelle vikasietoisen tietokoneen puolesta, mikä käynnistää LAN-kytkimen tyhjentämään vikasietoisen tietokoneen todennustietueen.

802.1X-todennuksen tuki edellyttää useita osia:

-

Cisco IP Phone: Puhelin aloittaa verkkoyhteyspyynnön. Cisco IP Phones sisältää 802.1X-ant. Tämän anomuksen avulla verkonvalvojat voivat hallita IP puhelimien yhteyttä LÄHI-verkon kytkinportteihin. Puhelimen 802.1X-supplicant-versio käyttää verkon todennusasetuksia EAP-FAST ja EAP-TLS.

-

Todennuspalvelin: Todennuspalvelin ja kytkin on määritettävä jaetulle salaisuudelta, joka todentaa puhelimen.

-

Kytkin: Kytkimen on tuettava 802.1X-protokollaa, jotta se voi toimia todentajana ja välittää viestejä puhelimen ja todennuspalvelimen välillä. Kun vaihto on valmis, kytkin myöntää tai hylkää puhelinyhteyden verkkoon.

Sinun on määritettävä 802.1X seuraavilla toiminnoilla.

-

Määritä muut osat, ennen kuin otat 802.1X-todennuksen käyttöön puhelimessa.

-

Määritä PC-portti: 802.1X-standardi ei ota huomioon VLAN-laitteita, ja suosittelee siksi, että vain yksi laite todennetaan tiettyyn kytkinporttiin. Jotkin kytkimet tukevat kuitenkin monitoimitodennusta. Kytkinmääritykset määräävät, voiko tietokoneen liittää puhelimen PC-porttiin.

-

Käytössä: Jos käytät monitoimista todennusta tukevaa kytkintä, voit ottaa PC-portin käyttöön ja liittää siihen tietokoneen. Tässä tapauksessa Cisco IP Phones tukemaan välityspalvelinta EAPOL-Logoffia, jotta voit seurata kytkimen ja siihen liitetyn tietokoneen välistä todennus vaihtamista.

Lisätietoja Cisco Catalyst -kytkimien IEEE 802.1X -tuesta on Cisco Catalyst -kytkinmäärityksissä seuraavassa osoitteessa:

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

-

Poissa käytöstä: Jos kytkin ei tue useita 802.1X-yhteensopivia laitteita samassa portissa, sinun tulee poistaa PC-portti käytöstä, kun 802.1X-todennus on käytössä. Jos et poista tätä porttia käytöstä ja yrität liittää siihen tietokoneen, kytkin estää verkkoyhteyden sekä puhelimeen että tietokoneeseen.

-

- Määritä puheposti VLAN: Koska 802.1X-standardi ei vastaa VLAN-standardista, määritä asetus kytkintuen perusteella.

- Käytössä: Jos käytät monitoimista todennusta tukevaa kytkintä, voit käyttää sitä edelleen äänellä VLAN.

- Poissa käytöstä: Jos kytkin ei tue monitoimitodennusta, poista ääni VLAN käytöstä ja harkitse portin määrittämistä natiiville VLAN.

- (Vain Cisco Desk Phone 9800 -sarjalle)

Cisco Desk Phone 9800 -sarjassa on eri etuliite kuin muissa Cisco-puhelimissa. Määritä säde, jotta puhelin läpäisee 802.1X-todennuksen . Käyttäjänimiparametri , joka sisältää Cisco Desk Phone 9800 -sarjan.

Esimerkiksi puhelimen 9841 PID on DP-9841; voit asettaa säteellä olevan aset. Käyttäjänimi , joka

aloitetaan DP:stä taisisältää DP:n. Voit määrittää sen molempiin seuraaviin kohtiin: -

Ota 802.1X-todennus käyttöön

Kun 802.1X-todennus on käytössä, puhelin käyttää 802.1X-todennusta verkkoyhteyden pyytämiseen. Kun 802.1X-todennus ei ole käytössä, puhelin käyttää Cisco Discovery Protocol (CDP) VLAN- ja verkkoyhteyden hankkimiseen. Voit myös tarkastella tapahtuman tilaa ja muuttaa puhelimen näyttövalikossa.

Kun 802.1X-todennus on käytössä, voit myös valita laitevarmenteen (MIC/SUDI tai mukautettu) ensimmäistä ilmoittautumista ja varmenteen uusimista varten. Tyypillisesti MIC on kohteelle Cisco Video Phone 8875, SUDI (Cisco Desk Phone 9800 -sarja). CDC:tä voidaan käyttää todennukseen vain kohdassa 802.1x.

| 1 |

Ota 802.1X-todennus käyttöön jollakin seuraavista toimista:

|

| 2 |

Valitse puhelimen Web-sivulla varmenne (MIC tai mukautettu) 802.1X-todennukselle.

Lisätietoja varmennetyypin valitsemisesta puhelimen näytöstä on kohdassa Puhelimen liittäminen Wi-Fi-verkkoon.

|

Parametrit 802.1X-todennukseen

|

Parametrit |

Asetukset |

Oletus |

Kuvaus |

|---|---|---|---|

|

Laitteen todennus |

Milloin: Ei käytössä |

Ei käytössä |

Ota 802.1X-todennus käyttöön tai poista se käytöstä puhelimessa. Parametriasetus voidaan säilyttää puhelimen OOB-rekisteröinnin jälkeen. |

|

Tapahtuman tila | Poissa käytöstä |

Näyttää 802.1X-todennuksen tilan. Tila voi olla (ei rajoitu):

| |

|

Protokolla | Ei mitään |

Näyttää EAP-menetelmän, jota käytetään 802.1X-todennukseen. Protokolla voi olla EAP-FAST tai EAP-TLS. | |

|

Käyttäjävarmenne |

Valmistajan asentama Mukautettu asennettu |

Valmistajan asentama |

Valitse varmenne 802.1X-todennusta varten ensimmäisen ilmoittautumisen ja varmenteen uusimisen aikana.

Tämä parametri näkyy puhelimessa vain, kun laitteen todennus on käytössä. |

Näytä puhelimen suojausasetusten tiedot

|

Parametrit |

Kuvaus |

|---|---|

| 802.1X-todennus | Ottaa IEEE 802.1X -todennuksen käyttöön tai poistaa sen käytöstä. Lisätietoja on kohdassa 802.1X-todennus käyttöön. |

| Taaksepäin yhteensopiva WPA |

Määrittää, onko Wi-Fi Protected Access (WPA) -sovelluksen vanhin versio yhteensopiva langattomaan verkkoon tai tukiasemaan yhteyden muodostamiseksi.

Tämä toiminto on käytettävissä vain 9861/9871/8875-puhelimissa. |

Ennen aloittamista

Voit tarkastella suojausasetusten tietoja puhelinvalikossa. Tietojen saatavuus määräytyy organisaation verkkoasetusten mukaan.

| 1 |

Valitse Asetukset. |

| 2 |

Siirry verkko- . |

| 3 |

Näytä suojausasetukset. |

Välityspalvelimen määrittäminen

Voit määrittää puhelimen käyttämään välityspalvelinta suojauksen parantamiseksi. Yleensä HTTP-välityspalvelin voi tarjota seuraavia palveluita:

- Reititysliikenne sisäisten ja ulkoisten verkkojen välillä

- Liikennettä suodatetaan, seurataan tai kirjataan

- Vastausten säilytys tehokkuuden parantamiseksi

HTTP-välityspalvelin voi myös toimia palomuurina puhelimen ja Internetin välillä. Onnistuneen kokoonpanon jälkeen puhelin muodostaa yhteyden Internetiin välityspalvelimen kautta, joka suojaa puhelinta kyberhyökkäykseltä.

Kun HTTP-välityspalvelin on määritetty, se koskee kaikkia sovelluksia, jotka käyttävät HTTP-protokollaa. Esimerkki:

- GDS (aktivointikoodi onboarding)

- EDOS-laitteen aktivointi

- Onboarding to Webex Cloud (EDOS:n tai GDS:n kautta)

- Mukautettu myöntäjä

- Valmistelu

- Laiteohjelmiston päivitys

- Puhelimen tilaraportti

- PRT-lataus

- XSI-palvelut

- Webex-palvelut

- Tällä hetkellä toiminto tukee vain IPv4.

- HTTP-välityspalvelimen asetukset voidaan säilyttää puhelimen OOB-rekisteröinnin jälkeen.

| 1 |

Siirry puhelimen hallintaverkkosivulle. |

| 2 |

Valitse . |

| 3 |

Valitse HTTP-välityspalvelimen asetukset - osassavälityspalvelintila avattavasta välityspalvelintilasta ja määritä niihin liittyvät parametrit. Lisätietoja kunkin välityspalvelimen tilan parametreista ja pakollisista parametreista on kohdassa HTTP-välityspalvelinasetusten parametrit. |

| 4 |

Valitse Submit All Changes. |

HTTP-välityspalvelimen asetusten parametrit

Seuraavassa taulukossa määritetään HTTP-välityspalvelinparametrien toiminta ja käyttö Puhelimen Web-käyttöliittymän HTTP-välityspalvelinasetukset-osassa Tab. Se määrittää myös puhelimen määritystiedostoon (cfg.XML) lisätyn merkkijonon syntaksin, jossa on XML-koodi parametrin määrittämiseksi.

| Parametri | Kuvaus |

|---|---|

| Välityspalvelimen tila | Määrittää puhelimen käyttämän HTTP-välityspalvelimen tilan, tai poistaa HTTP-välityspalvelintoiminnon käytöstä.

Tee jokin seuraavista:

Sallitut arvot: Autom. manuaalinen ja Ei käytössä Oletus: ei käytössä |

| Automaattinen Web-välityspalvelimen löytäminen | Määrittää, käyttääkö puhelin PAC-tiedoston noutamiseen Web Proxy Auto Discovery (WPAD) -protokollaa. WPAD-protokolla käyttää DHCP- tai DNS-protokollaa tai molempia verkkoprotokollia etsiäkseen välityspalvelimen automaattisen kokoonpanon tiedoston automaattisesti. PAC-tiedostoa käytetään tietyn URL-osoitteen välityspalvelimen valitsemiseen. Tiedostoa voidaan isännöidä paikallisesti tai verkossa.

Tee jokin seuraavista:

Sallitut arvot: Kyllä ja Ei Oletusarvo: Kyllä |

| PAC-osoite | PAC-tiedoston URL-osoite. Esimerkiksi TFTP, HTTP ja HTTPS ovat tuettuja. Jos määrität välityspalvelimen tilaksi Automaattisen ja Web-välityspalvelimen automaattisen löytämisen arvoksi Ei, sinun on määritettävä tämä parametri. Tee jokin seuraavista:

Oletus: tyhjä |

| Välityspalvelimen isäntä | Puhelimen IP välityspalvelimen osoite tai isäntänimi. Esimerkki:

Mallia ( Jos määrität välityspalvelintilaksi manuaalisen , sinun on määritettävä tämä parametri. Tee jokin seuraavista:

Oletus: tyhjä |

| Välityspalvelimen portti | Välityspalvelimen portin numero. Jos määrität välityspalvelintilaksi manuaalisen , sinun on määritettävä tämä parametri. Tee jokin seuraavista:

Oletus: 3128 |

| Välityspalvelimen todennus | Määrittää, onko käyttäjän annettava välityspalvelimen tarvitsemat todennustunnistetiedot (käyttäjänimi ja salasana). Tämä parametri on määritetty välityspalvelimen varsinaisen toiminnan mukaan. Jos parametriksi on valittu Kyllä, sinun on määritettävä käyttäjänimi ja salasana. Lisätietoja parametreista on tämän taulukon parametreissa "Käyttäjänimi" ja "Salasana". Parametrin määritykset tulevat voimaan, kun välityspalvelintilaksi on määritetty Manuaalinen . Tee jokin seuraavista:

Sallitut arvot: Kyllä ja Ei Oletus: Ei |

| Käyttäjänimi | Välityspalvelimen tunnistetietokäyttäjän käyttäjänimi. Jos välityspalvelintilaksi on määritetty Manuaalinen ja Välityspalvelimen todennus -asetukseksi on valittu Kyllä, sinun on määritettävä parametri. Tee jokin seuraavista:

Oletus: tyhjä |

| Salasana | Määritetyn käyttäjänimen salasana välityspalvelimen todennustarkoitusta varten. Jos välityspalvelintilaksi on määritetty Manuaalinen ja Välityspalvelimen todennus -asetukseksi on valittu Kyllä, sinun on määritettävä parametri. Tee jokin seuraavista:

Oletus: tyhjä |

| Välityspalvelimen tila | Pakolliset parametrit | Kuvaus |

|---|---|---|

| Ei käytössä | Ei kelpaa | HTTP-välityspalvelin ei ole käytössä puhelimessa. |

| Manuaalinen | Välityspalvelimen isäntä Välityspalvelimen portti Välityspalvelimen todennus: Kyllä Käyttäjänimi Salasana | Välityspalvelimen (isäntänimi tai IP osoite) ja välityspalvelimen portin määrittäminen manuaalisesti. Jos välityspalvelin edellyttää todennusta, sinun on annettava käyttäjänimi ja salasana. |

| Välityspalvelimen isäntä Välityspalvelimen portti Välityspalvelimen todennus: Ei | Välityspalvelimen määrittäminen manuaalisesti. Välityspalvelin ei vaadi todennustunnisteita. | |

| Automaattinen | Automaattinen Web-välityspalvelimen löytäminen: Ei PAC-osoite | Nouda PAC-tiedosto antamalla kelvollinen PAC URL-osoite. |

| Automaattinen Web-välityspalvelimen löytäminen: Kyllä |

Käyttää WPAD-protokollaa PAC-tiedoston automaattiseen noutamiseen. |

Ota asiakkaan aloittama tila käyttöön mediatason turvaneuvotteluja varten

Voit suojella mediaistuntoja määrittämällä puhelimen aloittamaan mediatason turvallisuusneuvottelut palvelimen kanssa. Suojausmekanismi noudattaa RFC 3329 -standardissa ja sen alanumeroluonnoksessa mediaa koskevien suojausmekanismien nimien standardeja (katso https://tools.ietf.org/html/draft-dawes-sipcore-mediasec-parameter-08#ref-2). Puhelinten ja palvelimen välisten neuvottelujen siirto voi käyttää SIP-protokollaa UDP, TCP, ja TLS sijaan. Voit rajoittaa sitä, että mediatason turvaneuvottelua käytetään vain, kun viestittävä siirtoprotokolla on TLS.

| Parametri | Kuvaus |

|---|---|

|

MediaSec-pyyntö |

Määrittää, aloittaako puhelin mediatason turvaneuvottelut palvelimen kanssa. Tee jokin seuraavista:

Sallitut arvot: Kyllä | Ei

Oletus: Ei |

|

Vain MediaSec over TLS |

Määrittää viestittävän siirtoprotokollan, jonka kautta mediatason turvaneuvottelua käytetään. Varmista, että signalointisiirtoprotokolla on TLS, ennen kuin määrität tälle kentässä Kyllä. Tee jokin seuraavista:

Sallitut arvot: Kyllä | Ei

Oletus: Ei |

| 1 |

Siirry puhelimen hallintaverkkosivulle. |

| 2 |

Valitse . |

| 3 |

Määritä SIP Asetukset - osassa MediaSec-pyyntö ja MediaSec over TLS - kentät siten, että ne on määritetty yllä olevassa taulukossa. |

| 4 |

Valitse Submit All Changes. |

WLAN-suojaus

Koska kaikki WLAN -laitteet voivat vastaanottaa kaiken muun WLAN -liikennettä, puheviestinnän ottaminen käyttöön on WLAN-laitteissa erittäin tärkeää. Varmista, etteivät tunkeilijat manipuloi ääniliikennettä eivätkä kaappaa sitä, Cisco SAFE Security -arkkitehtuuri tukee puhelinta. Lisätietoja verkkojen suojauksen toiminnoista on kohdassa http://www.cisco.com/en/US/netsol/ns744/networking_solutions_program_home.html.

Cisco Langaton IP -puhelinratkaisu tarjoaa langattoman verkon suojauksen, joka estää luvattomia sisään- ja vaaranna viestintää käyttämällä seuraavia puhelimen tukemia todennusmenetelmiä:

-

Avaa todennus: Kaikki langattomat laitteet voivat pyytää todennusta avoimessa järjestelmässä. Pyynnön vastaanottava käyttöasema voi myöntää todennuksen kenelle tahansa pyynnön esittäjälle tai vain pyynnön esittäjille, jotka ovat käyttäjäluettelossa. Langattoman laitteen ja TUKIASEMAn välistä viestintää ei ehkä salata.

-

Laaja todennusprotokollan joustava todennus suojatun tunnelointitoiminnon (EAP-FAST) avulla -todennus: Tämä asiakas-palvelinsuojausarkkitehtuuli salata EAP-tapahtumat AP:n ja RADIUS-palvelimen välisessä siirtotason suojaustunnelissa (TLS), kuten Identity Services Engine (ISE).

TLS-tunnelissa käytetään suojatun käytön tunnistetietoja (PAC) todennukseen asiakkaan (puhelimen) ja RADIUS-palvelimen välillä. Palvelin lähettää asiakkaalle (puhelimella) viranomaisen tunnuksen (AID), joka TURN valitsee asianmukaisen PAC-yhteyden. Asiakas (puhelin) palauttaa PAC-kvaque-palvelimen RADIUS-palvelimeen. Palvelin poistaa PAC:n salauksen ensisijaisella näppäimellä. Molemmissa päätepisteissä on nyt PAC-avain ja TLS-tunneli luodaan. EAP-FAST tukee automaattista PAC-valmistelua, mutta sinun on otettava se käyttöön RADIUS-palvelimessa.

ISE:ssa PAC vanhenee oletusarvoisesti viikon kuluttua. Jos puhelimen pac on vanhentunut, todennus RADIUS-palvelimella kestää kauemmin, kun puhelin saa uuden PAC:n. Voit välttää PAC-valmistelun viiveet asettamalla PAC-vanhenemisajaksi 90 päivää tai pidempään ISE- tai RADIUS-palvelimessa.

-

Laaja todennusprotokollan ja siirtokerrossuojauksen (EAP-TLS) todennus: EAP-TLS edellyttää asiakasvarmennetta todennusta ja verkkoyhteyttä varten. Langattomassa EAP-TLS asiakasvarmenne voi olla MIC, LSC, tai käyttäjän asentama varmenne.

-

Suojattu laajennustodennusprotokolla (PEAP): Cisco asiakkaan (puhelimen) ja RADIUS-palvelimen välinen oma salasanapohjainen todennusmalli. Puhelin voi käyttää PEAP langattoman verkon todennukseen. Sekä PEAP-MSCHAPV2- että PEAP-GTC-todennusmenetelmiä tuetaan.

-

Esijaettu avain (PSK): Puhelin tukee ASCII -muotoa. Tätä muotoa on käytettävä määritettäessä WPA/WPA2/SAE Esijaettua avainta:

ASCII: ASCII-merkkinen merkkijono, jonka pituus on 8 - 63 merkkiä (0-9, pieni ja iso kirjaiminen A-Z sekä erikoismerkit)

Esimerkki: GREG123567@9ZX&W

Seuraavat todennusmallit käyttävät RADIUS-palvelinta todennusavainten hallintaan:

-

WPA/WPA2/WPA3: Käyttää RADIUS-palvelimen tietoja yksilöllisiä avaimia todennusta varten. Koska nämä avaimet luodaan keskitetylle RADIUS-palvelimelle, WPA2/WPA3 tarjoaa enemmän suojausta kuin WPA esivalmistetut avaimet, jotka on tallennettu käyttöp. ja puhelimeen.

-

Fast Secure Roaming: Käyttää RADIUS-palvelinta ja WDS -tietoja avainten hallintaan ja todennukseen. WDS luo suojaustunnisteiden välimuistin FT-yhteensopiville asiakaslaitteille, jotta ne voidaan toistaa nopeasti ja turvallisesti. Cisco Desk -puhelin 9861 ja 9871 ja Cisco VideoPuhelin 8875 tukevat 802.11r (FT). Sekä ilmassa että DS:n yllä tuetaan, jotta verkkovierailu on nopea suojattu. Suosittelemme kuitenkin vahvasti, että käytät 802.11r (FT) ilmamenetelmää.

WPA/WPA2/WPA3 -näppäimellä salausavaimia ei syötetä puhelimeen, vaan ne johdetaan automaattisesti apin ja puhelimen välillä. Todennukseen käytettävä EAP-käyttäjänimi ja salasana on kuitenkin annettava kullekin puhelimelle.

Jotta ääniliikenne on turvallista, puhelin tukee TKIP-koodausta ja AES salausta varten. Kun näitä salausohjeita käytetään salaukseen, sekä viestittävät SIP-paketit että reaaliaikainen siirtoprotokolla (RTP) -paketit salataan ap:n ja puhelimen välillä.

- TKIP

-

WPA käyttää TKIP-salausta, jossa on useita parannusta WEP-salaukseen. TKIP tarjoaa per-paketti-avainsalakirjoitusta ja pidempiä alustusvektoreita (IVs), jotka vahvistavat salausta. Lisäksi viestin eheystarkistus (MIC) varmistaa, ettei salattuja pakkauksia muuteta. TKIP poistaa WEP -näppäimen ennustettavuuden, joka auttaa tunkeilijoille WEP-avaimen tulkitsemisen.

- AES

-

WPA2/WPA3-todennuksessa käytettävä salausmenetelmä. Tämä kansallinen salausnormi käyttää symmetristä algoritmia, jolla on sama avain salaukseen ja salauksen purkamiseen. AES käyttää kooltaan 128 bitin salausta ( Cipher Blocking Chain, CBC), joka tukee vähintään 128 bitin, 192 bitin ja 256 bitin avainkokoja. Puhelin tukee 256 bitin näppäinkokoa.

Cisco Desk -puhelin 9861 ja 9871 ja Cisco Videopuhelin 8875 eivät tue CMIC:n kanssa Cisco Key Integrity Protocolia (CKIP).

Todennus- ja salausjärjestelmät on määritetty langattomaan lähiverkkoon. VLAN-numerot on määritetty verkossa ja APS:ssä, ja ne määrittävät eri todennus- ja salausyhdistelmiä. SSID yhdistää ohjelman VLAN ja tietyn todennus- ja salausmallin. Jotta langattomat asiakaslaitteet todennetaan oikein, samat SSID-protokollat on määritettävä todennus- ja salausmalleille APS-laitteissa ja puhelimessa.

Jotkin todennusjärjestelmät edellyttävät tietyntyyppistä salausta.

- Kun käytät WPA esijaettua avainta, WPA2-esijaettua avainta tai SAE-näppäintä, esijaetun avaimen on oltava staattisesti määritetty puhelimessa. Näiden avainten on vastattava apissa olevia avaimia.

-

Puhelin tukee automaattista EAP-neuvottelua FAST- tai PEAP-kohteelle, mutta ei TLS. Määritä EAP-TLS -tilassa.

Seuraavassa taulukossa on lueteltu tukiasemamäärityksiä vastaavat puhelimen verkkomääritykset.

| FSR-tyyppi | Todennus | Avaintenhallinta | Salaus | Suojattu hallintakehys (PMF) |

|---|---|---|---|---|

| 802.11r (FT) | PSK |

WPA-PSK WPA-PSK-SHA256 FT-PSK | AES | Ei |

| 802.11r (FT) | WPA3 |

SAE FT-SAE | AES | Kyllä |

| 802.11r (FT) | EAP-TLS |

WPA-EAP FT-EAP | AES | Ei |

| 802.11r (FT) | EAP-TLS (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Kyllä |

| 802.11r (FT) | EAP-FAST |

WPA-EAP FT-EAP | AES | Ei |

| 802.11r (FT) | EAP-FAST (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Kyllä |

| 802.11r (FT) | EAP-PEAP |

WPA-EAP FT-EAP | AES | Ei |

| 802.11r (FT) | EAP-PEAP (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Kyllä |

Määritä Wi-Fi-profiili

Voit määrittää Wi-Fi-profiilin puhelimen verkkosivulla tai synkronoimalla etälaitteen profiilin uudelleen ja liittämällä sen sitten käytettävissä olevaan Wi-Fi-verkkoon. Määritetyn profiilin avulla voit muodostaa Wi-Fi-verkkoyhteyden. Tällä hetkellä voidaan määrittää vain yksi Wi-Fi-profiili.

Profiili sisältää parametrit, joita puhelin tarvitsee puhelinpalvelinyhteyden muodostamiseen Wi-Fi-verkon kautta. Kun luot Wi-Fi-profiilin ja käytät sitä, sinun tai käyttäjien ei tarvitse määrittää langatonta verkkoa yksittäisille puhelimille.

Wi-Fi-profiilin käytön avulla voit estää käyttäjiä tekemästä muutoksia Wi-Fi-kokoonpanon puhelimella tai rajoittaa parametreja, joita käyttäjät voivat muuttaa.

Suosittelemme, että käytät suojattua profiilia salausprotokollalla avainten ja salasanojen suojaamiseksi, kun käytät Wi-Fi-profiilia.

Kun määrität puhelimet käyttämään EAP-FAST-todennusmenetelmää suojaustilassa, käyttäjät tarvitsevat yksittäisiä tunnistetietoja muodostaakseen yhteyden käyttöpisteeseen.

| 1 |

Avaa puhelimen Web-sivu. |

| 2 |

Valitse . |

| 3 |

Määritä Wi-Fi-profiili (n) -osassa parametrit seuraavassa taulukossa Parametrit kohteelle Wi-Fi profiili. Wi-Fi-profiilin määritykset ovat myös käyttäjän kirjautumisen käytettävissä.

|

| 4 |

Valitse Submit All Changes. |

Wi-Fi-profiilin parametrit

Seuraavassa taulukossa on kaikki puhelimen verkkosivulla olevan Järjestelmä-välilehden Wi-Fi-profiili(n)-osion toiminnot ja käyttökuvaukset. Se määrittää myös puhelimen määritystiedostoon (cfg.XML) lisätyn merkkijonon syntaksin parametrin määrittämiseksi.

| Parametri | Kuvaus |

|---|---|

| Verkon nimi | Voit antaa puhelimessa näytettävän SSID-tunnuksen nimen. Usealla profiililla voi olla sama nimi, kun niiden suojaustilat ovat erilaiset. Tee jokin seuraavista:

Oletus: tyhjä |

| Suojaustila | Voit valita Wi-Fi-verkkoyhteyksien suojaamiseen käytettävän todennusmenetelmän. Valitsemasi menetelmän mukaan näyttöön tulee salasanakenttä, joka mahdollistaa sen, että voit antaa tunnistetiedot, jotka vaaditaan liittymään tähän Wi-Fi-verkkoon. Tee jokin seuraavista:

Oletusarvo: Automaattinen |

| Wi-Fi-käyttäjätunnus | Voit syöttää tähän verkkoprofiilin käyttäjätunnuksen. Tämä kenttä on käytettävissä, kun määrität suojaustilaksi Automaattinen, EAP-FAST tai EAP-PEAP. Tämä on pakollinen kenttä, jonka arvon enimmäispituus on 32 aakkosnumeerista merkkiä. Tee jokin seuraavista:

Oletus: tyhjä |

| Wi-Fi-salasana | Voit tähän syöttää määritetyn Wi-Fi-käyttäjätunnuksen salasanan. Tee jokin seuraavista:

Oletus: tyhjä |

| Taajuusalue | Voit valita tästä WLAN-verkon käyttämän langattoman signaalin taajuusalueen. Tee jokin seuraavista:

Oletusarvo: Automaattinen |

| Varmenteen valitseminen | Voit valita varmennetyypin varmenteen alkurekisteröintiä ja varmenteen uusimista varten langattomassa verkossa. Tämä prosessi on käytettävissä vain 802.1X-todennusta varten. Tee jokin seuraavista:

Oletus: Valmistajan asentama |

Tarkista puhelimen laitteen suojaustila

Puhelin tarkistaa laitteen suojaustilan automaattisesti. Jos se havaitsee puhelimen mahdolliset turvallisuusuhat, Ongelmat ja diagnostiikka -valikko voi näyttää ongelmien tiedot. Ilmoitettujen ongelmien perusteella järjestelmänvalvoja voi tehdä toimintoja puhelimen suojaamiseksi ja kovettumiseksi.

Laitteen suojaustila on käytettävissä, ennen kuin puhelin rekisteröidään puhelunhallintajärjestelmään (Webex Calling tai BroadWorks).

Jos haluat tarkastella puhelimen suojausongelmien tietoja, tee seuraavaa:

| 1 |

Valitse Asetukset. |

| 2 |

Valitse . Tällä hetkellä laitteen suojausraportti sisältää seuraavat ongelmat:

|

| 3 |

Kysy järjestelmänvalvojalta tukea suojausongelmien ratkaisemiseksi. |

.

.