- Domů

- /

- Článek

Cisco IP Phone zabezpečení na 9800/8875 (Multiplatform)

V tomto článku

V tomto článkuTento článek nápovědy je určen pro Cisco stolní telefon řady 9800 a Cisco Video Phone 8875 registrované na Cisco BroadWorks nebo Webex Calling.

Certifikát CDC (Custom Device Certificate) na 802.1X

Ruční instalace vlastního certifikátu zařízení

Certifikát CDC (Custom Device Certificate) můžete do telefonu nainstalovat ručně tak, že jej odešlete z webové stránky správy telefonu.

Než začnete

Před instalací vlastního certifikátu zařízení pro telefon musíte mít:

- Soubor certifikátu (.p12 nebo .pfx) uložený v počítači. Soubor obsahuje certifikát a soukromý klíč.

- Heslo pro výpis certifikátu. Heslo se používá k dešifrování souboru certifikátu.

| 1 |

Přejděte na webovou stránku správy telefonu. |

| 2 |

Vyberte Certifikát. |

| 3 |

V části Přidat certifikát klikněte na tlačítko Procházet .... |

| 4 |

Vyhledejte certifikát v počítači. |

| 5 |

Do pole Extrahovat heslo zadejte heslo pro extrakci certifikátu. |

| 6 |

Klikněte na tlačítko Nahrát. Pokud jsou soubor certifikátu a heslo správné, zobrazí se zpráva "

Certifikát byl přidán.". V opačném případě se nahrávání nezdaří a zobrazí se chybová zpráva oznamující, že certifikát nelze nahrát. |

| 7 |

Chcete-li zkontrolovat podrobnosti o nainstalovaném certifikátu, klepněte na tlačítko Zobrazit v části Existující certifikáty . |

| 8 |

Chcete-li odebrat nainstalovaný certifikát z telefonu, klepněte na tlačítko Odstranit v části Existující certifikáty . Jakmile kliknete na tlačítko, operace odebrání začne okamžitě bez potvrzení.

Pokud je certifikát úspěšně odebrán, zobrazí se zpráva " |

Automatická instalace vlastního certifikátu zařízení pomocí protokolu SCEP

Parametry protokolu SCEP (Simple Certificate Enrollment Protocol) můžete nastavit tak, aby automaticky instalovaly certifikát CDC (Custom Device Certificate), pokud nechcete ručně nahrát soubor certifikátu nebo nemáte soubor certifikátu na místě.

Pokud jsou parametry SCEP správně nakonfigurovány, telefon odešle požadavky na server SCEP a certifikát certifikační autority je ověřen zařízením pomocí definovaného otisku prstu.

Než začnete

Před provedením automatické instalace vlastního certifikátu zařízení pro telefon musíte mít:

- Adresa serveru SCEP

- Otisk SHA-1 nebo SHA-256 kořenového certifikátu certifikační autority pro server SCEP

| 1 |

Přejděte na webovou stránku správy telefonu. |

| 2 |

Vyberte Certifikát. |

| 3 |

V části Konfigurace SCEP 1 nastavte parametry podle popisu v následující tabulce Parametry pro konfiguraci SCEP. |

| 4 |

Klikněte na tlačítko Submit All Changes. |

Parametry pro konfiguraci SCEP

Následující tabulka definuje funkci a použití konfiguračních parametrů SCEP v části Konfigurace SCEP 1 v části Certifikát Tab ve webovém rozhraní telefonu. Definuje také syntaxi řetězce, který je přidán do konfiguračního souboru telefonu (cfg.XML) pro konfiguraci parametru.

| Parametr | Popis |

|---|---|

| Server |

Adresa serveru SCEP. Tento parametr je povinný. Proveďte jeden z následujících úkonů:

Platné hodnoty: Adresa URL nebo IP adresa. Schéma HTTPS není podporováno. Výchozí: prázdné |

| Otisk prstu kořenové certifikační autority |

Otisk SHA256 nebo SHA1 kořenové certifikační autority pro ověření během procesu SCEP. Tento parametr je povinný. Proveďte jeden z následujících úkonů:

Výchozí: prázdné |

| Heslo výzvy |

Heslo výzvy pro autorizaci Certificate Authority (CA) proti telefonu během zápisu certifikátu prostřednictvím protokolu SCEP. Tento parametr je volitelný. Podle aktuálního prostředí SCEP se chování hesla výzvy liší.

Proveďte jeden z následujících úkonů:

Výchozí: prázdné |

Konfigurace parametrů SCEP pomocí DHCP možnosti 43

Kromě zápisu certifikátu SCEP pomocí ručních konfigurací na webové stránce telefonu můžete k naplnění parametrů ze serveru DHCP použít také možnost DHCP 43. Možnost DHCP 43 je předem nakonfigurována s parametry SCEP, později může telefon načíst parametry ze serveru DHCP a provést zápis certifikátu SCEP.

- Konfigurace parametrů SCEP pomocí možnosti DHCP 43 je k dispozici pouze pro telefon, ve kterém se provádí obnovení továrního nastavení.

- Telefony nesmí být umístěny do sítě, která podporuje možnost 43 i vzdálené poskytování (například možnosti 66,160,159,150 nebo cloudové poskytování). V opačném případě nemusí telefony získat konfiguraci Možnost 43.

Chcete-li zapsat certifikát SCEP konfigurací parametrů protokolu SCEP v možnosti DHCP 43, postupujte takto:

- Připravte prostředí SCEP.

Informace o nastavení prostředí SCEP naleznete v dokumentaci k serveru SCEP.

- Nastavte DHCP možnost 43 (definováno v 8.4 Informace specifické pro dodavatele, RFC 2132).

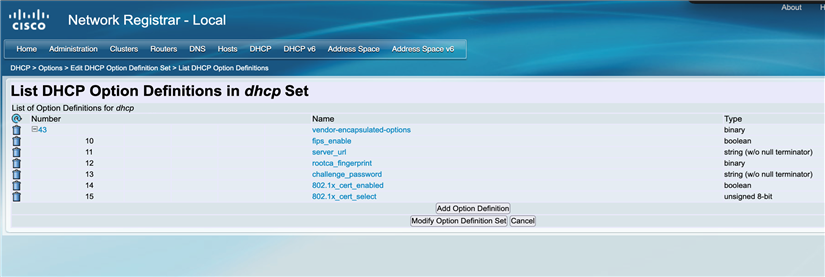

Pro metodu jsou vyhrazeny dílčí možnosti (10–15):

Parametr na webové stránce telefonu Dílčí možnost Typ Délka (bajt) Mandatory Režim FIPS 10 booleovský 1 Ne* Server 11 string 208 - délka (heslo výzvy) Ano Otisk prstu kořenové certifikační autority 12 binární 20 nebo 32 Ano Heslo výzvy 13 string 208 - délka (server) Ne* Povolit ověřování 802.1X 14 booleovský 1 Ne Výběr certifikátu 15 Nepodepsaný 8bitový 1 Ne Při použití možnosti DHCP 43 si všimněte následujících charakteristik metody:

- Podmožnosti (10–15) jsou vyhrazeny pro vlastní certifikát zařízení (CDC).

- Maximální délka DHCP možnosti 43 je 255 bajtů.

- Maximální délka hesla Server + Challenge musí být menší než 208 bajtů.

- Hodnota režimu FIPS musí být konzistentní s konfigurací zřizování onboardingu. V opačném případě se telefonu po onboardingu nepodaří načíst dříve nainstalovaný certifikát. Specificky

- Pokud bude telefon registrován v prostředí, kde je zakázán režim FIPS, není nutné konfigurovat parametr Režim FIPS v možnosti DHCP 43. Ve výchozím nastavení je režim FIPS zakázán.

- Pokud bude telefon zaregistrován v prostředí, kde je povolen režim FIPS, musíte povolit režim FIPS v DHCP možnosti 43. Podrobnosti najdete v tématu Povolení režimu FIPS.

- Heslo v možnosti 43 je ve formátu prostého textu.

Pokud je heslo výzvy prázdné, telefon použije MIC/SUDI pro počáteční zápis a obnovení certifikátu. Pokud je heslo výzvy nakonfigurováno, použije se pouze pro počáteční zápis a nainstalovaný certifikát bude použit pro obnovení certifikátu.

- Povolit ověřování 802.1X a výběr certifikátu se používají pouze pro telefony v kabelové síti.

- DHCP možnost 60 (identifikátor třídy dodavatele) se používá k identifikaci modelu zařízení.

Následující tabulka uvádí příklad DHCP možnosti 43 (dílčí možnosti 10–15):

Podvolba desítková/šestnáctková Délka hodnoty (bajt) desítková/šestnáctková Hodnota Hexadecimální hodnota 10/0a 1/01 1 (0: Zakázáno; 1: Povoleno) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0d 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1 (0: Ne; 1: Ano) 01 15/0F 1/01 1 (0: Výroba nainstalována; 1: Vlastní instalace) 01 Souhrn hodnot parametrů:

-

Režim FIPS =

Povoleno -

Server =

http://10.79.57.91 -

Otisk prstu kořenové certifikační autority =

12040870625C5B755D73F5925285F8F5FF5D55AF -

Heslo výzvy =

D233CCF9B9952A15 -

Povolit ověřování 802.1X =

Ano -

Výběr certifikátu =

Vlastní instalace

Syntaxe konečné hexadecimální hodnoty je:

{<suboption><length><value>}...Podle výše uvedených hodnot parametrů je konečná hexadecimální hodnota následující:

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - Nakonfigurujte DHCP možnost 43 na serveru DHCP.Tento krok obsahuje příklad DHCP možnosti 43 konfigurací v Cisco síťovém registru.

- Přidejte DHCP sadu definic možností.

Řetězec možností dodavatele je název modelu IP telefonů. Platná hodnota je: DP-9841, DP-9851, DP-9861, DP-9871 nebo CP-8875.

- Přidejte DHCP možnost 43 a dílčí možnosti do sady definic možnosti DHCP.

Příklad:

- Přidejte možnosti 43 do zásady DHCP a nastavte hodnotu následujícím způsobem:

Příklad:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - Ověřte nastavení. Wireshark můžete použít k zachycení stopy síťového provozu mezi telefonem a službou.

- Přidejte DHCP sadu definic možností.

- Proveďte obnovení továrního nastavení telefonu.

Po resetování telefonu budou automaticky vyplněny parametry Server, Otisk kořenové certifikační autority a Heslo výzvy. Tyto parametry jsou umístěny v části Konfigurace SCEP 1 z na webové stránce správy telefonu.

Chcete-li zkontrolovat podrobnosti o nainstalovaném certifikátu, klepněte na tlačítko Zobrazit v části Existující certifikáty .

Chcete-li zkontrolovat stav instalace certifikátu, vyberte . Stav stahování 1 zobrazuje nejnovější výsledek. Pokud během zápisu certifikátu dojde k nějakému problému, může stav stahování zobrazit příčinu problému pro účely řešení potíží.

Pokud se ověření heslem výzvy nezdaří, budou uživatelé vyzváni k zadání hesla na obrazovce telefonu. - (Volitelné): Chcete-li odebrat nainstalovaný certifikát z telefonu, klikněte v části Existující certifikáty na tlačítko Odstranit . Jakmile kliknete na tlačítko, operace odebrání začne okamžitě bez potvrzení.

Obnovení certifikátu protokolem SCEP

Certifikát zařízení lze automaticky aktualizovat procesem SCEP.

- Telefon kontroluje, zda certifikát vyprší za 15 dní každé 4 hodiny. Pokud ano, telefon automaticky spustí proces obnovení certifikátu.

- Pokud je heslo výzvy prázdné, telefon použije MIC/SUDI pro počáteční zápis i obnovení certifikátu. Pokud je heslo výzvy nakonfigurováno, použije se pouze pro počáteční zápis, existující/nainstalovaný certifikát se použije pro obnovení certifikátu.

- Telefon neodebere starý certifikát zařízení, dokud nenačte nový.

- Pokud se obnovení certifikátu nezdaří, protože vyprší platnost certifikátu zařízení nebo certifikační autority, telefon automaticky spustí počáteční zápis. Mezitím, pokud se ověření hesla výzvy nezdaří, objeví se na obrazovce telefonu obrazovka pro zadání hesla a uživatelé jsou vyzváni k zadání hesla výzvy v telefonu.

Nastavení minimální verze TLS pro klienta a server

Ve výchozím nastavení je minimální verze TLS pro klienta a server 1,2. To znamená, že klient a server akceptují navázání připojení s TLS 1.2 nebo vyšším. Maximální podporovaná verze TLS pro klienta a server je 1,3. Po nakonfigurování bude pro vyjednávání mezi klientem TLS a serverem TLS použita minimální verze TLS.

Můžete nastavit minimální verzi TLS pro klienta a server, například 1.1, 1.2 nebo 1.3.

Než začnete

| 1 |

Přejděte na webovou stránku správy telefonu. |

| 2 |

Vyberte možnosti . |

| 3 |

V sekci Nastavení zabezpečení nakonfigurujeme parametr TLS Minimální verze klienta.

Tento parametr můžete také nakonfigurovat v konfiguračním souboru (cfg.XML): <TLS_Client_Min_Version ua="na">TLS 1.2</TLS_Client_Min_Version>

Povolené hodnoty: TLS 1,1, TLS1.2 a TLS 1,3. Výchozí hodnota: TLS 1.2 |

| 4 |

V sekci Nastavení zabezpečení nakonfigurujeme parametr TLS Minimální verze serveru. Webex Calling nepodporuje TLS 1.1.

Tento parametr můžete také nakonfigurovat v konfiguračním souboru (cfg.XML): <TLS_Server_Min_Version ua="na">TLS 1.2</TLS_Server_Min_Version>

Povolené hodnoty: TLS 1,1, TLS1.2 a TLS 1,3. Výchozí hodnota: TLS 1.2 |

| 5 |

Klikněte na tlačítko Submit All Changes. |

Povolení režimu FIPS

Telefon můžete nastavit tak, aby vyhovoval standardům FIPS (Federal Information Processing Standards).

FIPS je sada standardů, které popisují zpracování dokumentů, šifrovací algoritmy a další standardy informačních technologií pro použití v rámci nevojenské vlády a vládními dodavateli a dodavateli, kteří spolupracují s agenturami. CiscoSSL FOM (FIPS Object Module) je pečlivě definovaná softwarová komponenta navržená pro kompatibilitu s knihovnou CiscoSSL, takže produkty využívající knihovnu CiscoSSL a API lze převést na použití FIPS 140-2 ověřené kryptografie s minimálním úsilím.

| 1 |

Přejděte na webovou stránku správy telefonu. |

| 2 |

Vyberte možnosti . |

| 3 |

V části Nastavení zabezpečení zvolte v parametru Režim FIPS možnost Ano nebo Ne . |

| 4 |

Klikněte na tlačítko Submit All Changes. Pokud povolíte standard FIPS, budou v telefonu bezproblémově fungovat následující funkce:

|

Ruční odebrání certifikátu zabezpečení

Pokud není dostupný protokol SCEP (Simple Certificate Enrollment Protocol), můžete certifikát zabezpečení z telefonu odebrat ručně.

| 1 |

Na webové stránce správy telefonu vyberte možnost Certifikáty. |

| 2 |

Vyhledejte certifikát na stránce Certifikáty. |

| 3 |

Klikněte na tlačítko Odstranit. |

| 4 |

Po dokončení procesu odstranění restartujte telefon. |

Nastavení uživatelských hesel a hesel správce

Po první registraci telefonu do systému řízení hovorů nebo po obnovení továrního nastavení telefonu je nutné nastavit uživatelská hesla a hesla správce, abyste zvýšili zabezpečení telefonu. Po nastavení hesel máte přístup k webovému rozhraní telefonu.

Ve výchozím nastavení jsou uživatelská hesla a hesla správce prázdná. Proto můžete najít problém "Bez hesla" na .

| 1 |

Přístup na webovou stránku správy telefonu |

| 2 |

Vyberte možnosti . |

| 3 |

(Volitelné) V části Konfigurace systému nastavte parametr Zobrazit upozornění na heslo na hodnotu Ano a potom klikněte na tlačítko Odeslat všechny změny. Můžete také povolit parametry v konfiguračním souboru telefonu (cfg.XML).

Výchozí hodnota: Ano Možnosti: Ano|Ne Pokud je parametr nastaven na hodnotu Ne, upozornění na heslo se na displeji telefonu nezobrazí. |

| 4 |

Vyhledejte parametr Uživatelské heslo nebo Heslo správce a klikněte na Změnit heslo vedle parametru. |

| 5 |

Zadejte aktuální heslo uživatele do pole Staré heslo . Pokud heslo nemáte, nechte pole prázdné. Výchozí hodnota je prázdná.

|

| 6 |

Zadejte nové heslo do pole Nové heslo . Platná pravidla pro hesla:

Pokud nové heslo nesplňuje požadavky, nastavení bude odmítnuto. |

| 7 |

Klikněte na příkaz Odeslat. Na webové stránce se zobrazí zpráva Po nastavení uživatelského hesla zobrazí tento parametr v souboru XML konfigurace telefonu (cfg.XML):

|

Ověřování 802.1X

Cisco IP telefony podporují ověřování 802.1X.

Cisco IP telefony a přepínače Cisco Catalyst obvykle používají protokol CDP (Cisco Discovery Protocol) ke vzájemné identifikaci a určení parametrů, jako je přidělení VLAN a požadavky na napájení v síti. CDP neidentifikuje místně připojené pracovní stanice. Cisco IP telefony umožňují průchozí mechanismus EAPOL. Tento mechanismus dovoluje pracovní stanici připojené k Cisco IP telefonu předávat zprávy EAPOL ověřovateli 802.1X v přepínači LAN. Mechanismus průchodu zajišťuje, že IP telefon nefunguje jako přepínač sítě LAN, který ověřuje datový koncový bod před přístupem do sítě.

Cisco IP telefony také umožňují proxy mechanismus odhlášení EAPOL. Pokud se místně připojený počítač odpojí od IP telefonu, přepínač LAN nezaznamená výpadek fyzického spojení, protože spojení mezi přepínačem LAN a IP telefonem zůstane zachováno. Aby nedošlo k narušení integrity sítě, odešle IP telefon jménem navazujícího počítače přepínači zprávu EAPOL-Logoff, čímž přepínač LAN vymaže ověřovací záznam pro podřízený počítač.

Podpora ověřování 802.1X vyžaduje několik komponent:

-

Cisco IP telefon: Telefon iniciuje požadavek na přístup k síti. Cisco IP telefony obsahují žádající port 802.1X. Tento žádající port umožňuje správcům sítě řídit připojení IP telefonů k portům přepínače LAN. Aktuální verze žádajícího portu telefonu 802.1X používá pro ověřování sítě možnosti EAP-FAST a EAP-TLS.

-

Ověřovací server: Ověřovací server i přepínač musí být nakonfigurovány se sdílenou tajnou klíčkou, která ověřuje telefon.

-

Přepínač: Přepínač musí podporovat protokol 802.1X, aby mohl fungovat jako ověřovatel a předávat zprávy mezi telefonem a ověřovacím serverem. Po dokončení výměny přepínač povolí nebo zamítne přístup telefonu k síti.

Pro konfiguraci protokolu 802.1X je třeba provést následující akce.

-

Před povolením ověřování 802.1X v telefonu nakonfigurujte ostatní komponenty.

-

Konfigurace portu PC: Standard 802.1X nezohledňuje sítě VLAN, a proto doporučuje, aby se na určitém portu přepínače ověřovalo pouze jedno zařízení. Některé přepínače však podporují vícedoménové ověřování. Konfigurace přepínače určuje, zda lze k portu PC telefonu připojit počítač.

-

Povoleno: Pokud používáte přepínač, který podporuje vícedoménové ověřování, můžete povolit port PC a připojit k němu počítač. V tomto případě Cisco IP telefony podporují proxy server EAPOL-Logoff, který monitoruje výměnu ověření mezi přepínačem a připojeným počítačem.

Další informace o podpoře standardu IEEE 802.1X v přepínačích Cisco Catalyst naleznete v konfiguračních příručkách přepínačů Cisco Catalyst na adrese:

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

-

Zakázáno: Pokud přepínač nepodporuje více zařízení kompatibilních se standardem 802.1X na stejném portu, měli byste při zapnutém ověřování 802.1X zakázat port PC. Pokud tento port nezakážete a poté se k němu pokusíte připojit počítač, přepínač odepře přístup k síti telefonu i počítači.

-

- Konfigurace hlasové sítě VLAN: Protože standard 802.1X nepočítá se sítí VLAN, měli byste toto nastavení nakonfigurovat na základě podpory přepínače.

- Povoleno: Pokud používáte přepínač, který podporuje vícedoménové ověřování, můžete pokračovat v používání hlasové sítě VLAN.

- Zakázáno: Pokud přepínač nepodporuje vícedoménové ověřování, zakažte hlasovou síť VLAN a zvažte přiřazení portu k nativní síti VLAN.

- (Pouze pro stolní telefon Cisco řady 9800)

Cisco Stolní telefon řady 9800 má v PID jinou předponu než u ostatních Cisco telefonů. Chcete-li, aby telefon prošel ověřováním 802.1X, nastavte Radius· User-Name parametr pro zahrnutí vašeho Cisco Stolní telefon řady 9800.

Například PID telefonu 9841 je DP-9841; můžete nastavit Radius· User-Name pro

začátek na DPneboobsahuje DP.Můžete ji nastavit v obou následujících částech: -

Povolení ověřování 802.1X

Pokud je povoleno ověřování 802.1X, telefon používá k vyžádání přístupu k síti ověřování 802.1X. Pokud je ověřování 802.1X zakázáno, telefon používá Cisco Discovery Protocol (CDP) k získání VLAN a přístupu k síti. Můžete také zobrazit stav transakce a změnu v nabídce obrazovky telefonu.

Pokud je povoleno ověřování 802.1X, můžete také vybrat certifikát zařízení (MIC/SUDI nebo vlastní) pro počáteční zápis a obnovení certifikátu. Typicky, MIC je pro Cisco Video Phone 8875, SUDI je pro Cisco Stolní telefon 9800 Series. CDC lze použít k ověřování pouze v protokolu 802.1x.

| 1 |

Chcete-li povolit ověřování 802.1X, proveďte jednu z následujících akcí:

|

| 2 |

Na webové stránce telefonu vyberte certifikát (MIC nebo vlastní) pro ověřování 802.1X.

Informace o výběru typu certifikátu na displeji telefonu naleznete v tématu Připojení telefonu k síti Wi-Fi.

|

Parametry pro ověřování 802.1X

|

Parametry |

Možnosti |

Výchozí |

Popis |

|---|---|---|---|

|

Ověření zařízení |

Zapnuto Vyp. |

Vyp. |

Povolte nebo zakažte ověřování 802.1X v telefonu. Nastavení parametrů lze zachovat i po Out-Of-Box (OOB) registraci telefonu. |

|

Stav transakce | Zakázáno |

Zobrazuje stav ověřování 802.1X. Stav může být (nejen):

| |

|

Protokol | Žádné |

Zobrazí metodu EAP, která se používá pro ověřování 802.1X. Protokol může být EAP-FAST nebo EAP-TLS. | |

|

Typ certifikátu uživatele |

Instalovaná výroba Vlastní instalace |

Instalovaná výroba |

Zvolte certifikát pro ověřování 802.1X během počátečního zápisu a obnovení certifikátu.

Tento parametr se v telefonu zobrazí pouze v případě, že je povoleno ověření zařízení. |

Zobrazení informací o nastavení zabezpečení v telefonu

|

Parametry |

Popis |

|---|---|

| Ověřování 802.1X | Povolí nebo zakáže ověřování IEEE 802.1X. Podrobnosti naleznete v tématu Povolení ověřování 802.1X. |

| Zpětná kompatibilita s WPA |

Určuje, zda je v telefonu kompatibilní nejstarší verze Wi-Fi Protected Access (WPA) pro připojení k bezdrátové síti nebo přístupovému bodu (AP).

Tato funkce je k dispozici pouze u telefonů 9861/9871/8875. |

Než začnete

Informace o nastavení zabezpečení můžete zobrazit v nabídce telefonu. Dostupnost informací závisí na nastavení sítě ve vaší organizaci.

| 1 |

Stiskněte tlačítko Nastavení |

| 2 |

Přejděte na zabezpečení. |

| 3 |

V nastavení zabezpečení zobrazte informace o zabezpečení. |

Nastavení proxy serveru

Telefon můžete nakonfigurovat tak, aby používal proxy server a zvýšil tak zabezpečení. HTTP proxy server může obvykle poskytovat následující služby:

- Směrování provozu mezi interními a externími sítěmi

- Filtrování, sledování nebo protokolování provozu

- Ukládání odpovědí do mezipaměti pro zlepšení výkonu

HTTP proxy server může také fungovat jako brána firewall mezi telefonem a Internetem. Po úspěšné konfiguraci se telefon připojí k internetu přes proxy server, který jej chrání před kybernetickým útokem.

Po nakonfigurování se funkce proxy HTTP vztahuje na všechny aplikace, které používají protokol HTTP. Příklad:

- GDS (Aktivační kód Onboarding)

- Aktivace zařízení EDOS

- Onboarding do Webex Cloudu (přes EDOS nebo GDS)

- Vlastní certifikační autorita

- Provisioning

- Aktualizace firmwaru

- Zpráva o stavu telefonu

- Nahrávání PRT

- XSI služby

- Webex Služby

- V současné době tato funkce podporuje pouze IPv4.

- Nastavení serveru proxy HTTP lze zachovat i po počáteční registraci telefonu (OOB).

| 1 |

Přejděte na webovou stránku správy telefonu. |

| 2 |

Vyberte možnosti . |

| 3 |

V sekci Nastavení HTTP proxy vyberte z rozbalovacího seznamu Režim proxy režim a nakonfigurujte související parametry. Další informace o parametrech a požadovaných parametrech pro jednotlivé režimy proxy serveru naleznete v tématu Parametry pro nastavení serveru proxy HTTP. |

| 4 |

Klikněte na tlačítko Submit All Changes. |

Parametry pro nastavení serveru proxy HTTP

Následující tabulka definuje funkci a použití parametrů HTTP proxy v části Nastavení HTTP proxy v části Tab ve webovém rozhraní telefonu. Definuje také syntaxi řetězce, který je přidán do konfiguračního souboru telefonu (cfg.xml) s kódem XML (cfg.xml) za účelem konfigurace parametru.

| Parametr | Popis |

|---|---|

| Režim proxy | Určuje režim serveru proxy HTTP, který telefon používá, nebo zakáže funkci serveru proxy HTTP.

Proveďte jeden z následujících úkonů:

Povolené hodnoty: Auto, Ručně a Vypnuto Výchozí hodnota: vypnuto |

| Automatické zjišťování webového serveru proxy | Určuje, zda telefon používá k načtení souboru PAC protokol WPAD (Web Proxy Auto Discovery). Protokol WPAD používá DHCP nebo DNS nebo oba síťové protokoly k automatickému vyhledání souboru PAC (Proxy Auto Configuration). Soubor PAC se používá k výběru proxy serveru pro danou adresu URL. Tento soubor může být hostován místně nebo v síti.

Proveďte jeden z následujících úkonů:

Povolené hodnoty: Ano a Ne Výchozí hodnota: Ano |

| Adresa URL PAC | Adresa URL souboru PAC. Například, TFTP, HTTP a HTTPS jsou podporovány. Pokud nastavíte režim proxy na hodnotu Automatické a Automatické zjišťování webového serveru proxy na hodnotu Ne , je nutné tentoparametr nakonfigurovat. Proveďte jeden z následujících úkonů:

Výchozí: prázdné |

| Hostitel proxy | IP adresu nebo název hostitele proxy hostitelského serveru, ke kterému má telefon přístup. Příklad:

Schéma ( Pokud nastavíte režim proxy na možnost Ruční , je nutné tentoparametr nakonfigurovat. Proveďte jeden z následujících úkonů:

Výchozí: prázdné |

| Port proxy | Číslo portu hostitelského serveru proxy. Pokud nastavíte režim proxy na možnost Ruční , je nutné tentoparametr nakonfigurovat. Proveďte jeden z následujících úkonů:

Výchozí nastavení: 3128 |

| Ověření serveru proxy | Určuje, zda uživatel musí zadat ověřovací pověření (uživatelské jméno a heslo), které vyžaduje proxy server. Tento parametr se konfiguruje podle skutečného chování proxy serveru. Pokud nastavíte parametr na Ano, musíte nakonfigurovat Uživatelské jméno a Heslo. Podrobnosti o parametrech naleznete v parametrech "Uživatelské jméno" a "Heslo" v této tabulce. Konfigurace parametrů se projeví, když je režim proxy nastaven na možnost Ruční . Proveďte jeden z následujících úkonů:

Povolené hodnoty: Ano a Ne Výchozí nastavení: Ne |

| Uživatelské jméno | Uživatelské jméno pro uživatele s pověřením na proxy serveru. Pokud je možnost Režim proxy serveru nastavena na možnost Ruční a ověřování proxy serveru je nastavena na hodnotu Ano, je nutné parametr nakonfigurovat. Proveďte jeden z následujících úkonů:

Výchozí: prázdné |

| Heslo | Heslo zadaného uživatelského jména pro účely ověření proxy serveru. Pokud je možnost Režim proxy serveru nastavena na možnost Ruční a ověřování proxy serveru je nastavena na hodnotu Ano, je nutné parametr nakonfigurovat. Proveďte jeden z následujících úkonů:

Výchozí: prázdné |

| Režim proxy | Požadované parametry | Popis |

|---|---|---|

| Vyp. | Nedefinováno | HTTP proxy je v telefonu zakázán. |

| Ručně | Hostitel proxy Port proxy Ověření serveru proxy: Ano Uživatelské jméno Heslo | Ručně zadejte proxy server (název hostitele nebo IP adresu) a port proxy serveru. Pokud proxy server vyžaduje ověření, musíte dále zadat uživatelské jméno a heslo. |

| Hostitel proxy Port proxy Ověření serveru proxy: Ne | Ručně zadejte proxy server. Proxy server nevyžaduje ověřovací údaje. | |

| Auto | Automatické zjišťování webového serveru proxy: Ne Adresa URL PAC | Zadejte platnou adresu URL PAC pro načtení souboru PAC. |

| Automatické zjišťování webového serveru proxy: Ano |

Používá protokol WPAD k automatickému načtení souboru PAC. |

Povolit režim iniciovaný klientem pro vyjednávání zabezpečení roviny médií

Chcete-li chránit relace médií, můžete telefon nakonfigurovat tak, aby se serverem zahájil jednání o zabezpečení roviny médií. Mechanismus zabezpečení se řídí standardy uvedenými v RFC 3329 a jeho návrhu rozšíření Security Mechanism Names for Media (viz https://tools.ietf.org/html/draft-dawes-sipcore-mediasec-parameter-08#ref-2). Přenos jednání mezi telefonem a serverem může používat protokol SIP přes UDP, TCP, a TLS. Můžete omezit, že vyjednávání zabezpečení roviny média je použito pouze v případě, že signalizační transportní protokol je TLS.

| Parametr | Popis |

|---|---|

|

Požadavek MediaSec |

Určuje, zda telefon zahájí jednání o zabezpečení roviny média se serverem. Proveďte jeden z následujících úkonů:

Povolené hodnoty: Ano|Ne

Výchozí nastavení: Ne |

|

MediaSec pouze přes TLS |

Určuje signalizační přenosový protokol, přes který je použito vyjednávání zabezpečení roviny média. Před nastavením tohoto pole na hodnotu Ano se ujistěte, že signalizační transportní protokol je TLS. Proveďte jeden z následujících úkonů:

Povolené hodnoty: Ano|Ne

Výchozí nastavení: Ne |

| 1 |

Přejděte na webovou stránku správy telefonu. |

| 2 |

Vyberte možnost . |

| 3 |

V části Nastavení SIP nastavte pole Požadavek MediaSec a MediaSec přes TLS Only , jak je definováno ve výše uvedené tabulce. |

| 4 |

Klikněte na tlačítko Submit All Changes. |

WLAN zabezpečení

Protože všechna zařízení WLAN, která jsou v dosahu, mohou přijímat veškerý ostatní provoz WLAN, je zabezpečení hlasové komunikace v sítích WLAN velmi důležité. Aby bylo zajištěno, že vetřelci nebudou manipulovat ani zachycovat hlasový provoz, architektura Cisco SAFE Security podporuje telefon. Další informace o zabezpečení v sítích naleznete na adrese http://www.cisco.com/en/US/netsol/ns744/networking_solutions_program_home.html.

Řešení Cisco Wireless IP Telephony poskytuje zabezpečení bezdrátové sítě, které zabraňuje neoprávněným přihlášením a narušené komunikaci pomocí následujících metod ověřování, které telefon podporuje:

-

Otevřené ověření: V otevřeném systému může o ověření požádat jakékoli bezdrátové zařízení. Přístupový bod, který obdrží požadavek, může povolit ověření libovolnému žadateli nebo pouze žadatelům, kteří se nacházejí v seznamu uživatelů. Komunikace mezi bezdrátovým zařízením a přístupovým bodem (AP) může být nešifrovaná.

-

Flexibilní ověřování pomocí zabezpečeného tunelového propojení (EAP-FAST): Tato architektura zabezpečení klient-server šifruje EAP transakce v tunelovém propojení TLS Transport Level Security mezi přístupovým bodem a serverem RADIUS, jako je například Identity Services Engine (ISE).

Tunel TLS používá k ověřování mezi klientem (telefonem) serverem RADIUS chráněná pověření (PAC). Server odešle ID autority (AID) klientovi (telefonu), který následně vybere příslušné pověření PAC. Klient (telefon) vrátí serveru RADIUS zprávu PAC-Opaque. Server dešifruje pověření PAC pomocí primárního klíče. Oba koncové body nyní obsahují klíč PAC a dojde k vytvoření tunelu TLS. Ověření EAP-FAST podporuje automatické poskytování pověření PAC, ale je nutné jej povolit na serveru RADIUS.

V ISE ve výchozím nastavení vyprší platnost PAC za jeden týden. Pokud má telefon neplatné pověření PAC, ověření pomocí serveru RADIUS potrvá déle, než telefon získá nové pověření PAC. Pokud chcete předejít zpoždění při poskytování pověření PAC, nastavte na serveru ISE nebo RADIUS dobu platnosti pověření PAC na 90 dní nebo delší.

-

Ověření EAP-TLS (Extensible Authentication Protocol-Transport Layer Security): Zabezpečení EAP-TLS vyžaduje pro ověření a přístup k síti klientský certifikát. Pro bezdrátové EAP-TLS může být klientský certifikát MIC, LSC, nebo uživatelem nainstalovaný certifikát.

-

PEAP (Protected Extensible Authentication Protocol): Proprietární schéma vzájemného ověřování založené na hesle mezi klientem (telefonem) a serverem RADIUS. Telefon může použít PEAP pro ověření v bezdrátové síti. Podporovány jsou metody ověření PEAP-MSCHAPV2 i PEAP-GTC.

-

Předsdílený klíč (PSK): Telefon podporuje formát ASCII. Při nastavování předsdíleného klíče WPA/WPA2/SAE je nutné použít tento formát:

ASCII: řetězec ASCII o délce 8 až 63 znaků (0–9, malá a velká písmena A–Z a speciální znaky)

Příklad: GREG123567@9ZX&W

Následující schémata ověření používají ke správě ověřovacích klíčů server RADIUS:

-

WPA/WPA2/WPA3: Používá informace serveru RADIUS ke generování jedinečných klíčů pro ověřování. Protože jsou tyto klíče generovány na centralizovaném serveru RADIUS, poskytuje WPA2/WPA3 vyšší zabezpečení než předsdílený klíč WPA, který je uložen na přístupovém bodu a v telefonu.

-

Rychlý zabezpečený roaming: Ke správě a ověřování klíčů používá server RADIUS a informace serveru bezdrátové domény (WDS). Služba WDS vytvoří mezipaměť s pověřeními zabezpečení pro klientská zařízení s povoleným protokolem FT pro rychlé a bezpečné opětovné ověření. Cisco Stolní telefon 9861 a 9871 a Cisco Videotelefon 8875 podporují 802.11r (FT). Jak vzduchem, tak přes DS jsou podporovány, aby umožnily rychlý a bezpečný roaming. Důrazně však doporučujeme používat metodu 802.11r (FT) vzduchem.

Při použití WPA/WPA2/WPA3 se šifrovací klíče nezadávají do telefonu, ale jsou automaticky odvozeny mezi přístupovým bodem a telefonem. Uživatelské jméno a heslo EAP, které se používají pro ověření, však musí být zadány v každém telefonu.

Aby byl zajištěn zabezpečený hlasový provoz, telefon podporuje šifrování TKIP a AES. Pokud jsou tyto mechanismy použity pro šifrování, jsou mezi přístupovým bodem a telefonem šifrovány jak signalizační pakety SIP, tak hlasové pakety protokolu RTP (Real-Time Transport Protocol).

- TKIP

-

WPA používá šifrování TKIP, které má oproti WEP několik vylepšení. Standard TKIP umožňuje šifrování jednotlivých klíčů a delší inicializační vektory (IV), které zlepšují šifrování. Kontrola integrity zprávy (MIC) navíc zajišťuje, že nedochází ke změně zašifrovaných paketů. Standard TKIP odstraňuje předvídatelnost standardu WEP, která pomáhá narušitelům dešifrovat klíč WEP.

- AES

-

Metoda šifrování používaná pro ověřování WPA2/WPA3. Tento národní standard pro šifrování používá symetrický algoritmus, který má stejný klíč pro šifrování i dešifrování. AES používá šifrování CBC (Cipher Blocking Chain) o velikosti 128 bitů, které podporuje velikosti klíčů minimálně 128 bitů, 192 bitů a 256 bitů. Telefon podporuje velikost klíče 256 bitů.

Cisco Stolní telefon 9861 a 9871 a Cisco Videotelefon 8875 nepodporují protokol Cisco Key Integrity Protocol (CKIP) s CMIC.

V rámci bezdrátové sítě LAN jsou nastavena schémata ověření a šifrování. Sítě VLAN jsou konfigurovány v síti a na přístupových bodech a určují různé kombinace ověřování a šifrování. Identifikátor SSID je spojen se sítí VLAN a konkrétním schématem ověření a šifrování. Aby bylo možné úspěšně ověřit klientská zařízení bezdrátové sítě, je nutné nakonfigurovat stejné identifikátory SSID s jejich schématy ověřování a šifrování v přístupových bodech a v telefonu.

Některá schémata ověření vyžadují specifické typy šifrování.

- Pokud použijete předsdílený klíč WPA, předsdílený klíč WPA2 nebo SAE, musí být předsdílený klíč v telefonu staticky nastaven. Tyto klíče se musí shodovat s klíči, které se nacházejí na přístupovém bodu.

-

Telefon podporuje automatické vyjednávání EAP pro FAST nebo PEAP, ale ne pro TLS. Pro režim EAP-TLS je nutné jej zadat.

Schémata ověřování a šifrování v následující tabulce zobrazují možnosti konfigurace sítě pro telefon, které odpovídají konfiguraci přístupového bodu.

| Typ protokolu FSR | Autentizace | Správa klíče | Šifrování | Chráněný rámec pro správu (PMF) |

|---|---|---|---|---|

| 802.11r (FT) | PSK |

WPA-PSK WPA-PSK-SHA256 FT-PSK | AES | Ne |

| 802.11r (FT) | WPA3 |

SAE FT-SAE | AES | Ano |

| 802.11r (FT) | EAP-TLS |

WPA-EAP FT-EAP | AES | Ne |

| 802.11r (FT) | EAP-TLS (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Ano |

| 802.11r (FT) | EAP-FAST |

WPA-EAP FT-EAP | AES | Ne |

| 802.11r (FT) | EAP-FAST (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Ano |

| 802.11r (FT) | EAP-PEAP |

WPA-EAP FT-EAP | AES | Ne |

| 802.11r (FT) | EAP-PEAP (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Ano |

Nastavení profilu Wi-Fi

Profil Wi-Fi můžete nakonfigurovat pomocí webové stránky telefonu nebo resynchronizace profilu vzdáleného zařízení a tento profil pak můžete přiřadit k dostupným sítím Wi-Fi. Takový profil můžete použít k připojení k síti Wi-Fi. V současné době lze nakonfigurovat pouze jeden profil Wi-Fi.

Profil obsahuje parametry, které telefony použijí k připojení k telefonnímu serveru pomocí sítě Wi-Fi. Když vytvoříte a použijete profil Wi-Fi, nemusíte vy ani vaši uživatelé konfigurovat bezdrátovou síť pro jednotlivé telefony.

Profil Wi-Fi umožňuje uživatelům zabránit změnám nebo omezit změny v konfiguraci Wi-Fi v telefonu.

Při použití profilu Wi-Fi doporučujeme k ochraně klíčů a hesel používat zabezpečený profil s protokoly s povoleným šifrováním.

Nastavíte-li telefony tak, aby v režimu zabezpečení používaly metodu ověřování EAP-FAST, potřebují uživatelé pro připojení k přístupovému bodu individuální pověření.

| 1 |

Přejděte na webovou stránku telefonu. |

| 2 |

Vyberte možnosti . |

| 3 |

V sekci Wi-Fi Profil (n) nastavte parametry tak, jak je popsáno v následující tabulce Parametry pro Wi-Fi profil. Konfigurace profilu Wi-Fi je také k dispozici pro přihlášení uživatele.

|

| 4 |

Klikněte na tlačítko Submit All Changes. |

Parametry profilu Wi-Fi

V následující tabulce je definována funkce a použití jednotlivých parametrů v části Profil Wi-Fi(n), která je na webové stránce telefonu na kartě Systém. Definuje také syntaxi řetězce, který je přidán do konfiguračního souboru telefonu (cfg.XML) pro konfiguraci parametru.

| Parametr | Popis |

|---|---|

| Název sítě | Umožňuje zadat název SSID, který se zobrazí na telefonu. Může existovat více profilů se stejným názvem sítě, avšak s odlišnými režimy zabezpečení. Proveďte jeden z následujících úkonů:

Výchozí: prázdné |

| Režim zabezpečení | Umožňuje vybrat způsob ověření, který se má používat k zabezpečení přístupu k síti Wi-Fi. V závislosti na zvolené metodě se zobrazí pole pro heslo, ve kterém můžete zadat pověření požadovaná pro připojení k této síti Wi-Fi. Proveďte jeden z následujících úkonů:

Výchozí nastavení: Auto |

| ID uživatele sítě Wi-Fi (Wi-Fi User ID) | Umožňuje zadat ID uživatele pro profil sítě. Toto pole je k dispozici, pokud nastavíte režim zabezpečení na hodnotu Auto, EAP-FAST nebo EAP-PEAP. Toto je povinné pole a umožňuje zadat alfanumerický řetězec o maximální délce 32 znaků. Proveďte jeden z následujících úkonů:

Výchozí: prázdné |

| Heslo sítě Wi-Fi (Wi-Fi Password) | Umožňuje zadat heslo pro zadané ID uživatele sítě Wi-Fi. Proveďte jeden z následujících úkonů:

Výchozí: prázdné |

| Frekvenční pásmo | Umožňuje vybrat frekvenční pásmo signálu bezdrátové sítě WLAN. Proveďte jeden z následujících úkonů:

Výchozí nastavení: Auto |

| Výběr certifikátu | Umožňuje vybrat typ certifikátu pro počáteční zápis a obnovení certifikátu v bezdrátové síti. Tento proces je k dispozici pouze pro ověřování 802.1X. Proveďte jeden z následujících úkonů:

Výchozí nastavení: Výroba nainstalována |

Kontrola stavu zabezpečení zařízení v telefonu

Telefon automaticky kontroluje stav zabezpečení zařízení. Pokud zjistí potenciální bezpečnostní hrozby v telefonu, může se v nabídce Problémy a diagnostika zobrazit podrobnosti o problémech. Na základě nahlášených problémů může správce provést operace k zabezpečení a posílení zabezpečení telefonu.

Stav zabezpečení zařízení je k dispozici před registrací telefonu do systému řízení hovorů (Webex Calling nebo BroadWorks).

Chcete-li zobrazit podrobnosti o problémech se zabezpečením telefonu, postupujte takto:

| 1 |

Stiskněte tlačítko Nastavení |

| 2 |

Vyberte . V současné době sestava zabezpečení zařízení obsahuje následující problémy:

|

| 3 |

Chcete-li vyřešit problémy se zabezpečením, požádejte správce o podporu. |

.

.