- Página inicial

- /

- Artigo

Cisco IP Phone segurança no número 9800/8875 (Multiplatform)

Neste artigo

Neste artigoEste artigo da Ajuda é para o Cisco Desk Phone 9800 Series e Cisco Video Phone 8875 registrados como Cisco BroadWorks ou Webex Calling.

Certificado de dispositivo personalizado (CDC) em 802.1X

Instalar manualmente um certificado de dispositivo personalizado

Você pode instalar manualmente um Certificado de dispositivo personalizado (CDC) no telefone carregando o certificado na página da Web de administração do telefone.

Antes de começar

Antes de instalar um certificado de dispositivo personalizado para um telefone, você deve ter:

- Um arquivo de certificado (.p12 ou .pfx) salvo em seu PC. O arquivo contém o certificado e a chave privada.

- Extraia a senha do certificado. A senha é usada para descriptografar o arquivo de certificado.

| 1 |

Acesse a página da Web de administração do telefone. |

| 2 |

Selecione certificado. |

| 3 |

Na seção Adicionar certificado , clique em Procurar.... |

| 4 |

Navegue até o certificado em seu PC. |

| 5 |

No campo Extrair senha, insira a senha de extração do certificado. |

| 6 |

Clique em Carregar. Se o arquivo de certificado e a senha estiverem corretos, você receberá a mensagem "

Certificado adicionado.". Caso contrário, o carregamento falhará com uma mensagem de erro indicando que o certificado não pode ser carregado. |

| 7 |

Para verificar os detalhes do certificado instalado, clique em Exibir na seção Certificados existentes . |

| 8 |

Para remover o certificado instalado do telefone, clique em Excluir na seção Certificados existentes . Depois de clicar no botão, a operação de remoção é iniciada imediatamente sem uma confirmação.

Se o certificado for removido com êxito, você receberá a mensagem " |

Instalar automaticamente certificado do dispositivo personalizado por SCEP

Você pode configurar os parâmetros SCEP (Simple Certificate Enrollment Protocol– Protocolo de inscrição de certificado simples) para instalar automaticamente o Certificado de Dispositivo Personalizado (CDC), se não desejar carregar manualmente o arquivo de certificado ou não tiver o arquivo de certificado habilitado.

Quando os parâmetros SCEP são configurados corretamente, o telefone envia solicitações ao servidor SCEP, e o certificado de CA é validado por dispositivo usando a impressão digital definida.

Antes de começar

Para poder efetuar a instalação automática de um certificado de dispositivo personalizado para um telefone, você deve possuir:

- Endereço do servidor SCEP

- Impressão digital SHA-1 ou SHA-256 do certificado raiz da CA para o servidor SCEP

| 1 |

Acesse a página da Web de administração do telefone. |

| 2 |

Selecione certificado. |

| 3 |

Na seção Configuração SCEP 1 , defina os parâmetros conforme descrito na tabela a seguir Parâmetros para configuração de SCEP. |

| 4 |

Clique em Enviar todas as alterações. |

Parâmetros para configuração do SCEP

A tabela a seguir define a função e o uso dos parâmetros de configuração SCEP na seção Configuração SCEP 1 sob o Certificado Tab na interface da Web do telefone. Ele também define a sintaxe da cadeia de caracteres que é adicionada no arquivo de configuração do telefone (cfg.XML) para configurar um parâmetro.

| Parâmetro | Descrição |

|---|---|

| Servidor |

Endereço do servidor SCEP. Esse parâmetro é obrigatório. Execute um dos seguintes procedimentos:

Valores válidos: um endereço de URL ou IP. O esquema HTTPS não é suportado. Padrão: vazio |

| Impressões digitais de CA raiz |

Impressões digitais SHA256 ou SHA1 da CA raiz para validação durante o processo SCEP. Esse parâmetro é obrigatório. Execute um dos seguintes procedimentos:

Padrão: vazio |

| Desafiar Senha |

O desafio de senha para autorização do Certificate Authority (CA) no telefone durante o registro de um certificado via SCEP. Esse parâmetro é opcional. De acordo com o ambiente SCEP real, o comportamento da senha do desafio varia.

Execute um dos seguintes procedimentos:

Padrão: vazio |

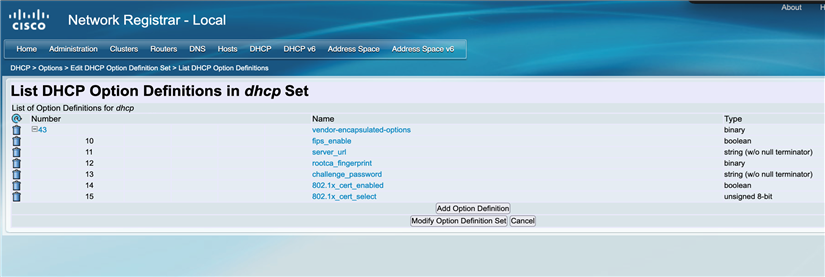

Configuração de parâmetros SCEP por meio da opção DHCP 43

Além do registro de certificado SCEP pelas configurações manuais na página da Web do telefone, você também pode usar a opção DHCP 43 para preencher os parâmetros de um servidor DHCP. A opção DHCP 43 é pré-configurada com os parâmetros SCEP, posteriormente o telefone pode buscar os parâmetros do servidor DHCP para realizar o registro do certificado SCEP.

- A configuração dos parâmetros SCEP por meio da opção DHCP 43 está disponível apenas para o telefone quando uma reinicialização de fábrica é executada.

- Os telefones não serão colocados na rede que suporta a Opção 43 e o provisionamento remoto (por exemplo, Opções 66,160,159,150 ou provisionamento em nuvem). Caso contrário, os telefones talvez não obtenham as configurações da Opção 43.

Para registrar um certificado SCEP configurando os parâmetros SCEP na opção DHCP 43, faça o seguinte:

- Preparar um ambiente SCEP.

Para obter informações sobre a configuração do ambiente SCEP, consulte a documentação do servidor SCEP.

- Configure a opção DHCP 43 (definida em 8.4 Informações específicas do provedor, RFC 2132).

As subopções (10-15) são reservadas para o método:

Parâmetro na página da Web do telefone Subopção Tipo Comprimento (byte) Mandatory Modo FIPS 10 booleano 1 Não* Servidor 11 string 208 - extensão (Senha do desafio) Sim Impressões digitais de CA raiz 12 binário 20 ou 32 Sim Desafiar Senha 13 string 208 - extensão (Servidor) Não* Ativar autenticação 802.1X 14 booleano 1 Não Certificado Selecionado 15 Não assinado de 8 bits 1 Não Quando você usa a opção DHCP 43, observe as seguintes características do método:

- As subopções (10-15) são reservadas para o Certificado de Dispositivo Personalizado (CDC).

- O tamanho máximo da opção DHCP 43 é 255 bytes.

- A duração máxima de Server + Challenge Password deve ser inferior a 208 bytes.

- O valor do Modo FIPS deve ser consistente com a configuração de provisionamento a bordo. Caso contrário, o telefone falhará ao recuperar o certificado anteriormente instalado após o onboarding. Especificamente

- Se o telefone estiver registrado em um ambiente onde o modo FIPS esteja desativado, não será necessário configurar o parâmetro Modo FIPS na opção DHCP 43. Por padrão, o modo FIPS está desativado.

- Se o telefone estiver registrado em um ambiente onde o modo FIPS estiver ativado, você deverá ativar o modo FIPS na opção DHCP 43. Consulte Ativar modo FIPS para obter detalhes.

- A senha na Opção 43 está desmarcada.

Se a senha do desafio estiver vazia, o telefone usará MIC/SUDI para a renovação inicial de registro e certificado. Se a senha do desafio for configurada, ela será usada somente para o registro inicial, e o certificado instalado será usado para a renovação do certificado.

- A ativação da Autenticação 802.1X e a Seleção de certificado são usadas apenas para os telefones na rede com fio.

- A opção DHCP 60 (Identificador de classe de provedor) é usada para identificar o modelo do dispositivo.

A tabela a seguir fornece um exemplo da opção DHCP 43 (subopções de 10 a 15):

Decimal/hex da subopção Tamanho do valor (byte) decimal/hex Valor Valor hexax 00/10 1/01 1 (0: Desabilitado; 1: Habilitado) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0d 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1 (0: Não; 1: Sim) 01 15/0f 1/01 1 (0: Fabricação instalada; 1: Personalizado instalado) 01 Resumo dos valores do parâmetro:

-

Modo FIPS =

Habilitado -

Servidor =

http://10.79.57.91 -

Impressão digital ca raiz =

12040870625C5B755D73F5925285F8F5FF5D55AF -

Senha do Desafio =

D233CCF9B9952A15 -

Ativar autenticação 802.1X =

Sim -

Certificado selecionado =

Personalizado instalado

A sintaxe do valor final de hex é:

{<suboption><length><value>}...De acordo com os valores do parâmetro acima, o valor final hex é o seguinte:

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - Configure a opção DHCP 43 em um servidor DHCP.Essa etapa fornece um exemplo das configurações da opção DHCP 43 no Registro de rede Cisco.

- Adicione DHCP conjunto de definição da opção.

A cadeia de caracteres da opção do provedor é o nome do modelo dos telefones IP. O valor válido é: DP-9841, DP-9851, DP-9861, DP-9871 ou CP-8875.

- Adicione a opção DHCP 43 e as subopções ao conjunto de configurações de opção DHCP.

Exemplo:

- Adicione opções 43 à diretiva DHCP e configure o valor da seguinte forma:

Exemplo:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - Verifique as configurações. Você pode usar Wireshark para capturar um rastreamento do tráfego da rede entre o telefone e o serviço.

- Adicione DHCP conjunto de definição da opção.

- Execute uma redefinição de fábrica para o telefone.

Após a redefinição do telefone, o servidor de parâmetros, a Impressão digital ca raiz e a senha do desafio serão preenchidos automaticamente. Esses parâmetros estão localizados na seção Configuração SCEP 1 a partir do na página da Web de administração do telefone.

Para verificar os detalhes do certificado instalado, clique em Exibir na seção Certificados existentes .

Para verificar o status de instalação do certificado, selecione do certificadoCustom Cert. O Status do download 1 mostra o resultado mais recente. Se ocorrer algum problema durante o registro do certificado, o status do download poderá mostrar o motivo do problema para a solução de problemas.

Se o desafio de autenticação de senha falhar, os usuários serão solicitados a inserir a senha na tela do telefone. - (Opcional): Para remover o certificado instalado do telefone, clique em Excluir na seção Certificados existentes .Depois de clicar no botão, a operação de remoção é iniciada imediatamente sem uma confirmação.

Renovação de certificado por SCEP

O certificado do dispositivo pode ser atualizado automaticamente pelo processo SCEP.

- O telefone verifica se o certificado expirará em 15 dias a cada 4 horas. Se sim, o telefone inicia o processo de renovação de certificado automaticamente.

- Se a senha do desafio estiver vazia, o telefone usará MIC/SUDI para a renovação do registro inicial e do certificado. Se a senha do desafio for configurada, ela será utilizada apenas para o registro inicial, o certificado existente/instalado será usado para a renovação do certificado.

- O telefone não remove o certificado do dispositivo antigo até recuperar o novo.

- Se a renovação do certificado falhar porque o certificado do dispositivo ou CA expira, o telefone aciona o registro inicial automaticamente. Enquanto isso, se a autenticação de senha do desafio falhar, uma tela de entrada de senha será exibida na tela do telefone e os usuários serão solicitados a inserir a senha de desafio no telefone.

Definir a versão mínima do TLS para cliente e servidor

Por padrão, a versão TLS mínima para cliente e servidor é 1.2. Isso significa que o cliente e o servidor aceitam estabelecer conexões com o TLS 1.2 ou superior. A versão máxima suportada de TLS para cliente e servidor é 1.3. Quando configurada, a versão mínima do TLS será usada para negociação entre o cliente TLS e o servidor TLS.

Você pode definir a versão mínima de TLS para cliente e servidor, respectivamente, como 1.1, 1.2 ou 1.3.

Antes de começar

| 1 |

Acesse a página da Web de administração do telefone. |

| 2 |

Selecione . |

| 3 |

Na seção Configurações de segurança, configure o parâmetro TLS Versão mín. do cliente.

Você também pode configurar esse parâmetro no arquivo de configuração (cfg.XML): <TLS_Client_Min_Version ua=">TLS 1.2</TLS_Client_Min_Version>

Valores permitidos: TLS 1.1, TLS1.2 e TLS 1.3. Padrão: TLS 1.2 |

| 4 |

Na seção Configurações de segurança, configure o parâmetro TLS Versão mín. do servidor. Webex Calling não suporta TLS 1.1.

Você também pode configurar esse parâmetro no arquivo de configuração (cfg.XML): <TLS_Server_Min_Version ua=">TLS 1.2</TLS_Server_Min_Version>

Valores permitidos: TLS 1.1, TLS1.2 e TLS 1.3. Padrão: TLS 1.2 |

| 5 |

Clique em Enviar todas as alterações. |

Ativar modo FIPS

Você pode tornar um telefone compatível com as Padrões de Processamento de Informações Federais (FIPS).

O FIPS é um conjunto de padrões que descrevem processamento de documentos, algoritmos de criptografia e outros padrões de tecnologia da informação para uso no governo não militar e por empreiteiros e fornecedores do governo que trabalham com as agências. O CiscoSSL FOM (Módulo de Objetos FIPS) é um componente de software cuidadosamente definido e projetado para compatibilidade com a biblioteca ciscoSSL, de modo que os produtos que usam a biblioteca CiscoSSL e o API podem ser convertidos para usar criptografia validada FIPS 140-2 com o mínimo esforço.

| 1 |

Acesse a página da Web de administração do telefone. |

| 2 |

Selecione . |

| 3 |

Na seção Configurações de segurança, escolha Sim ou Não no parâmetro Modo FIPS. |

| 4 |

Clique em Enviar todas as alterações. Quando você ativa o FIPS, os seguintes recursos funcionam justamente no telefone:

|

Remover manualmente um certificado de segurança

Você pode remover manualmente um certificado de segurança de um telefone se o protocolo SCEP (Simple Certificate Enrollment Protocol) não estiver disponível.

| 1 |

Na página da Web de administração do telefone, selecione Certificados. |

| 2 |

Localize o certificado na página Certificados. |

| 3 |

Clique em Excluir. |

| 4 |

Reinicie o telefone depois que o processo de exclusão for concluído. |

Definir as senhas do usuário e do administrador

Depois que o telefone estiver registrado em um sistema de controle de chamadas na primeira vez ou você efetuar uma redefinição de fábrica no telefone, será necessário definir as senhas de usuário e administrador para aprimorar a segurança do telefone. Depois de definir as senhas, você poderá acessar a interface da Web do telefone.

Por padrão, as senhas de usuário e administrador estão vazias. Portanto, você pode encontrar o problema "Nenhuma senha fornecida" na tela do .

| 1 |

Acessar a página da Web de administração do telefone |

| 2 |

Selecione . |

| 3 |

(Opcional) Na seção Configuração do sistema, defina o parâmetro Exibir avisos de senha como Sim e clique em Enviar todas as alterações. Você também pode ativar os parâmetros no arquivo de configuração do telefone (cfg.XML).

Padrão: Sim Opções: Sim|Não Se o parâmetro estiver definido como Não, o aviso de senha não aparecerá na tela do telefone. |

| 4 |

Localize a senha do usuário do parâmetro ou a Senha Admin e clique em Alterar senha ao lado do parâmetro. |

| 5 |

Digite a senha atual no campo Senha antiga. Se você não tiver uma senha, mantenha o campo vazio. O valor padrão é vazio.

|

| 6 |

Digite uma nova senha no campo Nova senha . Regras válidas de senha:

Se a nova senha não atender aos requisitos, a configuração será negada. |

| 7 |

Clique em Enviar. A mensagem Após definir a senha do usuário, este parâmetro exibe o seguinte no arquivo de configuração do telefone XML (cfg.XML):

|

Autenticação 802.1X

Os Telefones IP Cisco são compatíveis com a Autenticação 802.1X.

Os Telefones IP Cisco e os switches do Cisco Catalyst tradicionalmente usam o CDP (Cisco Discovery Protocol) para identificar um ao outro e determinar parâmetros como a alocação de VLAN e os requisitos de potência embutida. O CDP não identifica estações de trabalho conectadas localmente. Os Telefones IP Cisco fornecem um mecanismo de passagem EAPOL. Esse mecanismo permite que uma estação de trabalho conectada ao Telefone IP Cisco passe mensagens EAPOL ao autenticador 802.1X no switch da LAN. O mecanismo de passagem garante que o telefone IP não atue como o switch da LAN para autenticar um dispositivo de dados antes de acessar a rede.

Os Telefones IP Cisco também fornecem um mecanismo de encerramento do EAPOL por proxy. Se o PC conectado localmente for desconectado do telefone IP, o switch da LAN não verá a falha do link físico, porque o link entre o switch da LAN e o telefone IP será mantido. Para evitar o comprometimento da integridade da rede, o telefone IP envia uma mensagem de encerramento do EAPOL para o switch em nome do PC de downstream, que dispara o switch da LAN para limpar a entrada de autenticação do PC de downstream.

O suporte à autenticação 802.1X exige vários componentes:

-

Telefone IP Cisco: o telefone inicia a solicitação para acessar a rede. Os Telefones IP Cisco contêm um suplicante 802.1X. Esse suplicante permite aos administradores de rede controlar a conectividade dos telefones IP para as portas de switch da LAN. A versão atual do suplicante 802.1X do telefone usa as opções EAP-FAST e EAP-TLS para autenticação de rede.

-

Servidor de autenticação: o servidor de autenticação e o comutador devem ser configurados com um segredo compartilhado que autentice o telefone.

-

Switch: o switch precisa suportar 802.1X para atuar como autenticador e passar as mensagens entre o telefone e o servidor de autenticação. Após a conclusão da troca, o switch concede ou nega o acesso do telefone à rede.

Você deve executar as ações a seguir para configurar a 802.1X.

-

Configure os outros componentes antes de ativar a Autenticação 802.1X no telefone.

-

Configure a porta do PC: o padrão 802.1X não considera VLANs e, assim, recomenda que apenas um único dispositivo seja autenticado para uma porta de switch específica. No entanto, alguns switches aceitam a autenticação de vários domínios. A configuração do switch determina se você pode conectar um PC à porta do PC do telefone.

-

Ativado: se estiver usando um switch que suporta a autenticação de vários domínios, você poderá ativar a porta do PC e conectar um PC a ela. Nesse caso, os Telefones IP Cisco aceitam o encerramento do EAPOL por proxy para monitorar a troca de autenticação entre o switch e o PC conectado.

Para obter mais informações sobre o suporte do IEEE 802.1X em switches do Cisco Catalyst, consulte os guias de configuração de switch do Cisco Catalyst em:

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

-

Desativado: se o switch não oferecer suporte a vários dispositivos compatíveis com 802.1X na mesma porta, você deverá desativar a porta do PC quando a autenticação 802.1X for ativada. Se você não desativar essa porta e em seguida tentar conectar um PC a ela, o switch negará o acesso à rede tanto para o telefone quanto para o PC.

-

- Configure a VLAN de voz: como o padrão 802.1X não considera as VLANs, você deve definir essa configuração com base no suporte ao switch.

- Ativado: se você estiver usando um switch que suporta a autenticação de vários domínios, você poderá continuar usando a VLAN de voz.

- Desativado: se o switch não suportar a autenticação de vários domínios, desative a VLAN de voz e considere a atribuição da porta à VLAN nativa.

- (Somente para o número Cisco Telefone de mesa série 9800)

Cisco Telefone de mesa série 9800 tem um prefixo diferente no PID daquele para os outros telefones Cisco. Para ativar seu telefone para passar pela autenticação 802.1X, defina o Radius· O parâmetro Nome de usuário para incluir seu Cisco Telefone de mesa série 9800.

Por exemplo, a PID do telefone 9841 é DP-9841; você pode definir Radius· O nome de usuário para

iniciar com DPoucontém DP. Você pode defini-lo nas duas seções a seguir: -

Ativar autenticação 802.1X

Quando a autenticação 802.1X é ativada, o telefone usa a autenticação 802.1X para solicitar acesso à rede. Quando a autenticação 802.1X é desativada, o telefone usa a opção Cisco Discovery Protocol (CDP) para adquirir o VLAN e o acesso à rede. Você também pode exibir o status da transação e alterar no menu da tela do telefone.

Quando a autenticação 802.1X estiver ativada, você também poderá selecionar o certificado do dispositivo (MIC/SUDI ou personalizado) para a renovação do registro inicial e do certificado. Geralmente, MIC é para Cisco Video Phone 8875, SUDI é para Cisco Desk Phone 9800 Series. O CDC pode ser usado para autenticação somente em 802.1x.

| 1 |

Execute uma das seguintes ações para ativar a autenticação 802.1X:

|

| 2 |

Selecione um certificado (MIC ou personalizado) para a autenticação 802.1X na página da Web do telefone.

Para obter informações sobre como selecionar um tipo de certificado na tela do telefone, consulte Conectar seu telefone a uma rede Wi-Fi.

|

Parâmetros para autenticação 802.1X

|

Parâmetros |

Opções |

Padrão |

Descrição |

|---|---|---|---|

|

Autenticação do dispositivo |

Ligada Desativado |

Desativado |

Ative ou desative a autenticação 802.1X no telefone. A configuração do parâmetro pode ser mantida após o registro de OOB (Out-Of-Box) do telefone. |

|

Status da transação | Desativado |

Exibe o estado de autenticação 802.1X. O estado pode ser (não limitado a):

| |

|

Protocolo | Nenhuma |

Exibe o método EAP usado para autenticação 802.1X. O protocolo pode ser EAP-FAST ou EAP-TLS. | |

|

Tipo de certificado do usuário |

Fabricação instalada Personalizado instalado |

Fabricação instalada |

Escolha o certificado para a autenticação 802.1X durante a renovação inicial de registro e certificado.

Esse parâmetro aparece no telefone somente quando a autenticação do dispositivo está ativada. |

Visualizar informações sobre as configurações de segurança no telefone

|

Parâmetros |

Descrição |

|---|---|

| Autenticação 802.1X | Ativa ou desativa a autenticação IEEE 802.1X. Para obter detalhes, consulte a autenticação Ativar 802.1X. |

| Compatibilidade de volta com WPA |

Determina se a versão mais antiga do Wi-Fi Acesso protegido (WPA) é compatível com o telefone para se conectar a uma rede sem fio ou ao ponto de acesso (AP).

Esse recurso está disponível somente nos telefones 9861/9871/8875. |

Antes de começar

Você pode visualizar as informações sobre as configurações de segurança no menu do telefone. A disponibilidade das informações depende das configurações de rede de sua organização.

| 1 |

Pressione Configurações |

| 2 |

Navegue até as de segurança. |

| 3 |

Nas configurações de Segurança, veja as informações de segurança. |

Configurar um servidor proxy

Você pode configurar o telefone para usar um servidor proxy para melhorar a segurança. Normalmente, um servidor proxy HTTP pode fornecer os seguintes serviços:

- Tráfego de roteamento entre redes internas e externas

- Filtragem, monitoramento ou registro de registro

- Respostas de armazenamento em armazenamento para melhorar o desempenho

Além disso, o servidor proxy HTTP pode atuar como um firewall entre o telefone e a Internet. Após uma configuração bem-sucedida, o telefone se conecta à Internet através do servidor proxy que protege o telefone de ataque cibernético.

Quando configurado, o recurso de proxy HTTP aplica-se a todos os aplicativos que utilizam o protocolo HTTP. Por exemplo:

- GDS (Código de ativação a bordo)

- Ativação do dispositivo EDOS

- A bordo de Webex Cloud (via EDOS ou GDS)

- CA personalizada

- Provisionamento

- Atualização do firmware

- Relatório Status do Telefone

- Carregamento do PRT

- Serviços XSI

- Serviços Webex

- Atualmente, o recurso suporta apenas IPv4.

- As configurações de proxy HTTP podem ser mantidas após o registro do OOB (Out-Of-Box) do telefone.

| 1 |

Acesse a página da Web de administração do telefone. |

| 2 |

Selecione . |

| 3 |

Na seção Configurações de proxy HTTP, selecione um modo proxy no modo proxy da lista suspensa e configure os parâmetros relacionados. Para obter mais informações sobre os parâmetros e parâmetros obrigatórios para cada modo proxy, consulte Parâmetros das configurações de proxy HTTP. |

| 4 |

Clique em Enviar todas as alterações. |

Parâmetros para configurações de proxy HTTP

A tabela a seguir define a função e o uso dos parâmetros de proxy HTTP na seção Configurações de proxy HTTP na seção Configurações Tab na interface da Web do telefone. Ela também define a sintaxe da string que é adicionada ao arquivo de configuração do telefone (cfg.xml) com o código XML para configurar um parâmetro.

| Parâmetro | Descrição |

|---|---|

| Modo proxy | Especifica o modo proxy HTTP que o telefone usa ou desativa o recurso proxy HTTP.

Execute um dos seguintes procedimentos:

Valores permitidos: Automático, Manual e Desativado Padrão: desativada. |

| Descoberta automática de proxy da Web | Determina se o telefone usa o protocolo Web Proxy Auto Discovery (WPAD) para recuperar um arquivo PAC. O protocolo WPAD usa DHCP ou DNS, ou ambos os protocolos de rede para localizar um arquivo Proxy Auto Configuration (PAC) automaticamente. O arquivo PAC é usado para selecionar um servidor proxy para uma determinada URL. Esse arquivo pode ser hospedado localmente ou em uma rede.

Execute um dos seguintes procedimentos:

Valores permitidos: Sim e Não Padrão: Sim |

| PAC URL | A URL de um arquivo PAC. Por exemplo, São suportados TFTP, HTTP e HTTPS. Se você definiu o Modo proxy como Detecção automática de proxy da Web como Não, deverá configurar esse parâmetro. Execute um dos seguintes procedimentos:

Padrão: vazio |

| Proxy Host | IP endereço ou nome de host do servidor de host proxy para o telefone acessar. Por exemplo:

O esquema ( Se você definir o Modo proxy como manual, deverá configurar esse parâmetro. Execute um dos seguintes procedimentos:

Padrão: vazio |

| Porta do proxy | O número da porta do servidor de host proxy. Se você definir o Modo proxy como manual, deverá configurar esse parâmetro. Execute um dos seguintes procedimentos:

Padrão: 3128 |

| Autenticação de proxy | Determina se o usuário precisa fornecer as credenciais de autenticação (nome de usuário e senha) que o servidor proxy exige. Este parâmetro é configurado de acordo com o comportamento real do servidor proxy. Se você definir o parâmetro como Sim, deverá configurar o Nome de usuário e a Senha. Para obter detalhes sobre os parâmetros, consulte os parâmetros "Nome de usuário" e "Senha" nessa tabela. A configuração do parâmetro entra em vigor quando o Modo proxy estiver definido como Manual . Execute um dos seguintes procedimentos:

Valores permitidos: Sim e Não Padrão: No |

| Nome de usuário | Nome de usuário de uma credencial de usuário no servidor proxy. Se o Modo proxy estiver configurado para Autenticação manual e proxy estiver configurado como Sim, você deverá configurar o parâmetro. Execute um dos seguintes procedimentos:

Padrão: vazio |

| Senha | Senha do nome de usuário especificado para o propósito da autenticação do proxy. Se o Modo proxy estiver configurado para Autenticação manual e proxy estiver configurado como Sim, você deverá configurar o parâmetro. Execute um dos seguintes procedimentos:

Padrão: vazio |

| Modo proxy | Parâmetros obrigatórios | Descrição |

|---|---|---|

| Desativado | ND | O proxy HTTP está desativado no telefone. |

| Manual | Proxy Host Porta do proxy Autenticação de proxy: Sim Nome de usuário Senha | Especifique manualmente um servidor proxy (um nome do host ou endereço de IP) e uma porta proxy. Se o servidor proxy exigir autenticação, você deverá digitar ainda mais o nome de usuário e a senha. |

| Proxy Host Porta do proxy Autenticação proxy: Não | Especifique manualmente um servidor proxy. O servidor proxy não exige credenciais de autenticação. | |

| Auto | Descoberta automática de proxy da Web: Não PAC URL | Insira uma URL PAC válida para recuperar o arquivo PAC. |

| Descoberta automática de proxy da Web: Sim |

Usa o protocolo WPAD para recuperar automaticamente um arquivo PAC. |

Ativar o modo iniciado pelo cliente para negociações de segurança de avião de mídia

Para proteger as sessões de mídia, você pode configurar o telefone para iniciar as negociações de segurança do plano de mídia com o servidor. O mecanismo de segurança segue as normas declaradas no RFC 3329 e seu rascunho de ramal Nomes de mecanismos de segurança para mídia (consulte https://tools.ietf.org/html/draft-dawes-sipcore-mediasec-parameter-08#ref-2). O transporte de negociações entre o telefone e o servidor pode usar o protocolo SIP sobre UDP, TCP e TLS. Você pode limitar que a negociação de segurança do plano de mídia é aplicada apenas quando o protocolo de transporte de sinalização é TLS.

| Parâmetro | Descrição |

|---|---|

|

Solicitação de MediaSec |

Especifica se o telefone inicia as negociações de segurança do plano de mídia com o servidor. Execute um dos seguintes procedimentos:

Valores permitidos: Sim|Não

Padrão: No |

|

MediaSec apenas sobre TLS |

Especifica o protocolo de transporte de sinalização através do qual a negociação de segurança do plano de mídia é aplicada. Antes de definir este campo como Sim, assegure-se de que o protocolo de transporte de sinalização seja TLS. Execute um dos seguintes procedimentos:

Valores permitidos: Sim|Não

Padrão: No |

| 1 |

Acesse a página da Web de administração do telefone. |

| 2 |

Selecione . |

| 3 |

Na seçãoSIP Configurações , defina a Solicitação MediaSec e o MediaSec sobre os campos TLS Somente , conforme definido na tabela acima. |

| 4 |

Clique em Enviar todas as alterações. |

WLAN segurança

Como todos os dispositivos de WLAN que estão no intervalo podem receber todo o tráfego da WLAN, proteger a comunicação por voz é algo essencial nessas redes. Para garantir que os intrusos não manipulem nem interceptam o tráfego de voz, a arquitetura Cisco SEGURANÇA SEGURA suporta o telefone. Para obter mais informações sobre a segurança em redes, consulte http://www.cisco.com/en/US/netsol/ns744/networking_solutions_program_home.html.

A solução de telefonia Cisco sem fio IP fornece segurança de rede sem fio que impede entradas não autorizadas e comunicações comprometidas usando os seguintes métodos de autenticação que o telefone suporta:

-

Autenticação aberta: qualquer dispositivo sem fio pode solicitar autenticação em um sistema aberto. O AP que recebe a solicitação pode conceder autenticação para qualquer solicitante ou apenas para solicitantes encontrados em uma lista de usuários. A comunicação entre o dispositivo sem fio e o Ponto de Acesso (AP) não pôde ser criptografada.

-

Protocolo de Autenticação Extensível – Autenticação Flexível via Túneis Seguros (EAP-FAST) Autenticação: Esta arquitetura de segurança cliente-servidor criptografa EAP transações dentro de um túnel de Segurança de Nível de Transporte (TLS) entre o AP e o servidor RADIUS, como o Mecanismo de Serviços de Identidade (ISE).

O túnel TLS usa credenciais de acesso protegido (PACs) para autenticação entre o cliente (telefone) e o servidor RADIUS. O servidor envia um ID de autoridade (AID) para o cliente (telefone), que por sua vez seleciona a PAC apropriada. O cliente (telefone) retorna uma PAC-Opaque para o servidor RADIUS. O servidor descriptografa a PAC com a chave primária. Agora s dois pontos de extremidade contêm a chave PAC, e um túnel TLS é criado. O EAP-FAST oferece suporte para provisionamento automático de PAC, mas você precisa ativá-lo no servidor RADIUS.

No ISE, por padrão, o PAC expira em uma semana. Se a PAC do telefone tiver expirado, a autenticação no servidor RADIUS será mais demorada enquanto o telefone obtém uma nova PAC. Para evitar atrasos no provisionamento do PAC, defina o período de expiração do PAC como 90 dias ou mais no servidor ISE ou RADIUS.

-

Protocolo de autenticação ampliável - autenticação de segurança da camada de transporte (EAP-TLS): o EAP-TLS exige um certificado de cliente para autenticação e acesso à rede. Para o EAP-TLS sem fio, o certificado do cliente pode ser o MIC, LSC, ou o certificado instalado pelo usuário.

-

Protocolo de autenticação extensível protegido (PEAP): esquema de autenticação mútua baseada em senha e proprietário da Cisco entre o cliente (telefone) e um servidor RADIUS. O telefone pode usar PEAP para autenticação com a rede sem fio. Os métodos de autenticação PEAP MSCHAPV2 e PEAP-GTC têm suporte.

-

Chave pré-compartilhada (PSK): o telefone é compatível com ASCII formato. Você deve usar este formato ao configurar uma tecla pré-compartilhada WPA/WPA2/SAE:

ASCII: uma cadeia de caracteres ASCII com 8 a 63 caracteres (0-9, letras minúsculas e a-Z e caracteres especiais)

Exemplo: GREG123567@9ZX>

Os seguintes esquemas de autenticação usam o servidor RADIUS para gerenciar chaves de autenticação:

-

WPA/WPA2/WPA3: usa informações do servidor RADIUS para gerar chaves exclusivas para autenticação. Como essas chaves são geradas no servidor RADIUS centralizado, o WPA2/WPA3 oferece que mais segurança do que as chaves pré-compartilhadas WPA que são armazenadas no AP e no telefone.

-

Roaming rápido e seguro: usa informações do servidor RADIUS e de um servidor de domínio sem fio (WDS) para gerenciar e autenticar as chaves. O WDS cria um cache de credenciais de segurança para dispositivos cliente ativados por FT para autenticação rápida e segura. Cisco Telefone de mesa 9861 e 9871 e Cisco Video Phone 8875 suportam 802.11r (FT). Tanto no ar quanto sobre o DS são suportados para permitir roaming seguro rápido. Mas recomendamos muito o uso do método pelo ar 802.11r (FT).

Com o WPA/WPA2/WPA3, as teclas de criptografia não são inseridas no telefone, mas são automaticamente derivadas entre o AP e o telefone. Porém, o nome do usuário EAP e a senha que são usados para autenticação devem ser inseridos em cada telefone.

Para assegurar que o tráfego de voz seja seguro, o telefone suporta TKIP e AES para criptografia. Quando esses mecanismos são usados para criptografia, os pacotes de sinalização SIP e voz de protocolo de transporte em tempo real (RTP) são criptografados entre o AP e o telefone.

- TKIP

-

O WPA utiliza a criptografia TKIP que possui várias melhorias em relação à WEP. TKIP fornece vetores de inicialização (IVs) mais longos e criptografia de chave por pacote que reforçam a criptografia. Além disso, uma verificação de integridade das mensagens (MIC) garante que os pacotes criptografados não estejam sendo alterados. O TKIP remove a capacidade de previsão do WEP que ajuda os invasores a decifrar a chave WEP.

- AES

-

Um método de criptografia usado para autenticação WPA2/WPA3. Esse padrão nacional de criptografia usa um algoritmo simétrico que tem a mesma chave para criptografia e descriptografia. O AES usa criptografia CBC de 128 bits, que suporta tamanhos de chave de pelo menos 128, 192 e 256 bits. O telefone é compatível com um tamanho de tecla de 256 bits.

Cisco Telefone de mesa 9861 e 9871 e Cisco Video Phone 8875 não são compatíveis com o Cisco Key Integrity Protocol (CKIP) com o CMIC.

Esquemas de autenticação e criptografia são configuradas na LAN sem fio. As VLANs configuradas na rede e nos APs e especificam diferentes combinações de autenticação e criptografia. Um SSID é associado a uma VLAN e ao esquema de autenticação e criptografia específico. Para que os dispositivos de cliente sem fio se autenticem com êxito, você deve configurar os mesmos SSIDs com seus esquemas de autenticação e criptografia nos APs e no telefone.

Alguns esquemas de autenticação exigem tipos específicos de criptografia.

- Quando você usa WPA chave pré-compartilhada, chave pré-compartilhada WPA2 ou SAE, a chave pré-compartilhada deve ser definida de forma estática no telefone. Essas chaves devem coincidir com as chaves que estão no AP.

-

O telefone é compatível com a negociação EAP automática para FAST ou PEAP, mas não para TLS. Para o modo EAP-TLS, você deve especifique-o.

Os esquemas de autenticação e criptografia na tabela a seguir mostram as opções de configuração de rede para o telefone que correspondem à configuração AP.

| Tipo de FSR | Autenticação | Gerenciamento de tecla | Criptografia | Quadro de Gerenciamento Protegido (PMF) |

|---|---|---|---|---|

| 802.11r (FT) | PSK |

PSK WPA WPA-PSK-SHA256 FT-PSK | AES | Não |

| 802.11r (FT) | WPA3 |

SAE FT-SAE | AES | Sim |

| 802.11r (FT) | EAP-TLS |

WPA EAP FT-EAP | AES | Não |

| 802.11r (FT) | EAP-TLS (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Sim |

| 802.11r (FT) | EAP-FAST |

WPA EAP FT-EAP | AES | Não |

| 802.11r (FT) | EAP-FAST (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Sim |

| 802.11r (FT) | EAP-PEAP |

WPA EAP FT-EAP | AES | Não |

| 802.11r (FT) | EAP-PEAP (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Sim |

Configurar o perfil Wi-Fi

Você pode configurar um perfil Wi-Fi na página da Web do telefone ou do perfil de dispositivo remoto e associar o perfil à Wi-Fi redes disponíveis. Você pode usar esse perfil Wi-Fi para se conectar a um Wi-Fi. Atualmente, somente um perfil Wi-Fi pode ser configurado.

O perfil contém os parâmetros necessários para os telefones se conectarem ao servidor de telefone com Wi-Fi. Quando você cria e usa um perfil Wi-Fi, você ou seus usuários não precisam configurar a rede sem fio para telefones individuais.

Um perfil de Wi-Fi permite impedir ou limitar as alterações na configuração de Wi-Fi no telefone pelo usuário.

Recomendamos que você use um perfil seguro com protocolos habilitados para criptografia para proteger chaves e senhas quando usar um perfil Wi-Fi.

Ao configurar os telefones para usar o método de autenticação EAP-FAST no modo de segurança, seus usuários precisam de credenciais individuais para se conectar a um ponto de acesso.

| 1 |

Acesse a página da Web do telefone. |

| 2 |

Selecione . |

| 3 |

Na seção Wi-Fi Perfil (n), defina os parâmetros conforme descrito na tabela a seguir Parâmetros para Wi-Fi perfil. A configuração do perfil Wi-Fi também está disponível para login do usuário.

|

| 4 |

Clique em Enviar todas as alterações. |

Parâmetros do perfil Wi-Fi

A tabela a seguir define a função e o uso de cada parâmetro na seçãoWi-Fi Perfil(n) na página da WebTab do sistema. Ele também define a sintaxe da cadeia de caracteres que é adicionada no arquivo de configuração do telefone (cfg.XML) para configurar um parâmetro.

| Parâmetro | Descrição |

|---|---|

| Nome da Rede | Permite digitar um nome para o SSID que será exibido no telefone. Vários perfis podem ter o mesmo nome de rede com modo de segurança diferente. Execute um dos seguintes procedimentos:

Padrão: vazio |

| Modo de segurança | Permite selecionar o método de autenticação usado para proteger o acesso à rede Wi-Fi. Dependendo do método escolhido, um campo de senha será exibido para que você possa fornecer as credenciais necessárias para ingressar nessa rede Wi-Fi. Execute um dos seguintes procedimentos:

Padrão: Auto |

| ID de usuário do Wi-Fi | Permite que você insira um ID de usuário para o perfil de rede. Esse campo estará disponível quando você definir o modo de segurança como Automático, EAP-FAST ou EAP-PEAP. Este é um campo obrigatório e permite comprimento máximo de 32 caracteres alfanuméricos. Execute um dos seguintes procedimentos:

Padrão: vazio |

| Wi-Fi senha | Permite digitar a senha para a ID de usuário Wi-Fi especificada. Execute um dos seguintes procedimentos:

Padrão: vazio |

| Banda de frequência | Permite selecionar a banda de frequência de sinal sem fio que é o WLAN usa. Execute um dos seguintes procedimentos:

Padrão: Auto |

| Certificado Selecionado | Permite-lhe selecionar um tipo de certificado para registro inicial de certificado e renovação de certificado na rede sem fio. Esse processo está disponível somente para autenticação 802.1X. Execute um dos seguintes procedimentos:

Padrão: Fabricação instalada |

Verificar o status de segurança do dispositivo no telefone

O telefone verifica o status de segurança do dispositivo automaticamente. Se detectar potenciais ameaças à segurança no telefone, o menu Problemas e diagnósticos pode mostrar os detalhes dos problemas. Com base nos problemas relatados, o administrador pode fazer as operações para proteger e endurecê-lo.

O status de segurança do dispositivo está disponível antes de o telefone ser registrado no sistema de controle de chamadas (Webex Calling ou BroadWorks).

Para visualizar os detalhes de problemas de segurança no telefone, faça o seguinte:

| 1 |

Pressione Configurações |

| 2 |

Selecione . Atualmente, o relatório de segurança do dispositivo contém os seguintes problemas:

|

| 3 |

Entre em contato com o administrador para obter suporte para resolver os problemas de segurança. |

.

.