- ホーム

- /

- 投稿記事

Cisco IP Phone 9800/8875 上のセキュリティ (マルチプラットフォーム)

この記事の内容

この記事の内容このヘルプ記事は、Cisco BroadWorks または Webex Calling に登録された Cisco デスクフォン 9800 シリーズおよび Cisco ビデオフォン 8875 を対象としています。

802.1X 上のカスタム デバイス証明書 (CDC)

カスタム デバイス証明書を手動でインストールする

電話管理ウェブページから証明書をアップロードすることで、電話にカスタム デバイス証明書 (CDC) を手動でインストールできます。

はじめる前に

電話のカスタム デバイス証明書をインストールするには、以下が必要です。

- PC に保存された証明書ファイル (.p12 または .pfx)。 ファイルには証明書と秘密鍵が含まれています。

- 証明書の抽出パスワードです。 パスワードは証明書ファイルの解読に使用されます。

| 1 |

電話管理のウェブページにアクセスします。 |

| 2 |

選択 証明書。 |

| 3 |

証明書の追加 セクションで、 参照... をクリックします。 |

| 4 |

PC の証明書を参照します。 |

| 5 |

[抽出パスワード(Extract password)] フィールドに、証明書の抽出パスワードを入力します。 |

| 6 |

[アップロード(Upload)] をクリックします。 証明書ファイルとパスワードが正しい場合、「

証明書が追加されました。」というメッセージが表示されます。 そうでない場合、アップロードは失敗し、証明書をアップロードできないことを示すエラーメッセージが表示されます。 |

| 7 |

インストール済みの証明書を確認するには、[既存の証明書(Existing Certificates)] セクションで [表示(View)] をクリックします。 |

| 8 |

インストールされた証明書を電話から削除するには、[既存の証明書(Existing Certificates)] セクションで [削除(Delete)] をクリックします。 ボタンをクリックすると、削除操作が確認なしですぐに開始されます。

証明書が正常に削除されると、「 |

SCEP でカスタム デバイス証明書を自動的にインストールする

証明書ファイルを手動でアップロードしたくない場合、または証明書ファイルがない場合は、Simple Certificate Enrollment Protocol (SCEP) パラメーターをセットアップして、カスタムデバイス証明書 (CDC) を自動的にインストールできます。

SCEP パラメータが正しく設定されている場合、電話機は SCEP サーバーに要求を送信し、定義された指紋を使用して、CA 証明書がデバイスによって検証されます。

はじめる前に

電話機のカスタム デバイス証明書の自動インストールを実行する前に、次のものが必要です。

- SCEP サーバアドレス

- SCEP サーバのルート CA 証明書の SHA-1 または SHA-256 フィンガープリント

| 1 |

電話管理のウェブページにアクセスします。 |

| 2 |

選択 証明書。 |

| 3 |

[ SCEP 設定 1 ] セクションで、次の表 SCEP 設定用の パラメータの説明に従ってパラメータを設定します。 |

| 4 |

[すべての変更の送信(Submit All Changes)] をクリックします。 |

SCEP 構成のパラメータ

次の表は、SCEP 構成パラメータの機能と使用法を定義しています。 SCEP 設定 1 セクションの下 証明書 電話のウェブインターフェースで Tab。 また、パラメータを設定するために電話設定ファイル (cfg.xml) に追加される文字列の構文も定義します。

| パラメータ | 説明 |

|---|---|

| サーバ(Server) |

SCEP サーバアドレス。 このパラメータは必須です。 次のいずれかを実行します。

有効な値: URL または IP アドレス。 HTTPS スキームはサポートされていません。 デフォルト:空 |

| ルート CA フィンガープリント |

SCEP プロセス中の検証のためのルート CA の SHA256 または SHA1 指紋。 このパラメータは必須です。 次のいずれかを実行します。

デフォルト:空 |

| チャレンジ パスワード |

SCEP 経由の証明書登録中の電話機に対する Certificate Authority(CA)認証用のチャレンジパスワード。 このパラメータはオプションです。 実際の SCEP 環境により、チャレンジパスワードの動作は異なります。

次のいずれかを実行します。

デフォルト:空 |

DHCP オプション 43 経由の SCEP パラメータ設定

電話ウェブページでの手動設定による SCEP 証明書の登録に加えて、DHCP オプション 43 を使用して DHCP サーバからパラメータを入力することもできます。 DHCP オプション 43 は SCEP パラメーターで事前設定されており、後で電話が DHCP サーバーからパラメーターを取得して、SCEP 証明書の登録を実行できます。

- DHCP オプション 43 による SCEP パラメータ設定は、工場出荷時設定にリセットされた電話機でのみ利用できます。

- 電話機は、オプション 43 とリモートプロビジョニング(例えば、オプション 66,160,159,150、またはクラウドプロビジョニング)の両方をサポートするネットワーク内に配置しないでください。 そうしないと、電話機はオプション 43 設定を取得できない場合があります。

DHCP オプション 43 の SCEP パラメーターを設定して SCEP 証明書を登録するには、次の手順を実行します。

- SCEP 環境を準備します。

SCEP 環境設定の詳細については、SCEP サーバのドキュメントを参照してください。

- DHCP オプション 43 ( 8.4 ベンダー固有情報、RFC 2132 で定義) をセットアップします。

サブオプション (10-15) は メソッド用に予約されています。

電話機ウェブページのパラメータ サブオプション タイプ 長さ (バイト) 必須 FIPS モード 10 boolean 1 いいえ* サーバ(Server) 11 文字列 208 - 長さ(チャレンジパスワード) 対応 ルート CA フィンガープリント 12 バイナリ 20 または 32 対応 チャレンジ パスワード 13 文字列 208 - 長さ(サーバ) いいえ* [802.1X認証の有効化(Enable 802.1X Authentication)] 14 boolean 1 未対応 証明書の選択 15 符号なし 8 ビット 1 いいえ DHCP オプション 43 を使用する場合、この方法の以下の特性に注意してください。

- サブオプション (10–15) はカスタムデバイス証明書 (CDC) 用に予約されています。

- DHCP オプション 43 の最大長は 255 バイトです。

- サーバ + チャレンジパスワード の最大長は 208 バイト未満でなければなりません。

- FIPS モード の値は、オンボーディングプロビジョニングの設定と一致している必要があります。 そうしないと、電話はオンボーディング後に以前にインストールされた証明書の取得に失敗します。 具体的には、

- FIPS モードが無効な環境で電話機が登録される場合、DHCP オプション 43 でパラメータ [FIPS モード(FIPS Mode)] を設定する必要はありません。デフォルトでは、FIPS モードが無効になっています。

- FIPS モードが有効になっている環境に電話機を登録する場合は、DHCP オプション 43 で FIPS モードを有効にする必要があります。 FIPS モードを有効にする 詳細については。

- オプション 43 のパスワードはクリアテキストです。

チャレンジ パスワードが空の場合、電話は最初の登録と証明書の更新に MIC/SUDI を使用します。 チャレンジ パスワードが構成されている場合、それは最初の登録にのみ使用され、インストールされた証明書が証明書の更新に使用されます。

- [802.1X 認証の有効化(Enable 802.1X Authentication)] と [証明書の選択(Certificate Select)] は、有線ネットワークの電話機にのみ使用されます。

- DHCP オプション 60 (ベンダー クラス識別子) は、デバイス モデルを識別するために使用されます。

次の表では DHCP オプション 43(サブオプション 10 から 15)の例を示します。

サブオプション 10 進数または 16 進数 値の長さ(バイト)10 進数または 16 進数 値 16 進数値 10/0a 1/01 1 (0: 無効; 1: 有効) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0d 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1(0:いいえ、1:はい) 01 15/0f 1/01 1(0:製造元でインストール、1:カスタムインストール) 01 パラメータ値の概要:

-

FIPS モード =

Enabled -

サーバ =

http://10.79.57.91 -

ルート CA フィンガープリント =

12040870625C5B755D73F5925285F8F5FF5D55AF -

チャレンジ パスワード =

D233CCF9B9952A15 -

802.1X 認証を有効にする =

Yes -

証明書の選択 =

Custom installed

最終的な 16 進値の構文は次のとおりです。

{<サブオプション><長さ><値> }...上記のパラメータ値によると、最終的な 16 進値は以下の通りです。

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - DHCP サーバで DHCP オプション 43 を構成します。この手順は、Cisco Network Register の DHCP オプション 43 構成の例を提供します。

- DHCP オプション定義セットを追加します。

ベンダーオプション文字列 は IP 電話のモデル名です。 有効な値は、DP-9841、DP-9851、DP-9861、DP-9871、または CP-8875 です。

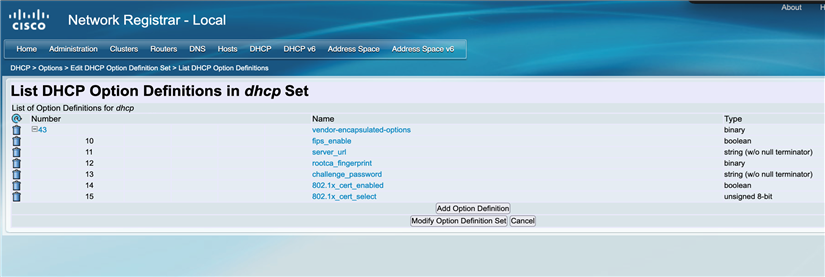

- DHCP オプション 43 とサブオプションを DHCP オプション定義セットに追加します。

例:

- オプション 43 を DHCP ポリシーに追加し、値を次のようにセットアップします。

例:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - 設定を確認します。 Wireshark を使用して、電話とサービスの間のネットワーク トラフィックのトレースをキャプチャできます。

- DHCP オプション定義セットを追加します。

- 電話機の工場出荷時設定へのリセットを実行します。

電話がリセットされた後、パラメータ サーバ、 ルート CA 指紋、および チャレンジパスワード が自動的に入力されます。 これらのパラメータはセクションにあります SCEP 設定 1 から 電話管理ウェブページで。

インストール済みの証明書を確認するには、[既存の証明書(Existing Certificates)] セクションで [表示(View)] をクリックします。

証明書のインストールステータスを確認するには、 。 ダウンロード状況 1 に最新の結果が表示されます。 証明書の登録中に問題が発生した場合、トラブルシューティングの目的で、ダウンロードの状況に問題の理由を表示できます。

チャレンジ パスワード認証が失敗した場合、ユーザーは電話スクリーン上でパスワードを入力するように指示されます。 - (オプション):電話機からインストールされた証明書を削除するには、 消去 の中で 既存の証明書 セクション。ボタンをクリックすると、削除操作が確認なしですぐに開始されます。

SCEP による証明書の更新

デバイス証明書は、SCEP プロセスによって自動的に更新できます。

- 電話機は、証明書が 15 日後に期限切れになるかどうかを 4 時間ごとに確認します。 その場合、電話は証明書の更新プロセスを自動的に開始します。

- チャレンジ パスワードが空の場合、電話は最初の登録と証明書の更新の両方に MIC/SUDI を使用します。 チャレンジ パスワードが設定されている場合、最初の登録にのみ使用され、既存/インストール済みの証明書が証明書の更新に使用されます。

- 電話は、新しい証明書を取得するまで、古いデバイス証明書を削除しません。

- デバイスの証明書または CA の有効期限が切れているために証明書の更新が失敗した場合、電話は最初の登録を自動的にトリガーします。 一方、チャレンジ パスワード認証が失敗すると、電話スクリーンにパスワード入力画面がポップアップ表示され、ユーザは電話でチャレンジ パスワードを入力するように求められます。

クライアントとサーバの最小 TLS バージョンを設定します

デフォルトでは、クライアントとサーバの最小 TLS バージョンは 1.2 です。 これは、クライアントとサーバが TLS 1.2 以上で接続を確立することを受け入れることを意味します。 クライアントとサーバの TLS のサポートされる最大バージョンは 1.3 です。 設定すると、TLS の最小バージョンが、TLS クライアントと TLS サーバ間のネゴシエーションに使用されます。

TLS の最小バージョンをクライアントとサーバそれぞれに 1.1、1.2、1.3 などに設定できます。

はじめる前に

| 1 |

電話管理のウェブページにアクセスします。 |

| 2 |

を選択します。 |

| 3 |

このセクションでは セキュリティ設定パラメータを設定する TLS クライアントの最小バージョン。

このパラメータは、設定ファイル(cfg.xml)でも設定できます。 <TLS_Client_Min_Version ua="na">TLS 1.2</TLS_Client_Min_Version>

許可される値: TLS 1.1、TLS1.2、および TLS 1.3。 デフォルト:[TLS 1.2] |

| 4 |

このセクションでは セキュリティ設定パラメータを設定する TLS サーバの最小バージョン。 Webex Calling は TLS 1.1 をサポートしていません。

このパラメータは、設定ファイル(cfg.xml)でも設定できます。 <TLS_Server_Min_Version ua="na">TLS 1.2</TLS_Server_Min_Version>

許可される値: TLS 1.1、TLS1.2、および TLS 1.3。 デフォルト:[TLS 1.2] |

| 5 |

[すべての変更の送信(Submit All Changes)] をクリックします。 |

FIPS モードの有効化

電話機を連邦情報処理標準規格(FIPS)に準拠させることができます。

FIPS は、非軍事政府内、およびそれらの機関と連携する政府請負業者やベンダーが使用するドキュメント処理、暗号化アルゴリズム、および他の情報技術標準を説明する一連の規格です。 CiscoSSL FOM (FIPS オブジェクト モジュール) は、慎重に定義されたソフトウェア コンポーネントであり、CiscoSSL ライブラリとの互換性を考慮して設計されているため、CiscoSSL ライブラリと API を使用する製品は、最小限の労力で FIPS 140-2 検証済み暗号化を使用するように変換できます。

| 1 |

電話管理のウェブページにアクセスします。 |

| 2 |

を選択します。 |

| 3 |

の中で セキュリティ設定 セクションで選択 はい または いいえ から FIPS モード パラメータ。 |

| 4 |

[すべての変更の送信(Submit All Changes)] をクリックします。 FIPS を有効にすると、電話機で次の機能がシームレスに機能します。

|

セキュリティ証明書を手動で削除する

Simple Certificate Enrollment Protocol(SCEP)を使用できない場合、電話機からセキュリティ証明書を手動で削除することができます。

| 1 |

電話機の管理 Web ページで、[証明書(Certificates)] を選択します。 |

| 2 |

[Certificates] ページで証明書を見つけます。 |

| 3 |

[削除(Delete)] をクリックします。 |

| 4 |

削除プロセスが完了したら、電話機を再起動します。 |

ユーザと管理者のパスワードを設定する

電話機を初めて通話制御システムに登録した後、または電話機を工場出荷時の状態にリセットした後は、電話機のセキュリティを強化するために、ユーザ パスワードと管理者パスワードを設定する必要があります。 パスワードを設定すると、電話の Web インターフェイスにアクセスできるようになります。

デフォルトでは、ユーザパスワードと管理者パスワードは空です。 したがって、「パスワードが指定されていません」という問題は、 の電話画面で確認できます。

| 1 |

電話管理の Web ページにアクセスします。 |

| 2 |

を選択します。 |

| 3 |

(オプション) [システム構成] セクションで、 [パスワード警告を表示する] パラメータを [はい] に設定し、 [すべての変更を送信] をクリックします。 このパラメータは、電話機の設定ファイル(cfg.xml)のパラメータでも有効にできます。

デフォルト:はい(Yes) オプション:はい|いいえ パラメータが No に設定されている場合、パスワードの警告は電話画面に表示されません。 |

| 4 |

パラメータ ユーザパスワード または 管理者パスワードを見つけて、パラメータの横にある パスワードの変更 をクリックします。 |

| 5 |

[古いパスワード(Old Password)] フィールドに、現在のユーザーパスワードを入力します。 パスワードがない場合は、このフィールドを空のままにします。 デフォルト値は空です。

|

| 6 |

[新しいパスワード(New Password)] フィールドに、新しいパスワードを入力します。 有効なパスワード規則:

新しいパスワードが要件を満たしていない場合、設定は拒否されます。 |

| 7 |

[送信(Submit)] をクリックします。 「 ユーザーパスワードを設定した後、このパラメータは、電話機の設定 XML ファイル(cfg.xml)で次のように表示されます。

|

802.1X 認証

Cisco IP Phones は 802.1X 認証をサポートします。

Cisco IP 電話 と Cisco Catalyst スイッチは、従来 Cisco Discovery Protocol(CDP)を使用して互いを識別し、VLAN 割り当てやインライン所要電力などのパラメータを決定します。 CDP では、ローカルに接続されたワークステーションは識別されません。 Cisco IP 電話は、EAPOL パススルー メカニズムを提供します。 このメカニズムを使用すると、Cisco IP 電話に接続されたワークステーションは、LAN スイッチにある 802.1X オーセンティケータに EAPOL メッセージを渡すことができます。 パススルー メカニズムにより、IP フォンはネットワークにアクセスする前にデータ エンドポイントを認証する際 LAN スイッチとして動作しません。

Cisco IP 電話はまた、プロキシ EAPOL ログオフ メカニズムも提供します。 ローカルに接続された PC が IP フォンから切断された場合でも、LAN スイッチと IP フォン間のリンクは維持されるので、LAN スイッチは物理リンクの障害を認識しません。 ネットワークの完全性が脅かされるのを避けるため、IP フォンはダウンストリーム PC の代わりに EAPOL ログオフ メッセージをスイッチに送ります。これは、LAN スイッチにダウンストリーム PC の認証エントリをクリアさせます。

802.1X 認証のサポートには、次のようなコンポーネントが必要です。

-

Cisco IP 電話: 電話機は、ネットワークへのアクセス要求を開始します。 Cisco IP Phones には、802.1x サプリカントが含まれています。 このサプリカントを使用して、ネットワーク管理者は IP 電話と LAN スイッチ ポートの接続を制御できます。 電話機に含まれる 802.1X サプリカントの現在のリリースでは、ネットワーク認証に EAP-FAST オプションと EAP-TLS オプションが使用されています。

-

認証サーバ: 認証サーバとスイッチの両方に、電話機を認証する共有秘密を設定する必要があります。

-

スイッチ:スイッチは 802.1X をサポートする必要があるため、オーセンティケーターとして機能し、電話と認証サーバー間でメッセージを送受信します。 この交換が完了した後、スイッチはネットワークへの電話機のアクセスを許可または拒否します。

802.1X を設定するには、次の手順を実行する必要があります。

-

電話機で 802.1X 認証をイネーブルにする前に、他のコンポーネントを設定します。

-

PC ポートの設定:802.1X 標準では VLAN が考慮されないため、特定のスイッチ ポートに対してデバイスを 1 つだけ認証することを推奨します。 ただし、一部のスイッチはマルチドメイン認証をサポートしています。 スイッチの設定により、PC を電話機の PC ポートに接続できるかどうかが決定されます。

-

有効:複数ドメインの認証をサポートするスイッチを使用している場合、PC ポートを有効化し、そのポートに PC を接続できます。 この場合、スイッチと接続先 PC 間の認証情報の交換をモニタするために、Cisco IP Phones はプロキシ EAPOL ログオフをサポートします。

Cisco Catalyst スイッチでの IEEE 802.1X サポートの詳細については、次の URL にある Cisco Catalyst スイッチのコンフィギュレーション ガイドを参照してください。

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

-

無効:スイッチが同一ポート上の複数の 802.1X 対応デバイスをサポートしていない場合、802.1X 認証を有効化するときに PC ポートを無効にする必要があります。 このポートを無効にしないで PC を接続しようとすると、スイッチは電話機と PC の両方に対してネットワーク アクセスを拒否します。

-

- ボイス VLAN の設定:802.1X 標準では VLAN が考慮されないため、この設定をスイッチのサポートに基づいて行うようにしてください。

- 有効:複数ドメインの認証をサポートするスイッチを使用している場合は、ボイス VLAN を引き続き使用できます。

- 無効:スイッチで複数ドメインの認証がサポートされていない場合は、ボイス VLAN を無効にし、ポートをネイティブ VLAN に割り当てることを検討してください。

- (Cisco デスクフォン 9800 シリーズのみ)

Cisco デスクフォン 9800 シリーズの PID プレフィックスは、他の Cisco 電話機のプレフィックスとは異なります。 電話機が 802.1X 認証を通過できるようにするには、 Radius·User-Name パラメータを設定して、Cisco Desk Phone 9800 シリーズを含めます。

たとえば、電話機 9841 の PID は DP-9841 です。 Radius·User-Name を

「DP で始まる」または「DP を含む」に設定できます。 次の両方のセクションで設定できます。 -

[802.1X認証の有効化(Enable 802.1X authentication)]

802.1X 認証が有効になっている場合、電話機は 802.1X 認証を使用してネットワーク アクセスを要求します。 802.1X 認証が無効になっている場合、電話機は Cisco Discovery Protocol (CDP) を使用して VLAN とネットワーク アクセスを取得します。 電話画面のメニューで取引状況の確認や変更も行えます。

802.1X 認証が有効になっている場合は、初期登録および証明書の更新にデバイス証明書 (MIC/SUDI またはカスタム) を選択することもできます。 通常、MIC は Cisco ビデオフォン 8875 用、SUDI は Cisco デスクフォン 9800 シリーズ用です。 CDC は 802.1x の認証にのみ使用できます。

| 1 |

802.1 X 認証を有効にするには、次のいずれかの操作を実行します。

|

| 2 |

電話の Web ページで、802.1X 認証の証明書 (MIC またはカスタム) を選択します。

電話画面で証明書の種類を選択する方法については、「 電話を WPA ネットワークに接続する」を参照してください。

|

802.1X 認証のパラメータ

|

パラメータ |

オプション(Options) |

デフォルト |

説明 |

|---|---|---|---|

|

デバイス認証 |

オン オフ |

オフ |

電話で 802.1X 認証を有効または無効にします。 パラメータ設定は、電話機の Out-Of-Box (OOB) 登録後も保持できます。 |

|

[トランザクション ステータス(Transaction status)] | Disabled |

802.1X 認証の状態を表示します。 状態は次のいずれかになります (これらに限定されません)。

| |

|

プロトコル | None |

802.1X 認証に使用される EAP メソッドを表示します。 このプロトコルは、EAP-FAST または EAP-TLS にすることができます。 | |

|

ユーザー証明書タイプ |

製造元でインストール カスタムインストール |

製造元でインストール |

初回登録時および証明書の更新時に 802.1X 認証用の証明書を選択します。

このパラメータは [デバイス認証(Device authentication)] が有効な場合にのみ電話機に表示されます。 |

携帯電話のセキュリティ設定に関する情報を表示する

|

パラメータ |

説明 |

|---|---|

| 802.1X 認証 | IEEE 802.1X 認証を有効または無効にします。 詳細については、 802.1X 認証を有効にする。 |

| WPA との下位互換性 |

Wi-Fi Protected Access (Wi-Fi) の最も古いバージョンが、ワイヤレス ネットワークまたはアクセス ポイント (AP) に接続するために電話で互換性があるかどうかを判断します。

この機能は、9861/9871/8875 電話でのみ利用できます。 |

はじめる前に

セキュリティ設定に関する情報は、電話メニューで確認できます。 情報の可用性は、組織内のネットワーク設定によって異なります。

| 1 |

[設定(Settings)]を押します。 |

| 2 |

。 |

| 3 |

セキュリティ設定で、セキュリティ情報を表示します。 |

プロキシサーバを設定する

セキュリティを強化するために、プロキシ サーバを使用するように電話を設定できます。 通常、HTTP プロキシ サーバは次のサービスを提供できます。

- 内部ネットワークと外部ネットワーク間のトラフィックのルーティング

- トラフィックのフィルタリング、監視、またはログ記録

- パフォーマンスを向上させるためにレスポンスをキャッシュする

また、HTTP プロキシ サーバは、電話とインターネット間のファイアウォールとして機能することもできます。 設定が成功すると、電話はプロキシ サーバを介してインターネットに接続し、サイバー攻撃から電話を保護します。

設定すると、HTTP プロキシ機能は HTTP プロトコルを使用するすべてのアプリケーションに適用されます。 次に例を示します。

- GDS(アクティベーション コードによるオンボーディング)

- EDOS デバイスの有効化

- Webex Cloud へのオンボーディング (EDOS または GDS 経由)

- カスタム CA

- プロビジョニング

- ファームウェア アップグレード

- 電話ステータスレポート

- PRTアップロード

- XSI サービス

- Webex サービス

- 現在、この機能は IPv4 のみをサポートしています。

- HTTP プロキシ設定は、電話機の Out-Of-Box (OOB) 登録後も保持できます。

| 1 |

電話管理のウェブページにアクセスします。 |

| 2 |

を選択します。 |

| 3 |

HTTP プロキシ設定セクションで、ドロップダウン リスト プロキシ モード からプロキシ モードを選択し、関連するパラメータを構成します。 各プロキシ モードのパラメータと必須パラメータの詳細については、「 HTTP プロキシ設定のパラメータ 」を参照してください。 |

| 4 |

[すべての変更の送信(Submit All Changes)] をクリックします。 |

HTTP プロキシ設定のパラメータ

次の表は、電話機の Web インターフェイスの 音声 > セクションにある HTTP プロキシ パラメータの機能と使用法を定義します。 また、パラメータを設定するために、XML コードを含む電話設定ファイルに追加される文字列のシンタックスも定義します。

| パラメータ | 説明 |

|---|---|

| プロキシモード | 電話機が使用する HTTP プロキシモードを指定するか、HTTP プロキシ機能を無効にします。

次のいずれかを実行します。

有効値:Auto、Manual、および Off デフォルト:Off |

| ウェブプロキシ自動検出 | 電話機が PAC ファイルを取得するために Web Proxy Auto Discovery (WPAD) プロトコルを使用するかどうかを決定します。 WPAD プロトコルは、DHCP または DNS、またはその両方のネットワーク プロトコルを使用して、プロキシ自動構成 (PAC) ファイルを自動的に検索します。 PAC ファイルは、特定の URL のプロキシサーバーを選択するために使用されます。 このファイルは、ローカルまたはネットワーク上でホストできます。

次のいずれかを実行します。

有効値: はい(Yes)といいえ(No) デフォルト:はい(Yes) |

| PAC URL | PAC ファイルの URL。 たとえば、 TFTP、HTTP、および HTTPS がサポートされています。 プロキシ モード を 自動 に設定し、 Web プロキシ自動検出 を いいえに設定する場合は、このパラメータを設定する必要があります。 次のいずれかを実行します。

デフォルト:空 |

| プロキシホスト | アクセスする電話機のプロキシホストサーバーの IP アドレスまたはホスト名です。 次に例を示します。

スキーム( [プロキシモード(Proxy Mode)] を [手動(Manual)] に設定した場合は、このパラメータを設定する必要があります。 次のいずれかを実行します。

デフォルト:空 |

| プロキシポート | プロキシホストサーバーのポート番号。 [プロキシモード(Proxy Mode)] を [手動(Manual)] に設定した場合は、このパラメータを設定する必要があります。 次のいずれかを実行します。

デフォルト:3128 |

| プロキシ認証 | ユーザーが、プロキシサーバーに必要な認証資格情報(ユーザー名とパスワード)を入力する必要かどうかを決定します。 このパラメータは、プロキシサーバの実際の動作に応じて設定されます。 このパラメータを [はい(Yes)] に設定した場合は、[ユーザー名(Username)] と [パスワード(Password)] を設定する必要があります。 パラメータの詳細については、この表の「ユーザ名」および「パスワード」パラメータを参照してください。 パラメータの設定は、[プロキシモード(Proxy Mode)] が [手動(Manual)] に設定されている場合に有効になります。 次のいずれかを実行します。

有効値: はい(Yes)といいえ(No) デフォルト:[いいえ(No)] |

| ユーザ名 | プロキシサーバーの資格情報を持つユーザーのユーザー名。 プロキシ モード が 手動 に設定され、 プロキシ認証 が はいに設定されている場合は、パラメータを設定する必要があります。 次のいずれかを実行します。

デフォルト:空 |

| [パスワード(Password)] | プロキシ認証用に指定されたユーザー名のパスワード。 プロキシ モード が 手動 に設定され、 プロキシ認証 が はいに設定されている場合は、パラメータを設定する必要があります。 次のいずれかを実行します。

デフォルト:空 |

| プロキシモード | 必須パラメータ | 説明 |

|---|---|---|

| オフ | 該当なし | 電話で HTTP プロキシが無効になっています。 |

| 手動 | プロキシホスト プロキシポート プロキシ認証: はい ユーザ名 [パスワード(Password)] | プロキシ サーバ (ホスト名または IP アドレス) とプロキシ ポートを手動で指定します。 プロキシ サーバで認証が必要な場合は、ユーザ名とパスワードをさらに入力する必要があります。 |

| プロキシホスト プロキシポート プロキシ認証: いいえ | プロキシ サーバを手動で指定します。 プロキシ サーバは認証資格情報を必要としません。 | |

| 自動 | Web プロキシ自動検出: いいえ PAC URL | PAC ファイルを取得するには、有効な PAC URL を入力します。 |

| Web プロキシ自動検出: はい |

WPAD プロトコルを使用して PAC ファイルを自動的に取得します。 |

メディアプレーンのセキュリティネゴシエーションにクライアント開始モードを有効にする

メディアセッションを保護するには、サーバーとのメディアプレーンセキュリティネゴシエーションを開始するように電話機を設定できます。 セキュリティ メカニズムは、RFC 3329 およびその拡張ドラフト「Security Mechanism Names for Media」に記載されている標準に準拠しています ( https://tools.ietf.org/html/draft-dawes-sipcore-mediasec-parameter-08#ref-2 を参照)。 電話機とサーバ間でのネゴシエーションの転送では、UDP、TCP、および TLS を介した SIP プロトコルを使用できます。 シグナリングトランスポートプロトコルが TLS の場合にのみ メディアプレーンセキュリティネゴシエーションが適用されるように制限することができます。

| パラメータ | 説明 |

|---|---|

|

MediaSec リクエスト |

電話機がサーバとのメディア平面セキュリティネゴシエーションを開始するかどうかを指定します。 次のいずれかを実行します。

有効値: はい(Yes)| いいえ(No)

デフォルト:[いいえ(No)] |

|

MediaSec Over TLS のみ |

メディア平面セキュリティネゴシエーションが適用されるシグナリングトランスポートプロトコルを指定します。 このフィールドで [はい(Yes)] に設定する前に、シグナリングプロトコルが TLS であることを確認してください。 次のいずれかを実行します。

有効値: はい(Yes)| いいえ(No)

デフォルト:[いいえ(No)] |

| 1 |

電話管理のウェブページにアクセスします。 |

| 2 |

を選択します。 |

| 3 |

SIP 設定 セクションで、 MediaSec 要求 および MediaSec Over TLS のみ フィールドを上記の表の定義に従って設定します。 |

| 4 |

[すべての変更の送信(Submit All Changes)] をクリックします。 |

WLAN セキュリティ

通信圏内にあるすべての WLAN デバイスは他の WLAN トラフィックをすべて受信できるため、WLAN 内の音声通信の保護は重要です。 侵入者が音声トラフィックを操作したり傍受したりできないようにするために、Cisco SAFE セキュリティ アーキテクチャが電話機をサポートしています。 ネットワーク内のセキュリティの詳細については、http://www.cisco.com/en/US/netsol/ns744/networking_solutions_program_home.html を参照してください。

Cisco ワイヤレス IP テレフォニー ソリューションは、電話がサポートする次の認証方法を使用して、不正なサインインや通信の侵害を防ぐワイヤレス ネットワーク セキュリティを提供します。

-

オープン認証:オープン システムでは、任意のワイヤレス デバイスが認証を要求できます。 要求を受けた AP は、任意のリクエスタまたはユーザのリスト上にあるリクエスタだけに認証を与える場合があります。 ワイヤレス デバイスとアクセス ポイント (AP) 間の通信は暗号化されていない可能性があります。

-

拡張認証プロトコル - セキュアトンネリングによる柔軟な認証 (EAP-FAST) 認証このクライアント サーバ セキュリティ アーキテクチャは、AP と Identity Services Engine (ISE) などの RADIUS サーバ間のトランスポート レベル セキュリティ (TLS) トンネル内で EAP トランザクションを暗号化します。

TLS トンネルでは、クライアント(電話機)と RADIUS サーバの間の認証に Protected Access Credential(PAC)が使用されます。 サーバは Authority ID(AID)をクライアント(電話機)に送信します。それを受けてクライアントは適切な PAC を選択します。 クライアント(電話機)は PAC-Opaque を RADIUS サーバに返します。 サーバは、プライマリキーで PAC を復号します。 これで両方のエンドポイントに同じ PAC キーが含まれ、TLS トンネルが構築されます。 EAP-FAST では、自動 PAC プロビジョニングがサポートされていますが、RADIUS サーバ上で有効にする必要があります。

ISE では、デフォルトでは PAC は 1 週間で期限切れになります。 電話機に期限切れの PAC が存在する場合、電話機が新しい PAC を取得するまでの間は、RADIUS サーバでの認証に比較的長い時間がかかります。 PAC プロビジョニングの遅延を回避するには、ISE または RADIUS サーバで PAC の有効期限を 90 日以上に設定します。

-

拡張認証プロトコル - トランスポート層セキュリティ(EAP-TLS)認証:EAP-TLS では、認証とネットワークアクセスにクライアント証明書が必要です。 ワイヤレス EAP-TLS の場合、クライアント証明書は MIC, LSC, またはユーザがインストールした証明書にすることができます。

-

Protected Extensible Authentication Protocol(PEAP):クライアント(電話機)と RADIUS サーバ間の、シスコ独自のパスワードベースの相互認証方式です。 電話機は、ワイヤレス ネットワークでの認証に PEAP を使用できます。 PEAP-MSCHAPV2 と PEAP-GTC の両方の認証メカニズムがサポートされます。

-

事前共有キー(PSK) : 電話は ASCII 形式をサポートしています。 WPA/WPA2/SAE 事前共有キーを設定するときは、次の形式を使用する必要があります。

ASCII:長さが 8~63 文字の ASCII 文字文字列(0~9、小文字および大文字の A~Z、および特殊文字)

例: GREG123567@9ZX&W

次の認証方式では、RADIUS サーバを使用して認証キーを管理します。

-

WPA/WPA2/WPA3: RADIUS サーバ情報を使用して、認証用の一意のキーを生成します。 これらのキーは集中型の RADIUS サーバで生成されるため、WPA2/WPA3 は、AP と電話に保存される WPA 事前共有キーよりも高いセキュリティを提供します。

-

高速安全ローミング: RADIUS サーバとワイヤレス ドメイン サーバ(WDS)上の情報を使用してキーを管理および認証します。 WDS は、FT 対応クライアント デバイスのセキュリティ資格情報のキャッシュを作成し、高速かつ安全な再認証を実現します。 Cisco デスクフォン 9861 および 9871、および Cisco ビデオフォン 8875 は 802.11r (FT) をサポートしています。 高速で安全なローミングを可能にするために、無線と DS の両方がサポートされています。 しかしシスコでは 802.11r(FT)無線方式を利用することを強く推奨します。

WPA/WPA2/WPA3 では、暗号化キーは電話機に入力されませんが、AP と電話機の間で自動的に導出されます。 ただし認証で使用する EAP ユーザ名とパスワードは、各電話機に入力する必要があります。

音声トラフィックの安全を確保するために、電話機は暗号化に TKIP と AES をサポートしています。 これらのメカニズムを暗号化に使用すると、シグナリング SIP パケットと音声リアルタイム トランスポート プロトコル (RTP) パケットの両方が AP と電話の間で暗号化されます。

- TKIP

-

Wi-Fi は、WEP よりもいくつかの点で改善された TKIP 暗号化を使用します。 TKIP は、パケットごとのキーの暗号化、および暗号化が強化されたより長い初期ベクトル(IV)を提供します。 さらに、メッセージ完全性チェック(MIC)は、暗号化されたパケットが変更されていないことを確認します。 TKIP は、侵入者が WEP を使用して WEP キーを解読する可能性を排除します。

- AES

-

WPA2/WPA3 認証に使用される暗号化方式。 この暗号化の国内規格は、暗号化と復号化に同じキーを持つ対称型アルゴリズムを使用します。 AES は、128 ビットサイズの暗号ブロック連鎖(CBC)暗号化を使用し、最小のキー サイズとして 128 ビット、192 ビット、および 256 ビットのキーをサポートします。 この電話機は 256 ビットのキー サイズをサポートしています。

Cisco デスクフォン 9861 および 9871、および Cisco ビデオフォン 8875 は、CMIC による Cisco キー整合性プロトコル (CKIP) をサポートしていません。

認証方式と暗号化方式は、ワイヤレス LAN 内で設定されます。 VLAN は、ネットワーク内および AP 上で設定され、認証と暗号化の異なる組み合わせを指定します。 SSID は、VLAN と VLAN の特定の認証および暗号化方式に関連付けられます。 ワイヤレス クライアント デバイスを正常に認証するには、AP と電話機で同じ SSID を認証および暗号化スキームで設定する必要があります。

一部の認証方式では、特定のタイプの暗号化が必要です。

- WPA 事前共有キー、WPA2 事前共有キー、または SAE を使用する場合、事前共有キーを電話機に静的に設定する必要があります。 これらのキーは、AP に存在するキーと一致している必要があります。

-

電話機は、FAST または PEAP の自動 EAP ネゴシエーションをサポートしていますが、TLS はサポートしていません。 EAP-TLS モードの場合は、これを指定する必要があります。

次の表の認証および暗号化スキームは、AP 構成に対応する電話機のネットワーク構成オプションを示しています。

| FSR の種類 | 認証(Authentication) | Key Management | 暗号化(Encryption) | 保護管理フレーム (PMF) |

|---|---|---|---|---|

| 802.11r (FT) | PSK |

WPA-PSK WPA-PSK-SHA256 FT-PSK | AES | 未対応 |

| 802.11r (FT) | WPA3 |

SAE FT-SAE | AES | 対応 |

| 802.11r (FT) | EAP-TLS |

WPA-EAP FT-EAP | AES | 未対応 |

| 802.11r (FT) | EAP-TLS (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | 対応 |

| 802.11r (FT) | EAP-FAST |

WPA-EAP FT-EAP | AES | 未対応 |

| 802.11r (FT) | EAP-FAST (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | 対応 |

| 802.11r (FT) | EAP-PEAP |

WPA-EAP FT-EAP | AES | 未対応 |

| 802.11r (FT) | EAP-PEAP(WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | 対応 |

Wi-Fi プロフィールを設定する

電話の Web ページまたはリモートデバイスプロファイルの再同期から Wi-Fi プロファイルを設定して、そのプロファイルを使用可能な Wi-Fi ネットワークに関連付けることができます。 この Wi-Fi プロファイルを使用して Wi-Fi に接続できます。 現在、設定できる WPA プロファイルは 1 つだけです。

プロファイルには、電話機が Wi-Fi で電話サーバーに接続するために必要なパラメータが含まれています。 Wi-Fi プロファイルを作成して使用する場合、管理者またはユーザは個々の電話機のワイヤレス ネットワークを構成する必要がありません。

Wi-Fi プロファイルによって、ユーザが電話機の Wi-Fi 設定を変更できないようにしたり、制限したりすることができます。

Wi-Fi プロファイルを使用する場合は、キーとパスワードを保護するために、暗号化対応プロトコルを備えた安全なプロファイルを使用することをお勧めします。

セキュリティ モードで EAP-FAST 認証方法を使用するように電話機を設定すると、ユーザはアクセス ポイントに接続するために個別の資格情報が必要になります。

| 1 |

電話機のウェブページにアクセス |

| 2 |

を選択します。 |

| 3 |

セクション Wi-Fi プロファイル (n) で、次の表 Wi-Fi プロファイルのパラメーター の説明に従ってパラメーターを設定します。 Wi-Fi プロファイル構成は、ユーザ ログインでも使用できます。

|

| 4 |

[すべての変更の送信(Submit All Changes)] をクリックします。 |

Wi-Fi プロファイルのパラメータ

次の表で、電話機のウェブページの [システム(System)] タブの下にある [Wi-Fi プロファイル(n)(Wi-Fi Profile(n))] セクションの各パラメータの機能と使用方法を定義します。 また、パラメータを設定するために電話設定ファイル (cfg.xml) に追加される文字列の構文も定義します。

| パラメータ | 説明 |

|---|---|

| ネットワーク名 | 電話機に表示される SSID の名前を入力できます。 複数のプロファイルが、異なるセキュリティモードで同じネットワーク名を持つことができます。 次のいずれかを実行します。

デフォルト:空 |

| セキュリティ モード | Wi-Fi ネットワークへのアクセスをセキュリティ保護するために使用する認証方法を選択できますす。 選択した方法に応じて、パスワード フィールドが表示され、この Wi-Fi ネットワークに参加するために必要な資格情報を入力できます。 次のいずれかを実行します。

デフォルト:[自動(Auto)] |

| Wi-Fi ユーザー ID | ネットワーク プロファイルのユーザー ID を入力できます。 このフィールドは、セキュリティ モードを自動、EAP-FAST、または EAP-PEAP に設定した場合に使用できます。 これは必須フィールドであり、最大 32 文字の英数字を使用できます。 次のいずれかを実行します。

デフォルト:空 |

| Wi-Fi パスワード | 指定された Wi-Fi ユーザー ID のパスワードを入力できます。 次のいずれかを実行します。

デフォルト:空 |

| 周波数帯域 | WLAN で使用されているワイヤレス信号周波帯を選択できます。 次のいずれかを実行します。

デフォルト:[自動(Auto)] |

| 証明書の選択 | ワイヤレス ネットワークでの証明書の初期登録および証明書の更新に使用する証明書の種類を選択できます。 このプロセスは 802.1X 認証でのみ使用できます。 次のいずれかを実行します。

デフォルト: 製造時にインストール |

携帯電話でデバイスのセキュリティステータスを確認する

携帯電話はデバイスのセキュリティ状態を自動的にチェックします。 携帯電話で潜在的なセキュリティ上の脅威が検出された場合は、[ 問題と診断 ] メニューに問題の詳細が表示されます。 報告された問題に基づいて、管理者は携帯電話のセキュリティを強化し、強化するための操作を実行できます。

デバイスのセキュリティ ステータスは、電話機が通話制御システム (Webex Calling または BroadWorks) に登録される前に利用できます。

携帯電話のセキュリティ問題の詳細を表示するには、次の手順を実行します。

| 1 |

[設定(Settings)]を押します。 |

| 2 |

を選択します。 現在、デバイス セキュリティ レポートには次の問題が含まれています。

|

| 3 |

セキュリティ問題を解決するには、管理者にサポートを依頼してください。 |

.

.