- Strona główna

- /

- Artykuł

Cisco IP Phone na 9800/8875 (wieloplatformowe)

W tym artykule

W tym artykuleTen artykuł Pomocy dotyczy telefonów stacjonarnych Cisco serii 9800 i Cisco wideo zarejestrowanych w Cisco BroadWorks lub Webex Calling.

Certyfikat urządzenia niestandardowego (CDC) w protokole 802.1X

Ręczna instalacja niestandardowego certyfikatu urządzenia

Niestandardowy certyfikat urządzenia (CDC) można zainstalować w telefonie ręcznie, przesyłając certyfikat ze strony internetowej administracji telefonu.

Zanim rozpoczniesz

Przed zainstalowaniem niestandardowego certyfikatu urządzenia dla telefonu należy mieć:

- Plik certyfikatu (.p12 lub .pfx) zapisany na komputerze. Plik zawiera certyfikat i klucz prywatny.

- Hasło do wyodrębnienia certyfikatu. Hasło służy do odszyfrowywania pliku certyfikatu.

| 1 |

Przejdź do strony WWW administrowania telefonem. |

| 2 |

Wybierz pozycję Certyfikat. |

| 3 |

W sekcji Dodaj certyfikat kliknij przycisk Przeglądaj.... |

| 4 |

Przejdź do certyfikatu na swoim komputerze. |

| 5 |

W polu Hasło wyodrębniania wprowadź hasła wyodrębniania certyfikatu. |

| 6 |

Kliknij przycisk Prześlij. Jeśli plik certyfikatu i hasło są poprawne, zostanie wyświetlony komunikat "

Certyfikat dodany". W przeciwnym razie przesyłanie nie powiedzie się z komunikatem o błędzie wskazującym, że certyfikat nie może zostać przesłany. |

| 7 |

Aby sprawdzić szczegóły zainstalowanego certyfikatu, kliknij przycisk Wyświetl w sekcji Istniejące certyfikaty . |

| 8 |

Aby usunąć zainstalowany certyfikat z telefonu, kliknij Usuń w sekcji Istniejące certyfikaty. Po kliknięciu przycisku operacja usuwania rozpocznie się natychmiast bez dalszego potwierdzenia.

Jeśli certyfikat zostanie pomyślnie usunięty, zostanie wyświetlony komunikat " |

Automatyczna instalacja certyfikatu urządzenia niestandardowego przez protokół SCEP

Możesz skonfigurować parametry Simple Certificate Enrollment Protocol (SCEP), aby automatycznie zainstalować niestandardowy certyfikat urządzenia (CDC), jeśli nie chcesz ręcznie przesyłać pliku certyfikatu lub nie masz pliku certyfikatu na miejscu.

Po prawidłowym skonfigurowaniu parametrów SCEP telefon wysyła żądania do serwera SCEP, a certyfikat CA jest weryfikowany przez urządzenie przy użyciu zdefiniowanego odcisku palca.

Zanim rozpoczniesz

Przed wykonaniem automatycznej instalacji certyfikatu urządzenia niestandardowego dla telefonu należy mieć:

- Adres serwera protokołu SCEP

- Odciski linii papilarnych certyfikatu głównego urzędu certyfikacji serwera protokołu SCEP w formacie SHA-1 lub SHA-256

| 1 |

Przejdź do strony WWW administrowania telefonem. |

| 2 |

Wybierz pozycję Certyfikat. |

| 3 |

W sekcji Konfiguracja protokołu SCEP 1 ustaw parametry zgodnie z opisem w poniższej tabeli Parametry konfiguracji protokołu SCEP. |

| 4 |

Kliknij przycisk Submit All Changes (Prześlij wszystkie zmiany). |

Parametry konfiguracji protokołu SCEP

W poniższej tabeli zdefiniowano funkcję i wykorzystanie parametrów konfiguracyjnych protokołu SCEP w sekcji Konfiguracja protokołu SCEP 1 w polu Certyfikat Tab w interfejsie internetowym telefonu. Definiuje również składnię ciągu dodawanego do pliku konfiguracyjnego telefonu (cfg.xml) w celu skonfigurowania parametru.

| Parametr | Opis |

|---|---|

| Serwer |

Adres serwera protokołu SCEP. Ten parametr jest obowiązkowy. Wykonaj jedną z następujących czynności:

Prawidłowe wartości: adres URL lub adres IP. Schemat HTTPS nie jest obsługiwany. Wartość domyślna: puste |

| Odcisk palca głównego urzędu certyfikacji |

Odcisk palca SHA256 lub SHA1 głównego urzędu certyfikacji do walidacji podczas procesu SCEP. Ten parametr jest obowiązkowy. Wykonaj jedną z następujących czynności:

Wartość domyślna: puste |

| Hasło wyzwania |

Hasło wyzwania do autoryzacji urzędu certyfikacji (CA) w telefonie podczas rejestracji certyfikatu za pośrednictwem SCEP. Ten parametr jest opcjonalny. W zależności od rzeczywistego środowiska SCEP zachowanie hasła wyzwania jest różne.

Wykonaj jedną z następujących czynności:

Wartość domyślna: puste |

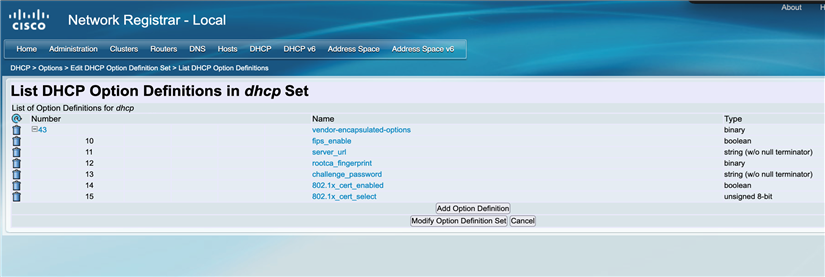

Konfiguracja parametrów SCEP za pośrednictwem opcji 43 protokołu DHCP

Oprócz rejestracji certyfikatu SCEP za pomocą ręcznej konfiguracji na stronie internetowej telefonu, można również użyć opcji DHCP 43 do wypełnienia parametrów z serwera DHCP. Opcja 43 DHCP jest wstępnie skonfigurowana z parametrami SCEP, później telefon może pobrać parametry z serwera DHCP, aby przeprowadzić rejestrację certyfikatu SCEP.

- Konfiguracja parametrów SCEP za pomocą opcji 43 DHCP jest dostępna tylko dla telefonu, w którym wykonano reset fabryczny.

- Telefony nie mogą być umieszczane w sieci, która obsługuje zarówno opcję 43, jak i zdalne udostępnianie (na przykład opcje 66, 160, 159, 150 lub udostępnianie w chmurze). W przeciwnym razie telefony mogą nie mieć konfiguracji opcji 43.

Aby zarejestrować certyfikat SCEP poprzez skonfigurowanie parametrów SCEP w opcji 43 protokołu DHCP, należy wykonać następujące czynności:

- Przygotuj środowisko protokołu SCEP.

Informacje na temat konfiguracji środowiska SCEP można znaleźć w dokumentacji serwera SCEP.

- Skonfiguruj opcję DHCP 43 (zdefiniowaną w dokumencie 8.4 Vendor Specific Information, RFC 2132).

Podopcje (10–15) są zarezerwowane dla metody:

Parametr na stronie internetowej telefonu Podopcja Typ Długość (bajt) Mandatory Tryb FIPS 10 logiczny 1 Nie* Serwer 11 łańcuch 208 - długość (hasło wyzwania) Tak Odcisk palca głównego urzędu certyfikacji 12 binarny 20 lub 32 Tak Hasło wyzwania 13 łańcuch 208 - długość (Serwer) Nie* Włącz uwierzytelnianie 802.1x 14 logiczny 1 Nie Wybierz certyfikat 15 8-bitowy bez znaku 1 Nie W przypadku korzystania z opcji DHCP 43 należy zwrócić uwagę na następujące cechy tej metody:

- Podopcje (10-15) są zarezerwowane dla niestandardowego certyfikatu urządzenia (CDC).

- Maksymalna długość opcji DHCP 43 wynosi 255 bajtów.

- Maksymalna długość Serwer + Hasło wyzwania powinna być mniejsza niż 208 bajtów.

- Wartość trybu FIPS musi być zgodna z konfiguracją dostarczania podczas onboardingu. W przeciwnym razie telefon nie pobierze wcześniej zainstalowanego certyfikatu po dołączeniu. Konkretnie,

- Jeśli telefon zostanie zarejestrowany w środowisku, w którym tryb FIPS jest wyłączony, nie trzeba konfigurować parametru Tryb FIPS w opcji 43 protokołu DHCP. Domyślnie tryb FIPS jest wyłączony.

- Jeśli telefon będzie zarejestrowany w środowisku, w którym włączony jest tryb FIPS, należy włączyć tryb FIPS w opcji DHCP 43. Szczegółowe informacje zawiera sekcja Włączanie trybu FIPS.

- Hasło w opcji 43 jest w postaci zwykłego tekstu.

Jeśli hasło wezwania jest puste, telefon używa MIC/SUDI do początkowej rejestracji i odnawiania certyfikatu. Jeśli hasło wezwania jest skonfigurowane, jest używane tylko podczas początkowej rejestracji, a zainstalowany certyfikat zostanie użyty do odnowienia certyfikatu.

- Włącz uwierzytelnianie 802.1X i Wybierz certyfikat są używane tylko w przypadku telefonów w sieci przewodowej.

- Do identyfikacji modelu urządzenia używana jest opcja DHCP 60 (identyfikator klasy dostawcy).

W poniższej tabeli przedstawiono przykład opcji DHCP 43 (podopcje 10–15):

Podopcja dziesiętna/szesnastkowa Długość wartości (bajt) ułamek dziesiętny/ szesnastkowy Wartość Wartość szesnastkowa 10/0a 1/01 1 (0: Wyłączone; 1: Włączone) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0d 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1 (0: Nie; 1: Tak) 01 15/0f 1/01 1 (0: Zainstalowano fabrycznie; 1: Zainstalowano niestandardowo) 01 Podsumowanie wartości parametrów:

-

Tryb FIPS =

Włączony -

Serwer =

http://10.79.57.91 -

Odcisk palca głównego urzędu certyfikacji =

12040870625C5B755D73F5925285F8F5FF5D55AF -

Hasło wyzwania =

D233CCF9B9952A15 -

Włącz uwierzytelnianie 802.1X =

Tak -

Wybór certyfikatu =

Zainstalowano niestandardowy

Składnia końcowej wartości szesnastkowej jest następująca:

{<suboption><length><value>}...Zgodnie z powyższymi wartościami parametrów, ostateczna wartość szesnastkowa jest następująca:

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - Skonfiguruj opcję DHCP 43 na serwerze DHCP.Ten krok zawiera przykład konfiguracji opcji 43 DHCP w rejestrze sieci Cisco.

- Dodaj zestaw definicji opcji DHCP.

Ciąg opcji dostawcy to nazwa modelu telefonów IP. Poprawna wartość to: DP-9841, DP-9851, DP-9861, DP-9871 lub CP-8875.

- Dodaj opcję DHCP 43 i podopcje do zestawu definicji opcji DHCP.

Przykład:

- Dodaj opcje 43 do zasad DHCP i ustaw wartość w następujący sposób:

Przykład:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - Sprawdź ustawienia. Programu Wireshark można użyć do przechwycenia śladu ruchu sieciowego między telefonem a usługą.

- Dodaj zestaw definicji opcji DHCP.

- Przywróć ustawienia fabryczne telefonu.

Po zresetowaniu telefonu parametry Serwer, Odcisk głównego urzędu certyfikacji i Hasło wyzwania zostaną wypełnione automatycznie. Parametry te znajdują się w sekcji Konfiguracja protokołu SCEP 1 z na stronie WWW administracji telefonu.

Aby sprawdzić szczegóły zainstalowanego certyfikatu, kliknij przycisk Wyświetl w sekcji Istniejące certyfikaty .

Aby sprawdzić stan instalacji certyfikatu, wybierz certyfikatu. Stan Pobierania 1 pokazuje najnowszy wynik. Jeśli wystąpi jakikolwiek problem podczas rejestracji certyfikatu, status pobierania może pokazać przyczynę problemu w celu jego rozwiązania.

Jeśli uwierzytelnianie hasłem wezwania nie powiedzie się, użytkownicy zostaną poproszeni o wprowadzenie hasła na ekranie telefonu. - (Opcjonalnie): Aby usunąć zainstalowany certyfikat z telefonu, kliknij przycisk Usuń w sekcji Istniejące certyfikaty .Po kliknięciu przycisku operacja usuwania rozpocznie się natychmiast bez dalszego potwierdzenia.

Odnowienie certyfikatu przez protokół SCEP

Certyfikat urządzenia może zostać automatycznie odświeżony przez proces protokołu SCEP.

- Telefon sprawdza, czy certyfikat wygaśnie za 15 dni co 4 godziny. W takim przypadku telefon automatycznie rozpocznie proces odnawiania certyfikatu.

- Jeśli hasło wyzwania jest puste, telefon używa MIC/SUDI zarówno do początkowej rejestracji, jak i odnowienia certyfikatu. Jeśli hasło wyzwania jest skonfigurowane, jest używane tylko do początkowej rejestracji, istniejący/zainstalowany certyfikat jest używany do odnawiania certyfikatu.

- Telefon nie usunie starego certyfikatu urządzenia, dopóki nie pobierze nowego.

- Jeśli odnowienie certyfikatu nie powiedzie się z powodu wygaśnięcia certyfikatu urządzenia lub urzędu certyfikacji, telefon automatycznie uruchomi początkową rejestrację. W międzyczasie, jeśli uwierzytelnianie hasłem wyzwania nie powiedzie się, na ekranie telefonu pojawi się ekran wprowadzania hasła, a użytkownicy zostaną poproszeni o wprowadzenie hasła wyzwania w telefonie.

Ustaw minimalną wersję TLS dla klienta i serwera

Domyślnie minimalna wersja TLS dla klienta i serwera to 1.2. Oznacza to, że klient i serwer akceptują nawiązanie połączeń z TLS 1.2 lub wyższym. Obsługiwana maksymalna wersja TLS dla klienta i serwera to 1.3. Po skonfigurowaniu, minimalna wersja TLS będzie używana do negocjacji między klientem TLS a serwerem TLS.

Można ustawić minimalną wersję TLS odpowiednio dla klienta i serwera, na przykład 1.1, 1.2 lub 1.3.

Zanim rozpoczniesz

| 1 |

Przejdź do strony WWW administrowania telefonem. |

| 2 |

Wybierz . |

| 3 |

W sekcji Ustawienia zabezpieczeń skonfiguruj parametr TLS Minimalna wersja klienta.

Możesz również skonfigurować ten parametr w pliku konfiguracyjnym (cfg.xml): <TLS_Client_Min_Version ua="na">TLS 1.2</TLS_Client_Min_Version>

Dozwolone wartości: TLS 1.1, TLS1.2 i TLS 1.3. Wartość domyślna: TLS 1.2 |

| 4 |

W sekcji Ustawienia zabezpieczeń skonfiguruj parametr TLS Server Min Version. Webex Calling nie obsługuje TLS 1.1.

Możesz również skonfigurować ten parametr w pliku konfiguracyjnym (cfg.xml): <TLS_Server_Min_Version ua="na">TLS 1.2</TLS_Server_Min_Version>

Dozwolone wartości: TLS 1.1, TLS1.2 i TLS 1.3. Wartość domyślna: TLS 1.2 |

| 5 |

Kliknij przycisk Submit All Changes (Prześlij wszystkie zmiany). |

Włączanie trybu FIPS

Telefon może być zgodny z amerykańskimi normami Federal Information Processing Standard (FIPS)).

FIPS to zestaw standardów opisujących przetwarzanie dokumentów, algorytmy szyfrowania i inne standardy informatyczne, które są wykorzystywane przez organizacje rządowe (nie-wojskowe) oraz przez wykonawców rządowych i sprzedawców współpracujących z agencjami rządowymi. CiscoSSL FOM (FIPS Object Module) to starannie zdefiniowany składnik oprogramowania, zaprojektowany pod kątem zgodności z biblioteką CiscoSSL, dzięki czemu produkty korzystające z biblioteki CiscoSSL i API można przekonwertować na kryptografię zgodną ze standardem FIPS 140-2 przy minimalnym wysiłku.

| 1 |

Przejdź do strony WWW administrowania telefonem. |

| 2 |

Wybierz . |

| 3 |

W sekcji Ustawienia zabezpieczeń wybierz opcję Tak lub Nie z parametru Tryb FIPS. |

| 4 |

Kliknij przycisk Submit All Changes (Prześlij wszystkie zmiany). Po włączeniu funkcji FIPS w telefonie bez problemu działają następujące funkcje:

|

Ręczne usuwanie certyfikatu zabezpieczeń

Jeśli protokół SCEP (Simple Certificate Enrollment Protocol) jest niedostępny, można ręcznie usunąć certyfikat zabezpieczeń z telefonu.

| 1 |

Na stronie WWW administrowania telefonem wybierz opcję Certyfikaty. |

| 2 |

Znajdź certyfikat na stronie Certyfikaty. |

| 3 |

Kliknij pozycję Usuń. |

| 4 |

Uruchom ponownie telefon po zakończeniu procesu usuwania. |

Ustawianie haseł użytkowników i administratorów

Po zarejestrowaniu telefonu w systemie sterowania połączeniami po raz pierwszy lub przywróceniu ustawień fabrycznych telefonu należy ustawić hasła użytkownika i administratora, aby zwiększyć bezpieczeństwo telefonu. Po ustawieniu haseł można uzyskać dostęp do interfejsu WWW telefonu.

Domyślnie hasła użytkownika i administratora są puste. Dlatego problem "Nie podano hasła" można znaleźć na .

| 1 |

Dostęp do strony WWW administrowania telefonem |

| 2 |

Wybierz . |

| 3 |

(Opcjonalnie) W sekcji Konfiguracja systemu ustaw parametr Wyświetl ostrzeżenia o haśle na Tak, a następnie kliknij przycisk Prześlij wszystkie zmiany. Parametry można również włączyć w pliku konfiguracyjnym telefonu (cfg.xml).

Wartość domyślna: Tak Dostępne opcje: Tak | Nie Jeśli parametr jest ustawiony na Nie, ostrzeżenie o haśle nie pojawia się na ekranie telefonu. |

| 4 |

Znajdź parametr Hasło użytkownika lub Hasło administratora, a następnie kliknij przycisk Zmień hasło obok parametru. |

| 5 |

W polu Stare hasło wpisz dotychczasowe hasło użytkownika. Jeśli nie masz hasła, pozostaw to pole puste. Wartością domyślną jest puste pole.

|

| 6 |

W polu Nowe hasło wpisz nowe hasło. Prawidłowe zasady hasła:

Jeśli nowe hasło nie spełnia wymagań, ustawienie zostanie odrzucone. |

| 7 |

Kliknij przycisk Wyślij. Na stronie internetowej zostanie wyświetlony komunikat Po ustawieniu hasła użytkownika parametr ten wyświetla następujące informacje w pliku XML konfiguracji telefonu (cfg.xml):

|

Uwierzytelnianie 802.1X

Telefony IP Cisco obsługują uwierzytelnianie 802.1X.

Telefony IP Cisco i przełączniki Cisco Catalyst używają tradycyjnie protokołu CDP (Cisco Discovery Protocol) do identyfikowania siebie nawzajem i ustalania parametrów, np. przydziału sieci VLAN i wymagań dotyczących zasilania poprzez kabel sieciowy. Protokół CDP nie rozpoznaje podłączonych lokalnie stacji roboczych. Telefony IP Cisco udostępniają mechanizm przelotowy protokołu EAPOL. Umożliwia on stacji roboczej podłączonej do telefonu IP Cisco przekazywanie komunikatów protokołu EAPOL stronie uwierzytelniającej 802.1X w przełączniku sieci LAN. Dzięki mechanizmowi przelotowemu telefon IP nie musi pełnić funkcji przełącznika sieci LAN, aby uwierzytelnić punkt końcowy danych przed uzyskaniem dostępu do sieci.

Telefony IP Cisco udostępniają również mechanizm zastępczego wylogowywania w ramach protokołu EAPOL. W sytuacji, gdy podłączony lokalnie komputer przerwie połączenie z telefonem IP, przełącznik sieci LAN nie zauważy awarii łącza fizycznego, ponieważ łącze między przełącznikiem sieci LAN a telefonem IP zostanie zachowane. Aby zapobiec naruszeniu bezpieczeństwa sieci, telefon IP wysyła do przełącznika komunikat wylogowania w ramach protokołu EAPOL w imieniu komputera, co powoduje wyczyszczenie wpisu uwierzytelnienia komputera w przełączniku.

Obsługa uwierzytelniania 802.1X wymaga kilku składników:

-

Telefon IP Cisco: telefon inicjuje żądanie dostępu do sieci. Telefony IP Cisco zawierają stronę uwierzytelnianą 802.1X. Dzięki niej administratorzy sieci mogą kontrolować łączność telefonów IP z portami przełącznika sieci LAN. Bieżąca wersja strony uwierzytelnianej 802.1X w telefonach korzysta z opcji EAP-FAST i EAP-TLS do uwierzytelniania sieci.

-

Serwer uwierzytelniania: zarówno serwer uwierzytelniania, jak i przełącznik muszą być skonfigurowane przy użyciu wspólnego hasła, które uwierzytelnia telefon.

-

Przełącznik: Przełącznik musi obsługiwać 802.1X i pełni funkcję strony uwierzytelniającej, przekazuje komunikaty między telefonem a serwerem uwierzytelniania. Po zakończeniu wymiany komunikatów przełącznik przyznaje telefonowi dostęp do sieci lub odrzuca jego żądanie.

Aby skonfigurować uwierzytelnianie 802.1X:

-

Skonfiguruj pozostałe składniki, zanim włączysz w telefonie uwierzytelnianie 802.1X.

-

Skonfiguruj port komputera: w standardzie 802.1X nie uwzględniono sieci VLAN, więc zaleca się uwierzytelnianie tylko jednego urządzenia na każdym porcie przełącznika. Niektóre przełączniki obsługują jednak uwierzytelnianie w wielu domenach. Konfiguracja przełącznika określa, czy do portu komputera w telefonie można podłączyć komputer.

-

Włączone: jeśli korzystasz z przełącznika, który obsługuje uwierzytelnianie w wielu domenach, możesz włączyć port komputera i podłączyć do niego komputer. W takim przypadku telefony IP Cisco obsługują zastępcze wylogowywanie w ramach protokołu EAPOL, aby monitorować wymianę komunikatów dotyczących uwierzytelniania między przełącznikiem a podłączonym komputerem.

Więcej informacji o zgodności przełączników Cisco Catalyst ze standardem IEEE 802.1X można znaleźć w ich podręcznikach konfiguracji pod adresem:

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

-

Wyłączone: jeśli przełącznik nie obsługuje na tym samym porcie wielu urządzeń zgodnych ze standardem 802.1X, po włączeniu uwierzytelniania 802.1X wyłącz port komputera. W przeciwnym razie przy próbie podłączenia do niego komputera przełącznik odmówi dostępu do sieci zarówno telefonowi, jak i komputerowi.

-

- Skonfiguruj opcję VLAN głosowy: w standardzie 802.1X nie uwzględniono sieci VLAN, więc skonfiguruj tę opcję zgodnie z zakresem obsługi uwierzytelniania przez przełącznik.

- Włączone: jeśli korzystasz z przełącznika, który obsługuje uwierzytelnianie w wielu domenach, możesz kontynuować korzystanie z sieci VLAN komunikacji głosowej.

- Wyłączone: jeśli przełącznik nie obsługuje uwierzytelniania w wielu domenach, wyłącz opcję VLAN głosowy i rozważ przypisanie portu macierzystej sieci VLAN.

- (Tylko dla Cisco Desk Phone 9800 Series)

Cisco Telefon biurkowy serii 9800 ma inny prefiks w identyfikatorze PID niż pozostałe telefony Cisco. Aby umożliwić telefonowi przekazywanie uwierzytelniania 802.1X, ustaw opcję Promień· Parametr Nazwa użytkownika, aby uwzględnić telefon biurkowy Cisco Seria 9800.

Na przykład identyfikator PID telefonu 9841 to DP-9841; można ustawić promień· Nazwa użytkownika, która

zaczyna się od DPlubzawiera DP.Można go ustawić w obu następujących sekcjach: -

Włącz uwierzytelnianie 802.1x

Gdy uwierzytelnianie 802.1X jest włączone, telefon używa uwierzytelniania 802.1X do żądania dostępu do sieci. Gdy uwierzytelnianie 802.1X jest wyłączone, telefon używa Cisco Discovery Protocol (CDP) do uzyskania VLAN i dostępu do sieci. Możesz również wyświetlić status transakcji i zmienić go w menu ekranu telefonu.

Po włączeniu uwierzytelniania 802.1X można również wybrać certyfikat urządzenia (MIC/SUDI lub niestandardowy) dla początkowej rejestracji i odnawiania certyfikatu. Zazwyczaj MIC oznacza telefon wideo Cisco 8875, a SUDI — telefon biurkowy Cisco serii 9800. Kontrolera CDC można używać do uwierzytelniania tylko w standardzie 802.1x.

| 1 |

Aby włączyć uwierzytelnianie za pomocą programu 802.1 X, wykonaj jedną z następujących czynności:

|

| 2 |

Wybierz certyfikat (MIC lub niestandardowy) dla uwierzytelniania 802.1X na stronie WWW telefonu.

Aby uzyskać informacje o wybieraniu typu certyfikatu na ekranie telefonu, zobacz Podłączanie telefonu do sieci Wi-Fi.

|

Parametry uwierzytelniania 802.1X

|

Parametry |

Opcje |

Domyślny |

Opis |

|---|---|---|---|

|

Uwierzytelnianie urządzenia |

Włączone Wył |

Wył |

Włącz lub wyłącz uwierzytelnianie 802.1X w telefonie. Ustawienie parametrów można zachować po zarejestrowaniu telefonu Out-Of-Box (OOB). |

|

Status transakcji | Wyłączone |

Wyświetla stan uwierzytelniania 802.1X. Stan może być (nie ograniczony do):

| |

|

Protokół | Brak |

Wyświetla metodę EAP używaną do uwierzytelniania 802.1X. Protokół może mieć wartość EAP-FAST lub EAP-TLS. | |

|

Typ certyfikatu użytkownika |

Zainstalowane fabrycznie Instalacja niestandardowa |

Zainstalowane fabrycznie |

Wybierz certyfikat do uwierzytelniania 802.1X podczas początkowej rejestracji i odnowienia certyfikatu.

Ten parametr pojawia się w telefonie tylko wtedy, gdy jest włączone Uwierzytelnianie urządzenia. |

Wyświetlanie informacji o ustawieniach zabezpieczeń w telefonie

|

Parametry |

Opis |

|---|---|

| Uwierzytelnianie 802.1X | Włącza lub wyłącza uwierzytelnianie IEEE 802.1X. Szczegółowe informacje zawiera temat Włączanie uwierzytelniania 802.1X. |

| Zgodność wsteczna z WPA |

Określa, czy najstarsza wersja Wi-Fi Protected Access (WPA) jest zgodna z telefonem w celu łączenia się z siecią bezprzewodową lub punktem dostępu (AP).

Ta funkcja jest dostępna tylko w telefonach 9861/9871/8875. |

Zanim rozpoczniesz

Informacje o ustawieniach zabezpieczeń można wyświetlić w menu telefonu. Dostępność informacji zależy od ustawień sieciowych w organizacji.

| 1 |

Naciśnij przycisk Ustawienia |

| 2 |

Przejdź do opcji . |

| 3 |

W ustawieniach zabezpieczeń wyświetl informacje o zabezpieczeniach. |

Konfigurowanie serwera proxy

Telefon można skonfigurować tak, aby korzystał z serwera proxy w celu zwiększenia bezpieczeństwa. Zazwyczaj serwer proxy HTTP może udostępniać następujące usługi:

- Przekierowywanie ruchu między sieciami wewnętrznymi i zewnętrznymi

- Filtrowanie, monitorowanie i rejestrowanie ruchu

- Buforowanie odpowiedzi w celu poprawy wydajności

Ponadto serwer proxy HTTP może działać jako zapora między telefonem a Internetem. Po udanej konfiguracji telefon łączy się z Internetem za pośrednictwem serwera proxy, który chroni telefon przed cyberatakiem.

Po skonfigurowaniu funkcja proxy HTTP ma zastosowanie do wszystkich aplikacji korzystających z protokołu HTTP. Na przykład:

- GDS (Wdrażanie za pomocą kodu aktywacyjnego)

- Aktywacja urządzenia EDOS

- Onboarding do Webex Cloud (przez EDOS lub GDS)

- Niestandardowy urząd certyfikacji

- Dostarczanie

- Aktualizacja oprog. sprzętowego

- Raport o stanie telefonu

- Metoda przesyłania plików PRT

- Usługi XSI

- Usługi Webex

- Obecnie funkcja obsługuje tylko IPv4.

- Ustawienia serwera proxy HTTP można zachować po zarejestrowaniu telefonu jako Out-Of-Box (OOB).

| 1 |

Przejdź do strony WWW administrowania telefonem. |

| 2 |

Wybierz . |

| 3 |

W sekcji Ustawienia serwera proxy HTTP wybierz tryb proxy z listy rozwijanej Tryb serwera proxy i skonfiguruj powiązane parametry. Aby uzyskać więcej informacji o parametrach i wymaganych parametrach dla każdego trybu proxy, zobacz Parametry ustawień serwera proxy HTTP. |

| 4 |

Kliknij przycisk Submit All Changes (Prześlij wszystkie zmiany). |

Parametry ustawień serwera proxy HTTP

W poniższej tabeli opisano funkcję i zastosowanie parametrów serwera proxy HTTP w sekcji Ustawienia serwera proxy HTTP w sekcji Głos Tab w interfejsie internetowym telefonu. Definiuje również składnię ciągu dodanego do pliku konfiguracyjnego w formacie XML (cfg.xml) w celu skonfigurowania parametru.

| Parametr | Opis |

|---|---|

| Tryb serwera proxy | Określa tryb proxy HTTP używany przez telefon lub wyłącza funkcję proxy HTTP.

Wykonaj jedną z następujących czynności:

Dozwolone wartości: Auto, Ręczne i Wył. Wartość domyślna: Wył. |

| Automatyczne wykrywanie serwera proxy sieci Web | Określa, czy telefon pobiera plik PAC za pomocą protokołu Web Proxy Auto Discovery (WPAD, Web Proxy Auto Discovery). Protokół WPAD używa DHCP lub DNS lub obu protokołów sieciowych do automatycznego lokalizowania pliku automatycznej konfiguracji proxy (PAC). Plik PAC służy do wyboru serwera proxy dla danego adresu URL. Ten plik może być przechowywany lokalnie lub w sieci.

Wykonaj jedną z następujących czynności:

Dozwolone wartości: Tak oraz Nie. Wartość domyślna: Tak |

| Adres PAC | Adres URL pliku PAC. Na przykład Obsługiwane są protokoły TFTP, HTTP i HTTPS. Jeśli dla opcji Tryb serwera proxy zostanie ustawiona wartość Automatyczna i Automatyczne wykrywanie serwera proxy sieci Web na wartość Nie, należy skonfigurować ten parametr. Wykonaj jedną z następujących czynności:

Wartość domyślna: puste |

| Host proxy | Adres IP lub nazwa hosta serwera proxy, do którego telefon ma mieć dostęp. Na przykład:

Schemat ( Jeśli ustawisz Tryb Proxy na Ręczny, musisz skonfigurować ten parametr. Wykonaj jedną z następujących czynności:

Wartość domyślna: puste |

| Port proxy | Numer portu serwera hosta proxy. Jeśli ustawisz Tryb Proxy na Ręczny, musisz skonfigurować ten parametr. Wykonaj jedną z następujących czynności:

Domyślne: 3128 |

| Uwierzytelnianie serwera proxy | Określa, czy użytkownik musi podać dane uwierzytelniające (nazwę użytkownika i hasło) wymagane przez serwer proxy. Ten parametr jest konfigurowany w zależności od rzeczywistego zachowania serwera proxy. Jeśli ustawisz parametr na Tak, musisz skonfigurować Nazwa użytkownika i Hasło. Szczegółowe informacje na temat parametrów można znaleźć w parametrach "Nazwa użytkownika" i "Hasło" w tej tabeli. Konfiguracja parametru wchodzi w życie, gdy Tryb proxy jest ustawiony na Ręczne. Wykonaj jedną z następujących czynności:

Dozwolone wartości: Tak oraz Nie. Domyślne: Nie |

| Nazwa użytkownika | Nazwa użytkownika uwierzytelniającego na serwerze proxy. Jeśli opcja Tryb serwera proxy jest ustawiona na Ręczny, a Uwierzytelnianie serwera proxy na Tak, parametr należy skonfigurować. Wykonaj jedną z następujących czynności:

Wartość domyślna: puste |

| Hasło | Hasło określonej nazwy użytkownika dla celów uwierzytelniania przez proxy. Jeśli opcja Tryb serwera proxy jest ustawiona na Ręczny, a Uwierzytelnianie serwera proxy na Tak, parametr należy skonfigurować. Wykonaj jedną z następujących czynności:

Wartość domyślna: puste |

| Tryb serwera proxy | Wymagane parametry | Opis |

|---|---|---|

| Wył | ND | Serwer proxy HTTP jest wyłączony w telefonie. |

| Ręcznie | Host proxy Port proxy Uwierzytelnianie serwera proxy: Tak Nazwa użytkownika Hasło | Ręcznie określ serwer proxy (nazwę hosta lub adres IP) i port serwera proxy. Jeśli serwer proxy wymaga uwierzytelnienia, należy wprowadzić nazwę użytkownika i hasło. |

| Host proxy Port proxy Uwierzytelnianie serwera proxy: Nie | Ręcznie określ serwer proxy. Serwer proxy nie wymaga poświadczeń uwierzytelniania. | |

| Auto | Automatyczne wykrywanie serwera proxy sieci Web: Nie Adres PAC | Wprowadź prawidłowy adres URL PAC, aby pobrać plik PAC. |

| Automatyczne wykrywanie serwera proxy sieci Web: Tak |

Używa protokołu WPAD do automatycznego pobierania pliku PAC. |

Włączanie trybu inicjowanego przez klienta dla negocjacji zabezpieczeń płaszczyzny nośników

Aby chronić sesje multimedialne, można skonfigurować telefon w taki sposób, aby rozpoczynał negocjacje zabezpieczeń płaszczyzny nośnika z serwerem. Mechanizm zabezpieczeń jest zgodny ze standardami określonymi w dokumencie RFC 3329 i jego projekcie rozszerzenia Security Mechanism Names for Media (Zobacz https://tools.ietf.org/html/draft-dawes-sipcore-mediasec-parameter-08#ref-2). Transport negocjacji między telefonem a serwerem może służyć do korzystania z protokołu SIP za pośrednictwem protokołu UDP, TCP i TLS. Negocjowanie zabezpieczeń na płaszczyźnie nośników można ograniczyć tylko wtedy, gdy protokół transportu sygnalizacji jest w trybie TLS.

| Parametr | Opis |

|---|---|

|

Żądanie MediaSec |

Określa, czy telefon inicjuje negocjacje zabezpieczeń na płaszczyźnie nośnika z serwerem. Wykonaj jedną z następujących czynności:

Dozwolone wartości: tak|nie

Domyślne: Nie |

|

MediaSec tylko przez TLS |

Określa protokół transportu sygnalizacji, w którym odbywa się negocjowanie zabezpieczeń płaszczyzny nośnika. Przed ustawieniem tego pola na Tak należy upewnić się, że protokół transportu sygnalizacji jest zgodny TLS. Wykonaj jedną z następujących czynności:

Dozwolone wartości: tak|nie

Domyślne: Nie |

| 1 |

Przejdź do strony WWW administrowania telefonem. |

| 2 |

Wybierz . |

| 3 |

W sekcji Ustawienia SIP ustaw pola MediaSec Request (Żądanie MediaSec) i MediaSec Over TLS Only zdefiniowane w powyższej tabeli. |

| 4 |

Kliknij przycisk Submit All Changes (Prześlij wszystkie zmiany). |

Zabezpieczenia WLAN

Wszystkie urządzenia sieci WLAN znajdujące się w zasięgu mogą odbierać wszystkie dane przesyłane w sieci, dlatego zapewnienie bezpieczeństwa komunikacji głosowej ma krytyczne znaczenie dla sieci WLAN. Aby mieć pewność, że intruzi nie manipulują ani nie przechwytują ruchu głosowego, architektura Cisco SAFE Security obsługuje telefon. Więcej informacji o zabezpieczeniach w sieci można znaleźć na stronie http://www.cisco.com/en/US/netsol/ns744/networking_solutions_program_home.html.

Rozwiązanie telefonii bezprzewodowej Cisco Wireless IP zapewnia bezpieczeństwo sieci bezprzewodowej, które zapobiega nieautoryzowanemu logowaniu się i zagrożonej komunikacji przy użyciu następujących metod uwierzytelniania obsługiwanych przez telefon:

-

Otwarte uwierzytelnianie: dowolne urządzenie może zażądać uwierzytelnienia w systemie otwartym. Punkt dostępu, który odbiera żądanie, może udzielić uwierzytelniania dowolnemu żądającemu lub tylko tym żądającym, którzy znajdują się na liście użytkowników. Komunikacja między urządzeniem bezprzewodowym a punktem dostępowym (AP) może być nieszyfrowana.

-

Uwierzytelnianie elastyczne w protokole uwierzytelniania rozszerzonego za pomocą bezpiecznego tunelowania (EAP-FAST): Ta architektura zabezpieczeń klient-serwer szyfruje transakcje EAP w tunelu zabezpieczeń na poziomie transportu (TLS) między punktem dostępu a serwerem RADIUS, takim jak aparat usług tożsamości (ISE).

Tunel TLS do uwierzytelniania między klientem (telefonem) a serwerem RADIUS używa protokołu PACs (Protected Access Credentials). Serwer wysyła do klienta (telefonu) identyfikator uwierzytelnienia (AID), który z kolei wybiera odpowiedni klucz PAC. Klient (telefon) zwraca wiadomość PAC-Opaque do serwera RADIUS. Serwer odszyfrowuje klucz PAC za pomocą klucza głównego. Oba punkty końcowe mają teraz klucz PAC, co umożliwia utworzenie tunelu TLS. Protokół EAP-FAST obsługuje automatyczne dostarczanie kluczy PAC, ale tę funkcję należy włączyć na serwerze RADIUS.

W ISE domyślnie PAC wygasa za tydzień. Jeśli klucz PAC w telefonie jest nieważny, uwierzytelnianie z serwerem RADIUS trwa dłużej, gdy telefon pobiera nowy klucz PAC. Aby uniknąć opóźnień związanych z dostarczaniem klucza PAC, na serwerze ISE lub RADIUS ustaw okres ważności klucza PAC na 90 dni lub dłużej.

-

Uwierzytelnianie przy użyciu protokołu EAP-TLS (Extensible Authentication Protocol-Transport Layer Security): protokół EAP-TLS wymaga certyfikatu klienta do uwierzytelniania i dostępu do sieci. W przypadku sieci bezprzewodowej EAP-TLS certyfikat klienta może być certyfikatem MIC, LSC, lub certyfikatem zainstalowanym przez użytkownika.

-

Protokół PEAP (Protected Extensible Authentication Protocol): opracowany przez firmę Cisco protokół uwierzytelniania wzajemnego w oparciu o hasło między klientem (telefonem) a serwerem RADIUS. Telefon może używać PEAP do uwierzytelniania w sieci bezprzewodowej. Obsługiwane są metody uwierzytelniania PEAP-MSCHAPV2 i PEAP-GTC.

-

Klucz wstępny (PSK): telefon obsługuje format ASCII. Podczas konfigurowania klucza wstępnego WPA/WPA2/SAE należy użyć następującego formatu:

ASCII: ciąg znaków ASCII o długości od 8 do 63 znaków (0–9, małe i duże litery A–Z oraz znaki specjalne)

Przykład: GREG123567@9ZX&W

Następujące systemy uwierzytelnianie korzystają z serwera RADIUS do zarządzania kluczami uwierzytelniania:

-

WPA/WPA2/WPA3: Używa informacji o serwerze RADIUS do generowania unikatowych kluczy uwierzytelniania. Ponieważ klucze te są generowane na centralnym serwerze RADIUS, protokół WPA2/WPA3 zapewnia większe bezpieczeństwo w porównaniu z metodą WPA używającą wstępnych kluczy przechowywanych w punkcie dostępu w telefonie.

-

Szybki i bezpieczny roaming: używa informacji serwera RADIUS i serwera domeny bezprzewodowej do zarządzania kluczami i ich uwierzytelniania. Usługi wdrażania systemu Windows tworzą pamięć podręczną poświadczeń zabezpieczeń dla urządzeń klienckich z obsługą FT w celu szybkiego i bezpiecznego ponownego uwierzytelnienia. Cisco Desk Phone 9861 i 9871 oraz Cisco Video Phone 8875 obsługują 802.11r (FT). Zarówno bezprzewodowo, jak i przez DS są obsługiwane, aby umożliwić szybki, bezpieczny roaming. Zalecamy jednak korzystanie z połączenia bezprzewodowego 802.11r (FT).

W przypadku WPA/WPA2/WPA3 klucze szyfrowania nie są wprowadzane w telefonie, ale są automatycznie pobierane między punktem dostępu a telefonem. Jednak nazwę użytkownika i hasło EAP, które są używane do uwierzytelniania, należy wprowadzić w każdym telefonie.

Aby zapewnić bezpieczeństwo ruchu głosowego, telefon obsługuje szyfrowanie TKIP i AES. Gdy te mechanizmy są używane do szyfrowania, zarówno pakiety sygnalizacyjne SIP, jak i pakiety głosowe protokołu transportu w czasie rzeczywistym (RTP) są szyfrowane między punktem dostępu a telefonem.

- TKIP

-

WPA korzysta z szyfrowania TKIP, które ma kilka ulepszeń w stosunku do WEP. Protokół TKIP udostępnia funkcję szyfrowania poszczególnych pakietów przy użyciu klucza oraz dłuższe wektory inicjowania (IV), co poprawia jakość szyfrowania. Ponadto sprawdzanie integralności wiadomości (MIC) zapewnia, że zaszyfrowane pakiety nie zostały zmienione. Protokół TKIP rozwiązuje problem z przewidywalnością protokołu WEP, która umożliwiała intruzom odszyfrowanie klucza WEP.

- AES

-

Metoda szyfrowania używana do uwierzytelniania WPA2/WPA3. Ten krajowy standard szyfrowania korzysta z algorytmu symetrycznego, używającego tego samego klucza do szyfrowania i odszyfrowywania. Protokół AES używa szyfrowania CBC (Cipher Blocking Chain) dla bloków o rozmiarze 128 bitów, stosując klucze o minimalnej długości 128, 192 i 256 bitów. Telefon obsługuje klucz o rozmiarze 256 bitów.

Cisco Telefony biurkowe 9861 i 9871 oraz Cisco Video Phone 8875 nie obsługują protokołu Cisco Key Integrity Protocol (CKIP) z CMIC.

Systemy uwierzytelniania i szyfrowania są konfigurowane w bezprzewodowej sieci LAN. W sieci bezprzewodowej i w punktach dostępu są konfigurowane sieci VLAN, dla których są wybierane różne kombinacje metod uwierzytelniania i szyfrowania. Identyfikator SSID skojarzony z siecią VLAN i określonym schematem uwierzytelniania i szyfrowania. Aby bezprzewodowe urządzenia klienckie mogły się pomyślnie uwierzytelnić, należy skonfigurować te same identyfikatory SSID wraz z ich schematami uwierzytelniania i szyfrowania w punktach dostępu i w telefonie.

Niektóre systemy uwierzytelniania wymagają określonych typów szyfrowania.

- W przypadku korzystania z klucza wstępnego WPA, klucza wstępnego WPA2 (SAE) klucz wstępny musi być statycznie ustawiony w telefonie. Te klucze muszą odpowiadać kluczom znajdującym się w punkcie dostępu.

-

Telefon obsługuje automatyczną negocjację EAP dla FAST lub PEAP, ale nie dla TLS. W przypadku trybu EAP-TLS należy go określić.

Schematy uwierzytelniania i szyfrowania w poniższej tabeli przedstawiają opcje konfiguracji sieci telefonu odpowiadającego konfiguracji punktu dostępu.

| Typ FSR | Uwierzytelnianie | Zarządzanie kluczami | Szyfrowanie | Chroniona ramka zarządzania (PMF) |

|---|---|---|---|---|

| 802.11r (FT) | PSK |

WPA-PSK WPA-PSK-SHA256 FT-PSK | AES | Nie |

| 802.11r (FT) | WPA3 |

SAE FT-SAE | AES | Tak |

| 802.11r (FT) | EAP-TLS |

WPA-EAP FT-EAP | AES | Nie |

| 802.11r (FT) | EAP-TLS (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Tak |

| 802.11r (FT) | EAP-FAST |

WPA-EAP FT-EAP | AES | Nie |

| 802.11r (FT) | EAP-FAST (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Tak |

| 802.11r (FT) | EAP-PEAP |

WPA-EAP FT-EAP | AES | Nie |

| 802.11r (FT) | EAP-PEAP (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Tak |

Konfigurowanie profilu Wi-Fi

Profil Wi-Fi można skonfigurować Na stronie WWW telefonu lub używając ponownej synchronizacji profilu urządzenia zdalnego, a następnie kojarząc profil z dostępnymi sieciami Wi-Fi. Za pomocą tego profilu Wi-Fi można nawiązać połączenie z siecią Wi-Fi. Obecnie można skonfigurować tylko jeden profil Wi-Fi.

Profil zawiera parametry wymagane przez telefony do łączenia się serwera usługi telefonicznej z siecią Wi-Fi. Podczas tworzenia profilu Wi-Fi i korzystania z niego użytkownicy nie musicie konfigurować sieci bezprzewodowej dla poszczególnych telefonów.

Profil Wi-Fi pozwala zapobiec zmianom w konfiguracji sieci Wi-Fi telefonu przez użytkownika lub je ograniczyć.

Zalecamy używanie bezpiecznego profilu z protokołami obsługującymi szyfrowanie w celu ochrony kluczy i haseł podczas korzystania z profilu Wi-Fi.

Podczas konfigurowania telefonów do korzystania z metody uwierzytelniania EAP-FAST w trybie zabezpieczeń użytkownicy potrzebują indywidualnych poświadczeń, aby połączyć się z punktem dostępu.

| 1 |

Przejdź do interfejsu WWW telefonu. |

| 2 |

Wybierz . |

| 3 |

W sekcji Wi-Fi Profil (n) ustaw parametry zgodnie z opisem w poniższej tabeli Parametry profilu Wi-Fi. Konfiguracja profilu Wi-Fi jest również dostępna dla logowania użytkownika.

|

| 4 |

Kliknij przycisk Submit All Changes (Prześlij wszystkie zmiany). |

Parametry profilu Wi-Fi

Poniższa tabela zawiera informacje na temat przeznaczenia i zastosowania parametrów znajdujących się w części Profil Wi-Fi(n) na karcie System na stronie WWW telefonu. Definiuje również składnię ciągu dodawanego do pliku konfiguracyjnego telefonu (cfg.xml) w celu skonfigurowania parametru.

| Parametr | Opis |

|---|---|

| Nazwa sieci | Umożliwia wprowadzenie nazwy identyfikatora SSID, która będzie wyświetlana na telefonie. Wiele profili może mieć taką samą nazwę sieci i różne tryby zabezpieczeń. Wykonaj jedną z następujących czynności:

Wartość domyślna: puste |

| Tryb zabezpieczeń | Można wybrać metodę uwierzytelniania zabezpieczającą dostęp do sieci Wi-Fi. W zależności od wybranej metody zostanie wyświetlone pole hasła, w którym można podać poświadczenia wymagane do przyłączenia się do tej sieci Wi-Fi. Wykonaj jedną z następujących czynności:

Wartość domyślna: automatycznie |

| Identyfikator użytkownika sieci Wi-Fi | Umożliwia wprowadzenie identyfikatora użytkownika w profilu sieci. To pole jest dostępne po ustawieniu trybu zabezpieczeń na Auto, EAP-FAST lub EAP-PEAP. To pole jest obowiązkowe i może się składać z co najwyżej 32 znaków alfanumerycznych. Wykonaj jedną z następujących czynności:

Wartość domyślna: puste |

| Hasło sieci Wi-Fi | Umożliwia wprowadzenie hasła dla określonego identyfikatora użytkownika sieci Wi-Fi. Wykonaj jedną z następujących czynności:

Wartość domyślna: puste |

| Pasmo częstotliwości | Umożliwia wybranie pasma sygnału sieci bezprzewodowej, który jest używany w sieci WLAN. Wykonaj jedną z następujących czynności:

Wartość domyślna: automatycznie |

| Wybierz certyfikat | Umożliwia wybranie typu certyfikatu dla początkowej rejestracji certyfikatu i odnowienia certyfikatu w sieci bezprzewodowej. Ten proces jest dostępny tylko w przypadku uwierzytelniania 802.1X. Wykonaj jedną z następujących czynności:

Wartość domyślna: Instalacja produkcyjna |

Sprawdzanie stanu zabezpieczeń urządzenia w telefonie

Telefon automatycznie sprawdza stan zabezpieczeń urządzenia. Jeśli telefon wykryje potencjalne zagrożenia bezpieczeństwa, w menu Problemy i diagnostyka mogą zostać wyświetlone szczegółowe informacje o problemach. Na podstawie zgłoszonych problemów administrator może podjąć działania mające na celu zabezpieczenie i wzmocnienie bezpieczeństwa telefonu.

Stan zabezpieczeń urządzenia jest dostępny przed zarejestrowaniem telefonu w systemie sterowania połączeniami (Webex Calling lub BroadWorks).

Aby wyświetlić szczegółowe informacje o problemach z zabezpieczeniami w telefonie, wykonaj następujące czynności:

| 1 |

Naciśnij przycisk Ustawienia |

| 2 |

Wybierz Problemy . Obecnie raport o zabezpieczeniach urządzenia zawiera następujące problemy:

|

| 3 |

Skontaktuj się z administratorem, aby uzyskać pomoc w celu rozwiązania problemów z zabezpieczeniami. |

.

.