- Start

- /

- Artikel

Cisco IP Phone beveiliging op 9800/8875 (multiplatform)

In dit artikel

In dit artikelDit Help-artikel is voor Cisco Bureautelefoon 9800-serie en Cisco Videotelefoon 8875 die zijn geregistreerd bij Cisco BroadWorks of Webex Calling.

Aangepast apparaatcertificaat (CDC) op 802.1X

Aangepast apparaatcertificaat handmatig installeren

U kunt een CDC (Aangepast apparaatcertificaat) handmatig op de telefoon installeren door het certificaat via de webpagina voor telefoonbeheer te uploaden.

Voordat u begint

Voordat u een aangepast apparaatcertificaat voor een telefoon kunt installeren, moet u over de volgende beschikken:

- Een certificaatbestand (.p12 of .pfx) dat op uw pc is opgeslagen. Het bestand bevat het certificaat en de privésleutel.

- Het extractiewachtwoord van het certificaat. Het wachtwoord wordt gebruikt om het certificaatbestand te decoderen.

| 1 |

Open de beheerwebpagina van de telefoon. |

| 2 |

Selecteer Certificaat. |

| 3 |

Klik in het gedeelte Certificaat toevoegen op Bladeren.... |

| 4 |

Blader naar het certificaat op uw computer. |

| 5 |

In het veld Wachtwoord ophalen voert u het certificaatwachtwoord in. |

| 6 |

Klik op Uploaden. Als het certificaatbestand en het wachtwoord juist zijn, wordt het bericht ′

Certificaat toegevoegd′ weergegeven. Anders mislukt het uploaden en wordt er een foutbericht weergegeven dat het certificaat niet kan worden geüpload. |

| 7 |

Als u details van het geïnstalleerde certificaat wilt controleren, klikt u Weergeven in het gedeelte Bestaande certificaten. |

| 8 |

Als u het geïnstalleerde certificaat van de telefoon wilt verwijderen, klikt u Verwijderen in het gedeelte Bestaande certificaten. Nadat u op de knop hebt geklikt, start het proces voor verwijderen meteen, zonder een bevestiging te vragen.

Als het certificaat is verwijderd, wordt het bericht ' |

Automatische installatie van aangepast apparaatcertificaat via SCEP

U kunt de parameters van de SCEP (Simple Certificate Enrollment Protocol) instellen om het CDC-certificaat (Aangepast apparaatcertificaat) automatisch te installeren als u het certificaatbestand niet handmatig wilt uploaden of als u het certificaatbestand niet hebt.

Wanneer de SCEP-parameters juist zijn geconfigureerd, verzendt de telefoon verzoeken naar de SCEP-server en wordt het CA-certificaat door het apparaat gevalideerd met behulp van de gedefinieerde vingerafdruk.

Voordat u begint

Voordat u automatisch een aangepast apparaatcertificaat voor een telefoon kunt installeren, moet u over het volgende beschikken:

- SCEP-serveradres

- SHA-1 of SHA-256 vingerafdruk van het CA-basiscertificaat voor de SCEP-server

| 1 |

Open de beheerwebpagina van de telefoon. |

| 2 |

Selecteer Certificaat. |

| 3 |

Stel in het gedeelte SCEP-configuratie 1 de parameters in zoals in de volgende tabel Parameters voor SCEP-configuratie wordt beschreven. |

| 4 |

Klik op Submit All Changes. |

Parameters voor SCEP-configuratie

In de volgende tabel worden de functie en het gebruik van de SCEP-configuratieparameters beschreven in het gedeelte SCEP-configuratie 1 onder certificaat Tab in de webinterface van de telefoon. Het definieert ook de syntaxis van de string die in het telefoonconfiguratiebestand (cfg.xml) wordt toegevoegd om een parameter te configureren.

| Parameter | Beschrijving |

|---|---|

| Server |

SCEP-serveradres. Deze parameter is verplicht. Voer een van de volgende handelingen uit:

Geldige waarden: een URL of IP-adres. Het HTTPS-schema wordt niet ondersteund. Standaard: leeg |

| Vingerafdruk van Root CA |

SHA256- of SHA1-vingerafdruk van de Root CA voor validatie tijdens het SCEP-proces. Deze parameter is verplicht. Voer een van de volgende handelingen uit:

Standaard: leeg |

| Controlewachtwoord |

Het controlewachtwoord voor de Certificate Authority-autorisatie (CA) voor de telefoon tijdens de certificaatinschrijving via SCEP. Deze parameter is optioneel. Afhankelijk van de SCEP-omgeving varieert het gedrag van het challenge wachtwoord.

Voer een van de volgende handelingen uit:

Standaard: leeg |

Configuratie SCEP-parameters via DHCP-optie 43

Naast aanmelding van het SCEP-certificaat via de handmatige configuraties op de webpagina van de telefoon, kunt u ook de optie DHCP 43 gebruiken om de parameters vanaf een DHCP-server in te vullen. De DHCP-optie 43 is vooraf geconfigureerd met de SCEP-parameters. Later kan de telefoon de parameters ophalen van de DHCP-server om de aanmelding voor het SCEP-certificaat uit te voeren.

- De configuratie van de SCEP-parameters via DHCP-optie 43 is alleen beschikbaar voor de telefoon waarop de fabrieksinstellingen worden teruggezet.

- Telefoons mogen niet in het netwerk worden geplaatst dat zowel optie 43 als externe inrichting ondersteunt (bijvoorbeeld Opties 66, 160, 159, 150 of cloudinrichting). Anders krijgen telefoons mogelijk geen configuraties van Optie 43.

Als u een SCEP-certificaat wilt inschrijven door de SCEP-parameters te configureren in DHCP-optie 43, doet u het volgende:

- Bereid een SCEP-omgeving voor.

Raadpleeg uw SCEP-serverdocumentatie voor informatie over de SCEP-omgeving.

- Stel DHCP-optie 43 in (gedefinieerd in 8.4 Leveranciersspecifieke informatie, RFC 2132).

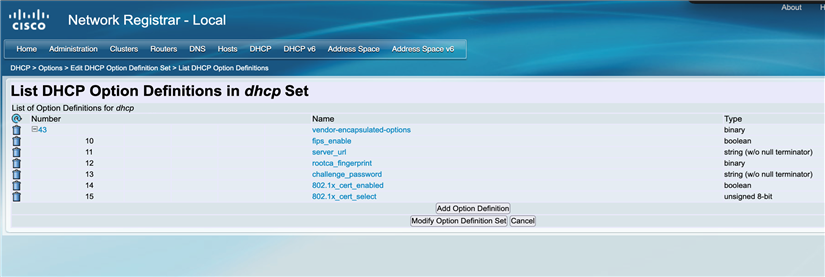

Subopties (10-15) zijn voorbehouden voor de methode:

Parameter op webpagina voor de telefoon Suboptie Type Lengte (byte) Verplicht FIPS-modus 10 booleaans 1 Nee* Server 11 tekenreeks 208 - lengte (wachtwoord challenge) Ja Vingerafdruk van Root CA 12 binair 20 of 32 Ja Controlewachtwoord 13 tekenreeks 208 - lengte (Server) Nee* 802.1X-verificatie inschakelen 14 booleaans 1 Nee Certificaat selecteren 15 niet-ondertekend, 8-bits 1 Nee Wanneer u DHCP-optie 43 gebruikt, let dan op de volgende kenmerken van de methode:

- Subopties (10–15) zijn voorbehouden voor CDC (Aangepast apparaatcertificaat).

- De maximumlengte van DHCP-optie 43 is 255 bytes.

- De maximumlengte van Server + Controlewachtwoord moet minder dan 208 bytes zijn.

- De waarde van de FIPS-modus moet in overeenstemming zijn met de inrichtingsconfiguratie bij onboarding. Anders kan de telefoon het eerder geïnstalleerde certificaat na onboarding niet ophalen. Specifiek,

- Als de telefoon in een omgeving wordt geregistreerd waarin de FIPS-modus is uitgeschakeld, hoeft u de parameter FIPS-modus niet in DHCP-optie 43 te configureren. De FIPS-modus is standaard uitgeschakeld.

- Als de telefoon wordt geregistreerd in een omgeving waarin de FIPS-modus is ingeschakeld, moet u de FIPS-modus inschakelen in DHCP optie 43. Raadpleeg FIPS-modus inschakelen voor meer informatie.

- Het wachtwoord in optie 43 wordt in niet-gecodeerde tekst weergegeven.

Als het controlewachtwoord leeg is, gebruikt de telefoon MIC/SUDI voor de eerste inschrijving en bij vernieuwing van het certificaat. Als het controlewachtwoord is geconfigureerd, wordt deze alleen voor de eerste inschrijving gebruikt en het geïnstalleerde certificaat wordt gebruikt voor vernieuwing van het certificaat.

- 802.1X-verificatie inschakelen en Certificaat selecteren worden alleen gebruikt voor telefoons in een bekabeld netwerk.

- DHCP-optie 60 (Vendor Class Identifier) wordt gebruikt om het apparaatmodel aan te geven.

De volgende tabel bevat een voorbeeld van DHCP-optie 43 (subopties 10–15):

Suboption decimaal/hex Lengte van de waarde (byte) decimaal/hex Waarde Hex-waarde 10/0a 1/01 1 (0: Uitgeschakeld; 1: Ingeschakeld) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0d 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1 (0: Nee; 1: Ja) 01 15/0f 1/01 1 (0: Fabrieksinstallatie; 1: Aangepaste installatie) 01 Samenvatting van de parameterwaarden:

-

FIPS-modus =

Ingeschakeld -

Server =

http://10.79.57.91 -

Root CA-vingerafdruk =

12040870625C5B755D73F5925285F8F5FF5D55AF -

Controlewachtwoord =

D233CCF9B9952A15 -

802.1X-verificatie inschakelen =

Ja -

Certificaat selecteren =

Aangepaste installatie

De syntaxis van de uiteindelijke hexwaarde is:

{<suboption><length><value>}...Volgens de bovenstaande parameterwaarden is de uiteindelijke hexwaarde als volgt:

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - Configureer DHCP-optie 43 op een DHCP-server.Deze stap bevat een voorbeeld van configuraties van DHCP-optie 43 op Cisco Network Register.

- Voeg een definitieset met DHCP-opties toe.

De Vendor Option String is de modelnaam van de IP-telefoons. De geldige waarde is: DP-9841, DP-9851, DP-9861, DP-9871 of CP-8875.

- Voeg de DHCP-optie 43 en-subinstellingen toe aan de definitieset met DHCP-opties.

Voorbeeld:

- Voeg optie 43 toe aan het DHCP-beleid en stel de waarde als volgt in:

Voorbeeld:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - Controleer de instellingen. Met Wireshark kunt u een spoor van het netwerkverkeer tussen de telefoon en de service vastleggen.

- Voeg een definitieset met DHCP-opties toe.

- Voer een reset van de fabrieksinstellingen uit voor de telefoon.

Nadat de telefoon opnieuw is ingesteld, worden de parameters Server, Root CA-vingerafdruk en Controlewachtwoord automatisch ingevuld. Deze parameters bevinden zich in de sectie SCEP-configuratie 1 van op de webpagina telefoonbeheer.

Als u details van het geïnstalleerde certificaat wilt controleren, klikt u Weergeven in het gedeelte Bestaande certificaten.

Als u de installatiestatus van het certificaat wilt controleren, selecteert u . Bij Downloadstatus 1 wordt het laatste resultaat weergegeven. Als zich een probleem voordoet tijdens het aanmelden van het certificaat, kan de downloadstatus de reden van het probleem aangeven.

Als de wachtwoordverificatie voor de uitdaging mislukt, worden gebruikers gevraagd het wachtwoord in te voeren op het telefoonscherm. - (Optioneel): als u het geïnstalleerde certificaat van de telefoon wilt verwijderen, klikt u op Verwijderen in het gedeelte Bestaande certificaten .Nadat u op de knop hebt geklikt, start het proces voor verwijderen meteen, zonder een bevestiging te vragen.

Certificaatverlenging door SCEP

Het apparaatcertificaat kan automatisch worden vernieuwd tijdens het SCEP-proces.

- De telefoon controleert elke 4 uur of het certificaat over 15 dagen verloopt. Als dat gebeurt, dan wordt het vernieuwingsproces van het certificaat automatisch door de telefoon gestart.

- Als het controlewachtwoord leeg is, gebruikt de telefoon MIC/SUDI zowel voor de eerste inschrijving als bij vernieuwing van het certificaat. Als het wachtwoord voor de uitdaging is geconfigureerd, wordt het alleen gebruikt voor de eerste aanmelding, en wordt het bestaande/geïnstalleerde certificaat gebruikt voor het vernieuwen van het certificaat.

- Het oude apparaatcertificaat wordt pas verwijderd als het nieuwe certificaat is opgehaald.

- Als de vernieuwing van het certificaat mislukt omdat het apparaatcertificaat of CA verloopt, wordt de initiële inschrijving automatisch door de telefoon geactiveerd. Als de wachtwoordcontrole mislukt, wordt er een invoerscherm voor het wachtwoord op het telefoonscherm weergegeven en worden gebruikers gevraagd om het controlewachtwoord op de telefoon in te voeren.

Het minimumnummer TLS instellen voor client en server

De minimumversie TLS voor client en server is standaard 1,2. Dit betekent dat de client en server accepteren om verbindingen tot stand te brengen met TLS 1.2 of hoger. De ondersteunde maximumversie van TLS voor client en server is 1,3. Indien geconfigureerd, wordt de minimumversie TLS gebruikt voor onderhandelingen tussen de TLS-client en TLS server.

U kunt de minimumversie van TLS instellen voor client en server, zoals 1.1, 1.2 of 1.3.

Voordat u begint

| 1 |

Open de beheerwebpagina van de telefoon. |

| 2 |

Selecteer . |

| 3 |

Configureer in de sectie Beveiligingsinstellingen de parameter TLS Min.-versie van client.

U kunt deze parameter ook configureren in het configuratiebestand (cfg.xml). <TLS_Client_Min_Version ua="na">TLS 1,2</TLS_Client_Min_Version>

Toegestane waarden: TLS 1.1, TLS1.2 en TLS 1.3. Standaard: TLS 1.2 |

| 4 |

Configureer in de sectie Beveiligingsinstellingen de parameter TLS min.versie server. TLS 1.1 wordt niet ondersteund door Webex Calling.

U kunt deze parameter ook configureren in het configuratiebestand (cfg.xml). <TLS_Server_Min_Version ua="na">TLS 1,2</TLS_Server_Min_Version>

Toegestane waarden: TLS 1.1, TLS1.2 en TLS 1.3. Standaard: TLS 1.2 |

| 5 |

Klik op Submit All Changes. |

FIPS-modus inschakelen

U kunt een telefoon compatibel maken met FIPS (Federal Information Processing Standards).

FIPS zijn een reeks standaarden die de documentverwerking, coderingsalgoritmen en andere normen voor informatietechnologie beschrijven voor gebruik binnen niet-militaire overheidsinstanties en door overheidsaannemers en -leveranciers die met deze instanties samenwerken. CiscoSSL FOM (FIPS Object Module) is een zorgvuldig gedefinieerd softwarecomponent die is ontworpen voor compatibiliteit met de CiscoSSL-bibliotheek. Producten die de CiscoSSL-bibliotheek en API gebruiken, kunnen met minimale inspanning worden geconverteerd naar gebruik van FIPS 140-2 gevalideerde cryptografie.

| 1 |

Open de beheerwebpagina van de telefoon. |

| 2 |

Selecteer . |

| 3 |

Kies in het gedeelte Beveiligingsinstellingen Ja of Nee in de parameter FIPS-modus . |

| 4 |

Klik op Submit All Changes. Wanneer u FIPS inschakelt, werken de volgende functies probleemloos op de telefoon:

|

Een beveiligingscertificaat handmatig verwijderen

U kunt een beveiligingscertificaat handmatig verwijderen van de telefoon als Simple Certificate Enrollment Protocol (SCEP) niet beschikbaar is.

| 1 |

Selecteer Certificaten op de webpagina voor telefoonbeheer. |

| 2 |

Zoek het certificaat op de pagina Certificaten. |

| 3 |

Klik op Verwijderen. |

| 4 |

Start de telefoon opnieuw nadat de verwijdering is voltooid. |

De gebruikers- en beheerderswachtwoorden instellen

Nadat de telefoon voor het eerst is geregistreerd bij een gespreksbeheersysteem of nadat u de telefoon fabrieksreset uitvoert op de telefoon, moet u de gebruikers- en beheerderswachtwoorden instellen om de beveiliging van de telefoon te verbeteren. Nadat de wachtwoorden zijn ingesteld, kunt u de webinterface van de telefoon openen.

Standaard zijn het gebruikers- en beheerderwachtwoord leeg. Daarom kunt u het probleem 'Geen wachtwoord opgegeven' vinden in het telefoon.

| 1 |

Webpagina telefoonbeheer openen |

| 2 |

Selecteer . |

| 3 |

(Optioneel) Stel in het gedeelte Systeemconfiguratie de parameter Wachtwoordwaarschuwingen weergeven in op Ja en klik vervolgens op Alle wijzigingen indienen. U kunt de parameters ook in het configuratiebestand van de telefoon (cfg.xml) inschakelen.

Standaard: Ja Opties: Ja|Nee Als de parameter is ingesteld op Nee, wordt de wachtwoordwaarschuwing niet weergegeven op het telefoonscherm. |

| 4 |

Zoek de parameter gebruikerswachtwoord of beheerderswachtwoord en klik op Wachtwoord wijzigen naast de parameter. |

| 5 |

Voer uw huidige gebruikerswachtwoord in het veld Oud wachtwoord in. Vul dit veld niet in als u geen wachtwoord hebt. De standaardwaarde is leeg.

|

| 6 |

Voer een nieuw wachtwoord in het veld Nieuw wachtwoord in. Geldige wachtwoordregels:

Als het nieuwe wachtwoord niet aan de vereisten voldoet, wordt de instelling geweigerd. |

| 7 |

Klik op Verzenden. Het bericht Nadat u het gebruikerswachtwoord hebt ingesteld, wordt met de parameter het volgende weergegeven in het XML-bestand met de telefoonconfiguratie (cfg.xml):

|

802.1X-verificatie

Cisco IP-telefoon ondersteunt 802.1X-verificatie.

Cisco IP-telefoons en Cisco Catalyst-switches gebruiken traditioneel Cisco Discovery Protocol (CDP) om elkaar te herkennen en om parameters te bepalen zoals VLAN-toewijzing en inline voedingsvereisten. CDP herkent geen lokaal aangesloten werkstations. Cisco IP-telefoons beschikken over een EAPOL-doorgeefmechanisme. Hiermee kan een werkstation dat is verbonden met de Cisco IP-telefoon EAPOL-berichten doorgeven voor 802.1X-verificatie op de LAN-switch. Het doorgeefmechanisme zorgt dat de IP-telefoon niet fungeert als LAN-switch voor het verifiëren van een gegevenseindpunt voor toegang tot het netwerk.

Cisco IP-telefoons beschikken ook over een proxy EAPOL-uitlogmechanisme. Als de lokaal verbonden pc de verbinding met een IP-telefoon verbreekt, ziet de LAN-switch niet dat de fysieke koppeling niet meer werkt, omdat de koppeling tussen de LAN-switch en de IP-telefoon in stand blijft. Om te voorkomen dat de netwerkintegriteit in gevaar komt, stuurt de IP-telefoon een EAPOL-afmeldbericht naar de switch uit naam van de downstream-pc, waardoor de LAN-switch wordt getriggerd om de verificatievermelding voor de downstream-pc te wissen.

Voor ondersteuning van de 802.1X-verificatie zijn diverse onderdelen vereist:

-

Cisco IP-telefoon: de telefoon initieert het verzoek voor toegang tot het netwerk. Cisco IP-telefoon bevat een 802.1X-supplicant. Met deze supplicant kunnen netwerkbeheerders de verbinding regelen van IP-telefoons met de LAN-switchpoorten. De huidige versie van de 802.1X-supplicant voor de telefoon gebruikt de opties EAP-FAST en EAP-TLS voor netwerkverificatie.

-

Verificatieserver: de verificatieserver en de switch moeten beide zijn geconfigureerd met een gedeeld geheim dat de telefoon verifieert.

-

Switch: de switch moet 802.1X ondersteunen, zodat deze als de verificator kan werken en de berichten tussen de telefoon en de verificatieserver kan doorgeven. Nadat de uitwisseling is afgerond, kan de switch toegang tot het netwerk toestaan of weigeren.

U moet de volgende acties uitvoeren om 802.1X te configureren.

-

Configureer de overige componenten voordat u 802.1X-verificatie op de telefoon inschakelt.

-

Configureer pc-poort: de 802.1X-standaard houdt geen rekening met VLAN's en beveelt daarom aan om slechts één apparaat te verifiëren voor een specifieke switchpoort. Sommige switches ondersteunen echter verificatie voor meerdere domeinen. De switchconfiguratie bepaalt of u een pc kunt aansluiten op de pc-poort van de telefoon.

-

Ingeschakeld: als u een switch gebruikt die multidomeinverificatie ondersteunt, kunt u de pc-poort inschakelen en er een pc op aansluiten. In dat geval ondersteunt de Cisco IP-telefoon de proxy-EAPOL-uitlogfunctie om de verificatie-uitwisseling tussen de switch en de aangesloten pc te controleren.

Meer informatie over IEEE 802.1X-ondersteuning op Cisco Catalyst-switches vindt u in de handleidingen voor Cisco Catalyst-switchconfiguratie op:

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

-

Uitgeschakeld: als de switch niet meerdere met 802.1X compatibele apparaten ondersteunt op dezelfde poort, moet u de pc-poort uitschakelen als 802.1X-verificatie wordt ingeschakeld. Als u deze poort niet uitschakelt en er vervolgens een pc op probeert aan te sluiten, weigert de switch netwerktoegang voor de telefoon en de pc.

-

- Spraak-VLAN configureren: omdat de 802.1X-standaard geen rekening houdt met VLAN's, moet u deze instelling configureren op basis van de switchondersteuning.

- Ingeschakeld: als u een switch gebruikt die multidomeinverificatie ondersteunt, kunt u het spraak-VLAN blijven gebruiken.

- Uitgeschakeld: als de switch geen ondersteuning biedt voor multidomeinverificatie, schakelt u het spraak-VLAN uit en probeert u de poort toe te wijzen aan het native VLAN.

- (Alleen voor Cisco bureautelefoon 9800-serie)

Cisco Bureautelefoon 9800-serie heeft een ander prefix in het PID dan het prefix voor de andere Cisco-telefoons. Om ervoor te zorgen dat uw telefoon 802.1X-verificatie doorgeeft, stelt u de Radius· De gebruikersnaamparameter voor de gebruikersnaam omvat uw Cisco bureautelefoon 9800.

De PID van telefoon 9841 is DP-9841; kunt u Radius· Gebruikersnaam om te

beginnen met DPofBevat DP. U kunt deze in beide volgende gedeelten instellen: -

802.1X-verificatie inschakelen

Wanneer 802.1X-verificatie is ingeschakeld, gebruikt de telefoon 802.1X-verificatie om netwerktoegang aan te vragen. Wanneer 802.1X-verificatie is uitgeschakeld, gebruikt de telefoon Cisco Discovery Protocol (CDP) om VLAN en netwerktoegang te verkrijgen. U kunt ook de transactiestatus bekijken en de status wijzigen in het menu op het telefoonscherm.

Wanneer 802.1X-verificatie is ingeschakeld, kunt u ook het apparaatcertificaat (MIC/S ÉÉN of aangepast) selecteren voor de eerste aanmelding en het vernieuwen van het certificaat. Gewoonlijk is MIC voor Cisco videotelefoon 8875, is S HYPERLINKS voor Cisco bureautelefoon 9800-serie. CDC kan alleen voor verificatie worden gebruikt in 802.1x.

| 1 |

Voer een van de volgende handelingen uit om 802.1x-verificatie in te schakelen:

|

| 2 |

Selecteer een certificaat (MIC of aangepast) voor de 802.1X-verificatie op de webpagina van de telefoon.

Raadpleeg Verbinding maken met een Wi-Fi-netwerk voor meer informatie over het selecteren van een certificaattype op het telefoonscherm.

|

Parameters voor 802.1X-verificatie

|

Parameters |

Opties |

Standaard |

Beschrijving |

|---|---|---|---|

|

Apparaatverificatie |

Aan Uit |

Uit |

802.1X-verificatie op de telefoon in- of uitschakelen. De parameterinstelling kan worden bewaard na de OOB-registratie (Out-Of-Box) van de telefoon. |

|

Transactiestatus | Uitgeschakeld |

Geeft de status van 802.1X-verificatie weer. De status kan (niet beperkt tot):

| |

|

Protocol | Geen |

Geeft de EAP-methode weer die wordt gebruikt voor 802.1X-verificatie. Het protocol kan EAP-FAST of EAP-TLS zijn. | |

|

Type gebruikerscertificaat |

Fabrikant geïnstalleerd Aangepast geïnstalleerd |

Fabrikant geïnstalleerd |

Kies het certificaat voor de 802.1X-verificatie tijdens de eerste inschrijving en vernieuwing van het certificaat.

Deze parameter wordt alleen op de telefoon weergegeven als Apparaatverificatie is ingeschakeld. |

Informatie over beveiligingsinstellingen op de telefoon weergeven

|

Parameters |

Beschrijving |

|---|---|

| 802.1X-verificatie | Hiermee schakelt u de IEEE 802.1X-verificatie in of uit. Zie 802.1X-verificatie inschakelen voor meer informatie. |

| Achterwaartse compatibiliteit met WPA |

Bepaalt of de oudste versie van Wi-Fi Beveiligde toegang (WPA) compatibel is op de telefoon om verbinding te maken met een draadloos netwerk of toegangspunt.

Deze functie is alleen beschikbaar op telefoons met nummer 9861/9871/8875. |

Voordat u begint

U kunt de informatie over de beveiligingsinstellingen in het telefoonmenu weergeven. Welke informatie beschikbaar is, hangt af van de netwerkinstellingen in uw organisatie.

| 1 |

Druk op Instellingen. |

| 2 |

Navigeer naar . |

| 3 |

Geef de beveiligingsgegevens weer in de beveiligingsinstellingen. |

Een proxyserver instellen

U kunt de telefoon zo configureren dat u een proxyserver gebruikt om de beveiliging te verbeteren. Een HTTP-proxyserver kan over het algemeen de volgende services bieden:

- Routering van verkeer tussen interne en externe netwerken

- Verkeer filteren, volgen of vastleggen in de logboeken

- Reacties in cache om de prestaties te verbeteren

De HTTP-proxyserver kan ook dienst doen als een firewall tussen de telefoon en internet. Na een succesvolle configuratie maakt de telefoon via de proxyserver verbinding met internet, die de telefoon beschermt tegen een cyberaanval.

Indien geconfigureerd, is de http-proxyfunctie van toepassing op alle toepassingen die het HTTP-protocol gebruiken. Bijvoorbeeld:

- GDS (verbinding tot stand brengen met de activeringscode)

- EDOS-apparaatactivering

- Aan boord naar Webex Cloud (via EDOS of GDS)

- Aangepaste CA

- Inrichting

- Firmware-upgrade

- Telefoonstatusrapport

- PRT uploaden

- XSI-services

- Webex-services

- Momenteel ondersteunt de functie alleen IPv4.

- De HTTP-proxy-instellingen kunnen worden opgeslagen na de OOB-registratie (Out-Of-Box) van de telefoon.

| 1 |

Open de beheerwebpagina van de telefoon. |

| 2 |

Selecteer . |

| 3 |

Selecteer in de sectie HTTP-proxy-instellingen een proxymodus in de vervolgkeuzelijst Proxymodus en configureer de bijbehorende parameters. Raadpleeg Parameters voor HTTP-proxyinstellingen voor meer informatie over de parameters en vereiste parameters voor elke proxymodus . |

| 4 |

Klik op Submit All Changes. |

Parameters voor HTTP-proxyinstellingen

De volgende tabel definieert de functie en het gebruik van de HTTP-proxyparameters in het gedeelte HTTP-proxy-instellingen onder Tab in de webinterface van de telefoon. Hij definieert ook de syntaxis van de tekenreeks die aan het telefoonconfiguratiebestand (cfg.xml) is toegevoegd met XML-code om een parameter te configureren.

| Parameter | Beschrijving |

|---|---|

| Proxymodus | Hiermee geeft u de HTTP-proxymodus op die op de telefoon wordt gebruikt, of schakelt u de functie HTTP-proxy uit.

Voer een van de volgende handelingen uit:

Toegestane waarden: Automatisch, Handmatig en Uit Standaard: Uit |

| WebProxy automatisch ontdekken | Bepaalt of de telefoon het WPAD-protocol (Web Proxy Auto Discovery) gebruikt om een PAC-bestand op te halen. Het WPAD-protocol gebruikt DHCP of DNS, of beide netwerkprotocollen om een PAC-bestand (Proxy Auto Configuration) automatisch te zoeken. Met het PAC-bestand wordt een proxyserver voor een bepaalde URL geselecteerd. Dit bestand kan lokaal of op een netwerk worden gehost.

Voer een van de volgende handelingen uit:

Toegestane waarden: Ja en Nee Standaard: Ja |

| PAC-URL | URL van een PAC-bestand. Bijvoorbeeld TFTP, HTTP en HTTPS worden ondersteund. Als u de proxymodus instelt op Automatisch en Automatisch zoeken in webproxy op Nee, moet u deze parameter configureren. Voer een van de volgende handelingen uit:

Standaard: leeg |

| Proxyhost | IP-adres of hostnaam van de proxyserver voor de telefoon waartoe de telefoon toegang moet krijgen. Bijvoorbeeld:

Het schema ( Als u de Proxymodus instelt op Handmatig, moet u deze parameter configureren. Voer een van de volgende handelingen uit:

Standaard: leeg |

| Proxypoort | Poortnummer van de proxyhostserver. Als u de Proxymodus instelt op Handmatig, moet u deze parameter configureren. Voer een van de volgende handelingen uit:

Standaard: 3128 |

| Proxy-verificatie | Hiermee wordt bepaald of de gebruiker de aanmeldgegevens voor de verificatie (gebruikersnaam en wachtwoord) moet opgeven die nodig zijn voor de proxyserver. Deze parameter wordt geconfigureerd op basis van de werkelijke werking van de proxyserver. Als u de parameter instelt op Ja, moet u Gebruikersnaam en Wachtwoord configureren. Zie "Gebruikersnaam" en "Wachtwoord" in deze tabel voor meer informatie over de parameters. De parameterconfiguratie wordt pas toegepast wanneer Proxymodus wordt ingesteld op Handmatig. Voer een van de volgende handelingen uit:

Toegestane waarden: Ja en Nee Standaard: Nee |

| Gebruikersnaam | Gebruikersnaam voor een bekende gebruiker op de proxyserver. Als de proxymodus is ingesteld op Handmatige verificatie en Proxyverificatie is ingesteld op Ja, moet u de parameter configureren. Voer een van de volgende handelingen uit:

Standaard: leeg |

| Wachtwoord | Wachtwoord voor de opgegeven gebruikersnaam voor het verifiëren van de proxy. Als de proxymodus is ingesteld op Handmatige verificatie en Proxyverificatie is ingesteld op Ja, moet u de parameter configureren. Voer een van de volgende handelingen uit:

Standaard: leeg |

| Proxymodus | Vereiste parameters | Beschrijving |

|---|---|---|

| Uit | N.v.t. | HTTP-proxy is uitgeschakeld op de telefoon. |

| Handmatig | Proxyhost Proxypoort Proxy-verificatie: Ja Gebruikersnaam Wachtwoord | Een proxyserver (hostnaam of IP adres) en een proxypoort handmatig opgeven. Als de proxyserver verificatie vereist, moet u verder de gebruikersnaam en het wachtwoord opgeven. |

| Proxyhost Proxypoort Proxy-verificatie: Nee | Een proxyserver handmatig opgeven. Voor de proxyserver zijn geen verificatiereferenties vereist. | |

| Auto | Web Proxy automatische ontdekking: Nee PAC-URL | Voer een geldige PAC-URL in om het PAC-bestand op te halen. |

| Web Proxy automatische ontdekking: Ja |

Gebruikt het WPAD-protocol om automatisch een PAC-bestand op te halen. |

De door de klant geïnitieerde modus inschakelen voor beveiligingsonderhandelingen voor het mediavliegtuig

Als u mediasessies wilt beveiligen, kunt u de telefoon zo configureren dat de beveiligingsonderhandelingen voor het mediaplane op de server worden geïnitieerd. Het beveiligingsmechanisme volgt de standaards vermeld in RFC 3329 en het uitbreidingsconcept beveiligingsmechanismenamen voor media (zie https://tools.ietf.org/html/draft-dawes-sipcore-mediasec-parameter-08#ref-2). Voor het transport van onderhandelingen tussen de telefoon en de server kan het SIP-protocol via UDP, TCP en TLS worden gebruikt. U kunt instellen dat de beveiligingsonderhandeling van het mediaplane alleen wordt toegepast wanneer het signaleringstransportprotocol TLS is.

| Parameter | Beschrijving |

|---|---|

|

MediaSec-aanvraag |

Geeft aan of de telefoon beveiligingsonderhandelingen in de mediaplane initieert met de server. Voer een van de volgende handelingen uit:

Toegestane waarden: Ja|Nee

Standaard: Nee |

|

Alleen MediaSec via TLS |

Geeft het signalerings transport protocol aan waarop de beveiligings onderhandeling voor media vlak wordt toegepast. Voordat u dit veld instelt op Ja, moet u controleren of het signaleringstransportprotocol TLS is. Voer een van de volgende handelingen uit:

Toegestane waarden: Ja|Nee

Standaard: Nee |

| 1 |

Open de beheerwebpagina van de telefoon. |

| 2 |

Selecteer . |

| 3 |

Stel in het gedeelteSIP Instellingen de velden MediaSec-verzoek en MediaSec boven TLS In zoals in de bovenstaande tabel gedefinieerd. |

| 4 |

Klik op Submit All Changes. |

WLAN-beveiliging

Omdat alle WLAN-apparaten die binnen het bereik zijn al het andere WLAN-verkeer kunnen ontvangen, is veilige gesproken communicatie van cruciaal belang in WLAN's. Om te voorkomen dat indringers het spraakverkeer niet manipuleren of onderscheppen, ondersteunt de architectuur Cisco SAFE Security de telefoon. Zie voor meer informatie over beveiliging in netwerken http://www.cisco.com/en/US/netsol/ns744/networking_solutions_program_home.html.

De Cisco Wireless IP telephony oplossing biedt een draadloze netwerkbeveiliging die ongeautoriseerde aanmeldingen en gevaar voorkomt door middel van de volgende verificatiemethoden die door de telefoon worden ondersteund:

-

Open verificatie: een draadloos apparaat kan verificatie aanvragen in een open systeem. Het toegangspunt dat het verzoek ontvangt, verleent verificatie voor een aanvrager of alleen voor aanvragers in een lijst met gebruikers. De communicatie tussen het draadloze apparaat en het Toegangspunt (AP) kan niet zijn versleuteld.

-

Extensible Authentication Protocol-Flexible Authentication via Secure Tunneling (EAP-FAST) Authentication: deze beveiligingsarchitectuur voor clientservers versleutelt EAP transacties binnen een tunnel voor TransportniveauBeveiliging (TLS) tussen de AP en de RADIUS-server, zoals ISE (Identity Services Engine).

De TLS-tunnel gebruikt PAC (Protected Access Credentials) voor de verificatie tussen de client (telefoon) en de RADIUS-server. De server verstuurt een Authority ID (AID) naar de client (telefoon), die vervolgens de juiste PAC selecteert. De client (telefoon) retourneert een PAC-Opaque naar de RADIUS-server. De server decodeert de PAC met de hoofdsleutel. Beide eindpunten bevatten nu de PAC-sleutel en een TLS-tunnel wordt gemaakt. EAP-FAST ondersteunt automatische PAC-levering, maar u moet dit inschakelen op de RADIUS-server.

In ISE verloopt de PAC standaard binnen één week. Als de telefoon een verlopen PAC heeft, duurt verificatie met de RADIUS-server langer terwijl de telefoon een nieuwe PAC krijgt. Om vertragingen in de PAC-levering te voorkomen stelt u de PAC-vervalperiode in op 90 dagen of meer op de ISE-of RADIUS-server.

-

EAP-TLS-verificatie (Extensible Authentication Protocol-Transport Layer Security): EAP-TLS vereist een clientcertificaat voor verificatie en netwerktoegang. Voor draadloze EAP-TLS kan het clientcertificaat MIC, LSC, of een door de gebruiker geïnstalleerd certificaat zijn.

-

Protected Extensible Authentication Protocol (PEAP): Cisco's eigen op wachtwoorden gebaseerde wederzijdse verificatieschema tussen de client (telefoon) en een RADIUS-server. De telefoon kan PEAP gebruiken voor verificatie met het draadloze netwerk. Zowel de PEAP-MSCHAPV2 als PEAP-GTC verificatiemethoden worden ondersteund.

-

Pre-Shared Key (PSK): de telefoon ondersteunt de indeling ASCII. U moet deze indeling gebruiken bij het instellen van een pre-shared sleutel (WPA/WPA2/SAE):

ASCII: een ASCII-tekenreeks met een lengte van 8 tot 63 (0-9, kleine letters en hoofdletters a-Z en speciale tekens)

Voorbeeld: GREG123567@9ZX&W

De volgende verificatieschema's gebruiken de RADIUS-server om verificatiesleutels te beheren:

-

WPA/WPA2/WPA3: gebruikt informatie op de RADIUS-server om unieke sleutels voor verificatie te genereren. Omdat deze sleutels zijn gegenereerd op de centrale RADIUS-server, biedt WPA2/WPA3 betere beveiliging dan de vooraf gedeelde WPA-sleutels die op de telefoon en het toegangspunt zijn opgeslagen.

-

Snelle beveiligde roaming: gebruikt de RADIUS-server en de gegevens van een draadloze domeinserver (WDS) voor het beheren en verifiëren van sleutels. De WDS maakt een cache met beveiligingsreferenties voor CLIENTapparaten met FT-ondersteuning voor snelle en veilige reauthenticatie. Cisco bureautelefoon 9861 en 9871 en Cisco videotelefoon 8875 ondersteuning 802.11r (FT). Zowel via de lucht als via de DS worden ondersteund om snel, veilige roaming mogelijk te maken. Maar we raden aan om de 802.11r (FT)-methode te gebruiken.

Met WPA/WPA2/WPA3 worden coderingssleutels niet ingevoerd op de telefoon, maar worden automatisch afgeleid tussen het AP en de telefoon. Maar de EAP-gebruikersnaam en het wachtwoord die worden gebruikt voor de verificatie, moeten worden ingevoerd op elke telefoon.

Om de veiligheid van het spraakverkeer te garanderen, worden TKIP en AES voor codering ondersteund. Wanneer deze mechanismen worden gebruikt voor codering, worden zowel de signaleringsnummer SIP- als spraakpakketten (Real-Time Transport Protocol;RTP) versleuteld tussen het AP en de telefoon.

- TKIP

-

WPA maakt gebruik van TKIP-codering die op verschillende verbeteringen ten opzichte van WEP is verbeterd. TKIP biedt sleutelcodering per pakket en langere initialisatievectoren (IV's) die de codering versterken. Bovendien zorgt een Message Integrity Check (MIC) ervoor dat gecodeerde pakketten niet worden gewijzigd. TKIP voorkomt de voorspelbaarheid van WEP waarmee indringers de WEP-sleutel decoderen.

- AES

-

Een versleutelingsmethode die wordt gebruikt voor WPA2/WPA3-verificatie. Deze nationale standaard voor codering gebruikt een symmetrisch algoritme dat dezelfde sleutel voor codering en decodering heeft. AES werkt met CBC-codering (Cipher Blocking Chain) van 128-bits groot, die minimaal de sleutelgrootten 128 bits, 192 bits en 256 bits ondersteunt. De telefoon ondersteunt een toetsgrootte van 256 bits.

Cisco bureautelefoon 9861 en 9871 en Cisco videotelefoon 8875 ondersteunen Cisco Key Integrity Protocol (CKIP) met CMIC niet.

Verificatie en coderingschema's worden ingesteld binnen het draadloze LAN-netwerk. VLAN's zijn geconfigureerd in het netwerk en op de toegangspunten en geven verschillende verificatie- en coderingscombinaties. Een SSID wordt gekoppeld aan een VLAN en het specifieke verificatie- en coderingsschema. Voor verificatie van draadloze clientapparaten moet u dezelfde SSID's configureren met hun verificatie- en coderingsprogramma's op de AP's en op de telefoon.

Sommige verificatieschema's vereisen specifieke coderingstypen.

- Wanneer u WPA pre-shared key, WPA2 pre-shared key of SAE gebruikt, moet de pre-shared key statisch op de telefoon worden ingesteld. Deze sleutels moeten overeenkomen met de sleutels op het toegangspunt.

-

De telefoon ondersteunt automatisch EAP onderhandelen voor FAST of PEAP, maar niet voor TLS. Voor de modus EAP-TLS moet u deze opgeven.

De verificatie- en coderingschema's in de volgende tabel tonen de opties voor netwerkconfiguratie voor de telefoon die overeenkomt met de AP-configuratie.

| FSR-type | Authenticatie | Toetsbeheer | Codering | PMF (Protected Management Frame) |

|---|---|---|---|---|

| 802.11r (FT) | PSK |

WPA-PSK WPA-PSK-SHA256 FT-PSK | AES | Nee |

| 802.11r (FT) | WPA3 |

SAE FT-SAE | AES | Ja |

| 802.11r (FT) | EAP-TLS |

WPA-EAP FT-EAP | AES | Nee |

| 802.11r (FT) | EAP-TLS (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Ja |

| 802.11r (FT) | EAP-FAST |

WPA-EAP FT-EAP | AES | Nee |

| 802.11r (FT) | EAP-FAST (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Ja |

| 802.11r (FT) | EAP-PEAP |

WPA-EAP FT-EAP | AES | Nee |

| 802.11r (FT) | EAP-PEAP (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Ja |

Wi-Fi-profiel instellen

U kunt een Wi-Fi-profiel configureren op de webpagina van de telefoon of externe hersynchronisatie van het appraatprofiel en dit profiel vervolgens koppelen met de beschikbare Wi-Fi-netwerken. U kunt dit Wi-Fi-profiel gebruiken om verbinding te maken met een Wi-Fi-netwerk. Momenteel kan slechts één profiel Wi-Fi worden geconfigureerd.

Het profiel bevat de vereiste parameters voor telefoons om verbinding te maken met de telefoonserver via Wi-Fi. Wanneer u profiel Wi-Fi maakt en gebruikt, hoeven u of uw gebruikers het draadloze netwerk voor afzonderlijke telefoons niet te configureren.

Met een Wi-Fi-profiel kunt u wijzigingen door de gebruiker voorkomen of beperken in de Wi-Fi-configuratie op de telefoon.

Het is raadzaam een beveiligd profiel te gebruiken met protocollen met codering ingeschakeld om sleutels en wachtwoorden te beschermen wanneer u een profiel Wi-Fi gebruikt.

Wanneer u de telefoons instelt voor het gebruiken van verificatiemethode EAP-FAST in de beveiligingsmodus, hebben gebruikers afzonderlijke aanmeldingsgegevens nodig om verbinding te maken met een toegangspunt.

| 1 |

Open de webpagina van de telefoon. |

| 2 |

Selecteer . |

| 3 |

Stel in sectie Wi-Fi Profiel (n)de parameters in zoals beschreven in de volgende tabel Parameters voor Wi-Fi profiel. De profielconfiguratie Wi-Fi is ook beschikbaar voor de aanmelding van de gebruiker.

|

| 4 |

Klik op Submit All Changes. |

Parameters voor Wi-Fi-profiel

De volgende tabel definieert de functie en het gebruik van elke parameter in de sectie Wi-Fi-profiel(en) onder het tabblad Systeem in de webpagina van de telefoon. Het definieert ook de syntaxis van de string die in het telefoonconfiguratiebestand (cfg.xml) wordt toegevoegd om een parameter te configureren.

| Parameter | Beschrijving |

|---|---|

| Netwerknaam | Hiermee kunt u een naam invoeren voor de SSID die op de telefoon wordt weergegeven. Meerdere profielen kunnen dezelfde netwerknaam hebben met een verschillende beveiligingsmodus. Voer een van de volgende handelingen uit:

Standaard: leeg |

| Beveiligingsmodus | Hiermee kunt u de verificatiemethode selecteren die wordt gebruikt voor beveiligde toegang tot het Wi-Fi-netwerk. Afhankelijk van de methode die u kiest, wordt een wachtwoordveld weergegeven waar u de aanmeldingsgegevens kunt opgeven die nodig zijn om deel te nemen aan het netwerk van Wi-Fi. Voer een van de volgende handelingen uit:

Standaard: automatisch |

| Wi-Fi-gebruikers-ID | Hiermee kunt u een gebruikers-id invoeren voor het netwerkprofiel. Dit veld is beschikbaar wanneer u de beveiligingsmodus instelt op Automatisch, EAP-FAST of EAP-PEAP. Dit is een verplicht veld en kan maximaal 32 alfanumerieke tekens bevatten. Voer een van de volgende handelingen uit:

Standaard: leeg |

| Wi-Fi-wachtwoord | Hiermee kunt u het wachtwoord van het ID voor de opgegeven Wi-Fi-gebruikers invoeren. Voer een van de volgende handelingen uit:

Standaard: leeg |

| Frequentieband | Hiermee kunt u de frequentieband van het draadloze signaal kiezen dat door de WLAN wordt gebruikt. Voer een van de volgende handelingen uit:

Standaard: automatisch |

| Certificaat selecteren | Hiermee kunt u een certificaattype selecteren voor de eerste aanmelding en het vernieuwen van het certificaat in het draadloze netwerk. Dit proces is alleen beschikbaar voor 802.1X-verificatie. Voer een van de volgende handelingen uit:

Standaardwaarde: Productie geïnstalleerd |

De beveiligingsstatus van het apparaat op de telefoon controleren

De beveiligingsstatus van het apparaat wordt automatisch gecontroleerd door de telefoon. Als er potentiële beveiligingsrisico's voor de telefoon worden gedetecteerd, kunnen in het menu Problemen en diagnose de details van de problemen worden weergegeven. Op basis van de gerapporteerde problemen kan de systeembeheerder bewerkingen uitvoeren voor het beveiligen en harden van de telefoon.

De beveiligingsstatus van het apparaat is beschikbaar voordat de telefoon is geregistreerd bij het gespreksbeheersysteem (Webex Calling of BroadWorks).

Ga als volgt te werk om details van beveiligingsproblemen op de telefoon weer te geven:

| 1 |

Druk op Instellingen. |

| 2 |

Selecteer . Momenteel bevat het rapport Beveiliging van apparaten de volgende problemen:

|

| 3 |

Neem contact op met de beheerder voor ondersteuning bij het oplossen van de beveiligingsproblemen. |

.

.