- Ana Sayfa

- /

- Makale

Bu makalede

Bu makaledeBu Yardım makalesi, Cisco Masa Telefonu 9800 Serisi ve Cisco BroadWorks veya Webex Calling olarak kayıtlı Cisco Video Telefonu 8875 içindir.

802.1X üzerinde Özel Cihaz Sertifikası (CDC)

Manuel olarak özel cihaz sertifikası yükleme

Telefona manuel olarak bir Özel Cihaz Sertifikası (CDC) yükleyebilirsiniz. Bunun için sertifikayı telefon yönetimi web sayfasından karşıya yüklemelisiniz.

Başlamadan önce

Bir telefon için özel cihaz sertifikası yükleyebilmeniz için öncelikle şunları yapmanız gerekir:

- Pc'nizde kaydedilmiş bir sertifika dosyası (.p12 veya .pfx). Dosya sertifikayı ve özel anahtarı içeriyor.

- Sertifikanın ayıklama parolası. Parola, sertifika dosyasının şifresini çözmek için kullanılır.

| 1 |

Telefonun yönetim web sayfasına erişin. |

| 2 |

Sertifika seçin. |

| 3 |

Sertifika Ekle bölümünde, Göz At... seçeneğine tıklayın. |

| 4 |

Bilgisayarınızda sertifikaya göz atın. |

| 5 |

Ayıklama parolası alanında, sertifika ayıklama parolasını girin. |

| 6 |

Yükle'ye tıklayın. Sertifika dosyası ve parola doğruysa "

Sertifika eklendi" mesajını görürsünüz. Aksi takdirde, karşıya yükleme işlemi başarısız olur ve sertifikanın yüklenemez olduğunu belirten bir hata mesajı görüntülenir. |

| 7 |

Yüklü sertifikanın ayrıntılarını görmek için Mevcut Sertifikalar bölümünde Görüntüle'ye tıklayın. |

| 8 |

Yüklü sertifikayı telefondan kaldırmak için Mevcut Sertifikalar bölümünde Sil'e tıklayın. Düğmeye tıkladıktan sonra kaldırma işlemi, onay istemeden hemen başlar.

Sertifika başarıyla kaldırılırsa " |

SCEP ile özel cihaz sertifikasını otomatik olarak yükleme

Sertifika dosyasını manuel olarak karşıya yüklemek istemiyorsanız veya sertifika dosyası yerinde değilse, Basit Sertifika Kayıt Protokolü (SCEP) parametrelerini Özel Cihaz Sertifikası'nı (CDC) otomatik olarak yüklemek için ayarlayabilirsiniz.

SCEP parametreleri doğru şekilde yapılandırıldığında, telefon istekleri SCEP sunucusuna gönderir ve CA sertifikası tanımlanan parmak izi kullanılarak cihaz tarafından doğrulanır.

Başlamadan önce

Bir telefona ilişkin özel cihaz sertifikasını otomatik olarak yükleyebilmeniz için öncelikle şunları yapmanız gerekir:

- SCEP sunucusu adresi

- SCEP sunucusu için kök CA sertifikasının SHA-1 veya SHA-256 parmak izi

| 1 |

Telefonun yönetim web sayfasına erişin. |

| 2 |

Sertifika seçin. |

| 3 |

SCEP Yapılandırması 1 kısmında, şu tabloda açıklandığı gibi parametreleri ayarlayın: SCEP yapılandırması parametreleri. |

| 4 |

Tüm Değişiklikleri Gönder seçeneğine tıklayın. |

SCEP yapılandırması için parametreler

Aşağıdaki tablo, telefon web arabirimindeki Sertifika Tab altındaki SCEP Yapılandırma 1 bölümünde yer alan SCEP yapılandırma parametrelerinin işlevini ve kullanımını tanımlar. Ayrıca, bir parametreyi yapılandırmak için telefon yapılandırma dosyasına (cfg.xml) eklenen dizenin sözdizimini de tanımlar.

| Parametre | Açıklama |

|---|---|

| Sunucu |

SCEP sunucu adresi. Bu parametre zorunludur. Aşağıdakilerden birini yapın:

Geçerli değerler: Bir URL veya IP adresi. HTTPS düzeni desteklenmemektedir. Varsayılan: Boş |

| Kök CA Parmak İzi |

SCEP işlemi sırasında doğrulama için Kök CA'nın SHA256 veya SHA1 parmak izi. Bu parametre zorunludur. Aşağıdakilerden birini yapın:

Varsayılan: Boş |

| Meydan Okuma Parolası |

SCEP üzerinden sertifika kaydı sırasında telefona karşı Certificate Authority (CA) yetkilendirmesi için kullanılan sınama parolası. Bu parametre isteğe bağlıdır. Gerçek SCEP ortamına göre, meydan okuma parolasının davranışı değişir.

Aşağıdakilerden birini yapın:

Varsayılan: Boş |

DHCP seçenek 43 ile SCEP parametrelerinin yapılandırılması

Telefon web sayfasındaki manuel yapılandırmalarla SCEP sertifika kaydına ek olarak, DHCP seçeneği 43'nü kullanarak parametreleri bir DHCP sunucusundan doldurabilirsiniz. DHCP seçeneği 43, SCEP parametreleriyle önceden yapılandırılır, daha sonra telefon SCEP sertifika kaydını gerçekleştirmek için DHCP sunucusundan parametreleri alabilir.

- DHCP seçenek 43 ile SCEP parametrelerinin yapılandırılması, yalnızca fabrika ayarlarına sıfırlamanın yapıldığı telefon için kullanılabilir.

- Telefonlar, hem Seçenek 43'ü hem de uzaktan sağlamayı (örneğin Seçenek 66, 160, 159, 150 veya bulut sağlaması) destekleyen ağda gerçekleştirilmemelidir. Aksi takdirde, telefonlar Seçenek 43 yapılandırmalarını alamayabilir.

DHCP seçenek 43'te SCEP parametrelerini yapılandırarak bir SCEP sertifikası kaydetmek için aşağıdakileri yapın:

- SCEP ortamı hazırlayın.

SCEP ortam kurulumu hakkında daha fazla bilgi için SCEP sunucu belgelerinize bakın.

- DHCP seçenek 43'ü (8.4 Satıcıya Özel Bilgiler, RFC 2132 bölümünde tanımlanmıştır) kurun.

Alt seçenekler (10-15), aşağıdaki yöntemler için ayrılmıştır:

Telefon web sayfasındaki parametre Alt seçenek Tür Uzunluk (bayt) Zorunlu FIPS Modu 10 boole 1 Hayır* Sunucu 11 dize 208 - uzunluk (Meydan Okuma Parolası) Evet Kök CA Parmak İzi 12 ikili 20 veya 32 Evet Meydan Okuma Parolası 13 dize 208 - uzunluk (Sunucu) Hayır* 802.1X Kimlik Doğrulamasını Etkinleştirme 14 boole 1 Hayır Sertifika Seçimi 15 işaretsiz 8-bit 1 Hayır DHCP seçenek 43'ü kullanırken bu yöntemin aşağıdaki özelliklerine dikkat edin:

- Alt öğeler (10–15) Özel Cihaz Sertifikası (CDC) için ayrılmıştır.

- DHCP seçenek 43'ün maksimum uzunluğu 255 bayttır.

- Sunucu + Sınama Parolası toplamının maksimum uzunluğu 208 bayt olmalıdır.

- FIPS Modunun değeri, ekleme sağlaması yapılandırması ile tutarlı olmalıdır. Aksi takdirde, telefon, yüklendikten sonra daha önce yüklü olan sertifikayı geri alamaz. Özellikle:

- Telefon, FIPS modunun devre dışı olduğu bir ortamda kaydedilecekse DHCP seçenek 43'te FIPS Modu parametresini yapılandırmanız gerekmez. FIPS modu, varsayılan olarak devre dışıdır.

- Telefon FIPS modunun etkin olduğu bir ortamda kaydedilecekse, DHCP seçenek 43'te FIPS modunu etkinleştirmeniz gerekir. Ayrıntılar için bkz . FIPS modunu etkinleştirme.

- Seçenek 43'teki parola şifresizdir.

Meydan okuma parolası boşsa, telefon ilk kayıt ve sertifika yenileme için MIC/SUDI kullanır. Meydan okuma parolası yapılandırılmışsa, yalnızca ilk kayıt için kullanılır ve sertifikanın yenilenmesi için yüklü sertifika kullanılır.

- 802.1X Kimlik Doğrulamasını Etkinleştirme ve Sertifika Seçimi, yalnızca kablolu ağdaki telefonlar için kullanılır.

- Aygıt modelini tanımlamak için DHCP seçenek 60 (Satıcı Sınıf Tanımlayıcı) kullanılır.

Aşağıdaki tabloda DHCP seçenek 43'e (alt kullanım 10–15) bir örnek sunulmaktadır:

Alt seçenek ondalık/onaltılık Değer uzunluğu (bayt) ondalık/onaltılık Değer Onaltılık değer 10/0a 1/01 1 (0: Devre Dışı; 1: Etkin) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0d 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0e 1/01 1 (0: Hayır; 1: Evet) 01 15/0f 1/01 1 (0: Fabrikada montaj; 1: Özel olarak yüklenmiş) 01 Parametre değerlerinin özeti:

-

FIPS Modu =

Etkin -

Sunucu =

http://10.79.57.91 -

Kök CA Parmak İzi =

12040870625C5B755D73F5925285F8F5FF5D55AF -

Meydan Okuma Parolası =

D233CCF9B9952A15 -

802.1X Kimlik Doğrulamasını Etkinleştir =

Evet -

Sertifika Seçimi =

Özel olarak yüklenmiş

Son onaltılık değerin sözdizimi şöyledir:

{<suboption><length><uygulama>}...Yukarıdaki parametre değerlerine göre son onaltılık değeri aşağıdaki gibidir:

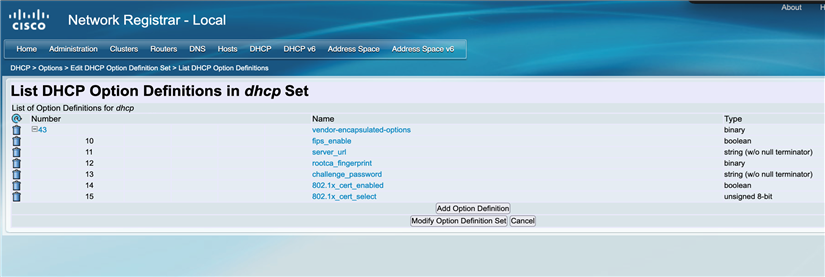

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - Bir DHCP sunucusunda DHCP seçenek 43'i yapılandırın.Bu adımda, Cisco Network Register'daki DHCP seçenek 43 yapılandırmalarına bir örnek verilir.

- DHCP seçenek tanım kümesini ekleyin.

Satıcı Seçenek Dizesi, IP telefonlarının model adıdır. Geçerli değer: CP-9841, CP-9851, CP-9861, CP-9871 veya CP-8875.

- DHCP seçenek 43 ve alt seçeneklerini DHCP seçenek tanım kümesine ekleyin.

Örnek:

- DHCP ilkesine seçenekler 43'i ekleyin ve değeri aşağıdaki şekilde ayarlayın:

Örnek:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - Ayarları doğrulayın. Telefon ve hizmet arasındaki ağ trafiğinin bir izini yakalamak için Wireshark'i kullanabilirsiniz.

- DHCP seçenek tanım kümesini ekleyin.

- Telefon için fabrika ayarlarına sıfırlama yapın.

Telefon sıfırlandıktan sonra Sunucu, Kök CA Parmak İzi ve Sınama Parolası parametreleri otomatik olarak doldurulur. Bu parametreler, telefon yönetimi web sayfasındaki Sertifikadan SCEP Yapılandırma 1 bulunur.

Yüklü sertifikanın ayrıntılarını görmek için Mevcut Sertifikalar bölümünde Görüntüle'ye tıklayın.

Sertifika yükleme durumunu kontrol etmek için Sertifika . İndirme Durumu 1, en son sonucu gösterir. Sertifika kaydı sırasında sorun oluşursa, indirme durumu sorun giderme amacıyla sorun nedenini gösterebilir.

Meydan okuma parolası kimlik doğrulaması başarısız olursa, kullanıcılardan telefon ekranında parolayı girmeleri istenir. - (İsteğe bağlı): Yüklü sertifikayı telefondan kaldırmak için, Mevcut Sertifikalar bölümünde Sil'i tıklatın .Düğmeye tıkladıktan sonra kaldırma işlemi, onay istemeden hemen başlar.

SCEP ile sertifika yenileme

Aygıt sertifikası SCEP işlemiyle otomatik olarak yenilenebilir.

- Telefon, sertifikanın süresinin 15 gün sonra dolup dolmayacağını her 4 saatte bir kontrol eder. Bu durumda, telefon sertifika yenileme işlemini otomatik olarak başlatır.

- Meydan okuma parolası boşsa, telefon ilk kayıt ve sertifika yenileme için MIC/SUDI kullanır. Meydan okuma parolası yapılandırılmışsa, yalnızca ilk kayıt için kullanılır, sertifikanın yenilenmesi için mevcut/yüklü sertifika kullanılır.

- Telefon, yenisini alana kadar eski cihaz sertifikasını kaldırmaz.

- Sertifika yenileme işlemi, cihaz sertifikası veya CA'nın süresi dolduğu için başarısız olursa telefon otomatik olarak ilk kaydı tetikler. Bu arada, meydan okuma parolası kimlik doğrulaması başarısız olursa, telefon ekranında bir parola giriş ekranı açılır ve kullanıcılardan meydan okuma parolasını telefona girmeleri istenir.

İstemci ve sunucu için en az TLS sürümünü ayarlama

Varsayılan olarak, istemci ve sunucu için minimum TLS sürümü 1,2'dir. Bu, istemci ve sunucunun TLS 1.2 veya üstü ile bağlantı kurmayı kabul ettiğini gösterir. İstemci ve sunucu için desteklenen TLS maksimum sürümü 1.3'dür. Yapılandırıldığında, TLS istemcisi ve TLS sunucusu arasında uzlaşılması için en düşük TLS sürümü kullanılır.

İstemci ve sunucu için en düşük TLS sürümünü (örneğin, 1.1, 1.2 veya 1.3) ayarlayabilirsiniz.

Başlamadan önce

| 1 |

Telefonun yönetim web sayfasına erişin. |

| 2 |

seçeneklerini belirleyin. |

| 3 |

Güvenlik Ayarları bölümünde, parametre TLS İstemci Min Sürümünü yapılandırın.

Bu parametreyi, yapılandırma dosyasında (cfg.xml) da yapılandırabilirsiniz: <TLS_Client_Min_Version ua="na">TLS 1,2</TLS_Client_Min_Version>

İzin verilen değerler: TLS 1,1, TLS1.2 ve TLS 1,3. Varsayılan: TLS 1.2 |

| 4 |

Güvenlik Ayarları bölümünde, parametre TLS Sunucusu Min Sürümünü yapılandırın. Webex Calling TLS 1.1'i desteklemez.

Bu parametreyi, yapılandırma dosyasında (cfg.xml) da yapılandırabilirsiniz: <TLS_Server_Min_Version ua="na">TLS 1,2</TLS_Server_Min_Version>

İzin verilen değerler: TLS 1.1, TLS1.2 ve TLS 1.3. Varsayılan: TLS 1.2 |

| 5 |

Tüm Değişiklikleri Gönder seçeneğine tıklayın. |

FIPS modunu etkinleştirme

Telefonları Federal Bilgi İşleme Standartları'na (FIPS) uyumlu hâle getirebilirsiniz.

FIPS; sivil resmi kurumlarda ve kurumlarla çalışan resmi kurum yüklenicileri ve satıcıları tarafından kullanılmak üzere belge işleme, şifreleme algoritmaları ve diğer bilgi teknolojisi standartlarını tanımlayan bir dizi standarttır. CiscoSSL FOM (FIPS Nesne Modülü) dikkatle tanımlanmış bir yazılım bileşenidir ve CiscoSSL kitaplığıyla uyumluluk için tasarlanmıştır, dolayısıyla CiscoSSL kitaplığı ve API kullanan ürünler, en az çabayla FIPS 140-2 doğrulanmış şifrelemeyi kullanmaya dönüştürülebilir.

| 1 |

Telefonun yönetim web sayfasına erişin. |

| 2 |

seçeneklerini belirleyin. |

| 3 |

Güvenlik Ayarları bölümünde, FIPS Modu parametresinden Evet veya Hayır'ı seçin . |

| 4 |

Tüm Değişiklikleri Gönder seçeneğine tıklayın. FIPS modunu etkinleştirdiğinizde, şu özellikler telefonda sorunsuz bir şekilde çalışır:

|

Güvenlik sertifikalarını manuel olarak kaldırma

Basit Sertifika Kayıt Protokolü (SCEP) kullanılamıyorsa, bir telefondan manuel olarak bir güvenlik sertifikasını kaldırabilirsiniz.

| 1 |

Telefon yönetimi web sayfasından Sertifikalar'ı seçin. |

| 2 |

Sertifikalar sayfasında sertifikanın yerini tespit edin. |

| 3 |

Sil'e tıklayın. |

| 4 |

Silme işlemini tamamladıktan sonra telefonu yeniden başlatın. |

Kullanıcı ve yönetici parolalarını ayarlama

Telefon ilk kez bir arama denetim sistemine kaydettikten sonra veya telefonda fabrika ayarlarına sıfırladıktan sonra, telefonun güvenliğini artırmak için kullanıcı ve yönetici şifrelerini ayarlamanız gerekir. Parolalar ayarlandıktan sonra, telefon web arabirimine erişebilirsiniz.

Varsayılan olarak, kullanıcı ve yönetici parolaları boş olur. Bu nedenle, "Parola verilmedi" sorununu telefon ekranında bulabilirsiniz.

| 1 |

Telefon yönetimi web sayfasına erişme |

| 2 |

seçeneklerini belirleyin. |

| 3 |

(İsteğe bağlı) Sistem Yapılandırması bölümünde, Parola Uyarılarını Görüntüle parametresini Evet olarak ayarlayınve ardından Tüm Değişiklikleri Gönder'i tıklatın. Parametreleri, telefon yapılandırma dosyasında (cfg.xml) da etkinleştirebilirsiniz.

Varsayılan: Evet Seçenekler: Evet|Hayır Parametre Hayır olarakayarlanırsa, telefon ekranında parola uyarısı görünmez. |

| 4 |

Kullanıcı Parolası veya Yönetici Parolası parametresinibulun ve parametrenin yanındaki Parolayı Değiştir'i tıklatın . |

| 5 |

Eski Parola alanına geçerli kullanıcı parolasını girin. Parolanız yoksa alanı boş bırakın. Varsayılan değer boştur.

|

| 6 |

Yeni Parola alanına yeni bir parola girin. Geçerli parola kuralları:

Yeni parola gereksinimleri karşılamıyorsa, ayar reddedilir. |

| 7 |

Gönder'i tıklayın. Web sayfasında Kullanıcı parolasını belirledikten sonra bu parametre, telefon yapılandırma XML dosyasında (cfg.xml) aşağıdakileri görüntüler:

|

802.1X Kimlik Doğrulama

Cisco IP Telefonları, 802.1X Kimlik Doğrulamasını destekler.

Cisco IP Telefonları ve Cisco Catalyst anahtarları, birbirlerini tanımlamak ve VLAN tahsisi ve hat içi güç gereksinimleri gibi parametreleri belirlemek için geleneksel olarak Cisco Keşif Protokolü'nü (CDP) kullanır. CDP, yerel olarak bağlanan iş istasyonları tanımlamaz. Cisco IP Telefonları, bir EAPOL düz geçiş mekanizması sağlar. Bu mekanizma, Cisco IP Telefonuna bağlanmış bir iş istasyonunun EAPOL mesajlarını, LAN anahtarındaki 802.1X kimlik doğrulayıcısına geçirmesine olanak verir. Düz geçiş mekanizması, IP Telefonunun ağa erişmeden önce bir veri uç noktasının kimliğini doğrulamak için LAN anahtarı işlevini görmediğini garantiye alır.

Cisco IP Telefonları, ayrıca bir proxy EAPOL Oturum Kapatma mekanizması sağlar. Yerel olarak bağlı bilgisayarın IP Telefonu ile bağlantısının kesilmesi durumunda, LAN anahtarı, kendisi ile IP Telefonu arasındaki bağlantı sürdürüldüğü için fiziksel bağlantının başarısız olduğunu görmez. Ağ bütünlüğünün tehlikeye atılmasını önlemek için IP Telefonu aşağı akış bilgisayarı adına anahtara bir EAPOL-Oturum Kapatma mesajı göndererek LAN anahtarının aşağı akış bilgisayarına ilişkin kimlik doğrulama girişini temizlemesini tetikler.

802.1X kimlik doğrulaması desteği, çeşitli bileşenler gerektirir:

-

Cisco IP Telefonu: Telefon, ağa erişme talebini başlatır. Cisco IP Telefonları, bir 802.1 talepçisi içerir. Bu talepçi, ağ yöneticilerinin IP Telefonların LAN anahtar bağlantı noktaları ile arasındaki bağlantıyı kontrol etmelerine olanak verir. Telefon 802.1X talepçisinin geçerli sürümü, ağ kimlik doğrulaması için EAP-FAST ve EAP-TLS seçeneklerini kullanır.

-

Kimlik doğrulama sunucusu: Kimlik doğrulama sunucusu ve anahtarın her ikisi de telefonun kimliğini doğrulayan paylaşılan bir sırla yapılandırılmalıdır.

-

Anahtar: 802.1X'i desteklemesi gereken bir LAN anahtarı, kimlik doğrulayıcı görevi görür ve telefon ile kimlik doğrulama sunucusu arasında mesaj iletimi yapar. Alışveriş tamamlandıktan sonra, anahtar telefonun ağa erişimini sağlar veya reddeder.

802.1X'i yapılandırmak için aşağıdaki eylemleri gerçekleştirmeniz gerekir.

-

Telefonda 802.1X Kimlik Doğrulamasını etkinleştirmeden önce diğer bileşenleri yapılandırın.

-

Bilgisayar Bağlantı Noktasını Yapılandırın: 802.1X standardı, VLAN'ları hesaba katmaz ve bu nedenle yalnızca tek bir cihazın belirli bir anahtar bağlantı noktasında kimliğinin doğrulanmasını önerir. Fakat, bazı anahtarlar çok etki alanlı kimlik doğrulamasını destekler. Anahtar yapılandırması, bir bilgisayarı telefonun bilgisayar bağlantı noktasına bağlayıp bağlayamayacağınızı belirler.

-

Etkin: Çok etki alanlı kimlik doğrulamasını destekleyen bir anahtar kullanıyorsanız, bilgisayar bağlantı noktasını etkinleştirebilir ve buraya bir bilgisayar bağlayabilirsiniz. Bu durumda, Cisco IP Telefonları anahtar ve bağlı bilgisayar arasındaki kimlik doğrulama alışverişlerini izlemek için proxy EAPOL- Oturum Kapatma özelliğini destekler.

Cisco Catalyst anahtarlarda IEEE 802.1X desteği ile ilgili daha fazla bilgi için, aşağıdaki adresten Cisco Catalyst anahtar yapılandırmasına bakın:

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

-

Devre Dışı: Anahtar aynı bağlantı noktasında birden çok 802.1X uyumlu cihazı desteklemiyorsa, 802.1X kimlik doğrulaması etkinleştirildiğinde Bilgisayar Bağlantı Noktasını devre dışı bırakmanız gerekir. Bu bağlantı noktasını devre dışı bırakmaz ve ardından buraya bir bilgisayar bağlamaya çalışırsanız, anahtar hem telefonun hem de bilgisayarın ağa erişimini reddeder.

-

- Ses VLAN'ını yapılandırın: 802.1X standardı VLAN'ları hesaba katmadığı için bu ayarı anahtar desteğini temel alarak yapılandırmanız gerekir.

- Etkin: Çok etki alanlı kimlik doğrulamasını destekleyen bir anahtar kullanıyorsanız ses VLAN'ını kullanmaya devam edebilirsiniz.

- Devre Dışı: Anahtar çok etki alanlı kimlik doğrulamasını desteklemiyorsa Ses VLAN'ını devre dışı bırakın ve bağlantı noktasını yerel VLAN'a atayın.

- (Yalnızca Cisco Masa Telefonu 9800 Serisi için)

Cisco Masa Telefonu 9800 Serisi, PID'de diğer Cisco telefonlar için olandan farklı bir önek içerir. Telefonunuzun 802.1X kimlik doğrulamasını geçirmesini sağlamak için, Radius· Cisco Masa Telefonu 9800 Serisini eklemek için Kullanıcı Adı parametresi.

Örneğin, 9841 telefonunun PID'i, YAPıMıNDA YANIT-9841'dir; Radius· ayarlayabilirsiniz ISTE ile Başlanması gereken

Kullanıcı AdıveyaYANIT içerir. Aşağıdaki bölümlerin her ikisinde de ayarlayabilirsiniz: -

802.1X kimlik doğrulamasını etkinleştirme

802.1X kimlik doğrulaması etkinleştirildiğinde, telefon ağ erişimi istemek için 802.1X kimlik doğrulaması kullanır. 802.1X kimlik doğrulaması devre dışı bırakıldığında, telefon VLAN ve ağ erişimi elde etmek için Cisco Discovery Protocol (CDP) kullanır. Ayrıca işlem durumunu görüntüleyebilir ve telefon ekranı menüsünde değiştirebilirsiniz.

802.1X kimlik doğrulaması etkinleştirildiğinde, ilk kayıt ve sertifika yenileme için cihaz sertifikasını (MIC/SUDI veya özel) de seçebilirsiniz. Genellikle, MIC Cisco Video Telefonu 8875 içindir, SUDI Cisco Masa Telefonu 9800 Serisi içindir. CDC yalnızca 802.1x kimlik doğrulaması için kullanılabilir.

| 1 |

802.1X kimlik doğrulamasını etkinleştirmek için aşağıdaki eylemlerden birini gerçekleştirin:

|

| 2 |

Telefon web sayfasında 802.1X kimlik doğrulaması için bir sertifika (MIC veya özel) seçin.

Telefon ekranında bir sertifika türünü seçme hakkında bilgi için, bkz . Telefonunuzu bir Wi-Fi ağına bağlama.

|

802.1X kimlik doğrulaması için parametreler

|

Parametreler |

Seçenekler |

Varsayılan |

Açıklama |

|---|---|---|---|

|

Aygıt kimliği doğrulama |

Açık Kapalı |

Kapalı |

Telefonda 802.1X kimlik doğrulamasını etkinleştirme veya devre dışı bırakma. Parametre ayarı, telefonun Kutu Dışı (OOB) kaydından sonra tutulabilir. |

|

İşlem durumu | Devre dışı |

802.1X kimlik doğrulamasının durumunu görüntüler. Durum şöyle olabilir (bunlarla sınırlı değildir):

| |

|

Protokol | Yok |

802.1X kimlik doğrulaması için kullanılan EAP yöntemini görüntüler. Protokol EAP-FAST veya EAP-TLS olabilir. | |

|

Kullanıcı sertifika türü |

Fabrikada montaj Özel olarak yüklenmiş |

Fabrikada montaj |

İlk kayıt ve sertifika yenileme sırasında 802.1X kimlik doğrulaması için sertifikayı seçin.

Bu parametre, telefonda yalnızca Cihaz kimlik doğrulaması etkinleştirildiğinde görünür. |

Telefondaki güvenlik ayarları ile ilgili bilgileri görüntüleme

|

Parametreler |

Açıklama |

|---|---|

| 802.1X kimlik doğrulaması | IEEE 802.1X kimlik doğrulamasını etkinleştirir veya devre dışı bırakır. Ayrıntılar için bkz . 802.1X kimlik doğrulamasını etkinleştirme. |

| WPA ile geriye dönük uyumluluk |

En eski Wi-Fi Korumalı Erişim (WPA) sürümünün, kablosuz bir ağa veya erişim noktasına (AP) bağlanmak için telefonda uyumlu olup olmadığını belirler.

Bu özellik yalnızca 9861/9871/8875 telefonlarında kullanılabilir. |

Başlamadan önce

Telefon menüsündeki güvenlik ayarlarıyla ilgili bilgileri görüntüleyebilirsiniz. Bilgilerin kullanılabilirliği, kuruluşunuzdaki ağ ayarlarına bağlıdır.

| 1 |

Ayarlar'a basın |

| 2 |

. |

| 3 |

Güvenlik ayarlarında, güvenlik bilgilerini görüntüleyin. |

Proxy sunucu ayarlama

Güvenliği artırmak için telefonu bir proxy sunucu kullanacak şekilde yapılandırabilirsiniz. Genellikle, bir HTTP proxy sunucusu aşağıdaki hizmetleri sağlayabilir:

- Dahili ve harici ağlar arasındaki yönlendirme trafiği

- Trafiği filtreleme, izleme veya günlüğe kaydetme

- Performansı artırmak için yanıtları önbelleğe alma

Ayrıca, HTTP proxy sunucusu telefon ve Internet arasında bir güvenlik duvarı görevi görebilir. Başarılı bir yapılandırmadan sonra, telefon, telefonu siber saldırılardan koruma sağlayan proxy sunucu aracılığıyla İnternet'e bağlanır.

Yapılandırıldığında, HTTP proxy özelliği HTTP protokolünü kullanan tüm uygulamalar için geçerlidir. Örnek:

- GDS (Etkinleştirme Koduyla Kullanıma Alma)

- EDOS Cihaz Aktivasyonu

- Webex Bulutu'na Ekleme (EDOS veya GDS ile)

- Özel CA

- Hazırlama

- Üretici Yazılımı Yükseltmesi

- Telefon Durumu raporu

- PRT Yükleme

- XSI Hizmetleri

- Webex Hizmetleri

- Şu anda bu özellik yalnızca IPv4 destekler.

- HTTP proxy ayarları, telefonun Hat Kapalı (OOB) kaydından sonra tutulabilir.

| 1 |

Telefonun yönetim web sayfasına erişin. |

| 2 |

seçeneklerini belirleyin. |

| 3 |

HTTP Proxy Ayarları bölümünde, açılan liste Proxy Modu'ndan bir proxy modu seçin ve ilgili parametreleri yapılandırın. Her proxy modun parametreleri ve gerekli parametreleri hakkında daha fazla bilgi için bkz . HTTP proxy ayarları için Parametreler. |

| 4 |

Tüm Değişiklikleri Gönder seçeneğine tıklayın. |

HTTP proxy ayarları için parametreler

Aşağıdaki tablo, telefon web arabiriminde Ses > bölümünde yer alan HTTP proxy parametrelerinin işlevini ve kullanımını tanımlar. Ayrıca, bir parametreyi yapılandırmak amacıyla XML kodu bulunan telefon yapılandırma dosyasına (cfg.xml) eklenen dizenin sözdizimi de tanımlanmıştır.

| Parametre | Açıklama |

|---|---|

| Proxy Modu | Telefonun kullandığı HTTP proxy modunu belirtir veya HTTP proxy özelliğini devre dışı bırakır.

Aşağıdakilerden birini yapın:

İzin verilen değerler: Otomatik, Manuel ve Kapalı Varsayılan: Kapalı |

| Web Proxy Otomatik Keşfi | Telefonun, bir PAC dosyasını almak için Web Proxy Auto Discovery (WPAD) protokollerini kullanıp kullanmadığını belirler. WPAD protokolü, bir Proxy Otomatik Yapılandırma (PAC) dosyasını otomatik olarak bulmak için DHCP veya DNS ya da her iki ağ protokollerini kullanır. PAC dosyası, belirli bir URL için bir proxy sunucusu seçmek amacıyla kullanılır. Bu dosya yerel olarak veya ağ üzerinde barındırılabilir.

Aşağıdakilerden birini yapın:

İzin verilen değerler: Evet ve Hayır Varsayılan: Evet |

| PAC URL'si | PAC dosyasının URL'si. Örneğin, TFTP, HTTP ve HTTPS desteklenir. Proxy Modunu Otomatik olarak ve Web Proxy Otomatik Keşif'i Hayır olarak ayarlarsanız , bu parametreyi yapılandırmanız gerekir. Aşağıdakilerden birini yapın:

Varsayılan: Boş |

| Proxy Ana Bilgisayarı | Telefonun erişebileceği proxy ana bilgisayar sunucusunun IP adresi veya ana bilgisayar adı. Örnek:

Şema ( Proxy Modu'nu Manuel seçeneğine ayarlarsanız bu parametreyi yapılandırmanız gerekir. Aşağıdakilerden birini yapın:

Varsayılan: Boş |

| Proxy Bağlantı Noktası | Proxy ana bilgisayar sunucusunun bağlantı noktası numarası. Proxy Modu'nu Manuel seçeneğine ayarlarsanız bu parametreyi yapılandırmanız gerekir. Aşağıdakilerden birini yapın:

Varsayılan: 3128 |

| Proxy Kimlik Doğrulaması | Kullanıcının proxy sunucusunun gerektirdiği kimlik doğrulama kimlik bilgilerini (kullanıcı adı ve parola) sağlaması gerekip gerekmediğini belirler. Bu parametre, proxy sunucusunun asıl davranışına göre yapılandırılır. Parametreyi Evet olarak ayarlarsanız Kullanıcı Adı ve Parola'yı yapılandırmanız gerekir. Parametreler hakkında daha fazla bilgi için bu tablodaki "Kullanıcı Adı" ve "Parola" parametresine bakın. Parametre yapılandırması, Proxy Modu Manuel seçeneğine ayarlandığında geçerli olur. Aşağıdakilerden birini yapın:

İzin verilen değerler: Evet ve Hayır Varsayılan: Hayır |

| Kullanıcı Adı | Proxy sunucuda kullanıcı kimlik bilgisi olarak kullanıcı adı. Proxy Modu Manuel ve Proxy Kimlik Doğrulaması Evet olarak ayarlanmışsa , parametreyi yapılandırmanız gerekir. Aşağıdakilerden birini yapın:

Varsayılan: Boş |

| Parola | Proxy kimlik doğrulama amacı için belirtilen kullanıcı adına ait parola. Proxy Modu Manuel ve Proxy Kimlik Doğrulaması Evet olarak ayarlanmışsa , parametreyi yapılandırmanız gerekir. Aşağıdakilerden birini yapın:

Varsayılan: Boş |

| Proxy Modu | Gerekli parametreler | Açıklama |

|---|---|---|

| Kapalı | Yok | HTTP proxy telefonda devre dışıdır. |

| Manuel | Proxy Ana Bilgisayarı Proxy Bağlantı Noktası Proxy Kimlik Doğrulaması: Evet Kullanıcı Adı Parola | Manuel olarak bir proxy sunucu (ana bilgisayar adı veya IP adresi) ve bir proxy bağlantı noktası belirtin. Proxy sunucu kimlik doğrulaması gerektiriyorsa, kullanıcı adını ve parolayı daha fazla girmeniz gerekir. |

| Proxy Ana Bilgisayarı Proxy Bağlantı Noktası Proxy Kimlik Doğrulaması: Hayır | Manuel olarak bir proxy sunucu belirtin. Proxy sunucu kimlik doğrulama kimlik bilgileri gerektirmez. | |

| Auto | Web Proxy Otomatik Keşif: Hayır PAC URL'si | PAC dosyasını almak için geçerli bir PAC URL'si girin. |

| Web Proxy Otomatik Keşif: Evet |

PAC dosyasını otomatik olarak almak için WPAD protokollerini kullanır. |

Ortam düzlemi güvenlik alışverişi için istemci tarafından başlatılan modu etkinleştirme

Ortam oturumlarını korumak için telefonu, sunucuyla ortam düzlemi güvenlik anlaşmalarını başlatacak şekilde yapılandırabilirsiniz. Güvenlik mekanizması, RFC 3329'da belirtilen standartları ve ortam için güvenlik mekanizması adlarının dahili hat taslağını izler (Bkz. https://tools.ietf.org/html/draft-dawes-sipcore-mediasec-parameter-08#ref-2). Telefon ile sunucu arasındaki anlaşmaların aktarımında UDP, TCP ve TLS üzerinden SIP protokolü kullanılabilir. Ortam düzlemi güvenlik anlaşmasını, yalnızca sinyal aktarım protokolü TLS olduğunda uygulanacak şekilde sınırlayabilirsiniz.

| Parametre | Açıklama |

|---|---|

|

MediaSec İsteği |

Telefonun, sunucuyla ortam düzlemi güvenlik anlaşmalarını başlatıp başlatmadığını belirtir. Aşağıdakilerden birini yapın:

İzin verilen değerler: Evet|Hayır

Varsayılan: Hayır |

|

Yalnızca TLS Üzerinden MediaSec |

Ortam düzlemi güvenlik anlaşmasının uygulanacağı sinyal aktarım protokolünü belirtir. Bu alanı Evet olarak ayarlamadan önce, sinyal aktarım protokolünün TLS olduğundan emin olun. Aşağıdakilerden birini yapın:

İzin verilen değerler: Evet|Hayır

Varsayılan: Hayır |

| 1 |

Telefonun yönetim web sayfasına erişin. |

| 2 |

seçeneklerini belirleyin. |

| 3 |

SIP Ayarları bölümünde, yukarıdaki tabloda tanımlanan MediaSec İsteği ve Yalnızca TLS Üzerinde MediaSec alanlarını ayarlayın . |

| 4 |

Tüm Değişiklikleri Gönder seçeneğine tıklayın. |

WLAN güvenliği

Kapsam dahilindeki tüm WLAN cihazları diğer WLAN trafiğinin hepsini alabildiği için, sesli iletişimlerin güvenliği sağlamak WLAN'lar için önemlidir. Davetsiz misafirlerin ses trafiğini değiştirmemelerini veya araya girmemelerini sağlamak için, Cisco SAFE Güvenlik mimarisi telefonu destekler. Ağlarda güvenlikle ilgili daha fazla bilgi için, bkz. http://www.cisco.com/en/US/netsol/ns744/networking_solutions_program_home.html.

Cisco Kablosuz IP telefon çözümü, telefonun desteklediği aşağıdaki kimlik doğrulama yöntemlerini kullanarak yetkisiz oturum açmaları ve tehlikeye atılan iletişimleri engelleyen kablosuz ağ güvenliği sağlar:

-

Açık Kimlik Doğrulama: Herhangi bir kablosuz cihaz, açık bir sistemde kimlik doğrulama isteyebilir. İsteği alan AP, istemde bulunan herkese veya istemde bulunan ve bir kullanıcı listesinde yer alan kişilere kimlik doğrulama verebilir. Kablosuz cihaz ve Erişim Noktası (AP) arasındaki iletişim şifrelenmeyebilir.

-

Güvenli Tünel Açma (EAP-FAST) Kimlik Doğrulaması ile Genişletilebilir Kimlik Doğrulama Protokolü-Esnek Kimlik Doğrulama: Bu istemci-sunucu güvenlik mimarisi, Kimlik Hizmetleri Motoru (ISE) gibi, AP ile RADIUS sunucusu arasındaki bir Aktarım Düzeyi Güvenliği (TLS) tüneli içindeki EAP işlemlerini şifreler.

TLS tüneli, istemci (telefon) ve RADIUS sunucusu arasındaki kimlik doğrulama işlemi için Korumalı Erişim Kimlik Bilgileri (PAC'ler) kullanır. Sunucu istemciye (telefon) bir Yetki Kimliği gönderir de istemci de uygun PAC'i seçer. İstemci (telefon) RADIUS sunucusuna Genel Olmayan bir PAC döndürür. Sunucu, birincil anahtar ile PAC şifrelemesini çözer. İki uç noktasının da artık PAC anahtarı bulunur ve bir TLS tüneli oluşturulur. EAP-FAST, otomatik PAC sağlamasını destekler ancak bunu RADIUS sunucusunda etkinleştirmeniz gerekir.

ISE'de, varsayılan olarak, PAC'in süresi bir hafta içinde sona erer. Telefonda süresi dolmuş bir PAC varsa, telefon yeni bir PAC alırken RADIUS sunucusu ile kimlik doğrulama daha uzun sürer. PAC sağlamasında gecikmeleri önlemek için, ISE veya RADIUS sunucusunda PAC'ın sona erme süresini 90 gün veya daha fazla olarak ayarlayın.

-

Genişletilebilir Kimlik Doğrulama Protokolü Taşıma Katmanı Güvenliği (EAP-TLS) Kimlik Doğrulama: EAP-TLS, kimlik doğrulama ve ağ erişimi için istemci sertifikası gerektirir. Kablosuz EAP-TLS için istemci sertifikası MIC, LSC, veya kullanıcı tarafından yüklenen sertifika olabilir.

-

Korumalı Genişletilebilir Kimlik Doğrulama Protokolü (PEAP): İstemci (telefon) ve bir RADIUS sunucusu arasında, Cisco'ya özel, parola tabanlı karşılıklı kimlik doğrulama düzeni. Telefon, kablosuz ağ ile kimlik doğrulama için PEAP kullanabilir. Hem PEAP-MSCHAPV2 hem de PEAP-GTC kimlik doğrulama yöntemleri desteklenir.

-

Önceden Paylaşılan Anahtar (PSK): Telefon ASCII biçimini destekler. Önceden paylaşılan WPA/WPA2/SAE tuşu ayarlarken bu biçimi kullanmalısınız:

ASCII: 8 ila 63 karakter uzunluğunda bir ASCII karakter dizisi (0-9, küçük ve büyük A-Z harfleri ve özel karakterler)

Örnek: GREG123567@9ZX&W

Aşağıdaki kimlik doğrulama düzenleri, kimlik doğrulama anahtarlarını yönetmek için RADIUS sunucusunu kullanır:

-

WPA/WPA2/WPA3: Kimlik doğrulama için benzersiz anahtarlar oluşturmak için RADIUS sunucu bilgilerini kullanır. Bu anahtarlar merkezi RADIUS sunucusunda oluşturulduğu için, WPA2/WPA3 AP ve telefonda depolanan WPA önceden paylaşılan anahtarlardan daha fazla güvenlik sağlar.

-

Hızlı Güvenli Dolaşım: Anahtarları yönetmek ve kimliklerini doğrulamak için RADIUS sunucusu ve bir kablosuz etki alanı sunucusu (WDS) bilgilerini kullanır. WDS, hızlı ve güvenli yeniden kimlik doğrulaması için FT-etkin istemci aygıtları için güvenlik kimlik bilgileri önbelleği oluşturur. Cisco Masa Telefonu 9861 ve 9871 ve Cisco Video Telefonu 8875, 802.11r'i (FT) destekler. Hızlı güvenli dolaşıma izin vermek için hem havada hem de DS üzerinden desteklenir. Ancak 802.11r (FT) kablosuz yönteminin kullanılmasını tavsiye ederiz.

WPA/WPA2/WPA3 ile, şifreleme anahtarları telefonda girilir değil, ancak AP ile telefon arasında otomatik olarak türetilir. Ancak kimlik doğrulama için kullanılan EAP kullanıcı adı ve parolası, her telefona girilmelidir.

Ses trafiğinin güvenli olmasını sağlamak için, telefon şifreleme için TKIP ve AES destekler. Bu mekanizmalar şifreleme için kullanıldığında, AP ile telefon arasında sinyalleme SIP paketleri ve sesli Gerçek Zamanlı Aktarım Protokolü (RTP) paketleri şifrelenir.

- TKIP

-

WPA, WEP üzerinde birkaç geliştirmesi olan TKIP şifrelemesi kullanır. TKIP, paket başına anahtar şifreleme ve şifrelemeyi güçlendiren daha uzun başlatma vektörleri (IV'ler) sağlar. Buna ek olarak, mesaj bütünlük kontrolü (MIC) şifreli paketlerin değiştirilmediğinden emin olur. TKIP, davetsiz misafirlerin WEP anahtarının şifresini çözmesine yardım olan WEP öngörülebilirliğini azaltır.

- AES

-

WPA2/WPA3 kimlik doğrulaması için kullanılan bir şifreleme yöntemi. Şifreleme için mevcut bu ulusal standart, şifreleme ve şifre çözme için aynı anahtara sahip olan simetrik bir algoritma kullanır. AES, 128, 192 ve 256 bitlik anahtar boyutlarını destekleyen ve minimum boyutu 128 bit olan Şifre Bloğu Zincirleme (CBC) şifrelemesi kullanır. Telefon 256 bit anahtar boyutunu destekler.

Cisco Masa Telefonu 9861 ve 9871 ve Cisco Video Telefonu 8875, CMIC ile Cisco Anahtar Bütünlüğünü Protokolü (CKIP) desteklemez.

Kimlik doğrulama ve şifreleme düzenleri, kablosuz LAN içerisinde ayarlanır. VLAN'lar ağda ve AP'lerde yapılandırılır ve kimlik doğrulama ile şifrelemenin farklı kombinasyonlarını belirtir. Bir SSID bir VLAN ile ve özel kimlik doğrulama ile şifreleme düzeniyle ilişkilendirilir. Kablosuz istemci cihazlarının kimliğinin başarıyla doğrulanabilmesi için, AP'lerde ve telefonda kimlik doğrulama ve şifreleme düzenleriyle aynı SSID'leri yapılandırmanız gerekir.

Bazı kimlik doğrulama düzenleri, özel türlerde şifrelemeler gerektirir.

- WPA önceden paylaşılan anahtar, WPA2 önceden paylaşılan anahtar veya SAE kullandığınızda, önceden paylaşılan anahtar statik olarak telefonda ayarlanmalıdır. Bu anahtarlar, AP üzerindeki anahtarlarla eşleşmelidir.

-

Telefon, FAST veya PEAP için otomatik EAP uzlaşını destekler, ancak TLS için değil. EAP-TLS modu için bunu belirtmeniz gerekir.

Aşağıdaki tabloda yer alan kimlik doğrulama ve şifreleme düzenleri, AP yapılandırmasına karşılık gelen telefona ilişkin ağ yapılandırma seçeneklerini göstermektedir.

| FSR Türü | Kimlik doğrulama | Anahtar Yönetimi | Şifreleme | Korumalı Yönetim Çerçevesi (PMF) |

|---|---|---|---|---|

| 802.11r (FT) | PSK |

WPA-PSK WPA-PSK-SHA256 FT-PSK | AES | Hayır |

| 802.11r (FT) | WPA3 |

SAE FT-SAE | AES | Evet |

| 802.11r (FT) | EAP-TLS |

EAP-WPA FT-EAP | AES | Hayır |

| 802.11r (FT) | EAP-TLS (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Evet |

| 802.11r (FT) | EAP-FAST |

EAP-WPA FT-EAP | AES | Hayır |

| 802.11r (FT) | EAP-FAST (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Evet |

| 802.11r (FT) | EAP-PEAP |

EAP-WPA FT-EAP | AES | Hayır |

| 802.11r (FT) | EAP-PEAP (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | Evet |

Wi-Fi profili ayarlama

Wi-Fi profilini telefon web sayfasından ya da uzaktan cihaz profil yeniden eşitlemeden yapılandırabilir ve ardından profili mevcut Wi-Fi ağlarıyla ilişkilendirebilirsiniz. Bu Wi-Fi profilini kullanarak bir Wi-Fi'a bağlanabilirsiniz. Şu anda yalnızca bir Wi-Fi profili yapılandırılabilir.

Profil, telefonların Wi-Fi ile telefon sunucusuna bağlanması için gereken parametreleri içerir. Bir Wi-Fi profili oluşturduğunuzda ve kullandığınızda, sizin veya kullanıcılarınızın tek tek telefonlar için kablosuz ağı yapılandırmanız gerekmez.

Wi-Fi profili, kullanıcının telefondaki Wi-Fi yapılandırmasında değişiklik yapmasını engellemenize veya bu değişiklikleri sınırlamanıza olanak verir.

Bir Wi-Fi profili kullanırken tuşları ve parolaları korumak için şifreleme protokolleri olan güvenli bir profil kullanmanızı öneririz.

Telefonları güvenlik modunda EAP-FAST kimlik doğrulama yöntemini kullanacak şekilde ayarladığınızda, kullanıcılarınızın bir erişim noktasına bağlanmak için ayrı kimlik bilgilerine ihtiyacı vardır.

| 1 |

Telefon web sayfasına erişin. |

| 2 |

seçeneklerini belirleyin. |

| 3 |

Wi-Fi Profili (n) bölümünde, parametreleri aşağıdaki tabloda açıklandığı gibi ayarlayınWi-Fi profili için Parametreler. Wi-Fi profili yapılandırması, kullanıcı oturum açması için de kullanılabilir.

|

| 4 |

Tüm Değişiklikleri Gönder seçeneğine tıklayın. |

Wi-Fi profili için parametreler

Aşağıdaki tabloda, telefonun web sayfasında Sistem sekmesinin altında yer alan Wi-Fi Profili(n) bölümündeki her bir parametrenin işlevi ve kullanımı tanımlanmaktadır. Ayrıca, bir parametreyi yapılandırmak için telefon yapılandırma dosyasına (cfg.xml) eklenen dizenin sözdizimini de tanımlar.

| Parametre | Açıklama |

|---|---|

| Ağ Adı | Telefonda görüntülenecek olan SSID için bir ad girmenize olanak sağlar. Birden fazla profil farklı güvenlik moduyla birlikte aynı ağ adına sahip olabilir. Aşağıdakilerden birini yapın:

Varsayılan: Boş |

| Güvenlik Modu | Wi-Fi ağına güvenli erişim sağlamak için kullanılan kimlik doğrulama yöntemini seçmenize izin verir. Seçtiğiniz yönteme bağlı olarak, bu Wi-Fi ağa katılmak için gereken kimlik bilgilerini sağlayabilmeniz için bir parola alanı görüntülenir. Aşağıdakilerden birini yapın:

Varsayılan: Otomatik |

| Wi-Fi Kullanıcı Kimliği | Ağ profili için bir kullanıcı kimliği girmenize izin verir. Bu alan, güvenlik modunu Otomatik, EAP-FAST veya EAP-PEAP olarak ayarladığınızda kullanılabilir. Bu alan zorunlu bir alandır ve en çok 32 alfasayısal karaktere izin verir. Aşağıdakilerden birini yapın:

Varsayılan: Boş |

| Wi-Fi Parolası | Belirtilen Wi-Fi Kullanıcı Kimliği için parola girmenize olanak sağlar. Aşağıdakilerden birini yapın:

Varsayılan: Boş |

| Frekans Bandı | WLAN tarafından kullanılan kablosuz sinyal frekans bandını seçmenize olanak verir. Aşağıdakilerden birini yapın:

Varsayılan: Otomatik |

| Sertifika Seçimi | Kablosuz ağda sertifika ilk kaydı ve sertifika yenilemesi için bir sertifika türü seçmenize olanak sağlar. Bu işlem yalnızca 802.1X kimlik doğrulaması için kullanılabilir. Aşağıdakilerden birini yapın:

Varsayılan: Fabrikada montaj |

Telefondaki cihaz güvenlik durumunu kontrol etme

Telefonunuz cihaz güvenlik durumunu otomatik olarak kontrol etti. Telefonda olası güvenlik tehditleri algılarsa, Sorunlar ve tanı menüsü sorunların ayrıntılarını gösterebilir. Bildirilen sorunlara bağlı olarak, yöneticiniz telefonunuzun güvenliğini sağlamak ve sağlamlaştırmak için işlemleri alabilir.

Cihaz güvenlik durumu, telefon çağrı denetim sistemine (Webex Calling veya BroadWorks) kaydolmadan önce kullanılabilir.

Telefondaki güvenlik sorunlarının ayrıntılarını görüntülemek için aşağıdakileri yapın:

| 1 |

Ayarlar'a basın |

| 2 |

Sorunlar ve tanı . Aygıt güvenlik raporu şu sorunları içermektedir:

|

| 3 |

Güvenlik sorunlarının çözülmesi için destek için yöneticinize başvurun. |

.

.