- Domov

- /

- Članek

Cisco IP Phone varnost na 9800/8875 (Multiplatform)

V tem članku

V tem člankuTa članek s pomočjo je za Cisco Desk Phone 9800 Series in Cisco Video Phone 8875, registriran v Cisco BroadWorks ali Webex Calling.

Potrdilo naprave po meri (CDC) v 802.1X

Ročna namestitev potrdila naprave po meri

Potrdilo CDC (Custom Device Certificate) lahko v telefon namestite ročno, tako da ga naložite s spletne strani skrbništva telefona.

Preden začnete

Preden lahko namestite certifikat naprave po meri za telefon, morate imeti:

- Datoteka s potrdilom (.p12 ali .pfx), shranjena v računalniku. Datoteka vsebuje potrdilo in zasebni ključ.

- Geslo za izvleček potrdila. Geslo se uporablja za dešifriranje datoteke s potrdilom.

| 1 |

Odprite spletno stran za skrbništvo telefona. |

| 2 |

Izberite Potrdilo. |

| 3 |

V razdelku Dodaj potrdilo kliknite Prebrskaj .... |

| 4 |

Poiščite potrdilo v računalniku. |

| 5 |

V polje Izpisi geslo vnesite izvleček gesla potrdila. |

| 6 |

Kliknite Naloži. Če sta datoteka s potrdilom in geslo pravilna, boste prejeli sporočilo "

Potrdilo dodano.". V nasprotnem primeru prenos ne uspe in prikaže se sporočilo o napaki, da potrdila ni mogoče naložiti. |

| 7 |

Če želite preveriti podrobnosti nameščenega potrdila, kliknite Pogled v razdelku Obstoječa potrdila . |

| 8 |

Če želite odstraniti nameščeno potrdilo iz telefona, v razdelku Obstoječa potrdila kliknite Izbriši . Ko kliknete gumb, se postopek odstranitve začne takoj brez potrditve.

Če potrdilo uspešno odstranite, boste prejeli sporočilo » |

Samodejno namesti certifikat naprave po meri s strani SCEP

Parametre protokola SCEP (Simple Certificate Enrollment Protocol) lahko nastavite tako, da samodejno namestite potrdilo naprave po meri (CDC), če ne želite ročno naložiti datoteke s potrdilom ali če nimate datoteke s potrdilom.

Ko so parametri SCEP pravilno konfigurirani, telefon pošlje zahteve strežniku SCEP, certifikat CA pa naprava potrdi z definiranim prstnim odtisom.

Preden začnete

Preden lahko izvedete samodejno namestitev potrdila naprave po meri za telefon, morate imeti:

- Naslov strežnika SCEP

- SHA-1 ali SHA-256 prstni odtis korenskega certifikata CA za strežnik SCEP

| 1 |

Odprite spletno stran za skrbništvo telefona. |

| 2 |

Izberite Potrdilo. |

| 3 |

V razdelku Konfiguracija SCEP 1 nastavite parametre, kot je opisano v naslednji tabeli Parametri za konfiguracijo SCEP. |

| 4 |

Kliknite Submit All Changes. |

Parametri za konfiguracijo SCEP

Naslednja tabela opredeljuje funkcijo in uporabo konfiguracijskih parametrov SCEP v razdelku Konfiguracija SCEP 1 pod certifikatom Tab v spletnem vmesniku telefona. Določa tudi sintakso niza, ki je dodan v konfiguracijsko datoteko telefona (cfg.XML) za konfiguriranje parametra.

| Parameter | Opis |

|---|---|

| Strežnik |

Naslov strežnika SCEP. Ta parameter je obvezen. Izvedite eno od naslednjega:

Veljavne vrednosti: URL ali IP naslov. Shema HTTPS ni podprta. Privzeto: Prazno |

| Prstni odtis Root CA |

SHA256 ali SHA1 prstni odtis Root CA za validacijo med postopkom SCEP. Ta parameter je obvezen. Izvedite eno od naslednjega:

Privzeto: Prazno |

| Izpodbijanje gesla |

Izzivno geslo za avtorizacijo Certificate Authority (CA) na telefonu med vpisom certifikata prek SCEP. Ta parameter ni obvezen. Glede na dejansko okolje SCEP se obnašanje izzivnega gesla razlikuje.

Izvedite eno od naslednjega:

Privzeto: Prazno |

Konfiguracija parametrov SCEP z možnostjo DHCP 43

Poleg včlanitve certifikata SCEP z ročnimi konfiguracijami na spletni strani telefona lahko uporabite tudi možnost DHCP 43, da zapolnite parametre s strežnika DHCP. Možnost DHCP 43 je vnaprej konfigurirana s parametri SCEP, pozneje pa lahko telefon pridobi parametre s strežnika DHCP za izvedbo registracije certifikata SCEP.

- Konfiguracija parametrov SCEP prek možnosti DHCP 43 je na voljo samo za telefon, v katerem se izvede ponastavitev na tovarniške nastavitve.

- Telefoni ne smejo biti postavljeni v omrežje, ki podpira možnost 43 in omogočanje uporabe na daljavo (na primer možnosti 66,160,159,150 ali zagotavljanje storitev v oblaku). V nasprotnem primeru telefoni morda ne bodo dobili konfiguracij možnosti 43.

Če želite potrdilo SCEP včlaniti s konfiguriranjem parametrov SCEP v možnosti DHCP 43, naredite naslednje:

- Pripravite okolje SCEP.

Za informacije o nastavitvi okolja SCEP glejte dokumentacijo strežnika SCEP.

- Nastavite možnost DHCP 43 (opredeljena v 8.4 Informacije o posameznih dobaviteljih, RFC 2132).

Podmožnosti (10–15) so rezervirane za metodo:

Parameter na spletni strani telefona Podmožnost Vrsta Dolžina (bajt) Obvezno Način FIPS 10 Logična vrednost 1 Ne* Strežnik 11 niz 208 - dolžina (geslo izziva) da Prstni odtis Root CA 12 Binary 20 ali 32 da Izpodbijanje gesla 13 niz 208 - dolžina (strežnik) Ne* Omogočanje preverjanja pristnosti 802.1X 14 Logična vrednost 1 Ne Izbira certifikata 15 Nepodpisana 8-bitna različica 1 Ne Ko uporabljate možnost DHCP 43, upoštevajte naslednje značilnosti metode:

- Podmožnosti (10–15) so rezervirane za potrdilo naprave po meri (CDC).

- Največja dolžina možnosti DHCP 43 je 255 bajtov.

- Največja dolžina Server + Challenge Password je manjša od 208 bajtov.

- Vrednost načina FIPS je skladna s konfiguracijo zagotavljanja storitev na vozilu. V nasprotnem primeru telefon po vkrcanju ne more pridobiti predhodno nameščenega potrdila. Posebej

- Če bo telefon registriran v okolju, kjer je način FIPS onemogočen, vam parametra FIPS Mode ni treba konfigurirati v možnosti DHCP 43. Način FIPS je privzeto onemogočen.

- Če bo telefon registriran v okolju, kjer je omogočen način FIPS, morate omogočiti način FIPS v možnosti DHCP 43. Za podrobnosti glejte Omogočanje načina FIPS.

- Geslo v možnosti 43 je v jasnem besedilu.

Če je geslo za izziv prazno, telefon za začetni vpis in podaljšanje certifikata uporabi MIC/SUDI. Če je geslo za izziv konfigurirano, se uporabi samo za začetno včlanitev, nameščeno potrdilo pa bo uporabljeno za podaljšanje certifikata.

- Omogoči preverjanje pristnosti 802.1X in možnost Certificate Select se uporabljata samo za telefone v žičnem omrežju.

- DHCP možnost 60 (identifikator razreda dobavitelja) se uporablja za identifikacijo modela naprave.

V naslednji tabeli je primer možnosti DHCP 43 (podmožnosti 10–15):

Podmožnost decimalno/šestnajstiško Dolžina vrednosti (bajt), decimalna/šestnajstiška Vrednost Hex vrednost 10/0a 1/01 1 (0: Onemogočeno; 1: Omogočeno) 01 11/0b 18/12 http://10.79.57.91 687474703a2f2f31302e37392e35372e3931 12/0c 20/14 12040870625C5B755D73F5925285F8F5FF5D55AF 12040870625C5B755D73F5925285F8F5FF5D55AF 13/0d 16/10 D233CCF9B9952A15 44323333434346394239393532413135 14/0E 1/01 1 (0: Ne; 1: Da) 01 15/0F 1/01 1 (0: Proizvodno nameščeno; 1: Nameščeno po meri) 01 Povzetek vrednosti parametrov:

-

Način FIPS =

omogočeno -

Strežnik =

http://10.79.57.91 -

Prstni odtis Root CA =

12040870625C5B755D73F5925285F8F5FF5D55AF -

Izziv geslo = D233CCF9B9952A15

-

Omogoči preverjanje pristnosti 802.1X =

-

Potrdilo Izberite =

po meri nameščeno

Sintaksa končne šestnajstiške vrednosti je:

{<suboption><length><value>}...Glede na zgornje vrednosti parametrov je končna šestnajstiška vrednost naslednja:

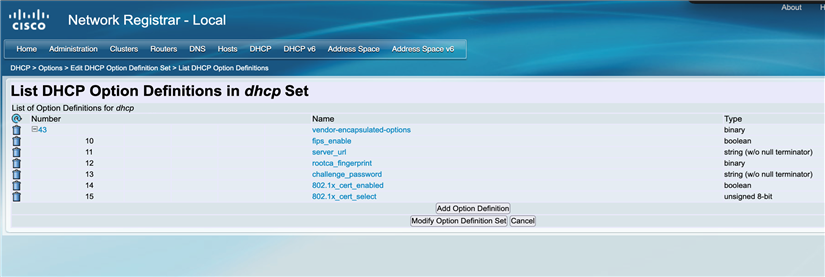

0a01010b12687474703a2f2f31302e37392e35372e39310c1412040870625C5B755D73F5925285F8F5FF5D55AF0d10443233334343463942393935324131350e01010f0101 - Konfigurirajte možnost DHCP 43 na strežniku DHCP.Ta korak je primer konfiguracij možnosti DHCP 43 v omrežnem registru Cisco.

- Dodajte nabor definicij možnosti DHCP.

Niz možnosti dobavitelja je ime modela IP-telefonov. Veljavna vrednost je: DP-9841, DP-9851, DP-9861, DP-9871 ali CP-8875.

- Naboru definicij možnosti DHCP dodajte možnost DHCP 43 in podmožnosti.

Primer:

- V pravilnik DHCP dodajte možnosti 43 in nastavite vrednost na naslednji način:

Primer:

(10 1)(11 http://10.79.57.91)(12 12040870625C5B755D73F5925285F8F5FF5D55AF)(13 D233CCF9B9952A15)(14 1)(15 1) - Preverite nastavitve. Wireshark lahko uporabite za zajemanje sledi omrežnega prometa med telefonom in storitvijo.

- Dodajte nabor definicij možnosti DHCP.

- Izvedite ponastavitev na tovarniške nastavitve telefona.

Ko je telefon ponastavljen, se parametri Server , Root CA Fingerprint in Challenge Password samodejno izpolnijo. Ti parametri se nahajajo v razdelku Konfiguracija SCEP 1 iz na spletni strani skrbništva telefona.

Če želite preveriti podrobnosti nameščenega potrdila, kliknite Pogled v razdelku Obstoječa potrdila .

Če želite preveriti stanje namestitve potrdila, izberite . Stanje prenosa 1 prikazuje najnovejši rezultat. Če med včlanitvijo certifikata pride do kakršne koli težave, lahko stanje prenosa pokaže razlog težave za odpravljanje težav.

Če preverjanje pristnosti z geslom izziva ne uspe, bodo uporabniki pozvani, da geslo vnesejo na zaslonu telefona. - (Izbirno): če želite odstraniti nameščeno potrdilo iz telefona, v razdelku Obstoječa potrdila kliknite Izbriši . Ko kliknete gumb, se postopek odstranitve začne takoj brez potrditve.

Podaljšanje certifikata s strani SCEP

Certifikat naprave je mogoče samodejno osvežiti s postopkom SCEP.

- Telefon preveri, ali bo potrdilo poteklo čez 15 dni vsake 4 ure. V tem primeru telefon samodejno zažene postopek podaljšanja potrdila.

- Če je geslo za izziv prazno, telefon uporablja MIC/SUDI za začetni vpis in podaljšanje certifikata. Če je izzivno geslo konfigurirano, se uporablja samo za začetno včlanitev, obstoječe/nameščeno potrdilo pa se uporabi za podaljšanje certifikata.

- Telefon ne odstrani starega certifikata naprave, dokler ne pridobi novega.

- Če podaljšanje certifikata ne uspe, ker certifikat naprave ali overitelj podatkov poteče, telefon samodejno sproži začetno včlanitev. Medtem, če preverjanje pristnosti z geslom izziva ne uspe, se na zaslonu telefona prikaže zaslon za vnos gesla in uporabniki so pozvani, da v telefon vnesejo geslo za izziv.

Nastavite najmanjšo različico TLS za odjemalca in strežnika

Privzeto je najmanjša različica TLS za odjemalca in strežnika 1.2. To pomeni, da odjemalec in strežnik sprejmeta vzpostavitev povezav z TLS 1.2 ali novejšim. Podprta največja različica TLS za odjemalca in strežnika je 1.3. Ko bo konfigurirana, bo minimalna različica TLS uporabljena za pogajanja med odjemalcem TLS in strežnikom TLS.

Nastavite lahko najmanjšo različico TLS za odjemalca in strežnika, na primer 1.1, 1.2 ali 1.3.

Preden začnete

| 1 |

Odprite spletno stran za skrbništvo telefona. |

| 2 |

Izberite . |

| 3 |

V razdelku Varnostne nastavitve konfigurirajte parameter TLS Client Min Version.

Ta parameter lahko konfigurirate tudi v konfiguracijski datoteki (cfg.XML): <TLS_Client_Min_Version UA="na">TLS 1.2</TLS_Client_Min_Version>

Dovoljene vrednosti: TLS 1.1, TLS1.2 in TLS 1.3. Privzeto: TLS 1.2 |

| 4 |

V razdelku Varnostne nastavitve konfigurirajte parameter TLS Server Min Version. Webex Calling ne podpira TLS 1.1.

Ta parameter lahko konfigurirate tudi v konfiguracijski datoteki (cfg.XML): <TLS_Server_Min_Version UA="na">TLS 1.2</TLS_Server_Min_Version>

Dovoljene vrednosti: TLS 1.1, TLS1.2 in TLS 1.3. Privzeto: TLS 1.2 |

| 5 |

Kliknite Submit All Changes. |

Omogočanje načina FIPS

Telefon lahko uskladite s FIPS (Federal Information Processing Standards).

FIPS je niz standardov, ki opisujejo obdelavo dokumentov, algoritme šifriranja in druge standarde informacijske tehnologije za uporabo v nevojaški vladi in s strani vladnih izvajalcev in prodajalcev, ki sodelujejo z agencijami. CiscoSSL FOM (FIPS Object Module) je skrbno definirana programska komponenta, zasnovana za združljivost s knjižnico CiscoSSL, zato lahko izdelke, ki uporabljajo knjižnico CiscoSSL in znak API, pretvorite v kriptografijo, potrjeno s FIPS 140-2, z minimalnim naporom.

| 1 |

Odprite spletno stran za skrbništvo telefona. |

| 2 |

Izberite . |

| 3 |

V razdelku Varnostne nastavitve v parametru načina FIPS izberite Da ali Ne . |

| 4 |

Kliknite Submit All Changes. Ko omogočite FIPS, naslednje funkcije na telefonu delujejo brezhibno:

|

Ročno odstranjevanje varnostnega potrdila

Varnostno potrdilo lahko ročno odstranite iz telefona, če protokol SCEP (Simple Certificate Enrollment Protocol) ni na voljo.

| 1 |

Na spletni strani skrbništva telefona izberite Potrdila. |

| 2 |

Poiščite potrdilo na strani Potrdila . |

| 3 |

Kliknite Izbriši. |

| 4 |

Po končanem postopku brisanja znova zaženite telefon. |

Nastavitev uporabniškega in skrbniškega gesla

Ko je telefon prvič registriran v sistem za nadzor klicev ali v telefonu izvedete ponastavitev na tovarniške nastavitve, morate nastaviti uporabniško in skrbniško geslo, da povečate varnost telefona. Ko nastavite gesla, lahko dostopate do spletnega vmesnika telefona.

Privzeto sta uporabniško in skrbniško geslo prazna. Zato lahko težavo »Brez gesla« najdete na zaslonu telefona .

| 1 |

Dostop do spletne strani skrbništva telefona |

| 2 |

Izberite . |

| 3 |

(Neobvezno) V razdelku Konfiguracija sistema nastavite parameter Prikaži opozorila gesla na Da in nato kliknite Pošlji vse spremembe. Parametre lahko omogočite tudi v konfiguracijski datoteki telefona (cfg.XML).

Privzeto: Da Možnosti: Da |Ne Če je parameter nastavljen na Ne, se opozorilo o geslu ne prikaže na zaslonu telefona. |

| 4 |

Poiščite parameter Uporabniško geslo ali Skrbniško geslo in poleg parametra kliknite Spremeni geslo . |

| 5 |

V polje Staro geslo vnesite trenutno uporabniško geslo . Če nimate gesla, pustite polje prazno. Privzeto je ta možnost prazna.

|

| 6 |

V polje Novo geslo vnesite novo geslo . Veljavna pravila za geslo:

Če novo geslo ne ustreza zahtevam, bo nastavitev zavrnjena. |

| 7 |

Kliknite Submit (Pošlji). Na spletni strani se prikaže sporočilo Ko nastavite uporabniško geslo, ta parameter v datoteki konfiguracije telefona XML (cfg.XML) prikaže naslednje:

|

Preverjanje pristnosti 802.1X

Cisco IP Phones podpira preverjanje pristnosti 802.1X.

Stikala Cisco IP Phones in Cisco Catalyst tradicionalno uporabljajo Cisco Discovery Protocol (CDP) za medsebojno identifikacijo in določanje parametrov, kot so dodelitev VLAN in zahteve za inline napajanje. CDP ne identificira lokalno priključenih delovnih postaj. Cisco IP Phones zagotoviti mehanizem prenosa EAPOL. Ta mehanizem omogoča, da delovna postaja, priključena na Cisco IP Phone, posreduje sporočila EAPOL avtentikatorju 802.1X na stikalu LAN. Mehanizem prehoda zagotavlja, da telefon IP ne deluje kot stikalo LAN za preverjanje pristnosti končne podatkovne točke pred dostopom do omrežja.

Cisco IP Phones zagotoviti tudi nadomestni mehanizem odjave EAPOL. Če lokalno priključeni računalnik prekine povezavo s telefonom IP, stikalo LAN ne vidi, da fizična povezava ne uspe, ker je povezava med stikalom LAN in telefonom IP ohranjena. Da bi se izognili ogrožanju celovitosti omrežja, telefon IP stikalu v imenu nadaljnjega računalnika pošlje sporočilo EAPOL-Logoff, ki sproži stikalo LAN, da počisti vnos preverjanja pristnosti za osebni računalnik na nižji stopnji.

Podpora za preverjanje pristnosti 802.1X zahteva več komponent:

-

Cisco IP Phone: Telefon sproži zahtevo za dostop do omrežja. Cisco IP Phones vsebujejo prosilno sredstvo 802.1X. Ta priložena naprava skrbnikom omrežja omogoča nadzor nad povezljivostjo telefonov IP s stikalnimi vrati LAN. Trenutna izdaja telefona 802.1X supplicant uporablja možnosti EAP-FAST in EAP-TLS za preverjanje pristnosti omrežja.

-

Strežnik za preverjanje pristnosti: strežnik za preverjanje pristnosti in stikalo morata biti konfigurirana s skupno skrivnostjo, ki preverja pristnost telefona.

-

Stikalo: Stikalo mora podpirati 802.1X, tako da lahko deluje kot avtentikator in prenaša sporočila med telefonom in strežnikom za preverjanje pristnosti. Ko je izmenjava končana, stikalo dodeli ali zavrne telefonski dostop do omrežja.

Če želite konfigurirati standard 802.1X, morate izvesti naslednja dejanja.

-

Konfigurirajte druge komponente, preden v telefonu omogočite preverjanje pristnosti 802.1X.

-

Konfiguriraj PC-vrata: Standard 802.1X ne upošteva VLAN-ov in zato priporoča, da se na določena stikalna vrata overi samo ena naprava. Vendar pa nekatera stikala podpirajo preverjanje pristnosti z več domenami. Konfiguracija stikala določa, ali lahko računalnik priključite na vrata PC na telefonu.

-

Omogočeno: če uporabljate stikalo, ki podpira večdomensko preverjanje pristnosti, lahko omogočite vrata PC in nanj priključite računalnik. V tem primeru Cisco IP Phones podpira proxy EAPOL-Logoff za spremljanje izmenjav preverjanja pristnosti med stikalom in priključenim računalnikom.

Za več informacij o podpori za IEEE 802.1X na stikalih Cisco Catalyst si oglejte vodnike za konfiguracijo stikala Cisco Catalyst na:

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

-

Onemogočeno: če stikalo na istih vratih ne podpira več naprav, združljivih z standardom 802.1X, onemogočite PC-vrata, ko je omogočeno preverjanje pristnosti 802.1X. Če teh vrat ne onemogočite in nato poskusite nanj priključiti računalnik, stikalo onemogoči dostop do omrežja do telefona in računalnika.

-

- Konfiguriraj glas VLAN: Ker standard 802.1X ne upošteva VLAN-ov, morate to nastavitev konfigurirati glede na podporo stikala.

- Omogočeno: če uporabljate stikalo, ki podpira večdomensko preverjanje pristnosti, lahko nadaljujete z uporabo glasu VLAN.

- Onemogočeno: Če stikalo ne podpira preverjanja pristnosti z več domenami, onemogočite Voice VLAN in razmislite o dodelitvi vrat izvornemu VLAN.

- (Samo za namizni telefon Cisco serije 9800)

Cisco Namizni telefon serije 9800 ima v PID-ju drugačno predpono kot za druge telefone Cisco. Če želite telefonu omogočiti preverjanje pristnosti 802.1X, nastavite Radij· Parameter uporabniškega imena , ki vključuje vaš Cisco namizni telefon serije 9800.

Na primer, PID telefona 9841 je DP-9841; lahko nastavite Radius· Uporabniško ime za

začetek z DPalivsebuje DP.Nastavite ga lahko v obeh spodnjih razdelkih: -

Omogočanje preverjanja pristnosti 802.1X

Ko je omogočeno preverjanje pristnosti 802.1X, telefon za dostop do omrežja zahteva preverjanje pristnosti 802.1X. Ko je preverjanje pristnosti 802.1X onemogočeno, telefon za pridobitev VLAN in dostopa do omrežja uporabi Cisco Discovery Protocol (CDP). Stanje transakcije in spremembo si lahko ogledate tudi v meniju telefonskega zaslona.

Če je preverjanje pristnosti 802.1X omogočeno, lahko izberete tudi potrdilo naprave (MIC/SUDI ali po meri) za začetno včlanitev in podaljšanje potrdila. Običajno je MIC za Cisco video telefon 8875, SUDI je za Cisco namizni telefon 9800 serije. CDC lahko za preverjanje pristnosti uporabite samo v 802.1x.

| 1 |

Če želite omogočiti preverjanje pristnosti 802.1X, izvedite enega od naslednjih dejanj:

|

| 2 |

Na spletni strani telefona izberite potrdilo (MIC ali po meri) za preverjanje pristnosti 802.1X.

Če želite več informacij o izbiri vrste potrdila na zaslonu telefona, glejte Povezovanje telefona z omrežjem Wi-Fi.

|

Parametri za preverjanje pristnosti 802.1X

|

Parametri |

Možnosti |

Privzeto |

Opis |

|---|---|---|---|

|

Preverjanje pristnosti naprave |

Ob Izklopljeno |

Izklopljeno |

Omogočite ali onemogočite preverjanje pristnosti 802.1X v telefonu. Nastavitev parametrov lahko ohranite po registraciji telefona Out-Of-Box (OOB). |

|

Stanje transakcije | Onemogočeno |

Prikaže stanje preverjanja pristnosti 802.1X. Država je lahko (ni omejena na):

| |

|

Protokol | Brez |

Prikaže metodo EAP, ki se uporablja za preverjanje pristnosti 802.1X. Protokol je lahko EAP-FAST ali EAP-TLS. | |

|

Vrsta uporabniškega certifikata |

Proizvodno vgrajena Namestitev po meri |

Proizvodno vgrajena |

Izberite potrdilo za preverjanje pristnosti 802.1X med začetno včlanitvijo in podaljšanjem certifikata.

Ta parameter se v telefonu prikaže samo, če je omogočeno preverjanje pristnosti naprave. |

Ogled informacij o varnostnih nastavitvah v telefonu

|

Parametri |

Opis |

|---|---|

| Preverjanje pristnosti 802.1X | Omogoči ali onemogoči preverjanje pristnosti IEEE 802.1X. Če želite podrobnosti, glejte Omogočanje preverjanja pristnosti 802.1X. |

| Vzvratna združljivost z WPA |

Določa, ali je najstarejša različica zaščitenega dostopa Wi-Fi (WPA) združljiva s telefonom za povezavo z brezžičnim omrežjem ali dostopno točko (AP).

Ta funkcija je na voljo samo v telefonih 9861/9871/8875. |

Preden začnete

Informacije o varnostnih nastavitvah si lahko ogledate v meniju telefona. Razpoložljivost informacij je odvisna od omrežnih nastavitev v vaši organizaciji.

| 1 |

Pritisnite Nastavitve. |

| 2 |

Pomaknite se do razdelka . |

| 3 |

V varnostnih nastavitvah si oglejte varnostne informacije. |

Nastavitev proxy strežnika

Telefon lahko konfigurirate tako, da za izboljšanje varnosti uporablja proxy strežnik. Po navadi lahko strežnik proxy HTTP zagotavlja te storitve:

- Usmerjanje prometa med notranjimi in zunanjimi omrežji

- Filtriranje, nadziranje ali beleženje prometa

- Predpomnjenje odzivov za izboljšanje učinkovitosti delovanja

Strežnik proxy HTTP lahko deluje tudi kot požarni zid med telefonom in internetom. Po uspešni konfiguraciji se telefon poveže z internetom prek proxy strežnika, ki ščiti telefon pred kibernetskim napadom.

Ko je funkcija strežnika proxy HTTP konfigurirana, velja za vse programe, ki uporabljajo protokol HTTP. Na primer:

- GDS (vkrcanje aktivacijske kode)

- Aktivacija naprave EDOS

- Uvajanje v Webex Cloud (prek EDOS ali GDS)

- CA po meri

- Nadziranje

- Nadgradnja vdelane programske opreme

- Poročilo o stanju telefona

- Prenos PRT

- XSI storitve

- Webex Storitve

- Trenutno funkcija podpira samo IPv4.

- Nastavitve strežnika proxy HTTP lahko shranite po registraciji telefona Out-Of-Box.

| 1 |

Odprite spletno stran za skrbništvo telefona. |

| 2 |

Izberite . |

| 3 |

V razdelku Nastavitve strežnika proxy HTTP na spustnem seznamu izberite način strežnika proxy Način in konfigurirajte povezane parametre. Če želite več informacij o parametrih in zahtevanih parametrih za posamezen način strežnika proxy, glejte Parametri za nastavitve strežnika proxy HTTP. |

| 4 |

Kliknite Submit All Changes. |

Parametri za nastavitve strežnika proxy HTTP

V spodnji tabeli sta opredeljeni funkcija in uporaba parametrov proxyja HTTP v razdelku Nastavitve strežnika proxy HTTP pod možnostjo Tab v spletnem vmesniku telefona. Določa tudi sintakso niza, ki je dodana v konfiguracijsko datoteko telefona (cfg.xml) s kodo XML za konfiguriranje parametra.

| Parameter | Opis |

|---|---|

| Način proxyja | Določa način strežnika proxy HTTP, ki ga uporablja telefon, ali onemogoči funkcijo strežnika proxy HTTP.

Izvedite eno od naslednjega:

Dovoljene vrednosti: Samodejno, Ročno in Izklopljeno Privzeto: izklopljeno |

| Samodejno odkrivanje spletnega proxyja | Določa, ali telefon za pridobivanje datoteke PAC uporablja protokol WPAD (Web Proxy Auto Discovery). Protokol WPAD samodejno poišče datoteko samodejne konfiguracije strežnika proxy (PAC) z oznako DHCP ali DNS ali obema omrežnima protokoloma. Datoteka PAC se uporablja za izbiro proxy strežnika za dani URL. To datoteko lahko gostite lokalno ali v omrežju.

Izvedite eno od naslednjega:

Dovoljene vrednosti: Da in Ne Privzeto: Da |

| URL za PAC | URL datoteke PAC. Na primer, Podprti so TFTP, HTTP in HTTPS. Če ste način strežnika proxy nastavili na Samodejno in samodejno odkrivanje spletnega proxyja na Ne , morate ta parameter konfigurirati. Izvedite eno od naslednjega:

Privzeto: Prazno |

| Gostitelj proxyja | IP naslov ali ime gostitelja gostiteljskega strežnika proxy, do katerega bo telefon dostopal. Na primer:

Shema ( Če način strežnika proxy nastavite na Ročni, morate ta parameter konfigurirati. Izvedite eno od naslednjega:

Privzeto: Prazno |

| Vrata strežnika proxy | Številka vrat gostiteljskega strežnika proxy. Če način strežnika proxy nastavite na Ročni, morate ta parameter konfigurirati. Izvedite eno od naslednjega:

Privzeta vrednost: 3128 |

| Preverjanje pristnosti strežnika proxy | Določa, ali mora uporabnik navesti poverilnice za preverjanje pristnosti (uporabniško ime in geslo), ki jih zahteva strežnik proxy. Ta parameter je konfiguriran glede na dejansko vedenje proxy strežnika. Če parameter nastavite na Da, morate konfigurirati Uporabniško ime in Geslo. Za podrobnosti o parametrih glejte parameter "Uporabniško ime" in "Geslo" v tej tabeli. Konfiguracija parametra začne veljati, ko je način strežnika proxy nastavljen na Ročno . Izvedite eno od naslednjega:

Dovoljene vrednosti: Da in Ne Privzeto: Ne |

| Uporabniško ime | Uporabniško ime za uporabnika poverilnic v strežniku proxy. Če je možnost Način strežnika proxy nastavljena na Manual (Ročno in Preverjanje pristnosti strežnika proxy) nastavljeno na Da, morate konfigurirati parameter. Izvedite eno od naslednjega:

Privzeto: Prazno |

| Geslo | Geslo določenega uporabniškega imena za namen preverjanja pristnosti pooblaščenca. Če je možnost Način strežnika proxy nastavljena na Manual (Ročno in Preverjanje pristnosti strežnika proxy) nastavljeno na Da, morate konfigurirati parameter. Izvedite eno od naslednjega:

Privzeto: Prazno |

| Način proxyja | Zahtevani parametri | Opis |

|---|---|---|

| Izklopljeno | N/V | Strežnik proxy HTTP je v telefonu onemogočen. |

| Ročno | Gostitelj proxyja Vrata strežnika proxy Preverjanje pristnosti strežnika proxy: Da Uporabniško ime Geslo | Ročno določite proxy strežnik (ime gostitelja ali IP naslov) in vrata proxy. Če proxy strežnik zahteva preverjanje pristnosti, morate dodatno vnesti uporabniško ime in geslo. |

| Gostitelj proxyja Vrata strežnika proxy Preverjanje pristnosti strežnika proxy: ne | Ročno določite proxy strežnik. Strežnik proxy ne zahteva poverilnic za preverjanje pristnosti. | |

| Samodejno | Samodejno odkrivanje spletnega proxyja: ne URL za PAC | Vnesite veljaven URL PAC, da pridobite datoteko PAC. |

| Samodejno odkrivanje spletnega proxyja: da |

Uporablja protokol WPAD za samodejno pridobivanje datoteke PAC. |

Omogočanje načina, ki ga je sprožil odjemalec, za pogajanja o varnosti medijskega letala

Če želite zaščititi predstavnostne seje, lahko telefon konfigurirate tako, da s strežnikom začne pogajanja o varnosti medijskega letala. Varnostni mehanizem sledi standardom, navedenim v RFC 3329 in njegovem razširitvenem osnutku imen varnostnih mehanizmov za medije (glej https://tools.ietf.org/html/draft-dawes-sipcore-mediasec-parameter-08#ref-2). Prenos pogajanj med telefonom in strežnikom lahko uporablja protokol SIP nad UDP, TCP, in TLS. Omejite lahko, da se pogajanja o varnosti medijskega letala uporabijo le, če je signalizacijski transportni protokol TLS.

| Parameter | Opis |

|---|---|

|

Zahteva MediaSec |

Določa, ali telefon s strežnikom začne pogajanja o varnosti medijskega letala. Izvedite eno od naslednjega:

Dovoljeni vrednosti: Da|Ne

Privzeto: Ne |

|

MediaSec samo nad TLS |

Določa signalizacijski transportni protokol, prek katerega se uporabljajo pogajanja o varnosti medijskega letala. Preden nastavite to polje na Da, se prepričajte, da je protokol prenosa signalizacije TLS. Izvedite eno od naslednjega:

Dovoljeni vrednosti: Da|Ne

Privzeto: Ne |

| 1 |

Odprite spletno stran za skrbništvo telefona. |

| 2 |

Izberite . |

| 3 |

V razdelku SIP Settings nastavite polji MediaSec Request in MediaSec Over TLS Only , kot je določeno v zgornji tabeli. |

| 4 |

Kliknite Submit All Changes. |

Varnost WLAN

Ker lahko vse naprave WLAN, ki so v dosegu, sprejemajo ves preostali promet WLAN, je zaščita glasovne komunikacije ključnega pomena v omrežjih WLAN. Da vsiljivci ne manipulirajo ali prestrezajo glasovnega prometa, arhitektura Cisco SAFE Security podpira telefon. Če želite več informacij o varnosti v omrežjih, glejte http://www.cisco.com/en/US/netsol/ns744/networking_solutions_program_home.html.

Rešitev brezžične telefonije Cisco Wireless IP zagotavlja varnost brezžičnega omrežja, ki preprečuje nepooblaščeno prijavo in ogroženo komunikacijo z naslednjimi načini preverjanja pristnosti, ki jih telefon podpira:

-

Odpri preverjanje pristnosti: Vsaka brezžična naprava lahko zahteva preverjanje pristnosti v odprtem sistemu. AP, ki prejme zahtevo, lahko odobri avtentikacijo kateremu koli vlagatelju zahteve ali samo vlagateljem, ki so na seznamu uporabnikov. Komunikacija med brezžično napravo in dostopno točko (AP) morda ni šifrirana.

-

Prilagodljivo preverjanje pristnosti razširljivega protokola preverjanja pristnosti prek varnega tuneliranja (EAP-FAST) Preverjanje pristnosti: Ta varnostna arhitektura odjemalec-strežnik šifrira transakcije EAP v tunelu Transport Level Security (TLS) med AP in strežnikom RADIUS, kot je Identity Services Engine (ISE).

Tunel TLS uporablja poverilnice za zaščiteni dostop (PAC) za preverjanje pristnosti med odjemalcem (telefonom) in strežnikom RADIUS. Strežnik pošlje ID organa (AID) odjemalcu (telefonu), ki v TURN izbere ustrezen PAC. Odjemalec (telefon) vrne PAC-Opaque strežniku RADIUS. Strežnik dešifrira PAC s primarnim ključem. Obe končni točki zdaj vsebujeta ključ PAC in ustvarjen je tunel TLS. EAP-FAST podpira samodejno omogočanje PAC, vendar ga morate omogočiti na strežniku RADIUS.

V ISE PAC privzeto poteče v enem tednu. Če ima telefon potekel PAC, preverjanje pristnosti s strežnikom RADIUS traja dlje, medtem ko telefon dobi nov PAC. Če se želite izogniti zamudam pri zagotavljanju PAC, nastavite obdobje poteka PAC na 90 dni ali več v strežniku ISE ali RADIUS.

-

Preverjanje pristnosti razširljivega protokola preverjanja pristnosti – varnost na prenosni plasti (EAP-TLS): EAP-TLS zahteva potrdilo odjemalca za preverjanje pristnosti in dostop do omrežja. Za brezžično EAP-TLS je potrdilo odjemalca lahko MIC, LSC, ali uporabniško nameščeno potrdilo.

-

Protected Extensible Authentication Protocol (PEAP): Cisco lastniška shema vzajemne avtentikacije na podlagi gesla med odjemalcem (telefonom) in strežnikom RADIUS. Telefon lahko uporablja PEAP za preverjanje pristnosti z brezžičnim omrežjem. Podprta sta načina preverjanja pristnosti PEAP-MSCHAPV2 in PEAP-GTC.

-

Ključ v skupni rabi (PSK): Telefon podpira format ASCII. To obliko zapisa morate uporabiti, ko nastavljate ključ v vnaprejšnji skupni rabi WPA/WPA2/SAE:

ASCII: niz znakov ASCII z dolžino od 8 do 63 znakov (0–9, male in velike črke A–Z ter posebni znaki)

Primer: GREG123567@9ZX&W

Naslednje sheme preverjanja pristnosti uporabljajo strežnik RADIUS za upravljanje ključev za preverjanje pristnosti:

-

WPA/WPA2/WPA3: Uporablja informacije o strežniku RADIUS za ustvarjanje edinstvenih ključev za preverjanje pristnosti. Ker so ti ključi ustvarjeni na centraliziranem strežniku RADIUS, WPA2/WPA3 zagotavlja večjo varnost kot WPA ključi v vnaprejšnji skupni rabi, ki so shranjeni v AP in telefonu.

-

Hitro varno gostovanje: uporablja informacije strežnika RADIUS in strežnika brezžične domene (WDS) za upravljanje in preverjanje pristnosti ključev. WDS ustvari predpomnilnik varnostnih poverilnic za odjemalske naprave, ki podpirajo FT, za hitro in varno ponovno preverjanje pristnosti. Cisco namizni telefon 9861 in 9871 ter Cisco Video telefon 8875 podpira 802.11r (FT). Tako po zraku kot nad vozilom DS je podprto, kar omogoča hitro in varno gostovanje. Vendar močno priporočamo uporabo metode 802.11r (FT) nad zrakom.

Pri WPA/WPA2/WPA3 šifrirni ključi niso vneseni v telefon, temveč se samodejno izpeljejo med AP in telefonom. Toda uporabniško ime in geslo EAP, ki se uporabljata za preverjanje pristnosti, je treba vnesti na vsakem telefonu.

Da bi zagotovili varnost glasovnega prometa, telefon podpira TKIP in AES za šifriranje. Ko se ti mehanizmi uporabljajo za šifriranje, so med AP in telefonom šifrirani tako signalni paketi SIP kot paketi glasovnega transportnega protokola v realnem času (RTP).

- TKIP

-

WPA uporablja šifriranje TKIP, ki ima več izboljšav v primerjavi z WEP. TKIP zagotavlja šifriranje ključev na paket in daljše vektorje inicializacije (IV), ki krepijo šifriranje. Poleg tega preverjanje celovitosti sporočila (MIC) zagotavlja, da šifrirani paketi niso spremenjeni. TKIP odstrani predvidljivost WEP, ki vsiljivcem pomaga dešifrirati ključ WEP.

- AES

-

Način šifriranja, ki se uporablja za preverjanje pristnosti WPA2/WPA3. Ta nacionalni standard za šifriranje uporablja simetrični algoritem, ki ima isti ključ za šifriranje in dešifriranje. AES uporablja šifriranje verige blokiranja šifer (CBC) velikosti 128 bitov, ki podpira najmanj 128 bitov, 192 bitov in 256 bitov. Telefon podpira velikost ključa 256 bitov.

Cisco namizni telefon 9861 in 9871 ter Cisco Video Phone 8875 ne podpirajo Cisco Key Integrity Protocol (CKIP) s CMIC.

Sheme za preverjanje pristnosti in šifriranje so vzpostavljene znotraj brezžičnega omrežja LAN. VLAN-i so konfigurirani v omrežju in na AP-jih ter določajo različne kombinacije preverjanja pristnosti in šifriranja. SSID se povezuje z VLAN in določeno shemo preverjanja pristnosti in šifriranja. Če želite, da brezžične odjemalske naprave uspešno preverijo pristnost, morate konfigurirati iste SSID-je z njihovimi shemami preverjanja pristnosti in šifriranja v AP-jih in telefonu.

Nekatere sheme preverjanja pristnosti zahtevajo posebne vrste šifriranja.

- Če uporabljate ključ v vnaprejšnji skupni rabi WPA, ključ v vnaprejšnji skupni rabi WPA2 ali SAE, mora biti ključ v vnaprejšnji skupni rabi statično nastavljen na telefonu. Ti ključi se morajo ujemati s tipkami na AP.

-

Telefon podpira samodejno pogajanje EAP za FAST ali PEAP, ne pa tudi za TLS. Za način EAP-TLS ga morate določiti.

Sheme preverjanja pristnosti in šifriranja v spodnji tabeli prikazujejo možnosti konfiguracije omrežja za telefon, ki ustrezajo konfiguraciji AP.

| Vrsta FSR | Preverjanje pristnosti | Upravljanje ključev | Šifriranje | Zaščiteni okvir upravljanja (PMF) |

|---|---|---|---|---|

| 802.11r (FT) | PSK |

WPA-PSK WPA-PSK-SHA256 FT-PSK | AES | Ne |

| 802.11r (FT) | WPA3 |

SAE FT-SAE | AES | da |

| 802.11r (FT) | EAP-TLS |

WPA-EAP FT-EAP | AES | Ne |

| 802.11r (FT) | EAP-TLS (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | da |

| 802.11r (FT) | EAP-FAST |

WPA-EAP FT-EAP | AES | Ne |

| 802.11r (FT) | EAP-FAST (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | da |

| 802.11r (FT) | EAP-PEAP |

WPA-EAP FT-EAP | AES | Ne |

| 802.11r (FT) | EAP-PEAP (WPA3) |

WPA-EAP-SHA256 FT-EAP | AES | da |

Nastavitev profila Wi-Fi

Profil Wi-Fi lahko konfigurirate na spletni strani telefona ali z vnovično sinhronizacijo profila oddaljene naprave, nato pa povežete profil z razpoložljivimi omrežji Wi-Fi. Ta profil Wi-Fi lahko uporabite za povezavo z omrežjem Wi-Fi. Trenutno je mogoče konfigurirati samo en profil Wi-Fi.

Profil vsebuje parametre, ki so potrebni, da se telefoni povežejo s telefonskim strežnikom prek omrežja Wi-Fi. Ko ustvarite in uporabljate profil Wi-Fi, vam ali vašim uporabnikom ni treba konfigurirati brezžičnega omrežja za posamezne telefone.

Profil Wi-Fi omogoča, da uporabniku preprečite ali omejite spreminjane konfiguracije Wi-Fi na telefonu.

Priporočamo, da pri uporabi profila Wi-Fi uporabljate varen profil s protokoli, ki omogočajo šifriranje, da zaščitite ključe in gesla.

Ko telefone nastavite tako, da v varnostnem načinu uporabljajo način preverjanja pristnosti EAP-FAST, uporabniki potrebujejo posamezne poverilnice za povezavo z dostopno točko.

| 1 |

Dostop do spletne strani telefona. |

| 2 |

Izberite . |

| 3 |

V razdelku Wi-Fi Profil (n) nastavite parametre, kot je opisano v naslednji tabeli Parametri za profil Wi-Fi. Konfiguracija profila Wi-Fi je na voljo tudi za prijavo uporabnika.

|

| 4 |

Kliknite Submit All Changes. |

Parametri za profil Wi-Fi

Spodnja tabela definira funkcijo in uporabo vsakega parametra v razdelku Profil Wi-Fi(n) na zavihku Sistem na spletni strani telefona. Določa tudi sintakso niza, ki je dodan v konfiguracijsko datoteko telefona (cfg.XML) za konfiguriranje parametra.

| Parameter | Opis |

|---|---|

| Ime omrežja | Omogoča, da vnesete ime za SSID, ki bo prikazano v telefonu. Več profilov lahko uporablja enako ime omrežja z različnim varnostnim načinom. Izvedite eno od naslednjega:

Privzeto: Prazno |

| Varnostni način | Omogoča, da izberete način preverjanja pristnosti, ki je uporabljen za zaščito dostopa do omrežja Wi-Fi. Glede na izbrano metodo se prikaže polje za geslo, v katerem lahko vnesete poverilnice, ki so potrebne za pridružitev temu omrežju Wi-Fi. Izvedite eno od naslednjega:

Privzeto: samodejno |

| ID uporabnika za Wi-Fi | Omogoča, da vnesete ID uporabnika za profil omrežja. To polje je na voljo, ko varnostni način nastavite na Samodejno, EAP-FAST ali EAP-PEAP. To polje je obvezno; njegova največja dovoljena dolžina je 32 alfanumeričnih znakov. Izvedite eno od naslednjega:

Privzeto: Prazno |

| Geslo za Wi-Fi | Omogoča, da vnesete geslo za podano uporabniško ime za Wi-Fi. Izvedite eno od naslednjega:

Privzeto: Prazno |

| Frekvenčni pas | Omogoča, da izberete frekvenčni pas brezžičnega signala, ki ga uporablja omrežje WLAN. Izvedite eno od naslednjega:

Privzeto: samodejno |

| Izbira certifikata | Omogoča izbiro vrste certifikata za začetno registracijo certifikata in obnovitev certifikata v brezžičnem omrežju. Ta postopek je na voljo samo za preverjanje pristnosti 802.1X. Izvedite eno od naslednjega:

Privzeto: Proizvodnja nameščena |

Preverjanje varnostnega stanja naprave v telefonu

Telefon samodejno preveri varnostno stanje naprave. Če zazna morebitne varnostne grožnje v telefonu, lahko v meniju Težave in diagnostika prikažete podrobnosti težav. Glede na sporočene težave lahko skrbnik izvaja postopke za zaščito in utrjevanje telefona.

Varnostno stanje naprave je na voljo, preden je telefon registriran v sistem za nadzor klicev (Webex Calling ali BroadWorks).

Če si želite ogledati podrobnosti o varnostnih težavah v telefonu, naredite to:

| 1 |

Pritisnite Nastavitve. |

| 2 |

Izberite . Trenutno so v varnostnem poročilu naprave te težave:

|

| 3 |

Za podporo pri odpravljanju varnostnih težav se obrnite na skrbnika. |

.

.